Cloud Key Management

Kelola kunci enkripsi di Google Cloud.

Menghadirkan pengelolaan kunci cloud yang dapat diskalakan, terpusat, dan cepat

Membantu memenuhi kebutuhan kepatuhan, privasi, dan keamanan

Menerapkan modul keamanan hardware (HSM) dengan mudah ke data Anda yang paling sensitif

Menggunakan KMS eksternal untuk melindungi data Anda di Google Cloud dan memisahkan data dari kunci

Menyetujui atau menolak permintaan apa pun atas kunci enkripsi Anda berdasarkan justifikasi yang jelas dan tepat

Manfaat

Meningkatkan keamanan Anda secara global

Skalakan aplikasi Anda ke jaringan global Google dan biarkan Google menangani semua tantangan pengelolaan kunci, termasuk mengelola redundansi, latensi, dan residensi data.

Membantu mencapai persyaratan kepatuhan Anda

Enkripsikan data Anda dengan mudah di cloud menggunakan kunci enkripsi yang didukung software, HSM tervalidasi FIPS 140-2 Level 3, kunci yang disediakan pelanggan, atau External Key Manager.

Memanfaatkan integrasi dengan produk Google Cloud

Gunakan kunci enkripsi yang dikelola pelanggan (Customer-Managed Encryption Key/CMEK) untuk mengontrol enkripsi data di seluruh produk Google Cloud sambil memanfaatkan fitur keamanan tambahan seperti Google Cloud IAM dan log audit.

Fitur utama

Fitur inti

Mengelola kunci enkripsi secara terpusat

Key management service yang dihosting di cloud dapat Anda gunakan untuk mengelola kunci kriptografis untuk layanan cloud seperti saat Anda mengelolanya di sistem lokal. Anda dapat membuat, menggunakan, merotasi, dan menghancurkan kunci kriptografis AES256, RSA 2048, RSA 3072, RSA 4096, EC P256, dan EC P384.

Memberikan keamanan kunci hardware dengan HSM

Hosting kunci enkripsi dan lakukan operasi kriptografis di HSM yang divalidasi FIPS 140-2 Level 3. Dengan layanan terkelola penuh ini, Anda dapat melindungi workload Anda yang paling sensitif tanpa perlu mengkhawatirkan beban operasional pengelolaan cluster HSM.

Menyediakan dukungan untuk kunci eksternal dengan EKM

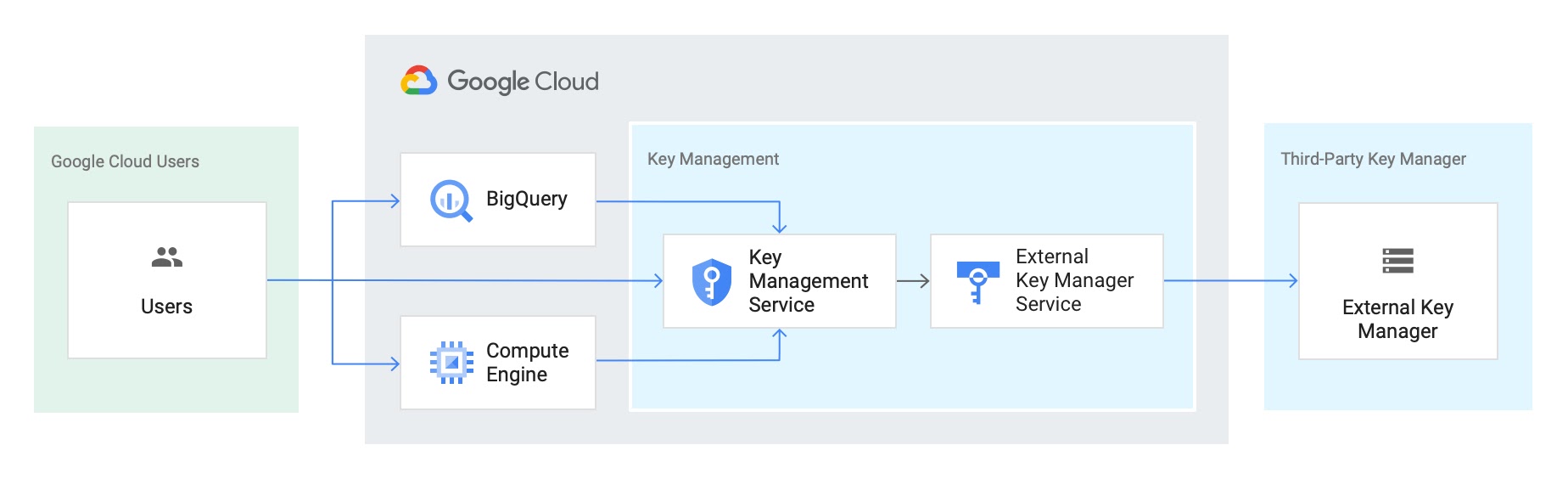

Enkripsi data dalam layanan Google terintegrasi dengan kunci enkripsi yang disimpan dan dikelola di sistem pengelolaan kunci pihak ketiga yang di-deploy di luar infrastruktur Google. External Key Manager dapat digunakan untuk mempertahankan pemisahan antara data dalam penyimpanan dan kunci enkripsi sambil tetap memanfaatkan keefektifan cloud untuk komputasi dan analisis.

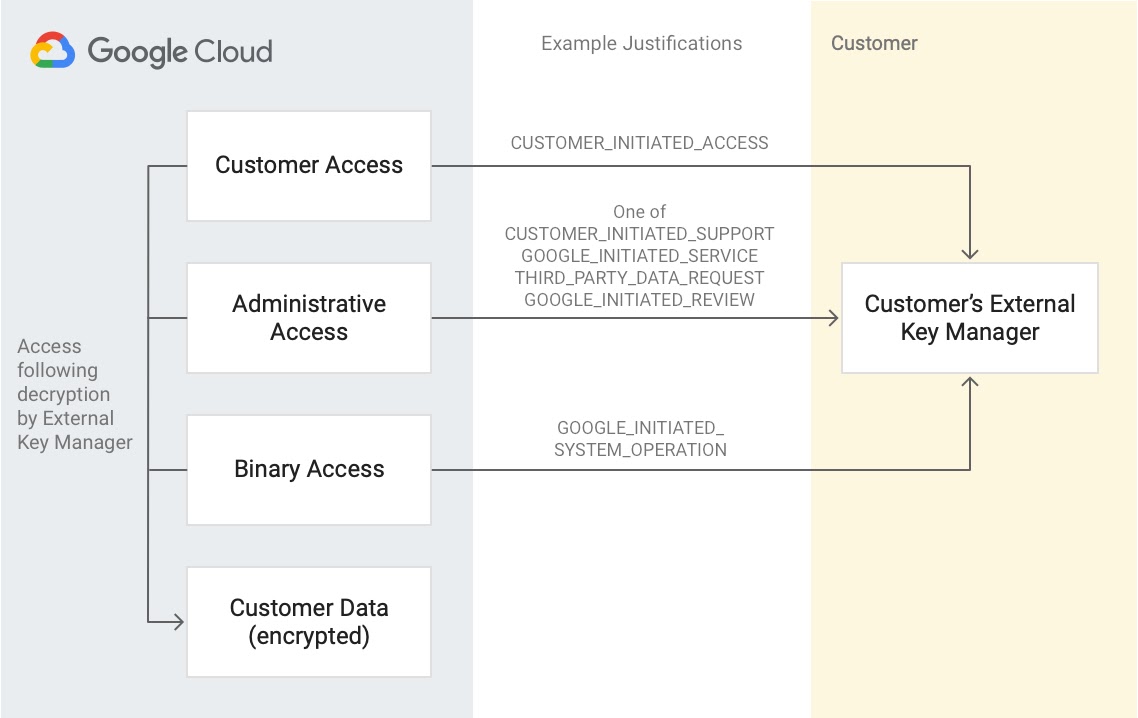

Memegang kendali penuh atas akses ke data Anda

Key Access Justifications bekerja dengan Cloud EKM untuk meningkatkan kontrol atas data Anda. Key Access Justifications adalah satu-satunya produk yang memberi Anda visibilitas ke dalam setiap permintaan kunci enkripsi, justifikasi atas permintaan tersebut, dan mekanisme untuk menyetujui atau menolak dekripsi dalam konteks permintaan tersebut. Kontrol ini tercakup dalam komitmen integritas Google.

Dokumentasi

Dokumentasi

Kasus penggunaan

Kasus penggunaan

Mendukung kepatuhan terhadap peraturan

Cloud KMS, bersama dengan Cloud HSM dan Cloud EKM, mendukung berbagai mandat kepatuhan yang memerlukan prosedur dan teknologi pengelolaan kunci tertentu. Hal ini diterapkan dengan cara berbasis cloud yang skalabel, tanpa mengganggu fleksibilitas implementasi cloud. Berbagai mandat mewajibkan enkripsi hardware (HSM), pemisahan kunci dari data (EKM), atau penanganan kunci secara aman (keseluruhan KMS). Key management mematuhi persyaratan FIPS 140-2.

Mengelola kunci enkripsi melalui hardware aman

Pelanggan yang terkena peraturan kepatuhan mungkin akan diharuskan untuk menyimpan kunci miliknya dan melakukan operasi crypto di perangkat yang tervalidasi FIPS 140-2 Level 3. Karena dapat menyimpan kunci miliknya di HSM tervalidasi FIPS, pelanggan dapat memenuhi tuntutan regulator dan menjaga kepatuhan di cloud. Hal ini juga sangat penting bagi para pelanggan yang menginginkan jaminan bahwa penyedia cloud tidak dapat melihat atau mengekspor materi kunci mereka.

Mengelola kunci enkripsi di luar cloud

Pelanggan yang terkena peraturan atau persyaratan keamanan regional perlu mengadopsi cloud computing sambil mempertahankan kunci enkripsi yang dimilikinya. Mereka dapat menggunakan External Key Manager untuk mempertahankan pemisahan antara data dalam penyimpanan dan kunci enkripsi sambil tetap memanfaatkan keefektifan cloud untuk komputasi dan analisis. Hal ini dilakukan dengan visibilitas penuh terkait siapa yang memiliki akses ke kunci, kapan kunci tersebut digunakan, dan di mana lokasinya.

Key Access Justifications dan aliran data EKM

Key Access Justifications memberi pelanggan Google Cloud visibilitas terkait setiap permintaan kunci enkripsi, justifikasi untuk permintaan tersebut, dan mekanisme untuk menyetujui atau menolak dekripsi dalam konteks permintaan tersebut. Kasus penggunaan berfokus pada penegakan dan visibilitas untuk akses data.

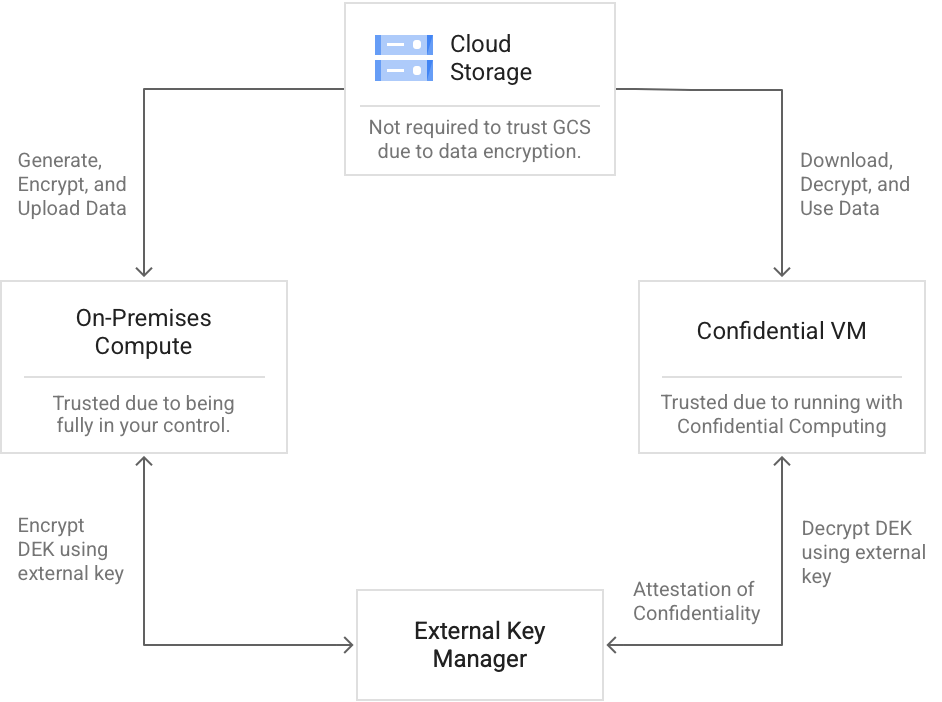

Enkripsi data di mana-mana

Enkripsikan data dengan lancar saat dikirim ke cloud, menggunakan solusi pengelolaan kunci eksternal Anda, dengan cara yang hanya dapat didekripsi dan dikomputasi oleh layanan Confidential VM.

Semua fitur

Semua fitur

| Dukungan kunci simetris dan asimetris | Cloud KMS dapat Anda manfaatkan untuk membuat, menggunakan, merotasi, merotasi secara otomatis, dan menghancurkan kunci kriptografis simetris AES256 dan kunci kriptografis asimetris RSA 2048, RSA 3072, RSA 4096, EC P256, dan EC P384. Dengan HSM, Anda dapat mengenkripsi, mendekripsi, dan menandatangani dengan kunci kriptografis simetris AES-256 dan kunci kriptografis asimetris RSA 2048, RSA 3072, RSA 4096, EC P256, dan EC P384. |

| Membuat kunci eksternal dengan EKM | Buat kunci eksternal Anda menggunakan salah satu pengelola kunci eksternal berikut: Equinix, Fortanix, Ionic, Thales, dan Unbound. Setelah menautkan kunci eksternal dengan Cloud KMS, Anda dapat menggunakannya untuk melindungi data dalam penyimpanan di BigQuery dan Compute Engine. |

| Penundaan penghancuran kunci | Cloud KMS memiliki penundaan bawaan selama 24 jam untuk penghancuran materi kunci. Hal ini bertujuan mencegah kehilangan data yang tidak disengaja atau berbahaya. |

| Enkripsi dan dekripsi melalui API | Cloud KMS adalah REST API yang dapat menggunakan kunci untuk mengenkripsi, mendekripsi, atau menandatangani data seperti secret untuk penyimpanan. |

| Ketersediaan global yang tinggi | Cloud KMS tersedia di beberapa lokasi global dan berbagai multi-region, sehingga Anda dapat menempatkan layanan di lokasi yang Anda inginkan untuk mendapatkan latensi rendah dan ketersediaan tinggi. |

| Rotasi kunci secara otomatis dan sesuai keinginan | Cloud KMS dapat Anda gunakan untuk menetapkan jadwal rotasi untuk kunci simetris agar secara otomatis menghasilkan versi kunci baru pada interval waktu yang tetap. Beberapa versi kunci simetris dapat aktif kapan saja untuk dekripsi, dengan hanya satu versi kunci utama yang digunakan untuk mengenkripsi data baru. Dengan EKM, buat kunci yang dikelola secara eksternal langsung dari konsol Cloud KSM. |

| Pengesahan pernyataan dengan HSM | Dengan Cloud HSM, verifikasi bahwa kunci telah dibuat di HSM dengan token pengesahan yang dibuat untuk operasi pembuatan kunci. |

| Integrasi dengan GKE | Enkripsikan secret Kubernetes pada lapisan aplikasi di GKE dengan kunci yang Anda kelola di Cloud KMS. Selain itu, Anda dapat menyimpan kunci API, sandi, sertifikat, dan data sensitif lainnya dengan sistem penyimpanan Secret Manager. |

| Mempertahankan pemisahan kunci-data | Dengan EKM, pertahankan pemisahan antara data dalam penyimpanan dan kunci enkripsi Anda sambil tetap memanfaatkan keefektifan cloud untuk komputasi dan analisis. |

| Residensi kata kunci | Jika Anda menggunakan Cloud KMS, kunci kriptografis Anda akan disimpan di region tempat Anda men-deploy resource. Anda juga memiliki opsi untuk menyimpan kunci tersebut di dalam Modul Keamanan Hardware fisik yang terletak di region yang Anda pilih dengan Cloud HSM. |

| Impor kunci | Anda mungkin menggunakan kunci kriptografis yang ada yang dibuat di lokasi Anda atau di sistem pengelolaan kunci eksternal. Anda dapat mengimpornya ke kunci Cloud HSM atau mengimpor kunci software ke Cloud KMS. |

| Akses terjustifikasi | Dapatkan alasan yang jelas untuk setiap permintaan dekripsi yang akan menyebabkan data Anda berubah status dari tidak aktif menjadi sedang digunakan dengan Key Access Justifications . |

| Kebijakan otomatis | Key Access Justifications dapat Anda gunakan untuk menetapkan kebijakan otomatis yang menyetujui atau menolak akses ke kunci berdasarkan justifikasi tertentu. Biarkan pengelola kunci eksternal Anda, yang disediakan oleh partner teknologi Google Cloud, menangani sisanya. |

| Komitmen integritas | Kontrol yang diberikan oleh Key Access Justifications tercakup dalam komitmen integritas Google, sehingga Anda tahu bahwa kontrol ini dapat dipercaya. |

Harga

Harga

Biaya Cloud Key Management Service didasarkan atas penggunaan dan bervariasi berdasarkan produk berikut: Cloud Key Management Service, Cloud External Key Manager, dan Cloud HSM.

Produk | Harga (US$) |

|---|---|

Cloud KMS: versi kunci aktif | $0,06 per bulan |

Cloud KMS: operasi penggunaan kunci (Enkripsi/Dekripsi) | $0,03 per 10.000 operasi |

Cloud KMS: operasi admin kunci | gratis |

Cloud HSM: versi kunci (AES256, RSA2048) | $1,00 per bulan |

Cloud HSM: versi kunci (RSA 3072, RSA 4096) | 0–2000 versi kunci: $2,50 per bulan 2001+ versi kunci: $1,00 per bulan |

Cloud HSM: versi kunci (EC P256, EC P384) | 0–2000 versi kunci: $2,50 per bulan 2001+ versi kunci: $1,00 per bulan |

Cloud EKM: versi kunci | $3,00 per bulan |

Cloud EKM: operasi penggunaan kunci | $0,03 per 10.000 operasi |

Jika Anda melakukan pembayaran dengan mata uang selain USD, yang berlaku adalah harga yang tercantum dalam mata uang Anda pada SKU Google Cloud.

Langkah selanjutnya

Mulailah membangun solusi di Google Cloud dengan kredit gratis senilai $300 dan lebih dari 20 produk yang selalu gratis.

Perlu bantuan untuk memulai?

Hubungi bagian penjualanBekerja sama dengan partner tepercaya

Temukan partnerLanjutkan menjelajah

Lihat semua produk