Administración de la superficie de ataque de Mandiant

Observa a tu organización desde el punto de vista de los adversarios

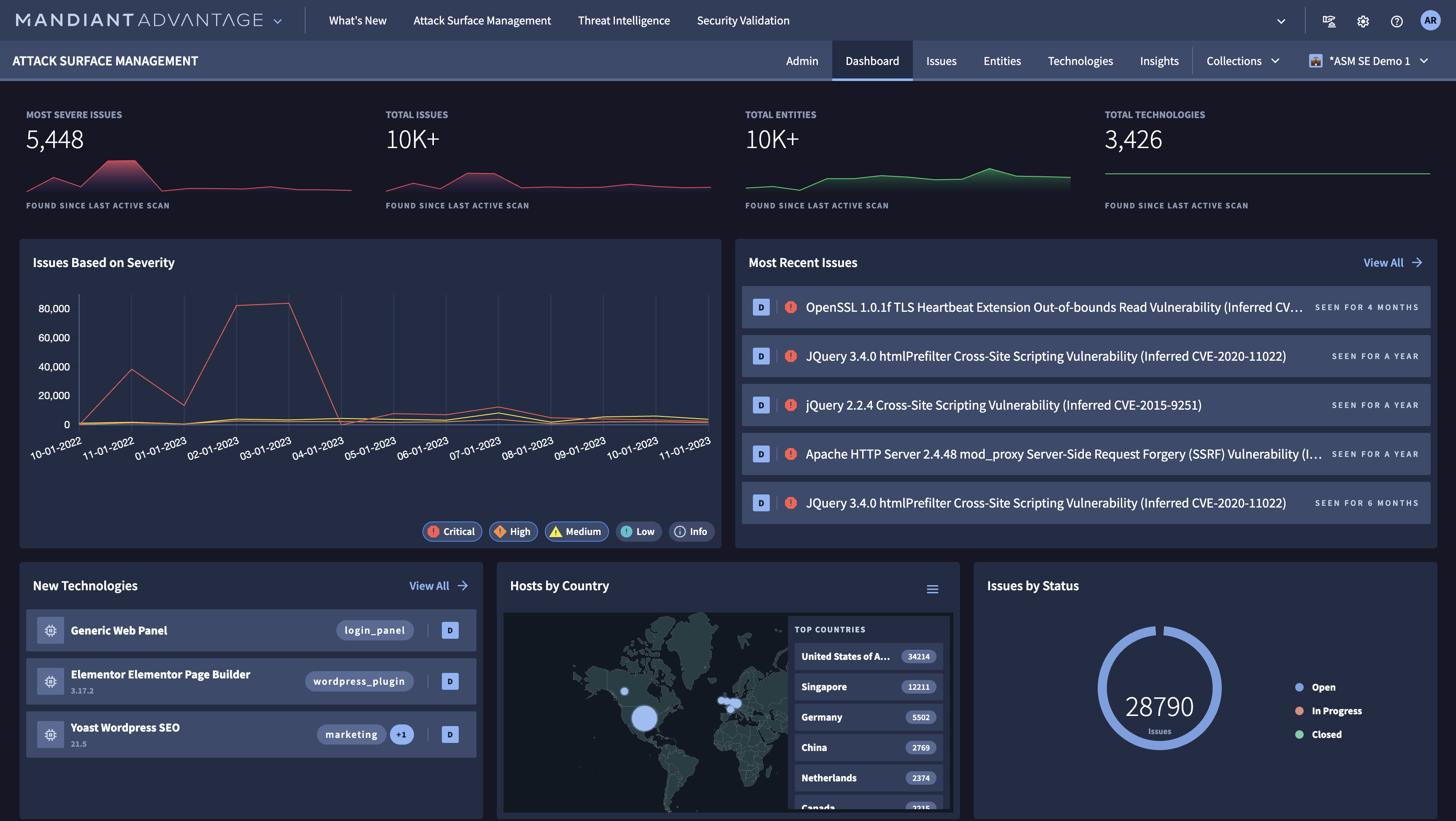

A través de la administración de la superficie de ataque (ASM) de Mandiant, descubre y analiza tus recursos de Internet en los entornos dinámicos, distribuidos y compartidos de la actualidad, mientras supervisas continuamente el ecosistema externo en busca de exposiciones aprovechables.

Funciones

Supervisión continua

Controla la frecuencia con la que se realizan los descubrimientos y los análisis de recursos con análisis diarios, semanales o a pedido.

Identificación de servicios y tecnología

Obtén un inventario de las aplicaciones y los servicios que se ejecutan en el ecosistema externo.

Descubrimiento de recursos basados en resultados

Especifica el tipo de flujo de trabajo de descubrimiento de recursos que se ejecutará en la superficie de ataque según resultados o casos de uso específicos.

Obtén más información sobre el descubrimiento de recursos basado en resultados.

Verificaciones de recursos activas

Las verificaciones activas de recursos son cargas útiles o secuencias de comandos benignas diseñadas a partir de los IOC y la inteligencia de primera línea de Mandiant, y se usan para validar cuándo un recurso es susceptible de explotación.

Cómo funciona

Mandiant Attack Surface Management (ASM) ofrece la visión del adversario de la superficie de ataque de tu organización. Comenzando con información simple sobre la organización (como dominios, redes conocidas o cuentas de SaaS), recopila información sobre la exposición y los recursos como lo haría un atacante.

Mandiant Attack Surface Management (ASM) ofrece la visión del adversario de la superficie de ataque de tu organización. Comenzando con información simple sobre la organización (como dominios, redes conocidas o cuentas de SaaS), recopila información sobre la exposición y los recursos como lo haría un atacante.

Usos comunes

Evalúa el impacto de la explotación de alta velocidad

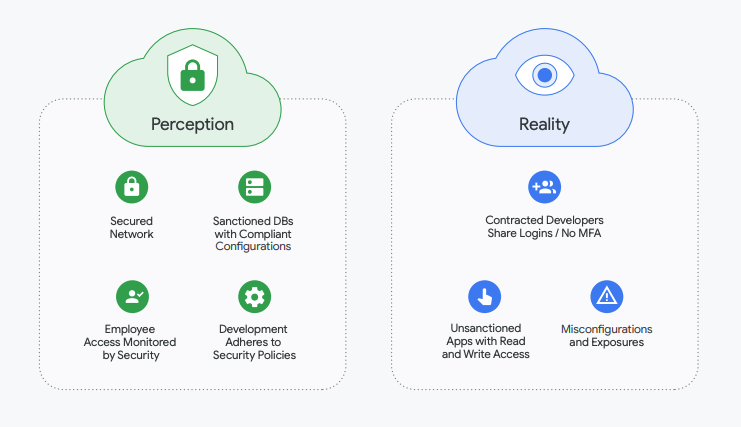

Identificación de shadow IT

Descubre recursos desconocidos o no administrados

Recursos de aprendizaje

Descubre recursos desconocidos o no administrados

Descubrimiento de recursos de múltiples nubes

Diligencia debida para fusiones y adquisiciones

Evalúa la postura de seguridad externa de una adquisición

Recursos de aprendizaje

Evalúa la postura de seguridad externa de una adquisición

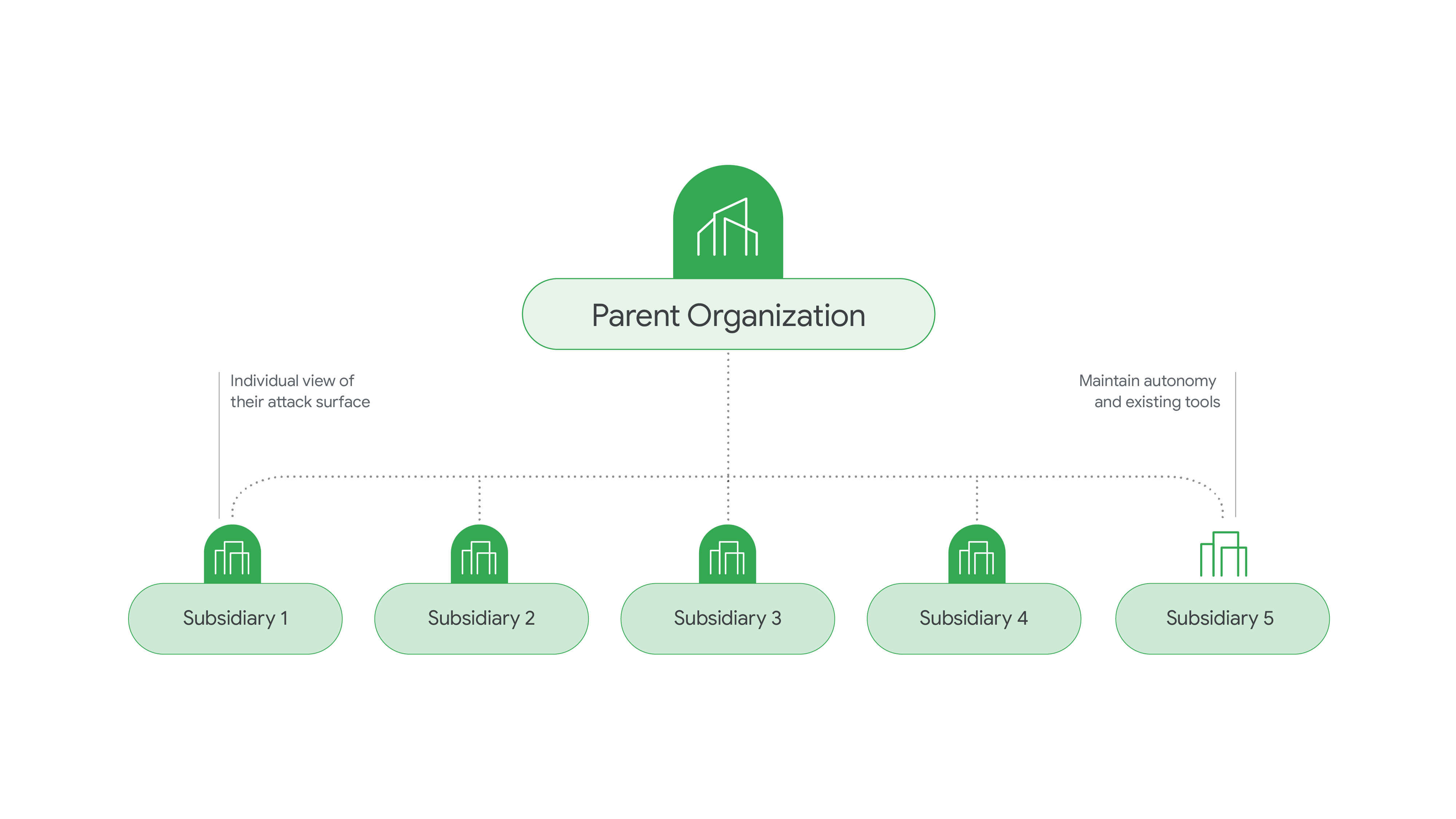

Supervisión de las subsidiarias

Centraliza la visibilidad de la cartera y la mitigación de riesgos

Recursos de aprendizaje

Centraliza la visibilidad de la cartera y la mitigación de riesgos

Precios

| Cómo funcionan los precios | Los precios de la administración de la superficie de ataque de Mandiant se basan en la cantidad de empleados de tu organización, y todas las suscripciones pagadas incluyen una tarifa base. | |

|---|---|---|

| Suscripción | Descripción | Precio |

Autodiagnóstico | Supervisa continuamente la superficie de ataque en expansión. | Comunícate con el equipo de Ventas para analizar precios empresariales personalizados. |

Cómo funcionan los precios

Los precios de la administración de la superficie de ataque de Mandiant se basan en la cantidad de empleados de tu organización, y todas las suscripciones pagadas incluyen una tarifa base.

Autodiagnóstico

Supervisa continuamente la superficie de ataque en expansión.

Comunícate con el equipo de Ventas para analizar precios empresariales personalizados.

Caso empresarial

Los clientes de Mandiant Attack Surface Management proporcionan testimonios reales en Gartner Peer Insights™.

Descubre lo que los clientes piensan de Mandiant ASM

Opinión anónima en Gartner Peer Insights

“Se recomienda usar la administración de la superficie de ataque de Mandiant Advantage”

Contenido relacionado

Ascendium se asocia con expertos de Mandiant para aumentar la seguridad cibernética

Iguala las reglas: Conoce más sobre la superficie de ataque que del adversario

Gartner® y Peer Insights™ son marcas de Gartner, Inc. o sus afiliados. Todos los derechos reservados. El contenido de Gartner Peer Insights consiste en las opiniones de usuarios finales individuales basadas en sus propias experiencias y no deben interpretarse como verdades absolutas, ni representan la opinión de Gartner ni de sus afiliados. Gartner no respalda a ningún proveedor, producto o servicio descrito en este contenido ni ofrece ninguna garantía, expresa o implícita, con respecto a este contenido, sobre su exactitud o integridad, incluidas las garantías de comerciabilidad o adecuación para un fin determinado.

Beneficios destacados

Comprende en profundidad tu ecosistema tecnológico.

Entérate cuando cambian los recursos para anticiparte a la amenaza.

Mitiga el riesgo de exposición en el mundo real.

Preguntas frecuentes

¿Qué es la administración de la superficie de ataque?

La administración de la superficie de ataque es un enfoque de la defensa cibernética que evalúa y supervisa los recursos internos y externos en busca de vulnerabilidades, así como los riesgos que pueden afectar a una organización.

Una solución de administración de superficies de ataque descubre y evalúa continuamente los recursos de una organización en busca de vulnerabilidades, parámetros de configuración incorrectos y exposiciones.

¿Cuál es la diferencia entre una superficie de ataque y un vector de ataque?

Un vector de ataque es un recurso que se puede aprovechar en la superficie de ataque. Un agente de amenazas puede usar un vector de ataque para el compromiso inicial.

¿Qué hace una solución de administración de la superficie de ataque externa?

En Google Cloud, definimos la administración de superficies de ataque externa como el descubrimiento continuo y automatizado de los recursos orientados a Internet y los recursos de la nube que se evalúan en función de las relaciones tecnológicas y la identificación de vulnerabilidades, parámetros de configuración incorrectos o exposiciones.

¿Cuáles son algunos ejemplos de superficies de ataque?

Algunos ejemplos de superficies de ataque incluyen dominios, rangos de IP, repositorios de datos, sitios web, servidores, correos electrónicos, recursos de nube, aplicaciones, microservicios y empleados.

¿Cuáles son los requisitos para usar la administración de la superficie de ataque de Mandiant?

La integración es simple. Solo necesitamos un dominio, una dirección IP, una URL o un netblock.

¿De qué manera la administración de la superficie de ataque reduce las superficies de ataque?

Para reducir la superficie de ataque general, las soluciones de administración de superficies de ataque generan un inventario de recursos y alertan al equipo de seguridad sobre los recursos expuestos que pueden sufrir explotación.

Los clientes pueden usar su SIEM, SOAR o sistema de tickets preferidos para facilitar la solución y la reducción de la superficie de ataque. Mandiant Attack Surface Management es compatible con las integraciones con Chronicle Security Operations, Cortex XSOAR, Splunk Enterprise y ServiceNow. Los clientes suelen usar la API para recuperar datos de la superficie de ataque de Mandiant Attack Surface y enviarlos a sus sistemas de SIEM, SOAR o de tickets preferidos.