Mandiant Attack Surface Management

Die eigene Organisation aus der Sicht eines Angreifers sehen

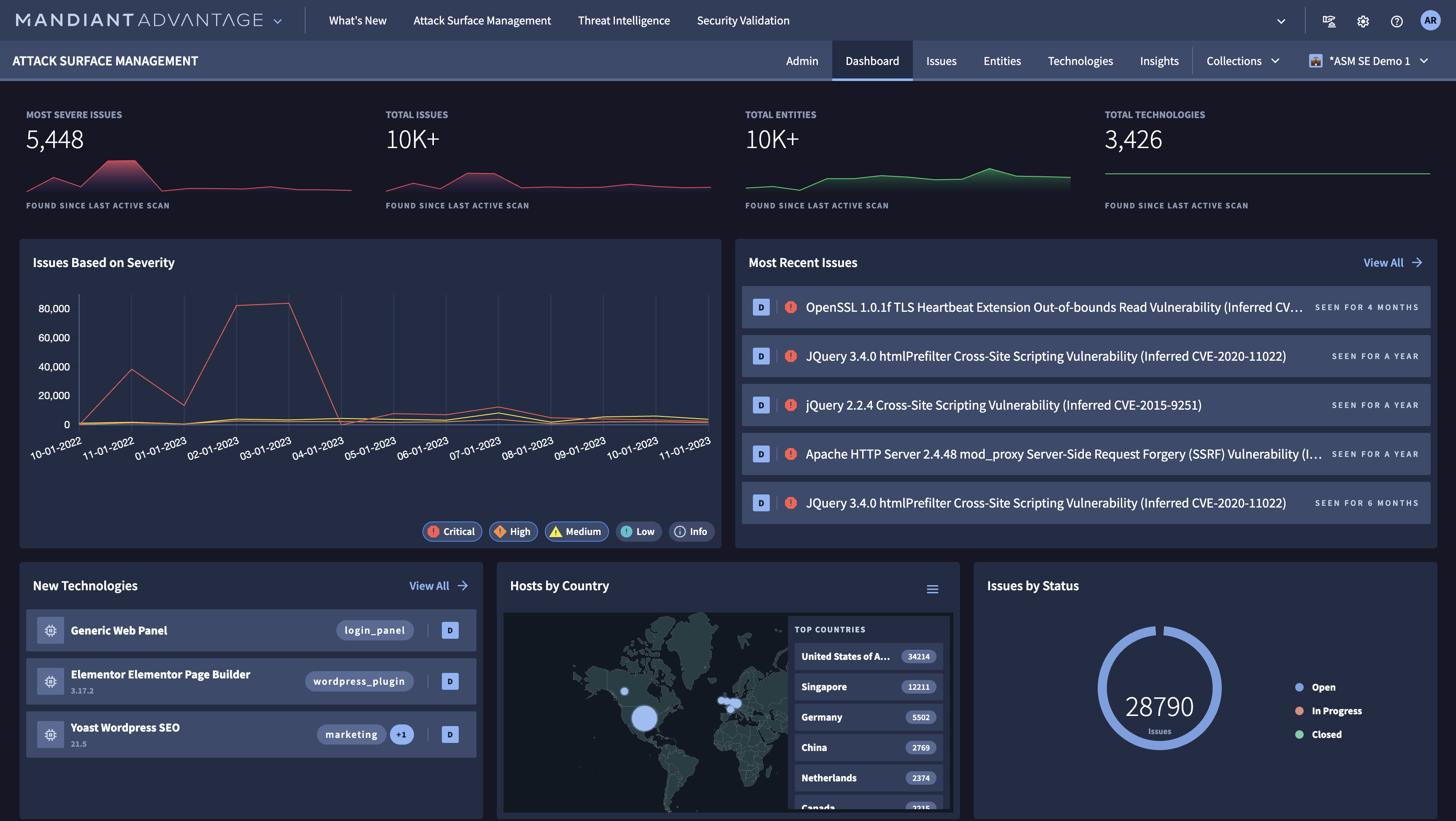

Entdecken und analysieren Sie mit Mandiant Attack Surface Management (ASM) Ihre Internet-Assets in den dynamischen, verteilten und gemeinsam genutzten Umgebungen von heute und beobachten Sie die externe Umgebung kontinuierlich auf ausnutzbare Schwachstellen.

Features

Unterbrechungsfreies Monitoring

Mit täglichen, wöchentlichen oder On-Demand-Scans steuern Sie, wie oft die Asset-Erkennung und -Analyse durchgeführt wird.

Technologie- und Dienstidentifikation

Sie erhalten eine Bestandsaufnahme der Anwendungen und Dienste, die in der externen Umgebung ausgeführt werden.

Ergebnisbasierte Asset-Erkennung

Geben Sie den Typ des Workflows für die Asset-Erkennung an, der basierend auf bestimmten Ergebnissen oder Anwendungsfällen im Zusammenhang mit der Angriffsfläche ausgeführt wird.

Aktive Asset-Prüfungen

Aktive Asset-Prüfungen sind harmlose Nutzlasten oder Scripts, die anhand von Kompromittierungsindikatoren und hochaktuellen Informationen von Mandiant entwickelt wurden. Damit wird geprüft, ob ein Asset anfällig für Ausnutzung ist.

Funktionsweise

Mandiant Attack Surface Management (ASM) stellt die Angriffsfläche eines Unternehmens aus Sicht des Angreifers dar. Ausgehend von einfachen Informationen über das Unternehmen (z. B. Domain, bekannte Netzwerke oder SaaS-Konten) werden Informationen über Assets und Gefährdungen gesammelt, wie es auch ein Angreifer tun würde.

Mandiant Attack Surface Management (ASM) stellt die Angriffsfläche eines Unternehmens aus Sicht des Angreifers dar. Ausgehend von einfachen Informationen über das Unternehmen (z. B. Domain, bekannte Netzwerke oder SaaS-Konten) werden Informationen über Assets und Gefährdungen gesammelt, wie es auch ein Angreifer tun würde.

Gängige Einsatzmöglichkeiten

Auswirkungen von Exploits mit hoher Geschwindigkeit bewerten

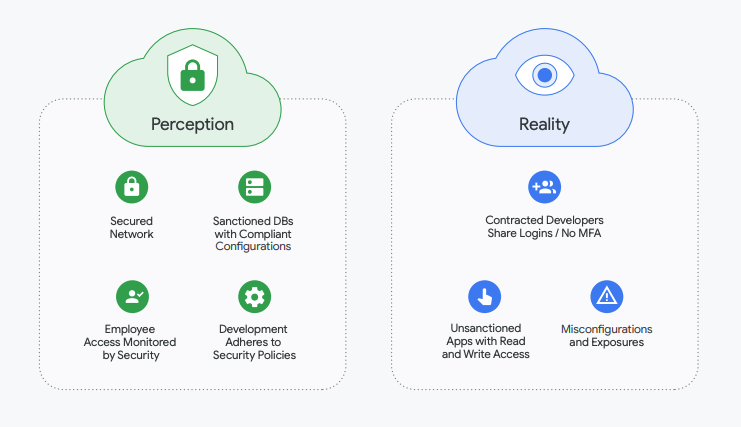

Schatten-IT identifizieren

Nicht verwaltete oder unbekannte Assets ermitteln

Lernressourcen

Nicht verwaltete oder unbekannte Assets ermitteln

Multi-Cloud-Asset-Erkennung

Due-Diligence-Prüfung für Fusionen und Übernahmen

Externen Sicherheitsstatus einer Akquisition bewerten

Lernressourcen

Externen Sicherheitsstatus einer Akquisition bewerten

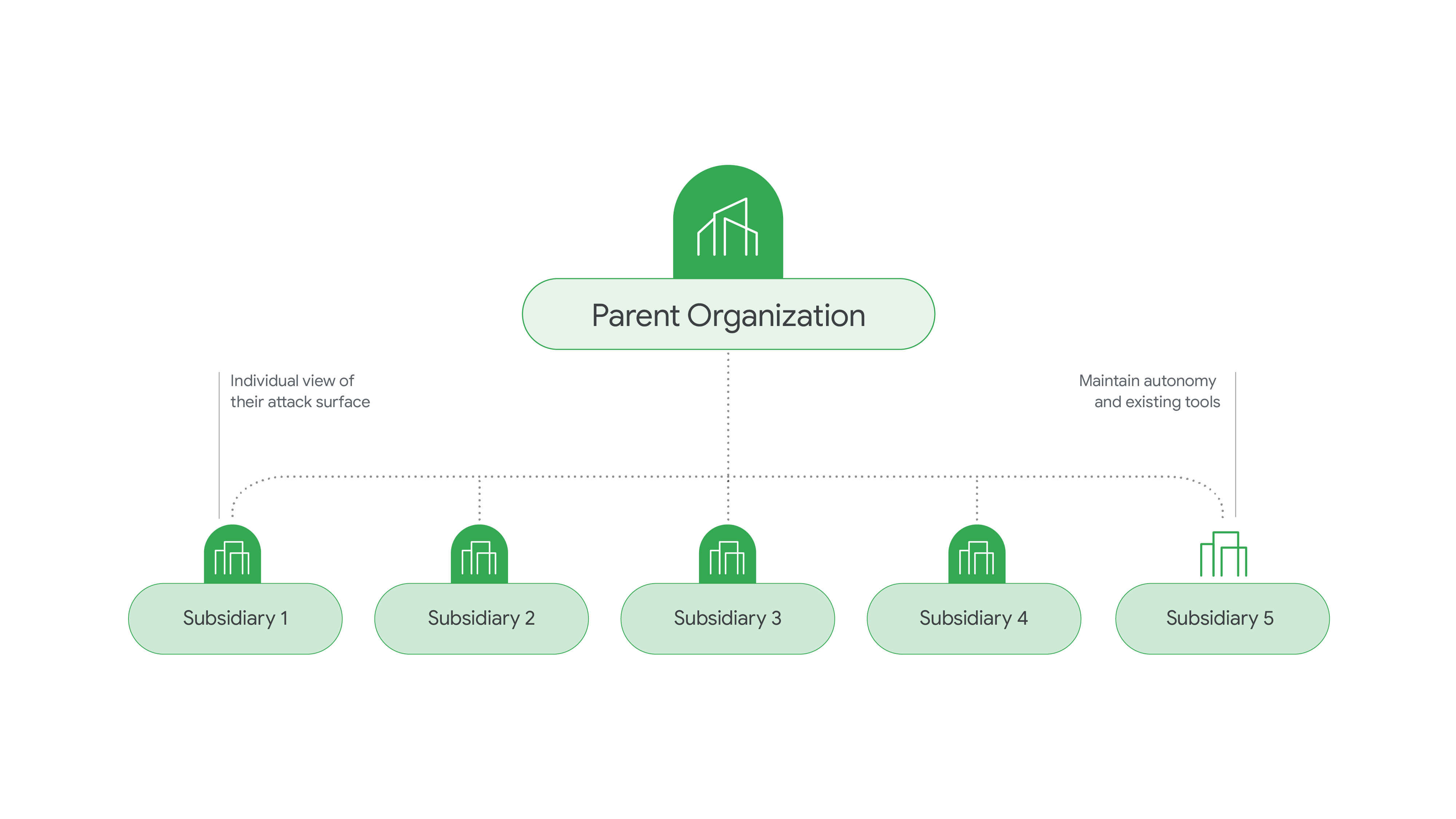

Monitoring von Tochtergesellschaften

Portfoliosichtbarkeit und Risikobewältigung zentralisieren

Lernressourcen

Portfoliosichtbarkeit und Risikobewältigung zentralisieren

Preise

| Preise | Die Preise für Mandiant Attack Surface Management basieren auf der Anzahl der Mitarbeiter in Ihrer Organisation. Alle kostenpflichtigen Abos enthalten eine Grundgebühr. | |

|---|---|---|

| Abo | Beschreibung | Preis |

Selbstbewertung | Die Zunahme einer Angriffsfläche sollte kontinuierlich beobachtet werden. | Setzen Sie sich mit dem Vertrieb in Verbindung, um maßgeschneiderte Preise für Unternehmen zu besprechen. |

Preise

Die Preise für Mandiant Attack Surface Management basieren auf der Anzahl der Mitarbeiter in Ihrer Organisation. Alle kostenpflichtigen Abos enthalten eine Grundgebühr.

Selbstbewertung

Die Zunahme einer Angriffsfläche sollte kontinuierlich beobachtet werden.

Setzen Sie sich mit dem Vertrieb in Verbindung, um maßgeschneiderte Preise für Unternehmen zu besprechen.

Anwendungsszenario

Kunden von Mandiant Attack Surface Management haben ihre Erfahrungsberichte in Gartner Peer Insights™ veröffentlicht.

Was Kunden von Mandiant ASM halten

Anonyme Bewertung durch Gartner Peer Insights

„Wir empfehlen Mandiant Advantage Attack Surface Management.“

Weitere Informationen

Ascendium arbeitet mit Experten von Mandiant zusammen, um die Cybersicherheit zu verbessern

„Even the battlefield: Know more about your attack surface than the adversary“

Gartner® und Peer Insights™ sind Marken von Gartner, Inc. und/oder dessen Tochtergesellschaften. Alle Rechte vorbehalten. Die Inhalte von Gartner Peer Insights entsprechen den Meinungen einzelner Endnutzer, die auf deren Erfahrungen beruhen. Es handelt sich hierbei weder um die Darstellung von Tatsachen noch um die Ansichten von Gartner oder dessen Tochtergesellschaften. Gartner unterstützt keine hier erwähnten Anbieter, Produkte oder Dienstleistungen und übernimmt keine Gewährleistung, weder ausdrücklich noch implizit, in Bezug auf diese Inhalte, ihre Genauigkeit oder Vollständigkeit, einschließlich aller Gewährleistungen hinsichtlich der Gebrauchstauglichkeit oder der Eignung für einen bestimmten Zweck.

Interessante Vorteile

Die Technologieumgebung umfassend verstehen.

Änderungen an Assets verfolgen, um Bedrohungen immer einen Schritt voraus zu sein.

Das reelle Angriffsrisiko minimieren.

FAQs

Was versteht man unter Management von Angriffsflächen?

Angriffsflächenmanagement ist ein Ansatz für die Cyberabwehr, bei dem externe und interne Assets auf Sicherheitslücken sowie potenzielle Risiken für ein Unternehmen überprüft und überwacht werden.

Mit einer Lösung für das Angriffsflächenmanagement werden Assets einer Organisation kontinuierlich auf Sicherheitslücken, Fehlkonfigurationen und Bedrohungen überprüft und bewertet.

Was ist der Unterschied zwischen einer Angriffsfläche und einem Angriffsvektor?

Ein Angriffsvektor ist ein ausnutzbares Asset auf der Angriffsfläche. Ein Angriffsvektor dient dem Angreifer, um eine Manipulation in Gang zu setzen.

Wie funktioniert eine Lösung für das Management externer Angriffsflächen?

Bei Google Cloud definieren wir das externe Angriffsflächenmanagement als die automatisierte und kontinuierliche Untersuchung von Assets und Cloud-Ressourcen, die mit dem Internet verbunden sind. Hierbei werden technologische Beziehungen berücksichtigt sowie Sicherheitslücken, Fehlkonfigurationen und Risikofaktoren identifiziert.

Was sind Beispiele für Angriffsflächen?

Beispiele für Angriffsflächen sind Domains, IP-Bereiche, Daten-Repositories, Websites, Server, E-Mail-Adressen, Cloud-Ressourcen, Anwendungen, Mikrodienste und Mitarbeiter.

Was ist erforderlich, um Mandiant Attack Surface Management zu verwenden?

Die Einrichtung ist ganz einfach. Wir benötigen lediglich eine Domain, IP-Adresse, URL oder einen Netzwerkbereich.

Wie lässt sich die Angriffsfläche durch gezieltes Management reduzieren?

Um die Angriffsfläche insgesamt zu verringern, generieren Angriffsflächenmanagement-Lösungen ein Asset-Inventar und benachrichtigen das Sicherheitsteam über gefährdete Assets, die gezielt ausgenutzt werden können.

Kunden können ihr bevorzugtes SIEM-, SOAR- oder Ticketing-System verwenden, um Fehler zu beheben und die Angriffsfläche zu verkleinern. Mandiant Attack Surface Management unterstützt Integrationen in Chronicle Security Operations, Cortex XSOAR, Splunk Enterprise und ServiceNow. Kunden nutzen die API häufig, um Daten von Mandiant Attack Surface abzurufen und sie an ihr bevorzugtes SIEM-, SOAR- oder Ticketing-System zu senden.