靜態資料加密

Cloud Storage 一律會在伺服器端加密資料,資料完成加密後才會寫入磁碟,整個過程不需額外付費。除了這個標準的 Google 代管行為之外,您也可以在使用 Cloud Storage 時透過其他方式將資料加密。

傳輸加密

當資料在您的網站與雲端供應商之間或是兩種服務之間傳輸時,傳輸加密可在有人攔截通訊時,確保您的資料安全。這種保護機制會將傳輸前的資料加密,然後驗證端點,並在資料抵達目的地時解密並驗證資料,透過這種方式來達到目標。

Google Cloud 提供資料自動加密、入侵偵測系統和 PCI-DSS 法規遵循等安全性政策和功能,因此非常適合我們的業務。

FOMO Pay 營運長暨共同創辦人 Zack Yang Zhan

客戶自行管理的金鑰

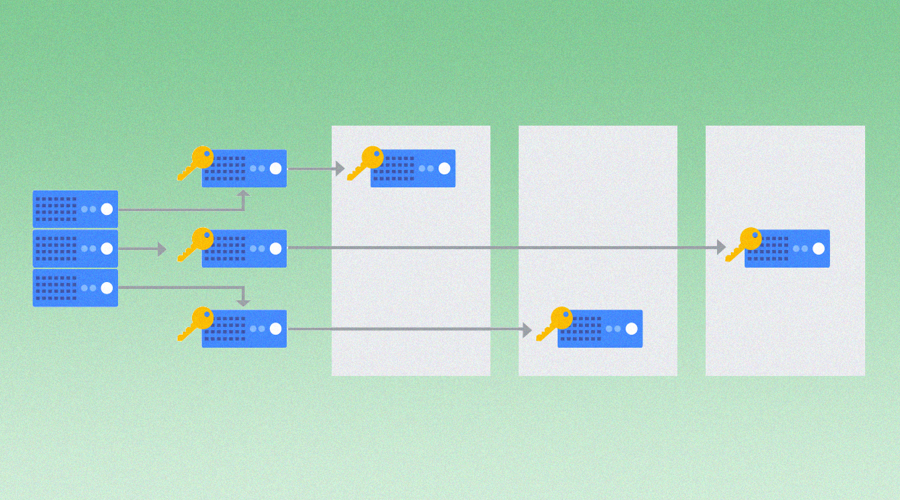

您可以選擇使用 Cloud Key Management Service 產生的金鑰。如果您是使用客戶自行管理的加密密鑰 (CMEK),加密金鑰就會儲存在 Cloud KMS 中。這樣就能將保管加密金鑰的專案與包含值區的專案分開,以便更有效地區隔授權。

硬體支援的加密金鑰

Cloud HSM 是雲端託管硬體安全性模組 (HSM) 服務,可讓您託管加密金鑰,並在經 FIPS 140-2 第 3 級認證的 HSM 叢集中執行加密編譯作業。Google 可代管 HSM 叢集,這樣您就不需要擔心分群、資源調度或修補的問題。由於 Cloud HSM 使用 Cloud KMS 做為前端,因此您可以使用 Cloud KMS 提供的所有便利服務與功能。

Cloud External Key Manager

有了 Cloud EKM,您就能使用透過支援的外部金鑰管理合作夥伴代管的金鑰來保護 Google Cloud 中的資料。您可以透過支援的 CMEK 整合服務或直接呼叫 Cloud Key Management Service API 來保護靜態資料。

Cloud EKM 提供多項實用功能,其中包括金鑰來源、存取權控管和集中式金鑰管理。

瞭解安全性最佳做法

查看最佳做法解決常見的問題

觀看安全性產品應用實例影片與夥伴攜手合作

查看我們的安全性合作夥伴