Criptografia em repouso

O Cloud Storage sempre criptografa os dados no servidor antes de gravá-los em disco, sem custos extras. Além desse funcionamento padrão gerenciado pelo Google, há outras maneiras de criptografar dados ao usar o Cloud Storage.

Criptografia em trânsito

A criptografia em trânsito protege os dados caso a comunicação seja interceptada durante a transmissão dos dados entre um site e um provedor de nuvem ou entre dois serviços. Essa proteção é feita com a criptografia dos dados antes da transmissão, da autenticação dos endpoints e, por fim, da descriptografia e verificação dos dados na chegada.

As políticas e os recursos de segurança do Google Cloud, como a criptografia automática de dados, o sistema de detecção de intrusões e compliance com o PCI-DSS, são perfeitos para nosso negócio.

Zack Yang Zhan, diretor de operações e cofundador da FOMO Pay

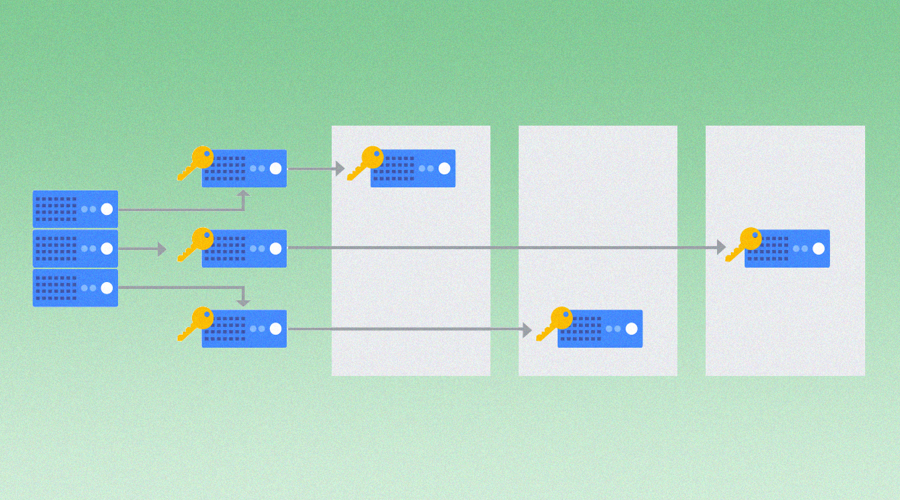

Chaves gerenciadas pelo cliente

É possível usar as chaves geradas pelo Cloud Key Management Service. Nesse caso, as chaves criptografadas gerenciadas pelo cliente (CMEK) são armazenadas no Cloud KMS. Assim, o projeto que contém suas chaves de criptografia pode ser independente daquele que contém os buckets, o que permite uma melhor separação de deveres.

Chaves de criptografia protegidas por hardware

Com o Cloud HSM, um serviço de Hardware Security Module (HSM) hospedado na nuvem, você hospeda chaves de criptografia e executa operações criptográficas em um cluster de HSMs FIPS 140-2 de nível 3 certificados. O cluster do HSM é gerenciado pelo Google, e você não precisa se preocupar com o armazenamento em cluster, o escalonamento ou a aplicação de patches. Como o Cloud HSM usa o Cloud KMS como front-end, você aproveita todas as conveniências e recursos do Cloud KMS.

Cloud External Key Manager

Com o Cloud EKM, você usa chaves gerenciadas em um parceiro externo de gerenciamento de chaves com suporte para proteger os dados no Google Cloud. É possível proteger os dados em repouso em serviços com suporte de integração de CMEKs ou chamando a API Cloud Key Management Service diretamente.

O Cloud EKM oferece vários benefícios, incluindo procedência de chave, controle de acesso e gerenciamento centralizado de chaves.

Saiba mais sobre confiança e segurança

- Tenha uma visão geral do modelo de segurança e dos recursos do Google Cloud.Saiba mais

- Recursos, certificações e documentação para atender às suas necessidades de conformidade.Saiba mais

- Produtos de segurança para ajudar você a cumprir políticas e alcançar seus objetivos regulatórios e comerciais.Saiba mais

Vá além

Qual a solução que você procura? Os especialistas do Google Cloud ajudam você a encontrar a melhor solução.

Conheça práticas recomendadas de segurança

Consulte as práticas recomendadasResolva problemas comuns

Confira vídeos de casos de uso de segurançaTrabalhe com um parceiro

Conheça nossos parceiros de segurança