Chiffrement au repos

Cloud Storage chiffre toujours vos données côté serveur avant qu'elles ne soient écrites sur le disque, sans frais supplémentaires. Outre ce comportement standard géré par Google, il existe d'autres moyens de chiffrer les données lorsque vous utilisez Cloud Storage.

Chiffrement en transit

Le chiffrement en transit permet de protéger vos données si les communications sont interceptées au moment où ces données se déplacent entre votre site et le fournisseur cloud, ou entre deux services. Pour offrir cette protection, les données sont chiffrées avant leur envoi, les points de terminaison sont authentifiés, et les données sont déchiffrées et vérifiées à leur destination.

Chiffrement en cours d'utilisation

Le chiffrement en cours d'utilisation protège les données lorsque des serveurs effectuent des opérations basées sur celles-ci. Avec l'informatique confidentielle, Google Cloud chiffre les données utilisées à l'aide de Confidential VMs et de nœuds Confidential Google Kubernetes Engine.

Les règles et fonctionnalités de sécurité de Google Cloud, telles que le chiffrement automatique des données, le système de détection des intrusions et la conformité avec la norme PCI-DSS, se sont révélées parfaitement adaptées à notre activité.

Zack Yang Zhan, responsable des opérations et cofondateur, FOMO Pay

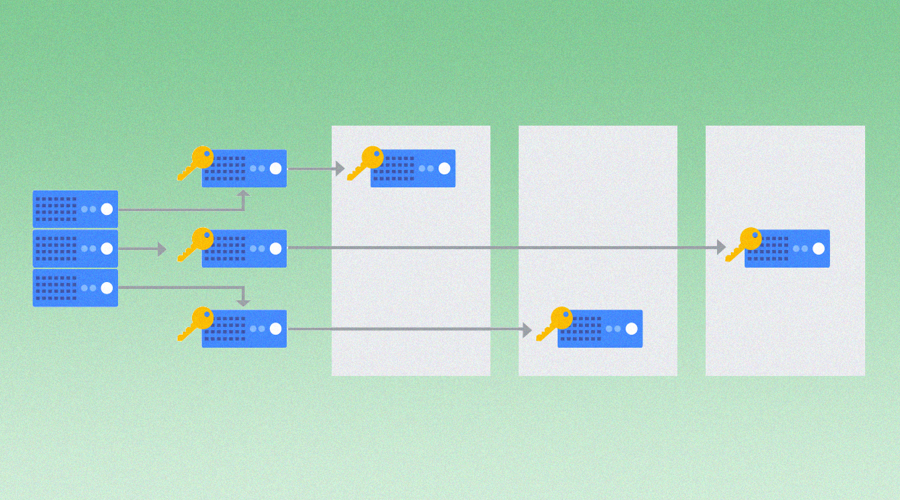

Clés gérées par le client

Vous pouvez choisir d'utiliser des clés générées par Cloud Key Management Service. Si vous utilisez une clé de chiffrement gérée par le client (CMEK), vos clés de chiffrement sont stockées dans Cloud KMS. Le projet qui contient vos clés de chiffrement peut alors être indépendant du projet contenant vos buckets, ce qui permet une meilleure séparation des tâches.

Clés de chiffrement avec support matériel

Cloud HSM est un service de module de sécurité matériel sur le cloud qui permet d'héberger des clés de chiffrement et d'effectuer des opérations cryptographiques dans un cluster de modules HSM certifiés FIPS 140-2 niveau 3. La gestion de ce cluster HSM étant assurée par Google, vous n'avez pas à vous soucier des questions de mise en cluster, de scaling ni de déploiement de correctifs. Dans la mesure où Cloud HSM utilise Cloud KMS comme interface, vous pouvez tirer parti de l'ensemble des avantages et des fonctionnalités offerts par Cloud KMS.

Cloud External Key Manager

Avec Cloud EKM, vous pouvez utiliser les clés que vous gérez dans un service partenaire de gestion de clés externes compatible pour protéger les données dans Google Cloud. Vous pouvez protéger les données au repos via les services d'intégration de CMEK compatibles ou en appelant directement l'API Cloud Key Management Service.

Cloud EKM offre plusieurs avantages, y compris la provenance des clés, le contrôle des accès et la gestion centralisée des clés.

En savoir plus sur la confiance et la sécurité

- Présentation du modèle et des fonctionnalités de sécurité de Google CloudEn savoir plus

- Ressources, certifications et documentation pour répondre à vos exigences de conformitéEn savoir plus

- Des produits de sécurité conçus pour vous aider à atteindre vos objectifs stratégiques, réglementaires et métierEn savoir plus

Passez à l'étape suivante

Présentez-nous votre objectif. Un de nos experts Google Cloud vous aidera à trouver la solution la plus adaptée.

Découvrez les bonnes pratiques de sécurité

Consulter les bonnes pratiquesCorrigez des problèmes courants

Regarder des vidéos de cas d'utilisation de nos solutions permettant de résoudre les principaux problèmes de sécuritéFaites appel à un partenaire

Voir nos partenaires de sécurité