Cloud Key Management

Gerencie chaves de criptografia no Google Cloud.

Entregue um gerenciamento de chave na nuvem rápido, centralizado e escalonável

Ajude a cumprir com as necessidades de conformidade, privacidade e segurança

Aplique sem dificuldades os módulos de segurança de hardware (HSM, na sigla em inglês) nos seus dados mais confidenciais

Use um KMS externo para proteger seus dados no Google Cloud e separe os dados da chave

Aprove ou recuse qualquer solicitação das suas chaves de criptografia com base em justificativas claras e precisas

Vantagens

Escalone sua segurança globalmente

Escalone seu aplicativo de acordo com a presença global do Google e permita que o Google se preocupe com os desafios do gerenciamento de chaves, incluindo o gerenciamento de redundância, latência e residência de dados.

Ajude a atender os requisitos de conformidade

Criptografe seus dados na nuvem com facilidade usando chaves de criptografia baseada em software, HSMs com certificação FIPS 140-2 de nível 3, chaves fornecidas pelo cliente ou um gerenciador de chaves externas.

Aproveite a integração com os produtos do Google Cloud

Use as chaves de criptografia gerenciadas pelo cliente (CMEK) para controlar a criptografia de dados nos produtos do Google Cloud para aproveitar os benefícios dos recursos de segurança extra como o Google Cloud IAM e os registros de auditoria.

Principais recursos

Principais recursos

Gerencie chaves de criptografia em um só lugar

Um serviço de gerenciamento de chaves armazenado na nuvem que permite que você gerencie chaves de criptografia simétricas e assimétricas nos seus serviços em nuvem da mesma forma que faz nos locais. É possível gerar, usar, alternar e destruir chaves criptográficas AES256, RSA 2048, RSA 3072, RSA 4096, EC P256 e EC P384.

Forneça segurança de chave de hardware com o HSM

Hospede chaves de criptografia e execute operações criptográficas em HSMs com validação FIPS 140-2 de nível 3. Use esse serviço totalmente gerenciado para proteger suas cargas de trabalho mais confidenciais sem precisar se preocupar com a sobrecarga operacional de gerenciar um cluster de HSM.

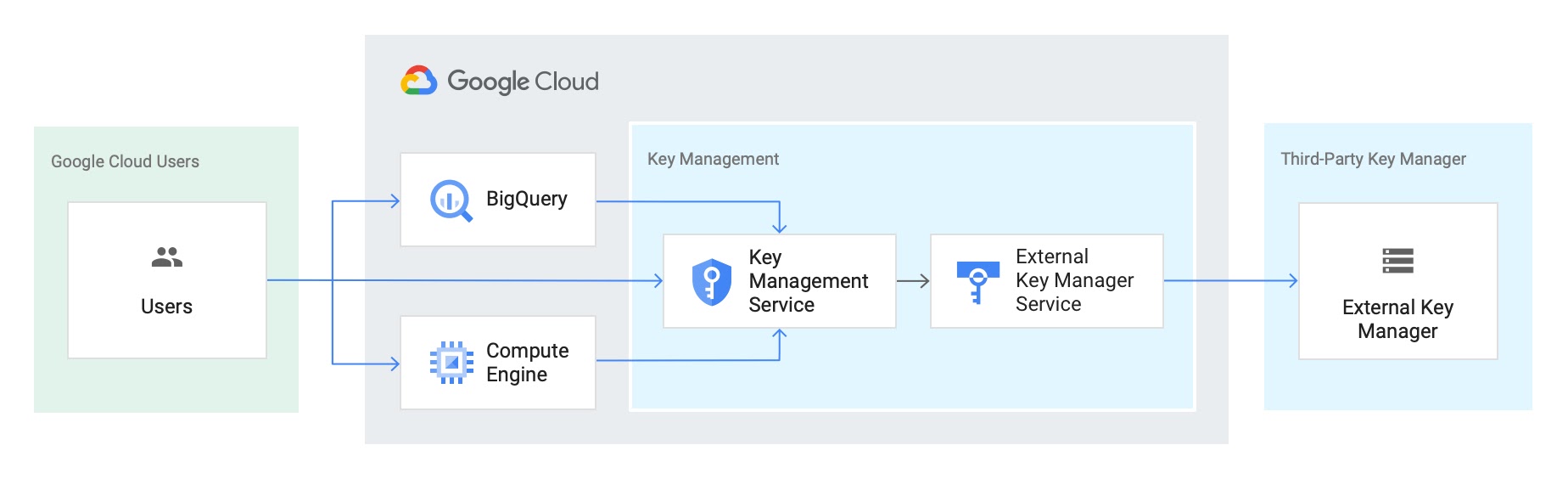

Ofereça suporte para chaves externas com o EKM

Criptografe dados em serviços integrados do Google com chaves de criptografia armazenadas e gerenciadas em um sistema de gerenciamento de chaves de terceiros implantado fora da infraestrutura do Google. O gerenciador de chaves externas permite que você mantenha a separação entre seus dados em repouso e as chaves de criptografia enquanto aproveita a eficiência da nuvem para fazer tarefas de computação e análise.

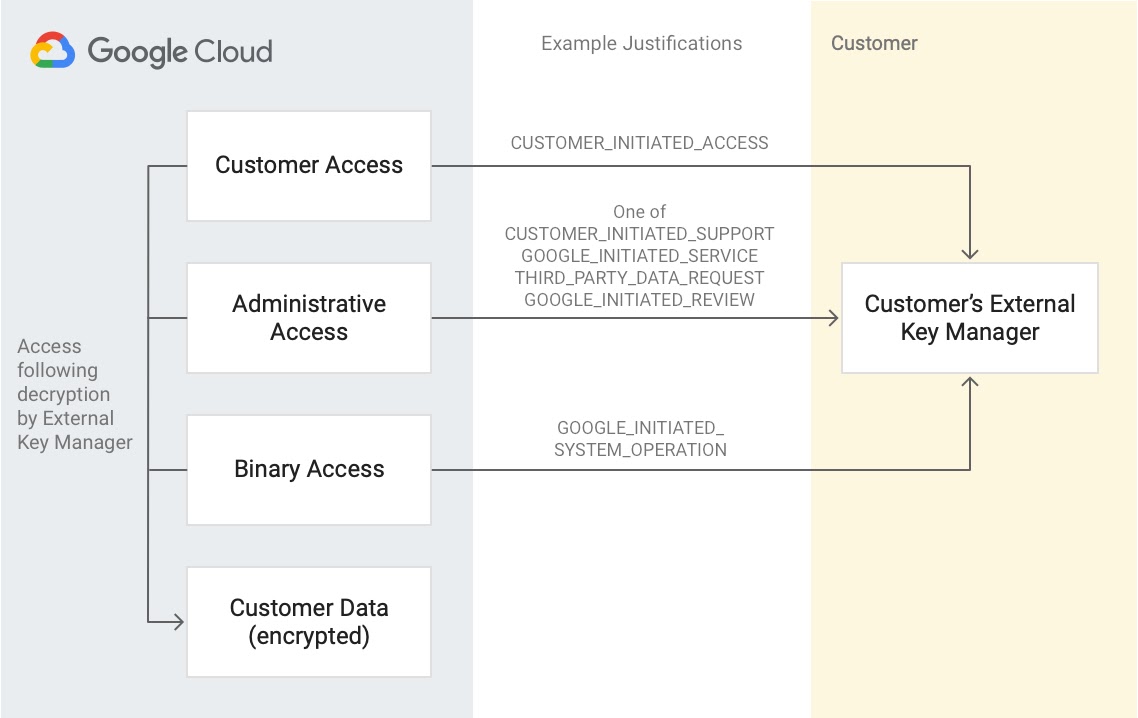

Tome a decisão final sobre quem acessa seus dados

As justificativas de acesso às chaves funcionam com o Cloud EKM para aumentar ainda mais o controle que você tem sobre seus dados. É o único produto que oferece visibilidade de todas as solicitações de chave de criptografia, uma justificativa para a solicitação e um mecanismo para aprovar ou rejeitar a descriptografia no contexto dessa solicitação. Esses controles são cobertos pelos compromissos de integridade do Google.

Documentação

Documentação

Casos de uso

Casos de uso

Ajude a manter a conformidade regulatória

O Cloud KMS, junto com o Cloud HSM e o Cloud EKM, ajuda na manutenção de várias normas de conformidade que precisam de procedimentos e tecnologia de gerenciamento de chaves específicos. Isso acontece de maneira escalonável e na nuvem, sem prejudicar a agilidade da implementação da nuvem. Muitas normas precisam de criptografia de hardware (HSM), chaves separadas dos dados (EKM) ou chaves manuseadas com segurança, principalmente KMS. O gerenciamento de chave está em conformidade com o FIPS 140-2.

Gerencie as chaves de criptografia em um hardware seguro

Clientes sujeitos aos regulamentos de conformidade talvez precisem armazenar as chaves e executar operações criptográficas em um dispositivo com certificação FIPS 140-2 de nível 3. Ao permitir que os clientes armazenem chaves em um HSM com certificação FIPS, eles poderão atender à demanda regulatória e manter a conformidade na nuvem. Isso também é essencial para aqueles que buscam um nível de segurança que o provedor de nuvem não pode alcançar ou exportar o material de chaves.

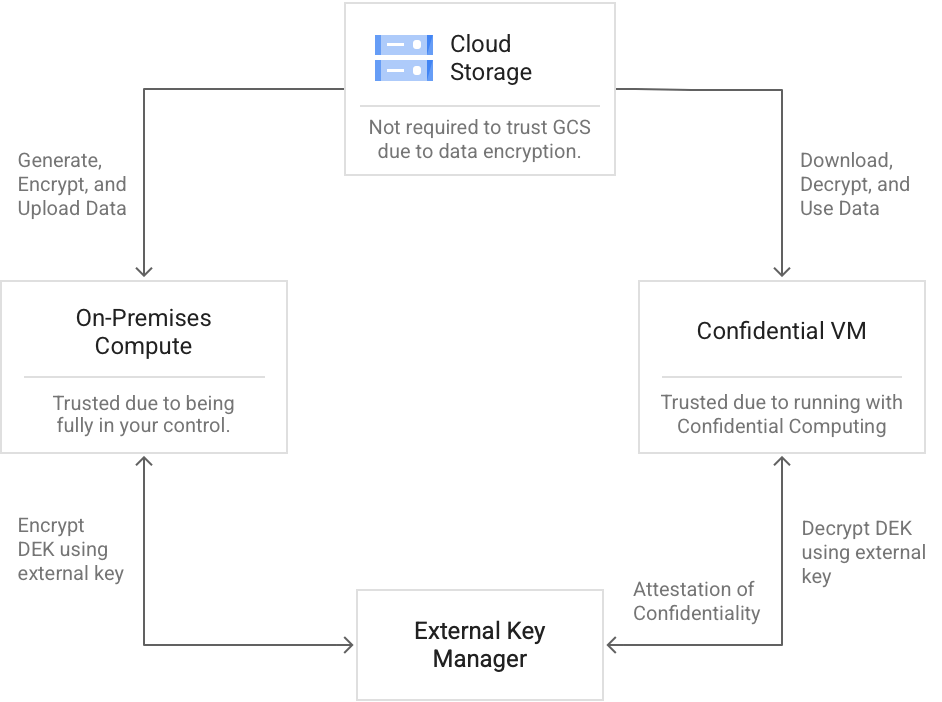

Gerencie chaves de criptografia fora da nuvem

Clientes sujeitos aos requisitos de segurança regulatórios ou regionais precisam adotar a computação em nuvem enquanto possuírem as chaves de criptografia. O gerenciador de chaves externas permite que eles mantenham a separação entre os dados em repouso e as chaves de criptografia enquanto aproveitam a eficiência da nuvem para executar tarefas de computação e análise. Isso tudo devido à visibilidade total de quem tem acesso às chaves, quando elas foram usadas e onde estão localizadas.

Justificativas de acesso à chave e fluxo de dados do EKM

As justificativas de acesso chave dão aos clientes do Google Cloud a visibilidade de todas as solicitações de uma chave de criptografia, uma justificativa para essa solicitação e um mecanismo para aprovar ou recusar a descriptografia no contexto dela. Os casos de uso focam na aplicação e na visibilidade do acesso aos dados.

Criptografia de dados onipresente

Criptografe dados com facilidade ao enviá-los para a nuvem usando uma solução de gerenciamento de chaves externa, de modo que apenas um serviço de VM confidencial possa descriptografá-los e computá-los.

Todos os recursos

Todos os recursos

| Compatibilidade com chaves simétricas e assimétricas | Com o Cloud KMS, você pode gerar, usar, alternar e destruir chaves criptográficas simétricas (AES256) e assimétricas (RSA 2048, RSA 3072, RSA 4096, EC P256 e EC P384). Com o HSM, você criptografa, descriptografa e assina com chaves criptográficas simétricas (AES-256) e assimétricas (RSA 2048, RSA 3072, RSA 4096, EC P256 e EC P384). |

| Crie chaves externas com o EKM | Gere suas chaves externas usando um destes gerenciadores de chaves: Equinix, Fortanix, Ionic, Thales e Unbound. Assim que você vincular suas chaves externas ao Cloud KMS, será possível usá-las para proteger dados em repouso no BigQuery e no Compute Engine. |

| Atraso para a destruição da chave | O Cloud KMS tem um atraso padrão de 24 horas para a destruição de materiais de chave, para evitar a perda acidental ou mal-intencionada de dados. |

| Criptografe e descriptografe via API |

O Cloud KMS é uma API

REST que pode usar uma chave para criptografar, descriptografar ou assinar

dados, como secrets para armazenamento. |

| Alta disponibilidade global | O Cloud KMS está disponível em vários locais do mundo e em diversas multirregiões. Assim, é possível colocar seu serviço onde você quiser para diminuir a latência e aumentar a disponibilidade. |

| Alterne chaves automaticamente ou quando quiser | O Cloud KMS permite que você defina uma programação de alternância para chaves simétricas para gerar automaticamente uma nova versão da chave após um intervalo fixo. É possível manter ativas várias versões de uma chave simétrica a qualquer momento para descriptografia, com apenas uma versão de chave primária usada para criptografar novos dados. Com o EKM, crie uma chave gerenciada externamente diretamente do console do Cloud KSM. |

| Atestado com estado com HSM | Com o Cloud HSM, você consegue verificar se uma chave foi criada no HSM com tokens de atestado gerados para operações de criação de chave. |

| Integração com GKE | Criptografe secrets do Kubernetes na camada do aplicativo no GKE com chaves que você gerencia no Cloud KMS. Além disso, é possível armazenar chaves de API, senhas, certificados e outros dados confidenciais com o sistema de armazenamento Secret Manager. |

| Mantenha a separação dos dados-chave | Com o EKM, mantenha seus dados em repouso e suas chaves de criptografia separados enquanto aproveita a eficiência da nuvem para fazer tarefas de computação e análise. |

| Residência de dados de chave | Ao usar o Cloud KMS, suas chaves criptográficas serão armazenadas na região em que você implantar o recurso. Você também tem a opção de armazenar essas chaves dentro de um módulo de segurança em um hardware físico na região que você escolheu com o Cloud HSM. |

| Importação de chave | Talvez você esteja

usando chaves criptográficas que foram criadas nas

suas instalações ou em um sistema de gerenciamento de chaves

externo. É possível importá-las para chaves do Cloud HSM

ou importar chaves de software no Cloud KMS. |

| Acesso justificado | Saiba o motivo exato

de cada solicitação de descriptografia que muda

o estado de seus dados de "em repouso" para "em uso"

com as Justificativas do acesso às chaves. |

| Política automatizada | As Justificativas do acesso às chaves permitem definir políticas que aprovam ou recusam o acesso a chaves com base em justificativas específicas. Deixe que seu gerenciador de chaves externas, fornecidos pelos parceiros de tecnologia do Google Cloud, tomem conta do resto. |

| Compromisso com a integridade | Os controles oferecidos pelas Justificativas do acesso às chaves são cobertos pelos compromissos de integridade do Google, o que aumenta ainda mais a confiabilidade. |

Preços

Preços

O Cloud Key Management Service cobra pelo uso e varia com base nos produtos a seguir: Cloud Key Management Service, Cloud External Key Manager e Cloud HSM.

Produto | Preço (US$) |

|---|---|

Cloud KMS: versões ativas das chaves | US$ 0,06 por mês |

Cloud KMS: operações de uso das chaves (criptografar/descriptografar) | US$ 0,03 por 10.000 operações |

Cloud KMS: operações de administração de chaves | gratuito |

Cloud HSM: versões das chaves (AES256, RSA2048) | US$ 1,00 por mês |

Cloud HSM: versões das chaves (RSA 3072, RSA 4096) | 0 a 2.000 versões de chave: US$ 2,50 por mês Acima de 2,001 versões de chave: US$ 1,00 por mês |

Cloud HSM: versões das chaves (EC P256, EC P384) | 0 a 2.000 versões de chave: US$ 2,50 por mês Acima de 2,001 versões de chave: US$ 1,00 por mês |

Cloud EKM: versões de chave | US$ 3,00 por mês |

Cloud EKM: operações de uso das chaves | US$ 0,03 por 10.000 operações |

Se você não paga em dólar americano, valem os preços na sua moeda local listados na página SKUs do Google Cloud.

Vá além

Comece a criar no Google Cloud com US$ 300 em créditos e mais de 20 produtos do programa Sempre gratuito.

Precisa de ajuda para começar?

Entre em contato com a equipe de vendasTrabalhe com um parceiro confiável

Encontre um parceiroContinue navegando

Ver todos os produtos