클라우드 키 관리

Google Cloud에서 암호화 키 관리

확장 가능하고 신속한 중앙 집중식 클라우드 키 관리 제공

규정 준수, 개인정보 보호, 보안 요구사항을 충족하도록 지원

가장 민감한 정보에 손쉽게 하드웨어 보안 모듈(HSM) 적용

외부 KMS를 사용하여 Google Cloud의 데이터를 보호하고 키에서 데이터 분리

명확하고 정확한 근거를 바탕으로 암호화 키 요청 승인 또는 거부

이점

보안을 글로벌 단위로 확장

애플리케이션을 Google의 글로벌 서비스 영역으로 확장하는 동시에 중복성 및 지연 시간 관리와 같은 키 관리에 관한 도전과제는 Google에 맡기세요.

규정 준수 요구사항을 충족하도록 지원

소프트웨어 지원 암호화 키, FIPS 140-2 Level 3 검증 HSM, 고객 제공 키 또는 외부 키 관리자를 사용하여 클라우드에서 데이터를 손쉽게 암호화하세요.

Google Cloud 제품과의 통합을 통한 활용

고객 관리 암호화 키(CMEK)를 사용하여 여러 Google Cloud 제품에 걸쳐 데이터 암호화를 제어하면서 Google Cloud IAM 및 감사 로그 등의 추가적인 보안 기능을 활용해 보세요.

주요 특징

핵심 기능

중앙에서 암호화 키 관리

클라우드에서 호스팅되는 키 관리 서비스로, 온프레미스와 동일한 방식으로 클라우드 서비스의 대칭 및 비대칭 암호화 키를 관리할 수 있습니다. AES256, RSA 2048, RSA 3072, RSA 4096, EC P256, EC P384 암호화 키를 생성, 사용, 순환, 폐기할 수 있습니다.

HSM을 통한 하드웨어 키 보안 제공

FIPS 140-2 Level 3 검증 HSM에서 암호화 키를 호스팅하고 암호화 작업을 수행할 수 있습니다. 완전 관리형으로 제공되는 이 서비스를 사용하면 HSM 클러스터 관리에 대한 운영 오버헤드를 걱정할 필요 없이 민감한 워크로드를 보호할 수 있습니다.

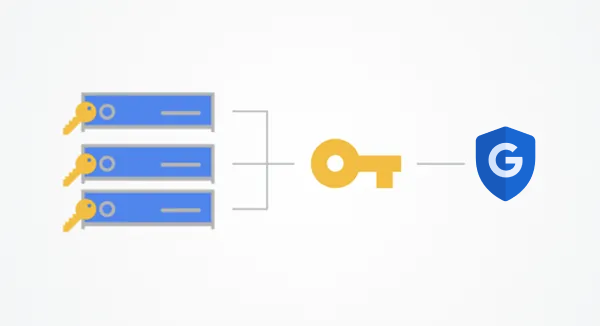

EKM을 통한 외부 키 지원 제공

Google 인프라 외부에 배포된 서드 파티 키 관리 시스템에서 저장 및 관리되는 암호화 키로 통합 Google 서비스의 데이터를 암호화할 수 있습니다. 외부 키 관리자는 저장 데이터와 암호화 키 간 분리를 유지하면서 클라우드의 컴퓨팅과 분석 기능을 활용할 수 있게 해줍니다.

데이터 액세스에 대한 최종 중재

키 액세스 근거를 Cloud EKM과 함께 사용하면 데이터에 대한 제어 권한이 크게 향상됩니다. 모든 암호화 키 요청, 해당 요청의 근거, 해당 요청의 컨텍스트에서 복호화를 승인 또는 거부하는 메커니즘을 확인할 수 있는 유일한 제품입니다. 이러한 제어에는 Google의 무결성 보장이 적용됩니다.

문서

문서

사용 사례

사용 사례

규정 준수 지원

Cloud KMS는 Cloud HSM, Cloud EKM과 함께 특정한 키 관리 절차 및 기술이 필요한 다양한 규정 준수 의무를 지원합니다. 이러한 지원은 클라우드 구현의 민첩성을 저하시키지 않고 확장 가능한 클라우드 기반 방식으로 이루어집니다. 하드웨어 암호화(HSM), 데이터에서 분리되는 키(EKM) 또는 안전하게 처리되는 키(KMS 전체)를 요구하는 의무가 많습니다. 키 관리는 FIPS 140-2를 준수합니다.

보안 하드웨어를 통해 암호화 키 관리

규정을 준수해야 하는 고객은 FIPS 140-2 Level 3 검증 기기에서 키를 저장하고 암호화 작업을 수행해야 할 수도 있습니다. 고객이 FIPS 검증 HSM에 키를 저장할 수 있으므로 규제 기관의 요구를 충족하고 클라우드에서 규정 준수 상태를 유지할 수 있습니다. 이는 클라우드 제공업체가 고객의 키 자료를 보거나 가져올 수 없다는 보장을 원하는 고객에게도 중요합니다.

클라우드 외부에서 암호화 키 관리

규정 또는 리전의 보안 요구사항을 준수해야 하는 고객은 암호화 키에 대한 소유를 유지하면서 클라우드 컴퓨팅을 도입해야 합니다. 외부 키 관리자는 고객이 저장 데이터와 암호화 키 간 분리를 유지하면서 컴퓨팅과 분석에 클라우드를 활용할 수 있게 해줍니다. 이는 키에 대한 액세스 권한을 가진 주체, 키가 사용된 시점, 키의 위치에 대한 완전한 가시성을 바탕으로 이루어집니다.

키 액세스 근거 및 EKM 데이터 흐름

키 액세스 근거를 사용하면 Google Cloud 고객이 암호화 키에 대한 모든 요청, 해당 요청의 근거, 해당 요청의 컨텍스트에서 복호화를 승인 또는 거부하는 메커니즘을 확인할 수 있습니다. 사용 사례는 데이터 액세스의 실행과 가시성 모두에 중점을 둡니다.

유비쿼터스 데이터 암호화

외부 키 관리 솔루션을 사용하여 컨피덴셜 VM 서비스만 데이터를 복호화하고 계산할 수 있는 방식으로 클라우드로 전송되는 데이터를 원활하게 암호화합니다.

모든 특징

모든 기능

| 대칭 및 비대칭 키 지원 | Cloud KMS를 사용하면 AES256 대칭 및 RSA 2048, RSA 3072, RSA 4096, EC P256, EC P384 비대칭 암호화 키를 생성, 사용, 순환, 자동 순환, 폐기할 수 있습니다. HSM을 사용하여 AES-256 대칭 암호화 키와 RSA 2048, RSA 3072, RSA 4096, EC P256, EC P384 비대칭 암호화 키로 암호화, 복호화, 서명을 처리할 수 있습니다. |

| EKM으로 외부 키 만들기 | Equinix, Fortanix, Ionic, Thales, Unbound의 외부 키 관리자 중 하나를 사용하여 외부 키를 생성합니다. 외부 키를 Cloud KMS와 연결한 다음에는 이를 사용해 BigQuery와 Compute Engine에 있는 저장 데이터를 보호할 수 있습니다. |

| 키 폐기 연기 | Cloud KMS에서는 우발적 또는 악의적 데이터 손실을 방지하기 위해 키 자료의 폐기를 기본적으로 24시간 연기합니다. |

| API를 통한 암호화 및 복호화 | Cloud KMS는 키를 사용해 스토리지의 보안 비밀 같은 데이터를 암호화, 복호화 또는 서명할 수 있는 REST API입니다. |

| 세계적 고가용성 | Cloud KMS는 전 세계의 여러 위치 및 멀티 리전에서 사용할 수 있어 낮은 지연 시간과 고가용성으로 원하는 곳에 서비스를 배포할 수 있습니다. |

| 자동 및 수동 키 순환 | Cloud KMS를 사용하면 대칭 키의 순환 일정을 설정하여 정해진 시간 간격으로 새로운 키 버전을 자동으로 생성할 수 있습니다. 하나의 기본 키 버전만을 새 데이터의 암호화에 사용하고 복호화를 위해 언제든 대칭 키의 여러 버전을 활성화할 수 있습니다. EKM을 사용하여 Cloud KSM Console에서 외부 관리 키를 직접 생성합니다. |

| HSM으로 문 증명 | Cloud HSM을 사용하여 키 생성 작업을 위해 생성되는 증명 토큰으로 HSM에서 키가 생성되었음을 확인할 수 있습니다. |

| GKE 통합 | Cloud KMS에서 관리하는 키를 사용해 GKE의 애플리케이션 레이어에서 Kubernetes 보안 비밀을 암호화합니다. 또한 Secret Manager 스토리지 시스템으로 API 키, 비밀번호, 인증서, 기타 민감한 정보를 저장할 수 있습니다. |

| 키-데이터 분리 유지 | EKM으로 저장 데이터와 암호화 키 간 분리를 유지하면서 컴퓨팅과 분석에 클라우드를 활용합니다. |

| 키 데이터 보존 | Cloud KMS를 사용하면 암호화 키가 리소스를 배포하는 리전에 저장됩니다. Cloud HSM으로 선택하는 리전에 위치한 물리적 하드웨어 보안 모듈 내에 키를 저장할 수도 있습니다. |

| 키 가져오기 | 온프레미스 또는 외부 키 관리 시스템에서 만든 기존 암호화 키를 사용 중일 수 있습니다. 이러한 키를 Cloud HSM 키로 가져오거나 소프트웨어 키를 Cloud KMS로 가져올 수 있습니다. |

| 승인된 액세스 | 키 액세스 근거를 통해 데이터를 저장 상태에서 사용 중 상태로 변경하는 모든 복호화 요청에 대한 명확한 근거를 확보합니다. |

| 자동화된 정책 | 키 액세스 근거를 사용하면 특정 근거에 따라 키에 대한 액세스를 승인하거나 거부하는 자동화된 정책을 설정할 수 있습니다. Google Cloud 기술 파트너가 제공하는 외부 키 관리자가 나머지 작업을 처리합니다. |

| 무결성 보장 | 키 액세스 근거에서 제공하는 제어에는 Google의 무결성 보장이 적용되므로 신뢰할 수 있습니다. |

가격 책정

가격 책정

Cloud Key Management Service는 사용량에 따라 요금을 청구하며 Cloud Key Management Service, Cloud 외부 키 관리자, Cloud HSM 제품별로 요금이 다릅니다.

제품 | 가격(US$) |

|---|---|

Cloud KMS: 활성 키 버전 | 월 $0.06 |

Cloud KMS: 키 사용 작업(암호화/복호화) | 작업 10,000개당 $0.03 |

Cloud KMS: 키 관리 작업 | 무료 |

Cloud HSM: 키 버전(AES256, RSA2048) | 월 $1.00 |

Cloud HSM: 키 버전(RSA 3072, RSA 4096) | 키 버전 0~2,000개: 월 $2.50 키 버전 2,001개 이상: 월 $1.00 |

Cloud HSM: 키 버전(EC P256, EC P384) | 키 버전 0~2,000개: 월 $2.50 키 버전 2,001개 이상: 월 $1.00 |

Cloud EKM: 키 버전 | 월 $3.00 |

Cloud EKM: 키 사용 작업 | 작업 10,000개당 $0.03 |

USD 외의 통화로 지불하는 경우 Google Cloud SKU에 해당 통화로 표기된 가격이 적용됩니다.