Gestion de clés cloud

Gestion des clés de chiffrement sur Google Cloud

Gérez les clés cloud de manière évolutive, centralisée et rapide.

Contribuez à répondre aux besoins de conformité, de confidentialité et de sécurité.

Appliquez facilement des modules de sécurité matériels (HSM) à vos données les plus sensibles.

Utilisez un service externe de gestion des clés pour protéger vos données dans Google Cloud et séparer les données de la clé.

Approuvez ou refusez toute demande d'accès à vos clés de chiffrement grâce à des justifications claires et précises.

Avantages

Faites évoluer votre sécurité à l'échelle mondiale

Profitez de l'envergure mondiale de Google pour le scaling de votre application, et laissez Google s'occuper des défis liés à la gestion des clés, tels que la redondance, la latence et la résidence des données.

Contribuez au respect des exigences de conformité

Chiffrez facilement vos données dans le cloud à l'aide de clés de chiffrement logicielles, de HSM validés FIPS 140-2 de niveau 3, de clés fournies par le client ou d'un gestionnaire de clés externe.

Profitez de l'intégration avec les produits Google Cloud

Utilisez des clés de chiffrement gérées par le client (CMEK) pour contrôler le chiffrement des données dans les produits Google Cloud tout en bénéficiant de fonctionnalités supplémentaires en termes de sécurité, telles que Google Cloud IAM et les journaux d'audit.

Principales fonctionnalités

Fonctionnalités essentielles

Centralisez la gestion des clés de chiffrement

Profitez d'un service de gestion des clés hébergé sur le cloud et vous permettant de gérer les clés cryptographiques symétriques et asymétriques pour vos services cloud de la même manière que sur site. Vous pouvez générer, utiliser, alterner et détruire des clés cryptographiques AES256, RSA 2048, RSA 3072, RSA 4096, EC P256 et EC P384.

Garantissez la sécurité matérielle de vos clés à l'aide de HSM

Hébergez des clés de chiffrement et effectuez des opérations de cryptographie dans des HSM validés FIPS 140-2 de niveau 3. Grâce à ce service entièrement géré, vous pouvez protéger vos charges de travail les plus sensibles, sans avoir à vous soucier des coûts opérationnels engendrés par la gestion d'un cluster HSM.

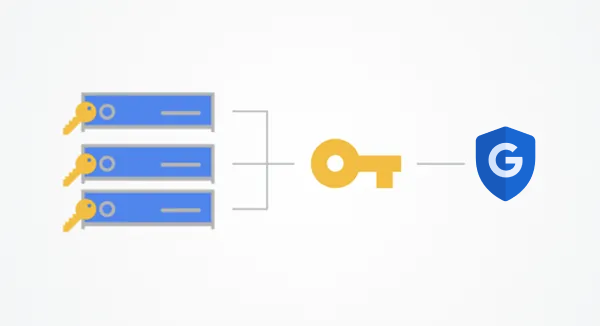

Assurez la compatibilité des clés externes avec EKM

Chiffrez les données grâce aux services Google intégrés à l'aide de clés de chiffrement qui sont stockées et gérées dans un système de gestion de clés tiers déployé en dehors de l'infrastructure de Google. Séparez vos données au repos et vos clés de chiffrement grâce à External Key Manager, tout en profitant de la puissance du cloud à des fins de calcul et d'analyse.

Soyez pleinement maître de l'accès à vos données

Key Access Justifications fonctionne avec Cloud EKM pour vous offrir un contrôle avancé sur vos données. Key Access Justifications est le seul produit qui vous donne une visibilité sur chaque demande d'accès à une clé de chiffrement, vous fournit une justification pour la demande et vous offre un mécanisme d'approbation ou de refus du déchiffrement selon le contexte de la demande. Ces contrôles sont régis par les engagements de Google en matière d'intégrité.

Documentation

Documentation

Cas d'utilisation

Cas d'utilisation

Assurer la conformité réglementaire

Cloud KMS, en combinaison avec Cloud HSM et Cloud EKM, est compatible avec un large éventail d'obligations de conformité qui impliquent des procédures et des technologies spécifiques en matière de gestion des clés. Il opère de façon évolutive et cloud native, sans pour autant affecter l'agilité de la mise en œuvre dans le cloud. Chaque obligation s'accompagne d'exigences variées : chiffrement matériel (HSM), séparation des clés et des données (EKM), ou encore traitement sécurisé des clés (KMS dans son ensemble). La gestion des clés est conforme à la norme FIPS 140-2.

Gérer les clés de chiffrement grâce à du matériel sécurisé

Il se peut que les clients, étant soumis à des règles de conformité, doivent héberger leurs clés de chiffrement et effectuer des opérations de cryptographie sur un appareil validé FIPS 140-2 de niveau 3. Grâce à la possibilité de stocker leurs clés dans un HSM validé FIPS, ils peuvent répondre aux exigences des autorités de régulation et maintenir leur conformité dans le cloud. Cette possibilité est également cruciale pour les clients souhaitant s'assurer que leur fournisseur cloud ne puisse ni consulter, ni exporter leur matériel de clé.

Gérer les clés de chiffrement en dehors du cloud

Les clients soumis à des exigences de sécurité réglementaires ou régionales doivent rester en possession de leurs clés de chiffrement lorsqu'ils adoptent le cloud computing. External Key Manager leur permet de séparer leurs données au repos et leurs clés de chiffrement tout en profitant de la puissance du cloud à des fins de calcul et d'analyse. Les clients ont une visibilité complète et peuvent savoir qui a accès aux clés, quand elles ont été utilisées et où elles se trouvent.

Key Access Justifications et flux des données dans EKM

Key Access Justifications donne aux clients Google Cloud une visibilité sur chaque demande d'accès à une clé de chiffrement, leur fournit une justification pour la demande et leur offre un mécanisme d'approbation ou de refus du déchiffrement selon le contexte de la demande. Les cas d'utilisation se concentrent à la fois sur l'application et sur la visibilité en termes d'accès aux données.

Chiffrement universel des données

Chiffrez de manière transparente les données lorsqu'elles sont envoyées dans le cloud à l'aide de votre solution de gestion des clés externes, de sorte qu'un seul service Confidential VM puisse les déchiffrer et y exécuter des calculs.

Toutes les fonctionnalités

Toutes les fonctionnalités

| Compatibilité avec les clés symétriques et asymétriques | Avec Cloud KMS, vous pouvez créer, utiliser, alterner (automatiquement ou non) et détruire des clés cryptographiques AES256 symétriques, ainsi que des clés RSA 2048, RSA 3072, RSA 4096, EC P256 et EC P384 asymétriques. Avec HSM, chiffrez, déchiffrez et signez avec des clés cryptographiques AES-256 symétriques, ainsi que des clés RSA 2048, RSA 3072, RSA 4096, EC P256 et EC P384 asymétriques. |

| Création de clés externes avec EKM | Générez votre clé externe à l'aide d'un des gestionnaires de clés externes suivants : Equinix, Fortanix, Ionic, Thales et Unbound. Une fois votre clé externe associée à Cloud KMS, vous pouvez l'utiliser pour protéger vos données au repos dans BigQuery et Compute Engine. |

| Délai de destruction d'une clé | Cloud KMS impose un délai de 24 heures pour la destruction matérielle d'une clé, afin d'éviter toute perte de données accidentelle ou résultant d'une malveillance. |

| Chiffrement et déchiffrement via l'API | Cloud KMS est une API REST qui peut utiliser une clé pour chiffrer, déchiffrer ou signer des données, comme des secrets, à des fins de stockage. |

| Haute disponibilité à l'échelle mondiale | Cloud KMS est disponible dans plusieurs emplacements dans le monde et dans plusieurs zones multirégionales, ce qui vous permet de placer votre service là où vous le souhaitez pour profiter d'une faible latence et d'une haute disponibilité. |

| Rotation des clés automatique ou à la demande | Cloud KMS vous permet de définir un calendrier de rotation pour la génération automatique par les clés symétriques d'une nouvelle version de clé à intervalles fixes. Plusieurs versions d'une clé symétrique peuvent être actives à tout moment pour le déchiffrement. En revanche, une seule version de clé principale peut être utilisée pour le chiffrement des nouvelles données. Avec EKM, créez une clé gérée en externe directement depuis la console Cloud KMS. |

| Attestation de déclaration avec HSM | Avec Cloud HSM, validez la création d'une clé dans le module HSM à l'aide de jetons d'attestation générés pour les opérations de création de clé. |

| Intégration à GKE | Chiffrez vos secrets Kubernetes au niveau de la couche d'application dans GKE, à l'aide de clés que vous gérez dans Cloud KMS. Vous pouvez également stocker des clés API, des mots de passe, des certificats et autres données sensibles grâce au système de stockage Secret Manager. |

| Maintien de la séparation entre clés et données | Avec EKM, séparez vos données au repos et vos clés de chiffrement tout en profitant de la puissance du cloud à des fins de calcul et d'analyse. |

| Résidence des données de clés | Si vous utilisez Cloud KMS, vos clés cryptographiques seront stockées dans la région où vous déployez la ressource. Avec Cloud HSM, vous avez également la possibilité de stocker ces clés dans un module de sécurité matériel situé dans la région de votre choix. |

| Importation des clés | Il est possible que vous utilisiez des clés cryptographiques existantes créées sur site ou dans un système de gestion des clés externe. Vous pouvez importer ces clés dans Cloud HSM, ou importer vos clés logicielles dans Cloud KMS. |

| Justifications d'accès | Avec Key Access Justifications, obtenez des motifs clairs pour chaque demande de déchiffrement qui ferait passer vos données de l'état de repos à celui d'utilisation. |

| Automatisation des règles | Key Access Justifications (version bêta) vous permet d'établir des règles automatiques qui approuvent ou refusent l'accès aux clés en fonction de justifications spécifiques. Votre gestionnaire de clés externe, fourni par les partenaires technologiques de Google Cloud, s'occupe du reste. |

| Engagement sur l'intégrité | Les contrôles fournis par Key Access Justifications sont régis par les engagements de Google en matière d'intégrité, vous permettant ainsi de travailler en toute confiance. |

Tarification

Tarifs

Les frais de Cloud Key Management Service sont calculés en fonction de l'utilisation des produits suivants : Cloud Key Management Service, Cloud External Key Manager et Cloud HSM.

Produit | Prix (en USD) |

|---|---|

Cloud KMS : versions de clé actives | 0,06 $ par mois |

Cloud KMS : opérations d'utilisation des clés (chiffrement/déchiffrement) | 0,03 $ pour 10 000 opérations |

Cloud KMS : opérations d'administration des clés | gratuit |

Cloud HSM : versions de clé (AES-256, RSA 2048) | 1,00 $ par mois |

Cloud HSM : versions de clé (RSA 3072, RSA 4096) | 0 à 2 000 versions de clé : 2,50 $ par mois Plus de 2 001 versions de clé : 1 $ par mois |

Cloud HSM : versions de clé (EC P256, EC P384) | 0 à 2 000 versions de clé : 2,50 $ par mois Plus de 2 001 versions de clé : 1 $ par mois |

Cloud EKM : versions de clé | 3,00 $ par mois |

Cloud EKM : opérations d'utilisation des clés | 0,03 $ pour 10 000 opérations |

Si vous ne payez pas en USD, les tarifs indiqués dans votre devise sur la page des codes SKU de Google Cloud s'appliquent.

Passez à l'étape suivante

Profitez de 300 $ de crédits gratuits et de plus de 20 produits Always Free pour commencer à créer des applications sur Google Cloud.

Vous avez besoin d'aide pour démarrer ?

Contacter le service commercialFaites appel à un partenaire de confiance

Trouvez un partenairePoursuivez vos recherches

Voir tous les produits