Cloud Key Management

Administra las claves de encriptación en Google Cloud.

Ofrece administración de claves en la nube rápida, centralizada y escalable.

Satisface las necesidades de seguridad, privacidad y cumplimiento.

Aplica fácilmente módulos de seguridad de hardware (HSM) a tus datos más sensibles.

Usa un KMS externo para proteger tus datos en Google Cloud y separar los datos de las claves.

Aprueba o rechaza cualquier solicitud de tus claves de encriptación en función de justificaciones claras y precisas.

Beneficios

Escala tu seguridad en todo el mundo

Escala tu aplicación al alcance global de Google y deja que Google se encargue de los desafíos de la administración de claves, incluida la administración de la redundancia, la latencia y la residencia de los datos.

Satisface tus requisitos de cumplimiento

Encripta con facilidad tus datos en la nube mediante claves de encriptación respaldadas por software, HSM certificados con el Nivel 3 del estándar FIPS 140-2, claves proporcionadas por el cliente o External Key Manager.

Aprovecha la integración con los productos de Google Cloud

Usa claves de encriptación administradas por el cliente (CMEK) para controlar la encriptación de los datos en los productos de Google Cloud y, al mismo tiempo, aprovecha características de seguridad adicionales como Google Cloud IAM y los registros de auditoría.

Características clave

Funciones principales

Administra de manera centralizada las claves de encriptación

Disfruta un servicio de administración de claves alojado en la nube que te permite administrar claves criptográficas simétricas y asimétricas para tus servicios en la nube de la misma manera que lo haces localmente. Puedes generar, usar, rotar y destruir claves criptográficas AES256, RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384.

Ofrece seguridad para las claves de hardware con HSM

Aloja claves de encriptación y realiza operaciones criptográficas en los HSM validados con el nivel 3 de la norma FIPS 140-2. Con este servicio completamente administrado, puedes proteger las cargas de trabajo más sensibles sin tener que preocuparte por la sobrecarga operacional de administrar un clúster de HSM.

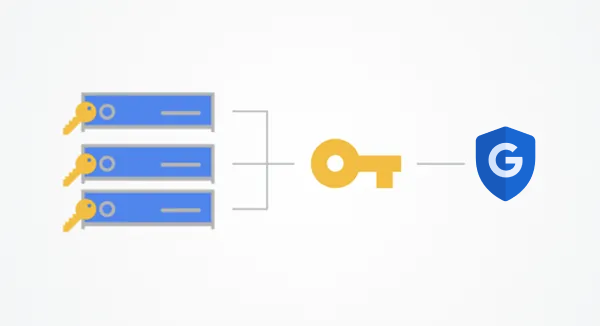

Proporciona asistencia para claves externas con EKM

Encripta datos en servicios integrados de Google con claves de encriptación almacenadas y administradas en un sistema de administración de claves de terceros implementado fuera de la infraestructura de Google. External Key Manager te permite mantener la separación entre tus datos en reposo y tus claves de encriptación y, al mismo tiempo, aprovechar la potencia de la nube para el procesamiento y las estadísticas.

Toma las decisiones finales de acceso a tus datos

Key Access Justifications es compatible con Cloud EKM, lo que aumenta considerablemente el control que tienes sobre tus datos. Es el único producto que te ofrece visibilidad de todas las solicitudes de claves de encriptación, justificaciones para ellas y un mecanismo para aprobar o rechazar la desencriptación según el contexto de las solicitudes. Estos controles están cubiertos por los compromisos de integridad de Google.

Documentación

Documentación

Casos de uso

Casos de uso

Respalda el cumplimiento de las normativas

Cloud KMS, junto con Cloud HSM y Cloud EKM, es compatible con una amplia variedad de mandatos de cumplimiento que requieren tecnología y procedimientos de administración de claves específicos. Lo hace de manera escalable y nativa de la nube, sin perjudicar la agilidad de la implementación en ella. Varios mandatos requieren encriptación de hardware (HSM), claves separadas de los datos (EKM) o claves controladas de manera segura (KMS general). La administración de claves cumple con el estándar FIPS 140-2.

Administra las claves de encriptación a través de hardware seguro

Es posible que los clientes que están sujetos a regulaciones de cumplimiento deban almacenar sus claves y realizar operaciones criptográficas en un dispositivo verificado con el Nivel 3 del estándar FIPS 140-2. Si permites que los clientes almacenen sus claves en un HSM validado por FIPS, podrán satisfacer las demandas de sus reguladores y garantizar el cumplimiento en la nube. Esto es fundamental para los clientes que buscan un nivel de seguridad que impida al proveedor de servicios en la nube ver o exportar el material de claves.

Administra las claves de encriptación fuera de la nube

Los clientes sujetos a requisitos de seguridad regionales o regulatorios deben adoptar la computación en la nube y, al mismo tiempo, conservar las claves de encriptación en su poder. External Key Manager les permite mantener la separación entre los datos en reposo y las claves de encriptación, a la vez que aprovechan la potencia de la nube para el procesamiento y las estadísticas. Esto se logra mediante una visibilidad total sobre quién tiene acceso a las claves, cuándo se usaron y dónde se ubican.

Key Access Justifications y flujo de datos de EKM

Key Access Justifications les ofrece a los clientes visibilidad de todas las solicitudes de claves de encriptación, justificaciones para ellas y un mecanismo para aprobar o rechazar la desencriptación según el contexto de las solicitudes. Los casos de uso se enfocan en la aplicación y la visibilidad del acceso a los datos.

Encriptación de datos ubicua

Encripta sin problemas los datos a medida que se envían a la nube mediante tu solución de administración de claves externa, de manera que solo un servicio de VM confidencial pueda desencriptarlos y procesarlos.

Todas las características

Todas las funciones

| Asistencia para claves simétricas y asimétricas | Cloud KMS te permite crear, usar, rotar de forma manual o automática y borrar las claves criptográficas AES256 simétricas y RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384 asimétricas. Usa HSM para encriptar, desencriptar y acceder mediante claves criptográficas simétricas AES-256 y asimétricas RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384. |

| Crea claves externas con EKM | Genera tu clave externa mediante uno de estos administradores de claves externas: Equinix, Fortanix, Ionic, Thales y Unbound. Una vez que vincules tu clave externa con Cloud KMS, puedes usarla para proteger los datos en reposo en BigQuery y Compute Engine. |

| Retraso para la destrucción de claves | Cloud KMS tiene un retraso integrado de 24 horas para la destrucción del material de las claves, con el fin de evitar pérdidas de datos accidentales o maliciosas. |

| Encripta y desencripta mediante API | Cloud KMS es una API de REST que puede usar una clave para encriptar, desencriptar o firmar datos (como los secretos) para el almacenamiento. |

| Alta disponibilidad mundial | Cloud KMS está disponible en muchas ubicaciones del mundo y en varias regiones, lo que te permite ubicar tu servicio en donde quieras para obtener baja latencia y alta disponibilidad. |

| Rotación automatizada y a voluntad | Cloud KMS te permite configurar un programa de rotación de claves simétricas para generar de manera automática una nueva versión de la clave en un intervalo de tiempo fijo. Puede haber diferentes versiones activas de una clave simétrica para la desencriptación, pero solo se usa una versión de clave primaria a fin de encriptar los datos nuevos. Con EKM, crea una clave con administración externa directamente desde la consola de Cloud KSM. |

| Certificación de declaraciones con HSM | Con Cloud HSM, verifica que se creó una clave en el HSM mediante los tokens de certificación generados para las operaciones de creación de claves. |

| Integración en GKE | Encripta los secretos de Kubernetes en la capa de aplicación en GKE mediante las claves que administras en Cloud KMS. Además, puedes almacenar claves de API, contraseñas, certificados y otros datos sensibles con el sistema de almacenamiento de Secret Manager. |

| Mantén separados los datos y las claves | Con EKM, mantén la separación entre tus datos en reposo y tus claves de encriptación, a la vez que aprovechas la potencia de la nube para el procesamiento y las estadísticas. |

| Residencia de datos clave | Si usas Cloud KMS, se almacenarán tus claves criptográficas en la región en la que implementaste el recurso. También puedes almacenar esas claves en un módulo de seguridad de hardware físico en la región que elijas con Cloud HSM. |

| Importación de claves | Es posible que uses claves criptográficas existentes que se crearon en tu entorno local o en un sistema de administración de claves externo. Puedes importarlas a claves de Cloud HSM, o bien importar claves de software a Cloud KMS. |

| Acceso justificado | Obtén una razón clara para cada solicitud de desencriptación que cause que cambie el estado de tus datos de “en reposo” a “en uso” con Key Access Justifications. |

| Política automatizada | Key Access Justifications te permite configurar políticas automatizadas que aprueban o rechazan el acceso a claves en función de justificaciones específicas. Permite que tu administrador de claves externo (proporcionado por los socios de tecnología de Google Cloud) se haga cargo del resto. |

| Compromiso con la integridad | Los controles que proporciona Key Access Justifications se incluyen en los compromisos de integridad de Google, por lo que puedes tener la certeza de que son confiables. |

Precios

Precios

Cloud Key Management Service cobra por el uso y varía en función de los siguientes productos: Cloud Key Management Service, Cloud External Key Manager y Cloud HSM.

Producto | Precio (dólares estadounidenses) |

|---|---|

Cloud KMS: versiones de claves activas | $0.06 por mes |

Cloud KMS: Operaciones de uso de claves (encriptar/desencriptar) | $0.03 cada 10,000 operaciones |

Cloud KMS: operaciones de administración de claves | gratis |

Cloud HSM: versiones de claves (AES 256, RSA 2048) | $1.00 por mes |

Cloud HSM: versiones de claves (RSA 3072, RSA 4096) | De 0 a 2,000 versiones de claves: $2.50 por mes Más de 2,001 versiones de claves: $1.00 por mes |

Cloud HSM: versiones de claves (EC P256, EC P384) | De 0 a 2,000 versiones de claves: $2.50 por mes Más de 2,001 versiones de claves: $1.00 por mes |

Cloud EKM: versiones de claves | $3.00 por mes |

Cloud EKM: operaciones de uso de claves | $0.03 cada 10,000 operaciones |

Si pagas en una moneda distinta del dólar estadounidense, se aplican los precios que aparecen en tu moneda en los Google Cloud SKUs.

Da el siguiente paso

Comienza a desarrollar en Google Cloud con el crédito gratis de $300 y los más de 20 productos del nivel Siempre gratuito.

¿Necesitas ayuda para comenzar?

Comunicarse con VentasTrabaja con un socio confiable

Buscar un socioSigue explorando

Ver todos los productos