本教學課程說明如何使用工作負載身分聯盟,驗證在 Google Cloud 外部執行的工作負載,以便存取 Cloud Run 代管的微服務。本教學課程適用於想將 Workload Identity Federation 與現有身分提供者 (IdP) 整合的系統管理員。Workload Identity 聯盟可讓您將外部工作負載連線至 Google Cloud中執行的工作負載。Cloud Run 可讓您執行無狀態容器化微服務。

本教學課程提供相關操作說明,說明如何將 Jenkins 設定為外部工作負載、Keycloak 設定為 IdP、Cloud Run,以及 Workload Identity Federation。完成本教學課程後,您會瞭解如何使用 OpenID Connect 驗證,透過 Workload Identity Federation 驗證 Jenkins 應用程式。 Google Cloud

使用 Workload Identity 聯盟驗證外部工作負載

Workload Identity 聯盟可讓您驗證 Google Cloud 外部的工作負載,無須使用靜態服務帳戶金鑰。任何需要使用Google Cloud 中服務的外部工作負載,都能從這項功能獲益。

有了 Workload Identity 聯盟,即可使用 IdP 直接向Google Cloud進行驗證。如要進行驗證,請使用 OpenID Connect。Cloud Run 會接受來自 IdP 的 OpenID Connect 權杖,用於驗證。

使用 Workload Identity 聯盟時的驗證程序如下:

- 驗證 (AUTHN) 程式庫會將 JSON Web Token (JWT) 要求傳送至 IdP。

- 您的 IdP 會簽署 JSON Web Token (JWT)。AUTHN 程式庫會從變數讀取這項資料。

- 程式庫會將包含已簽署權杖的 POST 指令傳送至安全權杖服務。

- 安全性權杖服務會查看您設定的 workload identity pool 提供者,建立信任關係並驗證憑證上的身分。

- 安全性權杖服務會傳回同盟存取權杖。

- 程式庫會將同盟存取權杖傳送至 IAM。

- 身分與存取權管理服務會將聯合存取權杖換成 ID 權杖。詳情請參閱「建立 OpenID Connect (OIDC) ID 權杖」。

- 程式庫會將 ID 權杖提供給 Jenkins。

- Jenkins 會使用這個權杖向 Cloud Run 進行驗證。

下圖說明驗證流程:

設定 Jenkins

在非Google Cloud 環境中完成這些工作,例如地端環境或其他雲端。

如果您已有支援 OpenID Connect 的身分識別提供者和外部工作負載,可以略過這個步驟,直接前往安裝 Cloud 用戶端程式庫。

如要模擬外部工作負載,可以使用已安裝 Jenkins 的 VM。您可以將 Jenkins 做為 Docker 映像檔執行,也可以直接安裝到伺服器。下列步驟說明如何直接在伺服器上安裝。

- 在您選擇的 VM 上開啟指令列。

安裝 Java:

$ sudo apt update $ sudo apt install openjdk-11-jre $ java -version安裝 Jenkins:

curl -fsSL https://pkg.jenkins.io/debian-stable/jenkins.io-2023.key | sudo tee \ /usr/share/keyrings/jenkins-keyring.asc > /dev/null echo deb [signed-by=/usr/share/keyrings/jenkins-keyring.asc] \ https://pkg.jenkins.io/debian-stable binary/ | sudo tee \ /etc/apt/sources.list.d/jenkins.list > /dev/null sudo apt-get update sudo apt-get install jenkins確認是否能透過通訊埠 8080 存取 Jenkins 伺服器。如果您使用的 VM 位於防火牆後方,請確認已開啟適當的通訊埠。

取得管理員密碼並設定 Jenkins。如需操作說明,請參閱安裝後設定精靈。

請完成下列動作來設定 SSL:

- 如果您有網域供應商,可以透過他們的憑證授權單位 (CA) 要求簽署憑證。或者,您也可以從 zerossl.com 取得免費的簽署憑證,效期為 90 天。

下載憑證 ZIP 檔案,並將其轉移至執行 Jenkins 的伺服器:

scp -i CERTFILE.pem -r CERTFILE.zip VM_FQDN:/home/USERNAME更改下列內容:

CERTFILE,其中包含公開金鑰的憑證檔案名稱。VM_FQDN改為伺服器的 FQDN (位於 Google Cloud外部)。USERNAME替換為您的使用者名稱。

重新命名檔案,並產生 Jenkins 可用的 .pkcs12 檔案:

openssl rsa -in KEYFILE.com.key -out KEYFILE.com.key將

KEYFILE改為憑證檔案名稱。

更新

/etc/sysconfig/jenkins檔案:在文字編輯器中開啟檔案:

vi /etc/sysconfig/jenkins將

JENKINS_PORT設為-1。將

JENKINS_HTTPS_PORT設為8443。在檔案底部新增下列引數:

JENKINS_ARGS="--httpsCertificate=/var/lib/jenkins/.ssl/CERTFILE.crt --httpsPrivateKeys=/var/lib/jenkins/.ssl/KEYFILE.pkcs1.key"更改下列內容:

CERTFILE,並使用 .crt 格式的憑證檔案名稱。- 將

KEYFILE替換為 PKCS 金鑰的檔案名稱。

重新啟動 Jenkins 伺服器。

確認防火牆已開啟通訊埠 8443,並透過通訊埠 8443 存取 Jenkins。

安裝將 Keycloak 與 Jenkins 整合所需的 Jenkins 外掛程式。你可以選擇下列其中一種方式:

如要安裝外掛程式,請按照下列步驟操作:

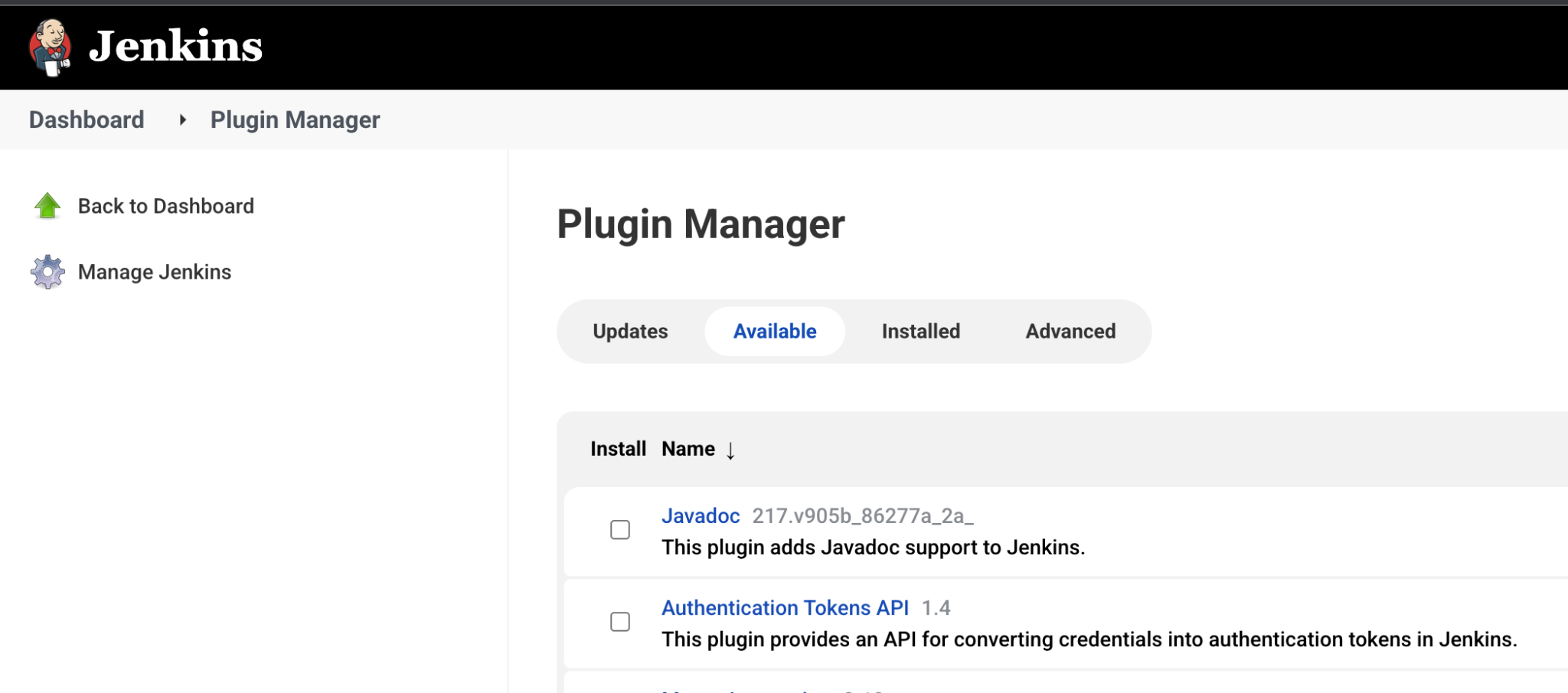

- 在 Jenkins 資訊主頁中,依序前往「Manage Jenkins」>「Manage Plugins」。

選取「可用」,然後搜尋所需外掛程式。下圖顯示外掛程式管理員,並選取「可用」分頁。

安裝外掛程式。

設定 Keycloak

在本教學課程中,Keycloak 會管理使用者、群組和角色。Keycloak 會使用領域管理使用者。

在外部執行的 VM 上 Google Cloud,安裝 Keycloak 伺服器。在本教學課程中,建議您從 Docker 容器安裝 Keycloak。

開啟 Keycloak 管理控制台。

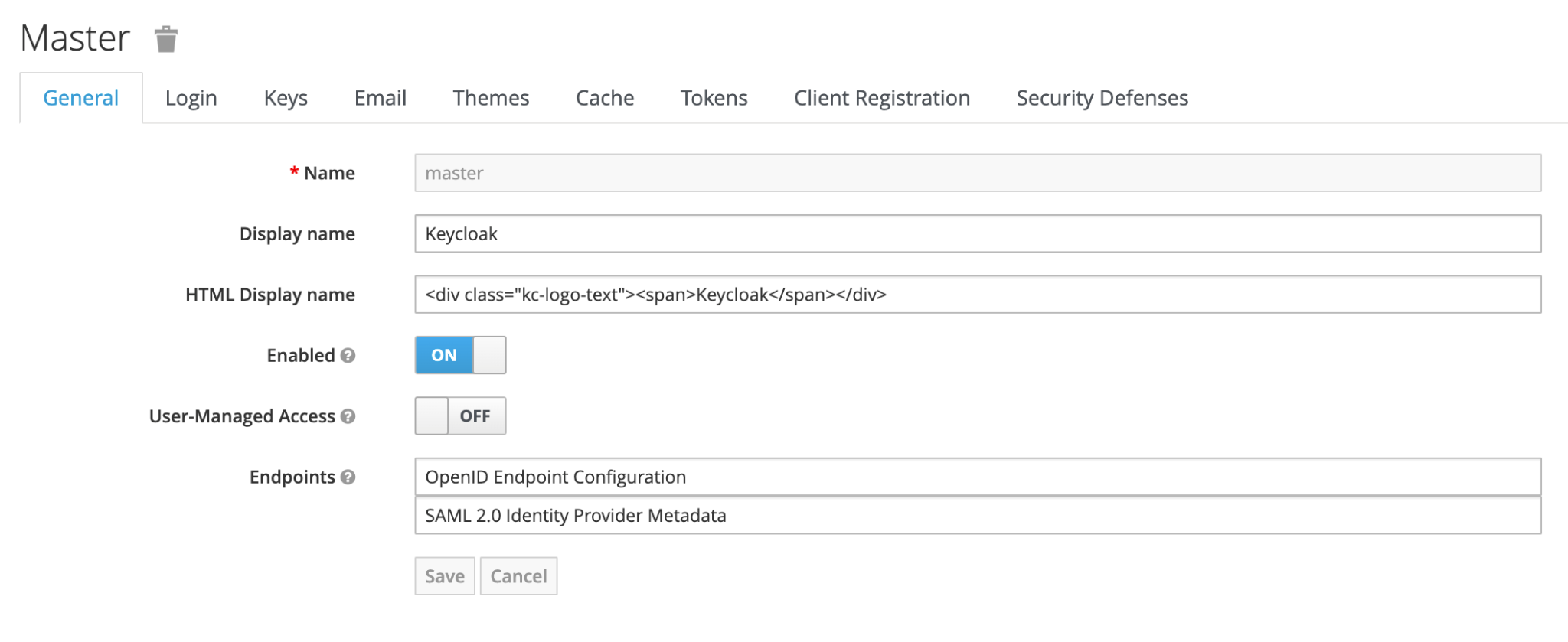

前往「領域設定」。

在「一般」分頁中,確認欄位設定如下:

- 已啟用:開啟

- 使用者管理存取權:關閉

- 端點:OpenID 端點設定和 SAML 2.0 身分識別提供者中繼資料

下圖顯示您必須設定的欄位。

建立用戶端,這樣您就有實體可以要求 Keycloak 驗證使用者。通常,用戶端是應用程式和服務,會使用 Keycloak 提供單一登入 (SSO) 解決方案。

- 在 Keycloak 管理主控台中,依序點選「Clients」>「Create」。

輸入下列指令:

- 用戶端 ID:jenkins

- 用戶端通訊協定:openid-connect

- 根網址:http://JENKINS_IP_ADDRESS:8080,其中 JENKINS_IP_ADDRESS 是 Jenkins 伺服器的 IP 位址。

下圖顯示您必須設定的欄位。

按一下 [儲存]。

在「安裝」分頁中,確認權杖格式為「Keycloak OIDC JSON」。請複製這個權杖,因為您需要這個權杖才能完成 Jenkins 設定。

如要建立測試群組,請按照下列步驟操作:

- 在 Keycloak 管理控制台中,依序點選「Groups」>「New」。

- 輸入群組名稱,然後按一下「儲存」。

- 再建立一個測試群組。您可以為群組指派角色,但本教學課程不需要這麼做。

如要建立測試使用者並加入群組,請按照下列步驟操作:

- 在 Keycloak 管理控制台中,依序按一下「Manage user」>「Add users」。

填寫使用者資訊,然後按一下「儲存」。

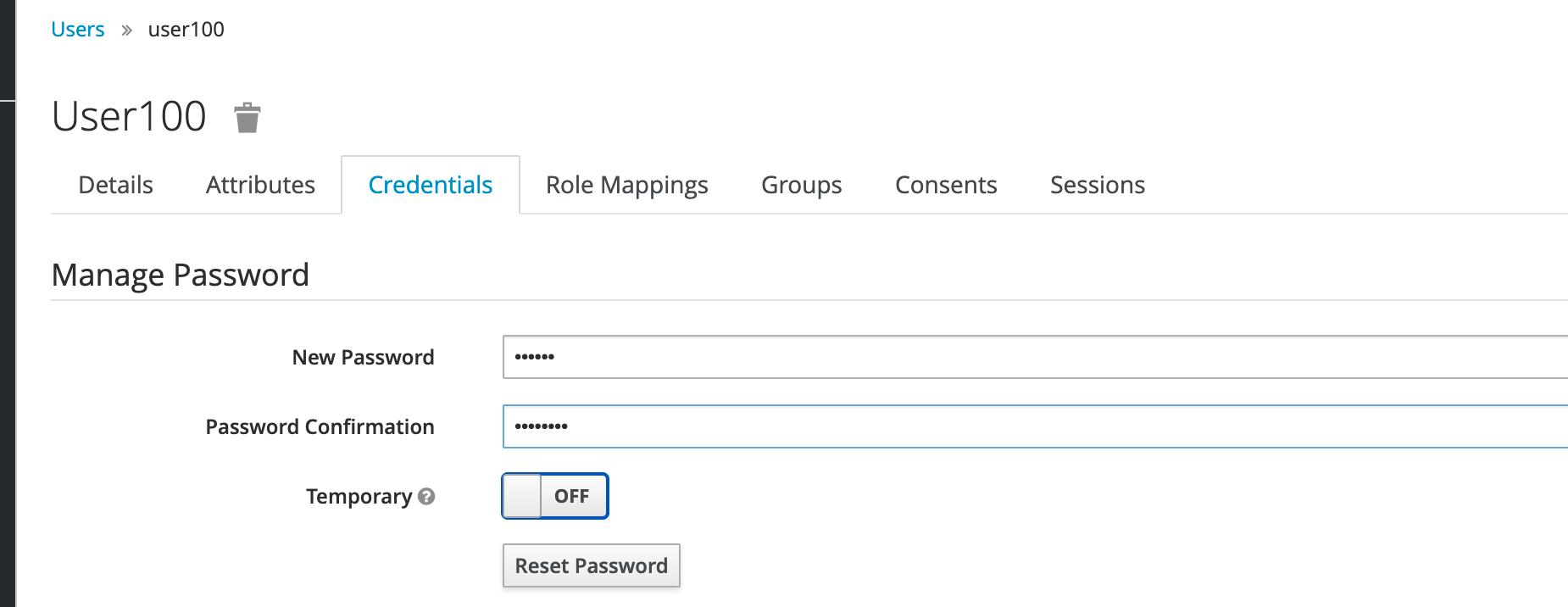

下方的螢幕截圖顯示使用者帳戶的範例資訊。

按一下「憑證」分頁標籤,確認「暫時」已設為「關閉」。

重設密碼。

您稍後會在 JWT 中使用這個帳戶進行驗證。

下圖顯示「憑證」分頁,以及您必須設定的欄位。

按一下「群組」分頁標籤,然後選取先前建立的其中一個群組。

按一下 [加入]。

重複這個步驟,建立更多測試使用者。

設定 Jenkins 的 OpenID Connect 設定

本節說明如何設定 Jenkins 的 OpenID Connect 外掛程式。

- 在 Jenkins 伺服器上,依序前往「Manage Jenkins」>「Configure Global Security」。

在「Security Realm」下方,選取「Keycloak Authentication Plugin」。按一下「儲存」。

按一下「設定系統」。

在「Global Keycloak」設定下方,複製您在「設定 Keycloak」中建立的 Keycloak 安裝 JSON。如要再次取得 JSON 資料,請完成下列步驟:

在 Keycloak 管理控制台中,前往「Clients」。

按一下客戶名稱。

在「安裝」分頁中,按一下「格式選項」,然後選取「Keycloak OIDC JSON」。

以下是 Keycloak JSON 的範例:

{ "realm":"master" "auth-server-url":"AUTHSERVERURL" "ssl-required":"none" "resource":"jenkins" "public-client":true "confidential-port":0 }AUTHSERVERURL 是驗證伺服器的網址。

如要儲存 OIDC 設定,請按一下「儲存」。

Jenkins 現在可以重新導向至 Keycloak,以取得使用者資訊。

安裝 Cloud 用戶端程式庫

如要從 Keycloak 將 JWT 傳送至 Google Cloud,您必須在 Jenkins 伺服器上安裝 Cloud 用戶端程式庫。本教學課程會使用 Python,透過 SDK 與Google Cloud 互動。

在 Jenkins 伺服器上安裝 Python。下列步驟說明如何安裝 python3:

sudo apt update sudo apt install software-properties-common sudo add-apt-repository ppa:deadsnakes/ppa sudo apt update sudo apt install python3.8安裝 pip3,以便下載及匯入 Cloud 用戶端程式庫:

pip3 –version sudo apt update sudo apt install python3-pip pip3 –version使用 pip3 安裝 Python 適用的 Cloud 用戶端程式庫:

pip3 install –upgrade google-api-python-client google-auth-httplib2 google-auth-oauthlib例如:

pip3 install --upgrade google-api-python-client google-auth-httplib2 google-auth-oauthlib Collecting google-api-python-client Downloading google_api_python_client-2.42.0-py2.py3-none-any.whl (8.3 MB) USERNAME | 8.3 MB 19.9 MB/s Collecting google-auth-httplib2 Downloading google_auth_httplib2-0.1.0-py2.py3-none-any.whl (9.3 MB) Collecting google-auth-oauthlib Downloading google_auth_oauthlib-0.5.1-py2.py3-non-any.whl (19 KB)將 USERNAME 替換成您的使用者名稱。

在 Jenkins 伺服器上安裝 Google Cloud CLI。如需操作說明,請參閱「快速入門:安裝 gcloud CLI」。

設定 Google Cloud 環境

本節說明必須完成的步驟,確保託管無伺服器容器的Google Cloud 環境可以連線至 Jenkins 和 Keycloak。

在 Google Cloud中建立服務帳戶,讓 Cloud Run 上的微服務可以存取附加的權限。舉例來說,如要使用 gcloud CLI 建立服務帳戶,請執行下列操作:

gcloud iam service-accounts create cloudrun-oidc \ –-description="cloud run oidc sa" \ –-display-name="cloudrun-oidc"根據預設,Cloud Run 會為您建立預設服務帳戶。不過,使用預設服務帳戶並非安全最佳做法,因為該帳戶的權限範圍很廣。因此,建議您為微服務建立專屬的服務帳戶。如需建立 Cloud Run 服務帳戶的操作說明,請參閱建立及管理服務帳戶。

建立工作負載身分集區。如要使用 gcloud CLI 建立集區,請執行下列指令:

gcloud iam workload-identity-pools create cloudrun-oidc-pool \ --location="global" \ —-description="cloudrun-oidc" \ —-display-name="cloudrun-oidc"為 OpenID Connect 建立 workload identity pool 提供者:

gcloud iam workload-identity-pools providers create-oidc cloud-run-provider \ --workload-identity-pool="cloudrun-oidc-pool" \ --issuer-uri="VAR_LINK_TO_ENDPOINT" \ --location="global" \ --attribute-mapping ="google.subject=assertion.sub,attribute.isadmin-assertion.isadmin,attribute.aud=assertion.aud" \ --attribute-condition="attribute.isadmin=='true'"將

VAR_LINK_TO_ENDPOINT替換為包含 Keycloak OIDC 端點連結的變數。如要尋找這個連結,請在 KeyCloud 管理控制台的「Realm」視窗中,按一下「General」分頁標籤。 端點必須是 HTTPS,也就是說,您必須使用 HTTPS 設定 Keycloak 伺服器。

從 Keycloak 取得通過驗證的使用者 JWT

在執行 Keycloak 的 VM 上,將權杖下載為文字檔。舉例來說,在 Linux 上執行下列指令:

curl -L -X POST 'https://IP_FOR_KEYCLOAK:8080/auth/realms/master/protocol/openid-connect/token' -H 'Content-Type: application/x-www-form-urlencoded' \ --data-urlencode 'client_id=jenks' \ --data-urlencode 'grant_type=password' \ --data-urlencode 'client_secret=CLIENT_SECRET \ --data-urlencode 'scope=openid' \ --data-urlencode 'username=USERNAME' \ --data-urlencode 'password=PASSWORD' | grep access_token | cut -c18-1490 > token.txt更改下列內容:

IP_FOR_KEYCLOAK,並替換為 Keycloak 伺服器 IP 位址。- 將

CLIENT_SECRET改成 Keycloak 用戶端密鑰。 USERNAME與 Keycloak 使用者。PASSWORD,並輸入 Keycloak 使用者的密碼。

這個指令包含用戶端 ID、用戶端密鑰、使用者名稱和密碼。為確保安全,建議您使用環境變數遮蓋這些值,而不是使用指令列。範例指令會將憑證重新導向至名為

token.txt的檔案。如要自動執行這個步驟,可以選擇建立 Bash 指令碼。

在 jwt.io 驗證權杖。

在 VM 上建立憑證檔案:

gcloud iam workload-identity-pools create-cred-config \ projects/$PROJECT_NUMBER/locations/global/workloadIdentityPools/cloudrun-oidc-pool/providers/cloud-run/provider \ --output-file=sts-creds.json \ --credential-source-file=token.txt詳情請參閱「gcloud iam workload-identity-pools create-cred-config」。

輸出檔案應如下所示:

{ "type": "external_account", "audience": "//iam.google.apis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/cloudrun-oidc-pool/subject/USER_EMAIL", "subject_token_type": "urn:ietf:params:oauth:token-type:jwt", "token_url": "https://sts.googleapis.com/v1/token", "credential_source": { "file" "token.txt" } }PROJECT_NUMBER是您的專案號碼。在 VM 上,將

sts.creds.json檔案設為 ADC 的變數:export GOOGLE_APPLICATION_CREDENTIALS=/Users/USERNAME/sts-creds.json將 USERNAME 替換成您的 UNIX 使用者名稱。

在 Workload Identity Federation 推出前,這個值是服務帳戶金鑰。使用 Workload Identity 聯盟時,這個值是新建立的憑證檔案。

為使用者建立角色繫結,模擬服務帳戶:

gcloud iam service-accounts add-iam-policy-binding SERVICE_ACCOUNT \ --role roles/iam.workloadIdentityUser \ --member "principal://iam.googleapis.com/projects/$PROJECT_NUMBER/locations/global/workloadIdentityPools/cloudrun-oidc-pool/subject/USER_EMAIL更改下列內容:

SERVICE_ACCOUNT,並使用您在「設定 Google Cloud 環境」中建立的服務帳戶電子郵件地址。 詳情請參閱 gcloud iam service-accounts add-iam-policy-binding。USER_EMAIL。

允許服務帳戶存取 Cloud Run 服務:

gcloud run services add-iam-policy-binding SERVICE_NAME --member-"serviceAccount:SERVICE_ACCOUNT" \ --role="roles/run.invoker"更改下列內容:

SERVICE_NAME,其中包含在 Cloud Run 上執行的微服務名稱。SERVICE_ACCOUNT,並填入 Cloud Run 服務帳戶的電子郵件地址。

產生 ID 權杖:

#!/usr/bin/python from google.auth import credentials from google.cloud import iam_credentials_v1 import google.auth import google.oauth2.credentials from google.auth.transport.requests import AuthorizedSession, Request url = "https://WORKLOAD_FQDN" aud = "https://WORKLOAD_FQDN" service_account = 'SERVICE_ACCOUNT' client = iam_credentials_v1.IAMCredentialsClient() name = "projects/-/serviceAccounts/{}".format(service_account) id_token = client.generate_id_token(name=name,audience=aud, include_email=True) print(id_token.token) creds = google.oauth2.credentials.Credentials(id_token.token) authed_session = AuthorizedSession(creds) r = authed_session.get(url) print(r.status_code) print(r.text)更改下列內容:

將

WORKLOAD_FQDN替換為工作負載的 FQDN。SERVICE_ACCOUNT,並填入 Cloud Run 服務帳戶的電子郵件地址。

您使用的權杖可以呼叫 Identity and Access Management API,取得呼叫 Cloud Run 服務所需的新 JWT。

您可以在 Jenkins 管道中使用權杖,叫用在 Cloud Run 中執行的無伺服器容器。不過,這些步驟不在本教學課程的討論範圍內。