Questo documento tratta i messaggi di errore che potresti riscontrare se non disponi delle autorizzazioni di accesso richieste per una risorsa e descrive come risolvere questi errori.

Messaggi di errore di autorizzazione

La console Google Cloud , Google Cloud CLI e l'API REST mostrano messaggi di errore quando tenti di accedere a una risorsa per cui non disponi dell'autorizzazione.

Questi messaggi di errore possono essere causati da uno dei seguenti motivi:

- Non disponi delle autorizzazioni necessarie. Devi disporre di un'associazione di ruoli di policy consenti o di un diritto Privileged Access Manager attivo per un ruolo con le autorizzazioni richieste. Se non disponi delle autorizzazioni richieste,Google Cloud visualizza un messaggio di errore.

- Esiste un criterio di negazione che blocca l'accesso. Se un'norma di negazione ti impedisce di utilizzare una delle autorizzazioni richieste, Google Cloud mostra un messaggio di errore.

- Non hai l'idoneità per accedere alla risorsa. Se sei soggetto a policy di Principal Access Boundary, la risorsa a cui stai tentando di accedere deve essere inclusa nelle regole di Principal Access Boundary delle policy. In caso contrario, Google Cloud visualizza un messaggio di errore.

- La risorsa non esiste. Se la risorsa non esiste,Google Cloud visualizza un messaggio di errore.

Le sezioni seguenti mostrano l'aspetto di questi messaggi di errore per la consoleGoogle Cloud , gcloud CLI e l'API REST.

Google Cloud Messaggi di errore della console

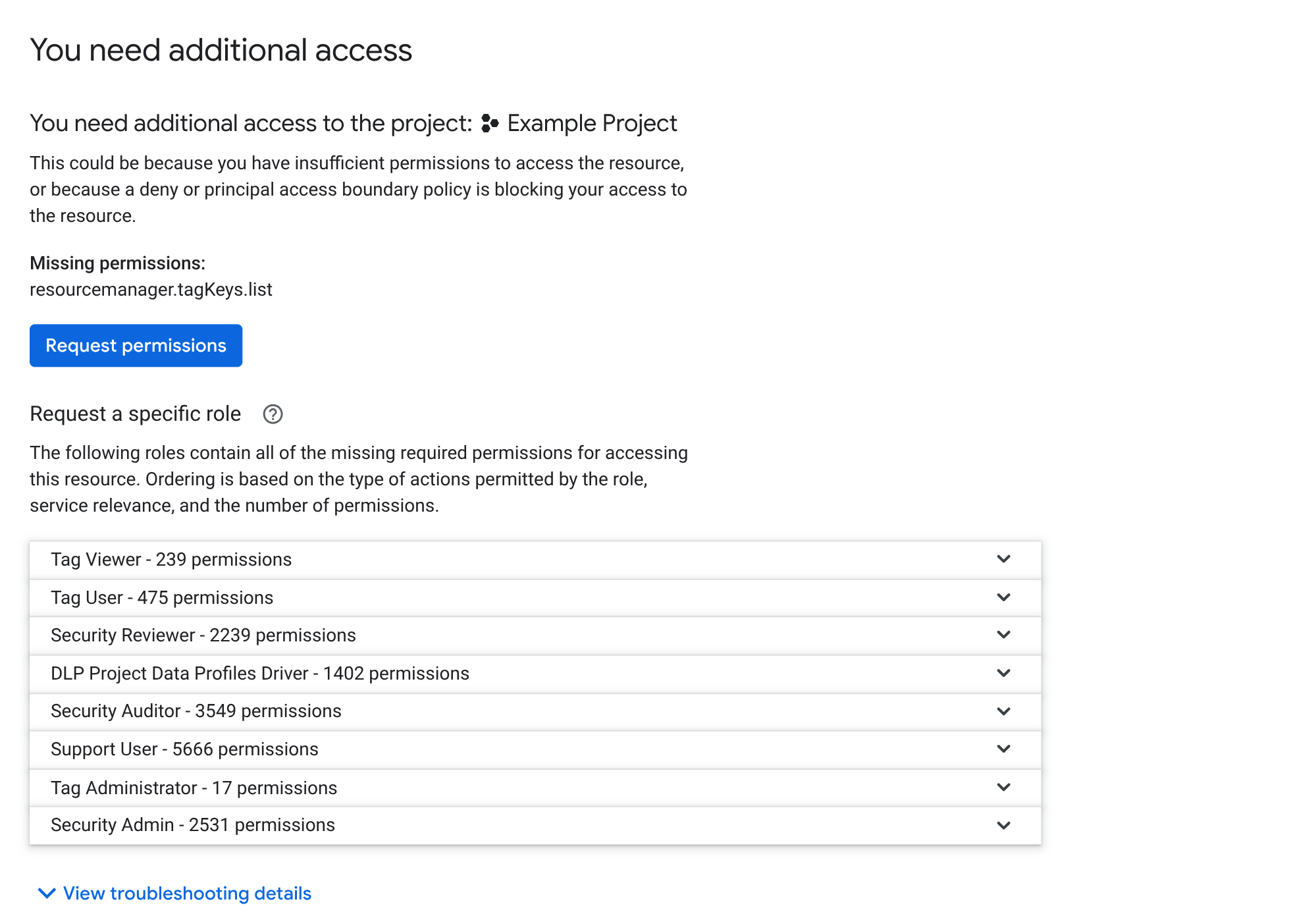

Nella console Google Cloud , i messaggi di errore sono simili ai seguenti:

Questi messaggi di errore contengono le seguenti informazioni:

- La risorsa a cui hai tentato di accedere: il nome della risorsa viene visualizzato nel titolo della pagina di errore e indica la risorsa a cui stavi tentando di accedere quando si è verificato l'errore di autorizzazione.

- Autorizzazioni obbligatorie mancanti:un elenco delle autorizzazioni necessarie per accedere alla risorsa.

Un elenco di diritti di Privileged Access Manager con ruoli che contengono le autorizzazioni richieste: questo elenco non è esaustivo, ma contiene solo i diritti principali che Google Cloud suggerisce per risolvere il problema di accesso.

Questo elenco è disponibile solo per gli errori di autorizzazione che possono essere risolti concedendo ruoli IAM aggiuntivi.

Puoi fare clic su un diritto per saperne di più e per richiedere una concessione in base al diritto. Per saperne di più, consulta Richiedere una concessione di accesso a Privileged Access Manager in questo documento.

Se nessun diritto contiene le autorizzazioni richieste, la pagina del messaggio di errore non include l'elenco dei diritti.

Un elenco di ruoli IAM che contengono le autorizzazioni richieste: Questo elenco non è esaustivo: contiene un elenco selezionato di ruoli che Google Cloud suggerisce di risolvere il problema di accesso. L'ordinamento si basa sul tipo di azioni consentite dal ruolo, sulla pertinenza del servizio e sul numero di autorizzazioni.

Se disponi delle autorizzazioni necessarie per concedere ruoli, questa sezione si intitola Seleziona un ruolo da concedere. Se non disponi delle autorizzazioni richieste, questa sezione si chiama Richiedi un ruolo specifico.

Puoi fare clic su un ruolo per saperne di più e richiedere che ti venga concesso. Se disponi delle autorizzazioni necessarie per concedere i ruoli, puoi concederti il ruolo anziché richiederlo.

Messaggi di errore di Google Cloud CLI e dell'API REST

Il testo esatto del messaggio di errore dipende dal comando eseguito. Tuttavia, in genere contiene le seguenti informazioni:

- L'autorizzazione obbligatoria

- La risorsa su cui hai tentato di eseguire un'azione

- L'account di autenticazione

Ad esempio, se non hai l'autorizzazione per elencare i bucket in un progetto, viene visualizzato un messaggio di errore come il seguente:

gcloud

ERROR: (gcloud.storage.buckets.list) HTTPError 403:

EMAIL_ADDRESS does not have

storage.buckets.list access to the Google Cloud project. Permission

'storage.buckets.list' denied on resource (or it may not exist). This command

is authenticated as EMAIL_ADDRESS which

is the active account specified by the [core/account] property.

REST

{

"error": {

"code": 403,

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"errors": [

{

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"domain": "global",

"reason": "forbidden"

}

]

}

}

Richiedere le autorizzazioni mancanti

Se non disponi dell'autorizzazione per modificare i criteri relativi all'accesso nella tua organizzazione, non puoi risolvere autonomamente gli errori di autorizzazione. Tuttavia, puoi inviare a un amministratore una richiesta di accesso utilizzando il contesto del messaggio di errore.

Puoi richiedere l'accesso nei seguenti modi:

Richiedi le autorizzazioni necessarie. Questa risoluzione è efficace per tutti i tipi di errori di autorizzazione.

Richiedi una concessione in base a un diritto di Privileged Access Manager. Questa risoluzione è efficace solo se l'errore di autorizzazione è causato dai criteri di autorizzazione e se disponi di un diritto Privileged Access Manager con le autorizzazioni richieste.

Richiedi un ruolo con le autorizzazioni richieste. Questa soluzione è efficace solo se l'errore di autorizzazione è causato dai criteri consenti.

Se utilizzi la console Google Cloud e disponi delle autorizzazioni necessarie per concedere i ruoli, puoi concederti il ruolo direttamente dal messaggio di errore anziché richiederlo. Per ulteriori informazioni, consulta Concedere autonomamente un ruolo nella console Google Cloud .

Richiedi le autorizzazioni necessarie

Per richiedere le autorizzazioni necessarie:

Console

Nell'elenco delle autorizzazioni mancanti, fai clic su Richiedi autorizzazioni.

Nel riquadro Richiedi accesso, scegli come vuoi avvisare l'amministratore:

Se la tua organizzazione supporta Contatti fondamentali e consente l'invio di email di richiesta di accesso generate automaticamente, puoi inviare un'email generata automaticamente al contatto fondamentale tecnico della tua organizzazione. Per inviare questa email:

- Seleziona Invia email generata automaticamente.

- Aggiungi il contesto della richiesta che vuoi includere.

- Fai clic su Invia richiesta.

Per copiare la richiesta di accesso e incollarla nel sistema di gestione delle richieste che preferisci:

- Se la tua organizzazione supporta i contatti essenziali e consente le email generate automaticamente, ma vuoi inviare la notifica manualmente, seleziona Notifica manualmente.

- Aggiungi il contesto della richiesta che vuoi includere.

- Fai clic su Copia messaggio.

- Incolla la richiesta nel sistema di gestione delle richieste che preferisci.

L'amministratore riceve la tua richiesta di accesso, insieme a qualsiasi contesto aggiuntivo che hai fornito.

gcloud

Copia l'elenco delle autorizzazioni mancanti dal messaggio di errore, quindi utilizza il sistema di gestione delle richieste che preferisci per chiedere a un amministratore di concederti queste autorizzazioni.

REST

Copia l'elenco delle autorizzazioni mancanti dal messaggio di errore, quindi utilizza il sistema di gestione delle richieste che preferisci per chiedere a un amministratore di concederti queste autorizzazioni.

Richiedere una concessione per un diritto di Privileged Access Manager

I diritti di Privileged Access Manager definiscono un insieme di ruoli IAM che puoi richiedere in qualsiasi momento. Se la richiesta va a buon fine, ti vengono concessi temporaneamente i ruoli richiesti.

Questa opzione di risoluzione è disponibile solo se l'errore di autorizzazione è causato dai criteri di autorizzazione e se disponi di un diritto di Privileged Access Manager con le autorizzazioni richieste.

Per richiedere una concessione per un diritto esistente:

Console

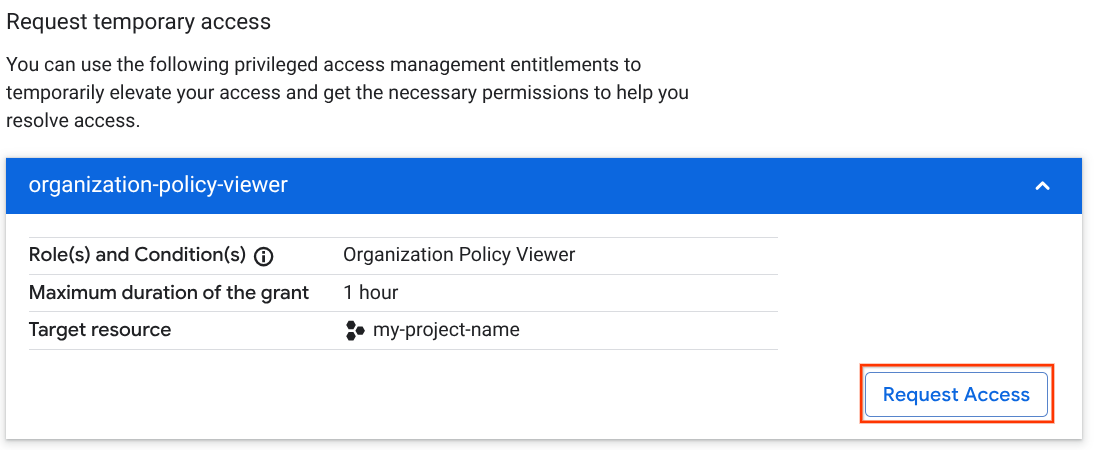

Quando visualizzi un messaggio di errore, individua la sezione Richiedi accesso temporaneo. Questa sezione elenca tutti i diritti di Privileged Access Manager che contengono un ruolo con le autorizzazioni richieste.

Se non viene restituita alcuna sezione Richiedi accesso temporaneo, nessun diritto contiene le autorizzazioni richieste. In questo caso, puoi chiedere a un amministratore di creare un nuovo diritto.

Esamina l'elenco dei diritti disponibili e seleziona quello per cui vuoi richiedere una concessione.

Fai clic sul diritto e poi su Richiedi accesso.

Nel riquadro Richiedi concessione, inserisci i dettagli della richiesta di concessione:

La durata richiesta per la concessione, fino alla durata massima impostata sul diritto.

Se richiesto, una motivazione per la concessione.

(Facoltativo) Gli indirizzi email da notificare della richiesta di sovvenzione. Le identità Google associate agli autori dell'approvazione vengono avvisate automaticamente. Tuttavia, potresti voler inviare una notifica a un insieme diverso di indirizzi email, soprattutto se utilizzi la federazione delle identità per la forza lavoro.

Fai clic su Richiedi sovvenzione.

Per visualizzare la cronologia delle concessioni, inclusi gli stati di approvazione, vai alla pagina Privileged Access Manager nella Google Cloud console, poi fai clic su Concessioni > Le mie concessioni.

gcloud

Cerca i diritti disponibili per trovare un diritto con un ruolo che disponga delle autorizzazioni richieste.

Se non viene restituito alcun diritto, puoi chiedere a un amministratore di creare un nuovo diritto.

(Facoltativo) Controlla lo stato della richiesta di sovvenzione.

REST

Cerca i diritti disponibili per trovare un diritto con un ruolo che disponga delle autorizzazioni richieste.

Se non viene restituito alcun diritto, puoi chiedere a un amministratore di creare un nuovo diritto.

(Facoltativo) Controlla lo stato della richiesta di sovvenzione.

Richiedere un ruolo

Se l'errore di autorizzazione è causato da un criterio di autorizzazione, puoi richiedere a un amministratore di concederti un ruolo con le autorizzazioni necessarie per risolvere l'errore.

Se l'errore è causato da un tipo di norma diverso o se non sai quale tipo di norma sta causando l'errore, richiedi le autorizzazioni necessarie.

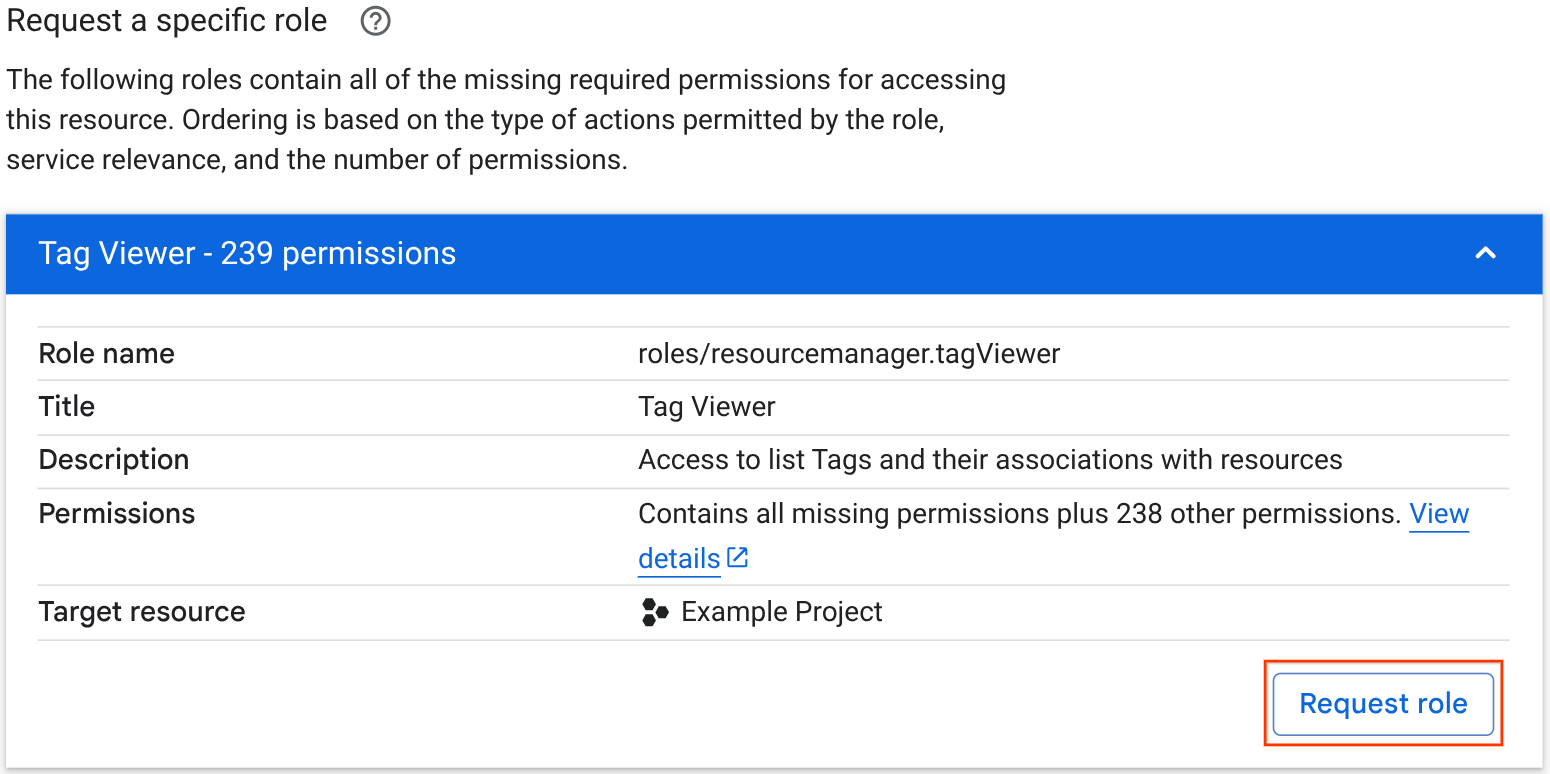

Console

Nella sezione Richiedi un ruolo specifico, esamina l'elenco dei ruoli consigliati e scegli quello che vuoi richiedere. Puoi fare clic sui ruoli per visualizzare maggiori dettagli. Questa sezione è visibile solo se l'errore di autorizzazione è causato da una norma di autorizzazione.

Fai clic sul ruolo che hai scelto, poi fai clic su Richiedi ruolo.

Nel riquadro Richiedi accesso, scegli una delle opzioni per notificare l'amministratore:

Se la tua organizzazione supporta i contatti essenziali e consente l'invio di email di richiesta di accesso generate automaticamente, puoi inviare un'email generata automaticamente al contatto essenziale tecnico della tua organizzazione. Per inviare questa email:

- Seleziona Invia email generata automaticamente.

- Aggiungi il contesto della richiesta che vuoi includere.

- Fai clic su Invia richiesta.

Per copiare la richiesta di accesso e incollarla nel sistema di gestione delle richieste che preferisci:

- Se la tua organizzazione supporta i contatti essenziali e consente le email generate automaticamente, ma vuoi inviare la notifica manualmente, seleziona Notifica manualmente.

- Aggiungi il contesto della richiesta che vuoi includere.

- Fai clic su Copia messaggio.

- Incolla la richiesta nel sistema di gestione delle richieste che preferisci.

L'amministratore riceve la tua richiesta di accesso, insieme a qualsiasi contesto aggiuntivo che hai fornito.

gcloud

Identifica un ruolo IAM che contenga le autorizzazioni mancanti.

Per visualizzare tutti i ruoli in cui è inclusa una determinata autorizzazione, cerca l'autorizzazione nell'indice di autorizzazioni e ruoli IAM, quindi fai clic sul nome dell'autorizzazione.

Se nessun ruolo predefinito corrisponde al tuo caso d'uso, puoi creare un ruolo personalizzato.

Utilizza il sistema di gestione delle richieste che preferisci per richiedere a un amministratore di concederti il ruolo.

REST

Identifica un ruolo IAM che contenga le autorizzazioni mancanti.

Per visualizzare tutti i ruoli in cui è inclusa una determinata autorizzazione, cerca l'autorizzazione nell'indice di autorizzazioni e ruoli IAM, quindi fai clic sul nome dell'autorizzazione.

Se nessun ruolo predefinito corrisponde al tuo caso d'uso, puoi creare un ruolo personalizzato.

Utilizza il sistema di gestione delle richieste che preferisci per richiedere a un amministratore di concederti il ruolo.

Concedere un ruolo nella console Google Cloud

Se si verifica un errore di autorizzazione nella console Google Cloud e disponi delle autorizzazioni necessarie per concedere i ruoli, puoi concederti un ruolo direttamente dal messaggio di errore di autorizzazione:

Nella sezione Seleziona un ruolo da concedere, esamina l'elenco dei ruoli consigliati e scegli quello che vuoi richiedere. Puoi fare clic sui ruoli per visualizzare maggiori dettagli.

Per concedere il ruolo che hai scelto, fai clic sul ruolo e poi su Concedi accesso.

Risolvere gli errori di autorizzazione dalle richieste di accesso

Se sei un amministratore, potresti ricevere richieste di accesso da utenti che hanno riscontrato errori di autorizzazione nella console Google Cloud . Queste richieste vengono in genere inviate alle seguenti persone:

Il contatto tecnico essenziale della tua organizzazione. Se la tua organizzazione ha attivato i contatti essenziali e consente le email di richiesta di accesso generate automaticamente, gli utenti che riscontrano errori di autorizzazione nella consoleGoogle Cloud hanno la possibilità di inviare una richiesta di accesso generata automaticamente al contatto essenziale tecnico della loro organizzazione.

Contatti configurati tramite il sistema di gestione delle richieste che preferisci. Gli utenti che riscontrano errori di autorizzazione nella console Google Cloud hanno la possibilità di copiare un messaggio di richiesta di accesso e inviarlo utilizzando il sistema di gestione delle richieste preferito.

Questi messaggi in genere hanno il seguente formato:

user@example.com is requesting a role on the resource example.com:example-project.

Requestor's message:

"I need access to example-project to complete my work."

You may be able to resolve this request by granting access directly at:

ACCESS_REQUEST_PANEL_URL

Or use the Policy Troubleshooter to determine what's preventing access for user@example.com:

POLICY_TROUBLESHOOTER_URL

Puoi rispondere a queste richieste nei seguenti modi:

Risolvi l'accesso direttamente: le richieste di accesso contengono un link a un pannello di richieste di accesso nella console Google Cloud . Se l'errore di autorizzazione è causato da un criterio di autorizzazione, puoi risolvere il problema di accesso direttamente da questo pannello.

Nel riquadro della richiesta di accesso, puoi esaminare i dettagli della richiesta e scegliere come rispondere. Puoi rispondere nei seguenti modi:

- Concedere il ruolo richiesto

- Aggiungi l'utente a un gruppo esistente che dispone già dell'accesso richiesto

- Rifiutare la richiesta

Visualizza ulteriori dettagli in Policy Troubleshooter: le richieste di accesso contengono un link a Policy Troubleshooter, che ti consente di vedere quali norme bloccano l'accesso dell'utente. Puoi utilizzare queste informazioni per decidere come risolvere il problema di accesso dell'utente. Per ulteriori informazioni, consulta Identificare le norme che causano errori di autorizzazione in questa pagina.

Risolvere i problemi di accesso con Policy Troubleshooter (anteprima): Le richieste di accesso contengono anche un link a un riepilogo della correzione dei criteri, che descrive i dettagli della richiesta, tra cui l'entità richiedente, la risorsa e l'autorizzazione. Dal riepilogo della correzione delle norme, puoi risolvere direttamente le richieste di accesso che coinvolgono le norme di autorizzazione e ottenere maggiori informazioni sulle norme che bloccano l'accesso degli utenti.

Per saperne di più su come risolvere le richieste di accesso utilizzando il riepilogo della correzione delle norme, consulta Risolvere i problemi di accesso.

Risolvere manualmente gli errori di autorizzazione

Se sei un amministratore con l'autorizzazione per modificare le policy relative all'accesso nella tua organizzazione, puoi utilizzare queste strategie per risolvere gli errori di autorizzazione, indipendentemente dal tipo di policy che causa l'errore.

Per risolvere gli errori di autorizzazione, devi prima determinare quali criteri (di autorizzazione, di negazione o di Principal Access Boundary) causano l'errore. A questo punto, puoi risolvere l'errore.

Identificare le norme che causano errori di autorizzazione

Per determinare quali criteri causano un errore di autorizzazione, utilizza Policy Troubleshooter.

Policy Troubleshooter ti aiuta a capire se un'entità può accedere a una risorsa. Dati un'entità, una risorsa e un'autorizzazione, Policy Troubleshooter esamina le policy di autorizzazione, di negazione e di Principal Access Boundary (PAB) che influiscono sull'accesso dell'entità. Poi, ti dice se, in base a queste policy, l'entità può utilizzare il permesso specificato per accedere alla risorsa. Inoltre, elenca le policy pertinenti e spiega in che modo influiscono sull'accesso dell'entità.Per scoprire come risolvere i problemi di accesso e interpretare i risultati di Policy Troubleshooter, consulta Risolvere i problemi delle autorizzazioni IAM.

I messaggi di errore nella console Google Cloud contengono un link a una pagina di correzione dello strumento per la risoluzione dei problemi relativi alle norme (anteprima) per il principal, le autorizzazioni e la risorsa coinvolti nella richiesta. Per visualizzare questo link, fai clic su Visualizza dettagli risoluzione dei problemi e poi su Policy Troubleshooter. Per maggiori informazioni, vedi Rimediare alle richieste di accesso.

Aggiornare l'accesso per risolvere gli errori di autorizzazione

Dopo aver individuato i criteri che causano un errore di autorizzazione, puoi adottare le misure per risolvere il problema.

Spesso, la risoluzione di un errore comporta la creazione o l'aggiornamento di policy di autorizzazione, di negazione o di Principal Access Boundary.

Tuttavia, esistono altre opzioni per risolvere gli errori che non prevedono l'aggiornamento dei criteri. Ad esempio, puoi aggiungere l'utente a un gruppo con le autorizzazioni richieste o aggiungere tag per esentare una risorsa da un criterio.

Per scoprire i diversi modi in cui puoi risolvere gli errori di autorizzazione causati da ciascuno dei diversi tipi di criteri, consulta quanto segue:

- Risolvere gli errori di autorizzazione della policy di autorizzazione

- Risolvere gli errori di autorizzazione delle policy di negazione

Risolvi gli errori di autorizzazione della policy di autorizzazione

Per risolvere gli errori di autorizzazione causati dalle policy di autorizzazione, esegui una delle seguenti operazioni.

Concedere un ruolo con le autorizzazioni richieste

Per trovare e concedere un ruolo con le autorizzazioni richieste:

Identifica un ruolo IAM che contenga le autorizzazioni mancanti.

Per visualizzare tutti i ruoli in cui è inclusa una determinata autorizzazione, cerca l'autorizzazione nell'indice di autorizzazioni e ruoli IAM, quindi fai clic sul nome dell'autorizzazione.

Se nessun ruolo predefinito corrisponde al tuo caso d'uso, puoi creare un ruolo personalizzato.

Identifica un'entità a cui concedere il ruolo:

- Se l'utente è l'unica persona che ha bisogno dell'autorizzazione, concedi il ruolo direttamente all'utente.

- Se l'utente fa parte di un gruppo Google contenente utenti che hanno bisogno di autorizzazioni simili, valuta la possibilità di concedere il ruolo al gruppo. Se concedi il ruolo al gruppo, tutti i membri del gruppo possono utilizzare questa autorizzazione, a meno che non sia stato esplicitamente negato l'utilizzo.

Concedi il ruolo all'entità.

Approvare una concessione per un diritto di Privileged Access Manager

Le assegnazioni di Privileged Access Manager consentono agli utenti di richiedere la concessione di ruoli IAM specifici. Se approvi la richiesta di un utente per una concessione, i ruoli richiesti vengono concessi temporaneamente.

Se l'utente dispone già di un diritto Privileged Access Manager con un ruolo che contiene le autorizzazioni richieste, può richiedere una concessione in base a questo diritto. Dopo che l'utente ha richiesto la concessione, puoi approvare la concessione per risolvere l'errore di autorizzazione.

Se un utente non dispone di un diritto, puoi crearne uno nuovo per consentirgli di richiedere sovvenzioni.

Aggiungere l'utente a un gruppo Google

Se a un gruppo Google viene concesso un ruolo su una risorsa, tutti i membri del gruppo possono utilizzare le autorizzazioni del ruolo per accedere alla risorsa.

Se a un gruppo esistente è già stato concesso un ruolo con le autorizzazioni richieste, puoi concedere a un utente le autorizzazioni richieste aggiungendolo a quel gruppo:

Identifica un gruppo che ha un ruolo con le autorizzazioni richieste. Se hai già utilizzato Policy Troubleshooter per risolvere i problemi relativi alla richiesta, puoi esaminare i risultati di Policy Troubleshooter per identificare un gruppo con le autorizzazioni richieste.

In alternativa, puoi utilizzare Policy Analyzer per identificare un gruppo con le autorizzazioni richieste.

Risolvere gli errori di autorizzazione della policy di negazione

Per risolvere gli errori di autorizzazione relativi alle policy di negazione, procedi in uno dei seguenti modi.

Esonerarsi da una policy di negazione

Se una regola di negazione blocca l'accesso di un utente a una risorsa, puoi eseguire una delle seguenti operazioni per esentare l'utente dalla regola:

Aggiungi l'utente come entità di eccezione nella regola di negazione. Le entità di eccezione sono entità non interessate dalla regola di negazione, anche se fanno parte di un gruppo incluso nella regola di negazione.

Per aggiungere un'entità di eccezione a una regola di negazione, segui i passaggi per aggiornare la policy di negazione. Quando aggiorni la policy di negazione, trova la regola di negazione che blocca l'accesso, quindi aggiungi l'identificatore dell'entità utente come entità di eccezione.

Aggiungi l'utente a un gruppo esente dalla regola. Se un gruppo è elencato come entità di eccezione, tutti i membri del gruppo sono esenti dalla regola di negazione.

Per aggiungere l'utente a un gruppo esente:

- Utilizza Policy Troubleshooter per identificare le policy di negazione che bloccano l'accesso alla risorsa.

- Visualizza la policy di negazione.

- Controlla l'elenco delle entità di eccezione per i gruppi.

- Se identifichi un gruppo esente, aggiungi l'utente al gruppo.

Rimuovi l'autorizzazione dalla policy di negazione

Le regole di negazione impediscono alle entità elencate di utilizzare autorizzazioni specifiche. Se una regola di negazione blocca l'accesso di un utente a una risorsa, puoi rimuovere le autorizzazioni necessarie dalla regola di negazione.

Per rimuovere le autorizzazioni da una regola di negazione, segui i passaggi per aggiornare la policy di negazione. Quando aggiorni il criterio di negazione, trova la regola di negazione che blocca l'accesso, quindi esegui una delle seguenti operazioni:

- Se la policy di negazione elenca le autorizzazioni richieste singolarmente, trova le autorizzazioni richieste e rimuovile dalla regola di negazione.

- Se la regola di negazione utilizza gruppi di autorizzazioni, aggiungi le autorizzazioni richieste come autorizzazioni di eccezione. Le autorizzazioni di eccezione sono autorizzazioni non bloccate dalla regola di negazione, anche se fanno parte di un gruppo di autorizzazioni incluso nella regola.

Escludi la risorsa dalla policy di negazione

Puoi utilizzare le condizioni nelle policy di negazione per applicare una regola di negazione in base ai tag di una risorsa. Se i tag della risorsa non soddisfano la condizione nella regola di negazione, quest'ultima non viene applicata.

Se una regola di negazione blocca l'accesso a una risorsa, puoi modificare le condizioni nella regola di negazione o i tag nella risorsa per assicurarti che la regola di negazione non si applichi alla risorsa.

Per scoprire come utilizzare le condizioni in una regola di negazione, consulta Condizioni nelle norme di negazione.

Per scoprire come aggiornare le policy di negazione, consulta Aggiornare una policy di negazione.

Per scoprire come modificare i tag di una risorsa, consulta Creare e gestire i tag.

Risolvi gli errori di autorizzazione delle policy di Principal Access Boundary

Per impostazione predefinita, le entità sono idonee ad accedere a qualsiasi Google Cloud risorsa. Tuttavia, se sono soggette a una policy di Principal Access Boundary, possono accedere solo alle risorse elencate nelle policy di Principal Access Boundary a cui sono soggette. In questi casi, una policy di Principal Access Boundary potrebbe impedire a un'entità di accedere a una risorsa.

Per risolvere gli errori relativi ai criteri di Principal Access Boundary, esegui una delle seguenti operazioni.

Aggiungi la risorsa a una policy di Principal Access Boundary

Se una risorsa è inclusa in una policy di Principal Access Boundary a cui è soggetto un utente, quest'ultimo è idoneo ad accedere alla risorsa.

Per aggiungere una risorsa a una policy di Principal Access Boundary, procedi in uno dei seguenti modi:

Crea una nuova policy di Principal Access Boundary:

- Crea una nuova policy di Principal Access Boundary che includa la risorsa.

Associa la policy a un set di entità in cui è incluso l'utente.

Per saperne di più sui set di entità, consulta Set di entità supportati.

Aggiorna una policy di Principal Access Boundary esistente:

- Elenca le associazioni delle policy di Principal Access Boundary per un insieme di entità in cui è incluso l'utente. Ogni associazione rappresenta una policy di Principal Access Boundary associata al set di entità.

- Dall'elenco delle associazioni, identifica una policy di Principal Access Boundary da modificare.

- (Facoltativo) Elenca i binding dei criteri di Principal Access Boundary per i criteri per vedere a quali insiemi di entità sono associati. L'aggiornamento della policy influirà sull'accesso per tutti gli insiemi di entità a cui è associata.

- Modifica la policy di Principal Access Boundary in modo che includa la risorsa.

Aggiungi una condizione per esentare entità specifiche

Puoi utilizzare le condizioni nelle associazioni delle policy di Principal Access Boundary per perfezionare le entità per le quali viene applicata la policy di Principal Access Boundary.

Se non vuoi che un utente sia soggetto a criteri di Principal Access Boundary, utilizza le condizioni nelle associazioni dei criteri di Principal Access Boundary per esentare l'utente da questi criteri.

Affinché questo approccio risolva gli errori, devi esentare l'utente da ogni criterio di Principal Access Boundary a cui è soggetto. In questo modo, l'utente potrà accedere a qualsiasi risorsa Google Cloud .

Non consigliamo questo approccio. Ti consigliamo invece di aggiungere la risorsa a una policy di Principal Access Boundary.

Per visualizzare le policy di Principal Access Boundary a cui è soggetto un utente, elenca le associazioni di policy per i set di entità in cui è incluso. Ogni associazione rappresenta una policy di Principal Access Boundary associata al set di entità.

Per scoprire come aggiungere condizioni alle associazioni delle policy di Principal Access Boundary, consulta Modificare le associazioni di policy esistenti per le policy di Principal Access Boundary.

Passaggi successivi

- Testa le modifiche dei ruoli con Policy Simulator

- Testare le modifiche alle policy di negazione con Policy Simulator

- Testare le modifiche alla policy di Principal Access Boundary