En este documento, se explican los mensajes de error que puedes encontrar si no tienes los permisos de acceso necesarios para un recurso y se describe cómo puedes resolver estos errores.

Mensajes de error de permisos

La consola, Google Cloud CLI y la API de REST muestran mensajes de error cuando intentas acceder a un recurso al que no tienes permiso para acceder. Google Cloud

Estos mensajes de error pueden deberse a cualquiera de los siguientes motivos:

- No tienes los permisos necesarios. Debes tener una vinculación de rol de política de permiso o un derecho de Privileged Access Manager activo para un rol con los permisos necesarios. Si no tienes los permisos necesarios,Google Cloud mostrará un mensaje de error.

- Hay una política de denegación que bloquea el acceso. Si una política de denegación te impide usar cualquiera de los permisos obligatorios, Google Cloud mostrará un mensaje de error.

- No cumples con los requisitos para acceder al recurso. Si estás sujeto a alguna política de límite de acceso de las principales, el recurso al que intentas acceder debe incluirse en las reglas de límite de acceso de las principales de las políticas. De lo contrario, Google Cloud mostrará un mensaje de error.

- El recurso no existe. Si el recurso no existe,Google Cloud muestra un mensaje de error.

En las siguientes secciones, se muestra cómo se ven estos mensajes de error en la consola deGoogle Cloud , gcloud CLI y la API de REST.

Mensajes de error de la consola deGoogle Cloud

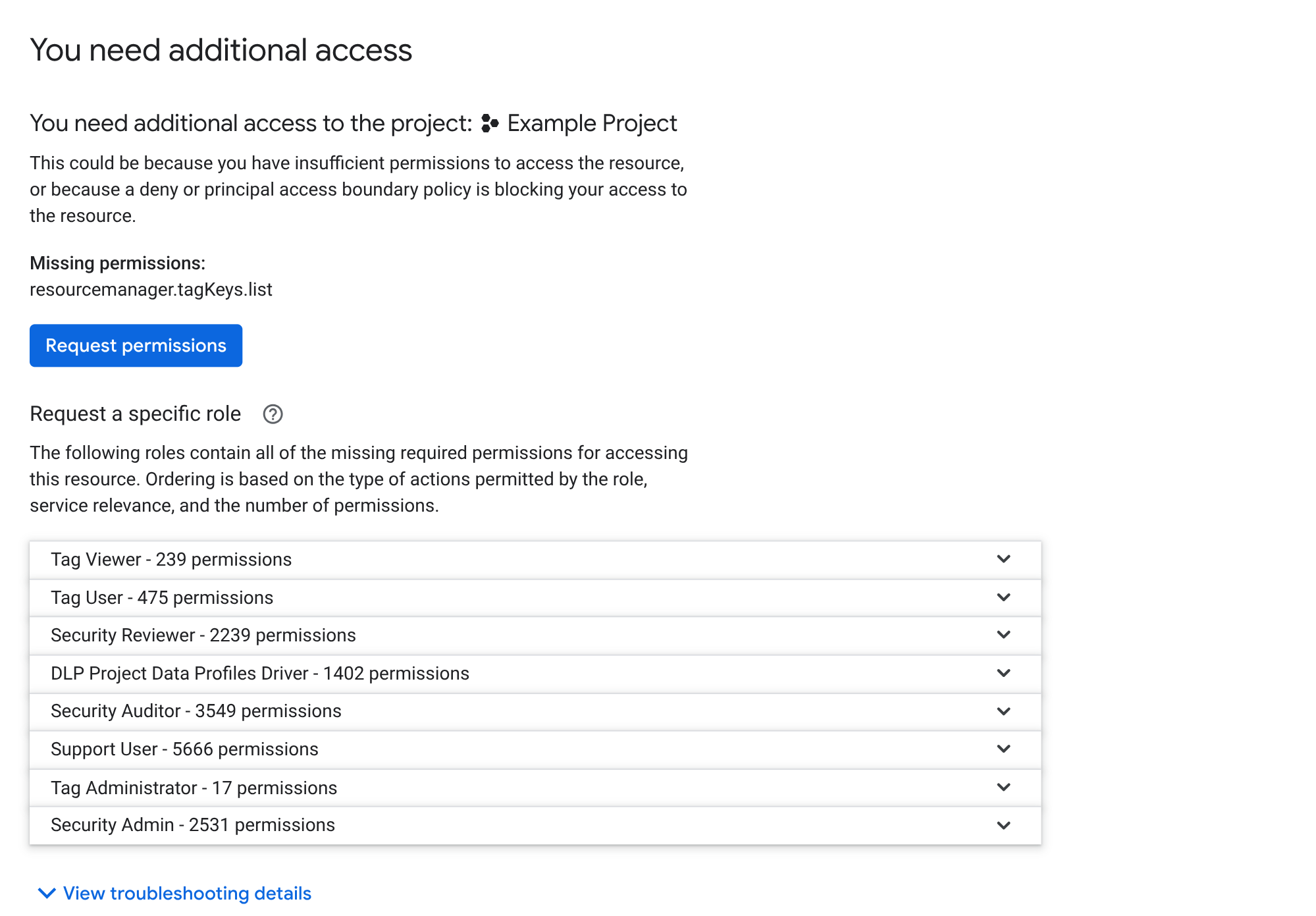

En la Google Cloud consola, los mensajes de error son similares a los siguientes:

Estos mensajes de error contienen la siguiente información:

- El recurso al que intentaste acceder: El nombre del recurso aparece en el título de la página de error y muestra el recurso al que intentabas acceder cuando se produjo el error de permiso.

- Los permisos obligatorios faltantes: Es una lista de los permisos que necesitas tener para acceder al recurso.

Una lista de derechos del Administrador de acceso con privilegios con roles que contienen los permisos necesarios: Esta lista no es exhaustiva, ya que contiene solo los derechos principales que Google Cloud sugiere para resolver el problema de acceso.

Esta lista solo está disponible para los errores de permisos que se pueden resolver otorgando roles de IAM adicionales.

Puedes hacer clic en un derecho para obtener más información sobre él y solicitar una concesión en su contra. Para obtener más información, consulta Cómo solicitar una concesión de acceso a Privileged Access Manager en este documento.

Si ningún derecho contiene los permisos requeridos, la página del mensaje de error no incluirá la lista de derechos.

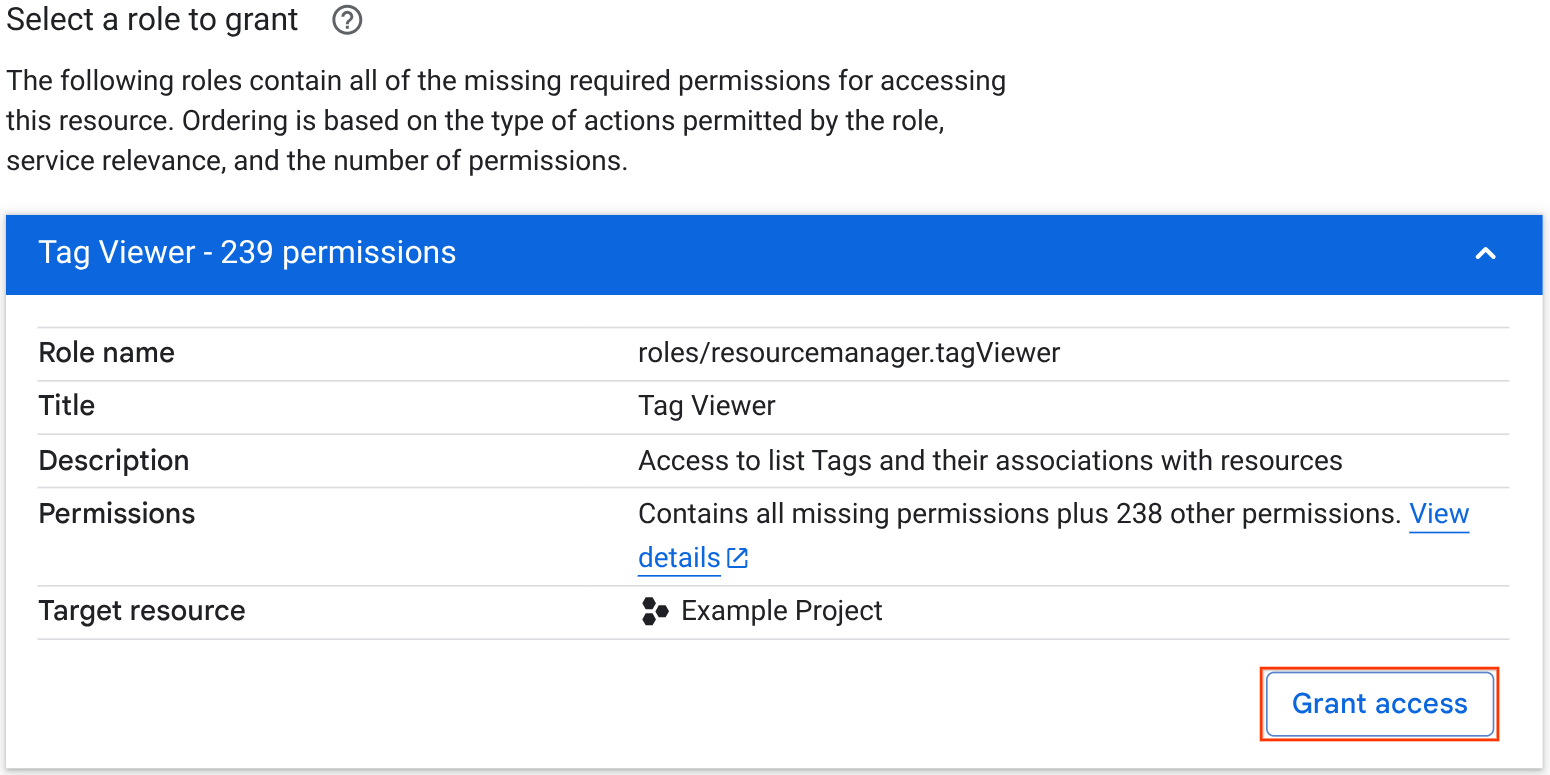

Una lista de roles de IAM que contienen los permisos requeridos: Esta lista no es exhaustiva, sino que contiene una lista seleccionada de roles queGoogle Cloud sugiere para resolver el problema de acceso. El orden se basa en el tipo de acciones permitidas por el rol, la relevancia del servicio y la cantidad de permisos.

Si tienes los permisos necesarios para otorgar roles, esta sección se titula Selecciona un rol para otorgar. Si no tienes los permisos necesarios, esta sección se titula Solicita un rol específico.

Puedes hacer clic en un rol para obtener más información sobre él y solicitar que se te otorgue. Si tienes los permisos necesarios para otorgar roles, puedes otorgarte el rol en lugar de solicitarlo.

Mensajes de error de Google Cloud CLI y la API de REST

La redacción exacta del mensaje de error depende del comando que ejecutes. Sin embargo, suele contener la siguiente información:

- El permiso requerido

- El recurso en el que intentaste realizar una acción

- La cuenta de autenticación

Por ejemplo, si no tienes permiso para mostrar la lista de buckets en un proyecto, verás un mensaje de error como el siguiente:

gcloud

ERROR: (gcloud.storage.buckets.list) HTTPError 403:

EMAIL_ADDRESS does not have

storage.buckets.list access to the Google Cloud project. Permission

'storage.buckets.list' denied on resource (or it may not exist). This command

is authenticated as EMAIL_ADDRESS which

is the active account specified by the [core/account] property.

REST

{

"error": {

"code": 403,

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"errors": [

{

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"domain": "global",

"reason": "forbidden"

}

]

}

}

Cómo solicitar permisos faltantes

Si no tienes permiso para modificar las políticas relacionadas con el acceso en tu organización, no podrás resolver los errores de permisos por tu cuenta. Sin embargo, puedes enviar una solicitud de acceso a un administrador con el contexto del mensaje de error.

Puedes solicitar acceso de las siguientes maneras:

Solicita los permisos necesarios. Esta resolución es eficaz para todos los tipos de errores de permisos.

Solicita un otorgamiento para un derecho de Privileged Access Manager. Esta resolución solo es efectiva si el error de permiso se debe a tus políticas de permiso y si tienes un derecho de Privileged Access Manager con los permisos necesarios.

Solicita un rol con los permisos necesarios. Esta resolución solo es efectiva si el error de permiso se debe a tus políticas de permisos.

Si usas la consola de Google Cloud y tienes los permisos necesarios para otorgar roles, puedes otorgarte el rol directamente desde el mensaje de error en lugar de solicitarlo. Para obtener más información, consulta Cómo otorgarte un rol en la consola de Google Cloud .

Solicita los permisos necesarios

Para solicitar los permisos necesarios, haz lo siguiente:

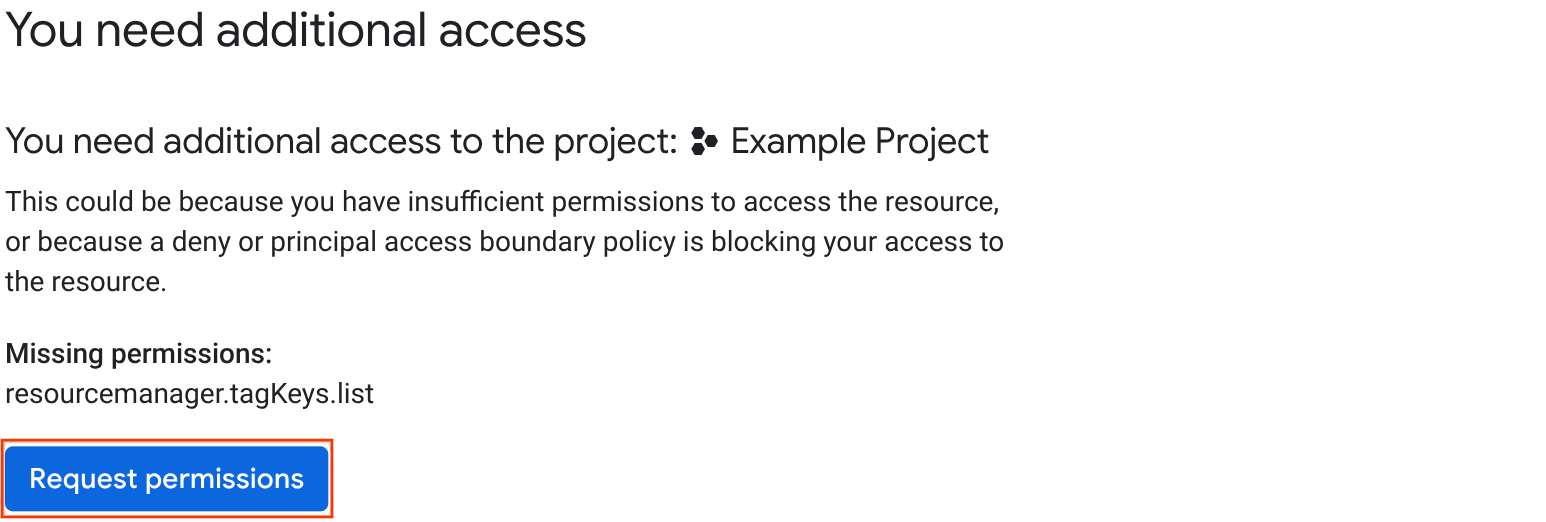

Console

En la lista de permisos faltantes, haz clic en Solicitar permisos.

En el panel Solicitar acceso, elige cómo quieres notificar a tu administrador:

Si tu organización admite Contactos esenciales y permite correos electrónicos de solicitud de acceso generados automáticamente, puedes enviar un correo electrónico generado automáticamente al Contacto esencial técnico de tu organización. Para enviar este correo electrónico, haz lo siguiente:

- Selecciona Enviar correo electrónico generado automáticamente.

- Agrega el contexto sobre la solicitud que quieras incluir.

- Haz clic en Enviar solicitud.

Para copiar la solicitud de acceso y pegarla en tu sistema de administración de solicitudes preferido, haz lo siguiente:

- Si tu organización admite los contactos esenciales y permite los correos electrónicos generados automáticamente, pero quieres enviar la notificación de forma manual, selecciona Notificar manualmente.

- Agrega el contexto sobre la solicitud que quieras incluir.

- Haz clic en Copiar mensaje.

- Pega la solicitud en tu sistema de administración de solicitudes preferido.

El administrador recibe tu solicitud de acceso, junto con cualquier contexto adicional que hayas proporcionado.

gcloud

Copia la lista de permisos faltantes del mensaje de error y, luego, usa tu sistema de administración de solicitudes preferido para pedirle a un administrador que te otorgue esos permisos.

REST

Copia la lista de permisos faltantes del mensaje de error y, luego, usa tu sistema de administración de solicitudes preferido para pedirle a un administrador que te otorgue esos permisos.

Solicita un otorgamiento para un derecho de Privileged Access Manager

Los derechos de Privileged Access Manager definen un conjunto de roles de IAM que puedes solicitar en cualquier momento. Si tu solicitud se realiza correctamente, se te otorgarán los roles solicitados de forma temporal.

Esta opción de resolución solo está disponible si el error de permiso se debe a tus políticas de permiso y si tienes un derecho de Privileged Access Manager con los permisos necesarios.

Para solicitar un otorgamiento en función de un derecho existente, haz lo siguiente:

Console

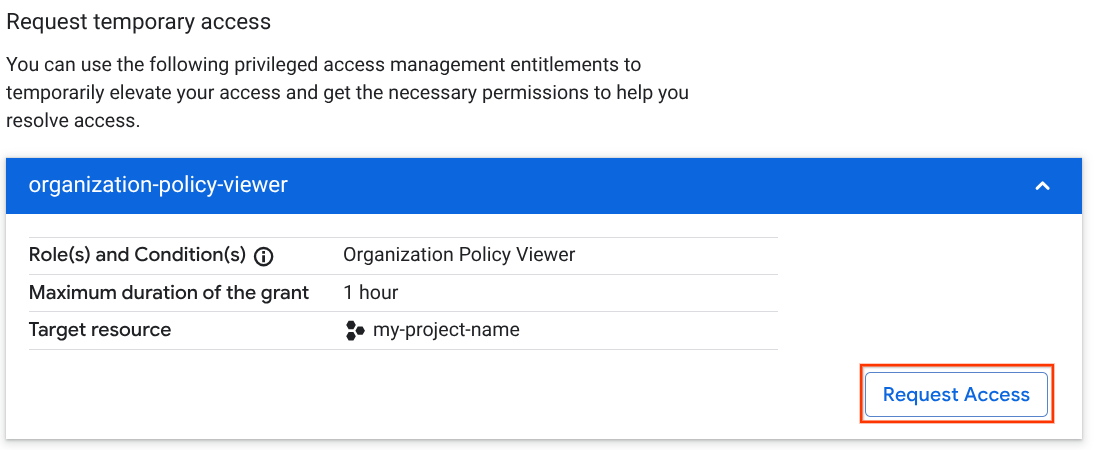

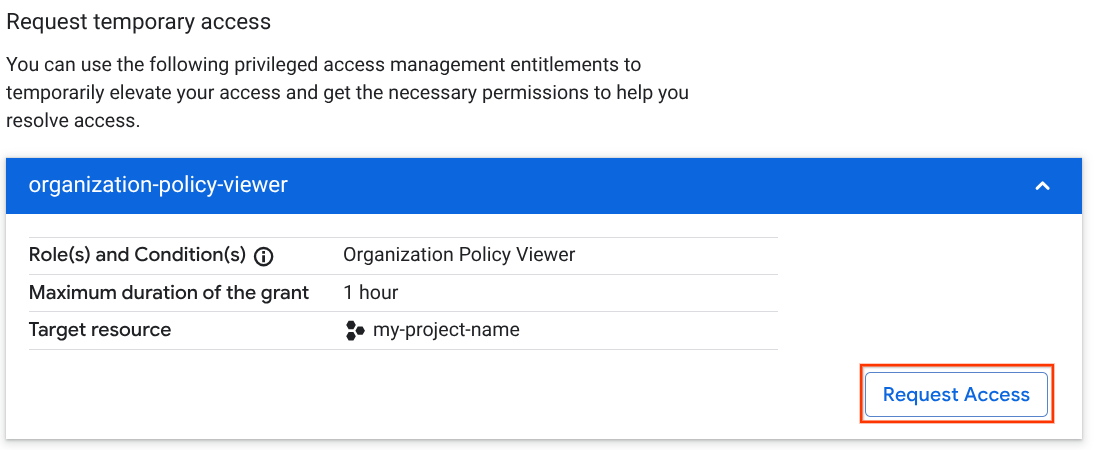

Cuando encuentres un mensaje de error, busca la sección Solicitar acceso temporal. En esta sección, se enumeran todos los derechos de Privileged Access Manager que contienen un rol con los permisos requeridos.

Si no se muestra la sección Solicitar acceso temporal, significa que ningún derecho contiene los permisos necesarios. En este caso, puedes pedirle a un administrador que cree un nuevo derecho.

Revisa la lista de derechos disponibles y selecciona el derecho para el que deseas solicitar un otorgamiento.

Haz clic en el derecho y, luego, en Solicitar acceso.

En el panel Solicitar concesión, ingresa los detalles de la solicitud:

Es la duración requerida para el otorgamiento, hasta la duración máxima establecida en el derecho.

Si es necesario, una justificación para el otorgamiento.

Opcional: Direcciones de correo electrónico a las que se notificará la solicitud de otorgamiento. Las identidades de Google asociadas con los aprobadores reciben notificaciones automáticamente. Sin embargo, es posible que desees notificar a un conjunto diferente de direcciones de correo electrónico, en especial si usas la federación de identidades de personal.

Haz clic en Solicitar concesión.

Para ver tu historial de otorgamiento, incluidos los estados de aprobación, ve a la página Privileged Access Manager en la consola deGoogle Cloud y, luego, haz clic en Otorgamientos > Mis otorgamientos.

gcloud

Busca los derechos disponibles para encontrar uno con un rol que tenga los permisos necesarios.

Si no se devuelve ningún derecho, puedes pedirle a un administrador que cree un derecho nuevo.

Opcional: Verifica el estado de tu solicitud de otorgamiento.

REST

Busca los derechos disponibles para encontrar uno con un rol que tenga los permisos necesarios.

Si no se devuelve ningún derecho, puedes pedirle a un administrador que cree un derecho nuevo.

Opcional: Verifica el estado de tu solicitud de otorgamiento.

Cómo solicitar un rol

Si el error de permiso se debe a una política de permiso, puedes solicitarle a un administrador que te otorgue un rol con los permisos necesarios para resolver el error.

Si el error se debe a un tipo de política diferente o no sabes qué tipo de política lo está causando, solicita los permisos necesarios.

Console

En la sección Solicita un rol específico, revisa la lista de roles recomendados y elige el que deseas solicitar. Puedes hacer clic en los roles para ver más detalles sobre ellos. Esta sección solo se muestra si el error de permiso se debe a una política de permiso.

Haz clic en el rol que elegiste y, luego, en Solicitar rol.

En el panel Solicitar acceso, elige una de las opciones para notificar a tu administrador:

Si tu organización admite los Contactos esenciales y permite los correos electrónicos de solicitud de acceso generados automáticamente, puedes enviar un correo electrónico generado automáticamente al Contacto esencial técnico de tu organización. Para enviar este correo electrónico, haz lo siguiente:

- Selecciona Enviar correo electrónico generado automáticamente.

- Agrega el contexto sobre la solicitud que quieras incluir.

- Haz clic en Enviar solicitud.

Para copiar la solicitud de acceso y pegarla en tu sistema de administración de solicitudes preferido, haz lo siguiente:

- Si tu organización admite los contactos esenciales y permite los correos electrónicos generados automáticamente, pero quieres enviar la notificación de forma manual, selecciona Notificar manualmente.

- Agrega el contexto sobre la solicitud que quieras incluir.

- Haz clic en Copiar mensaje.

- Pega la solicitud en tu sistema de administración de solicitudes preferido.

El administrador recibe tu solicitud de acceso, junto con cualquier contexto adicional que hayas proporcionado.

gcloud

Identifica un rol de IAM que contenga los permisos faltantes.

Para ver todos los roles en los que se incluye un permiso determinado, busca el permiso en el índice de roles y permisos de IAM y, luego, haz clic en el nombre del permiso.

Si ninguna función predefinida coincide con tu caso de uso, puedes crear un rol personalizado.

Usa tu sistema de administración de solicitudes preferido para solicitarle a un administrador que te otorgue el rol.

REST

Identifica un rol de IAM que contenga los permisos faltantes.

Para ver todos los roles en los que se incluye un permiso determinado, busca el permiso en el índice de roles y permisos de IAM y, luego, haz clic en el nombre del permiso.

Si ninguna función predefinida coincide con tu caso de uso, puedes crear un rol personalizado.

Usa tu sistema de administración de solicitudes preferido para solicitarle a un administrador que te otorgue el rol.

Cómo otorgarte un rol en la consola de Google Cloud

Si encuentras un error de permiso en la consola de Google Cloud y tienes los permisos necesarios para otorgar roles, puedes otorgarte un rol directamente desde el mensaje de error de permiso:

En la sección Selecciona un rol para otorgar, revisa la lista de roles recomendados y elige el que deseas solicitar. Puedes hacer clic en los roles para ver más detalles sobre ellos.

Para otorgar el rol que elegiste, haz clic en él y, luego, en Otorgar acceso.

Cómo resolver errores de permisos de solicitudes de acceso

Si eres administrador, es posible que recibas solicitudes de acceso de usuarios que hayan tenido errores de permisos en la consola de Google Cloud . Por lo general, estas solicitudes se envían a las siguientes personas:

El contacto técnico esencial de tu organización Si tu organización habilitó los contactos esenciales y permite los correos electrónicos de solicitud de acceso generados automáticamente, los usuarios que tengan errores de permiso en la consola deGoogle Cloud podrán enviar una solicitud de acceso generada automáticamente al contacto esencial técnico de su organización.

Contactos configurados a través de tu sistema de administración de solicitudes preferido Los usuarios que tengan errores de permisos en la consola de Google Cloud pueden copiar un mensaje de solicitud de acceso y, luego, enviarlo con su sistema de administración de solicitudes preferido.

Por lo general, estos mensajes tienen el siguiente formato:

user@example.com is requesting a role on the resource example.com:example-project.

Requestor's message:

"I need access to example-project to complete my work."

You may be able to resolve this request by granting access directly at:

ACCESS_REQUEST_PANEL_URL

Or use the Policy Troubleshooter to determine what's preventing access for user@example.com:

POLICY_TROUBLESHOOTER_URL

Puedes responder a estas solicitudes de las siguientes maneras:

Resuelve el acceso directamente: Las solicitudes de acceso contienen un vínculo a un panel de solicitudes de acceso en la consola de Google Cloud . Si el error de permiso se debe a una política de permisos, puedes resolver el acceso directamente desde ese panel.

En el panel de solicitud de acceso, puedes revisar los detalles de la solicitud y elegir cómo quieres responderla. Puedes responder de las siguientes maneras:

- Otorga el rol solicitado

- Agrega al usuario a un grupo existente que ya tenga el acceso requerido

- Rechazar la solicitud

Ver detalles adicionales en el Solucionador de problemas de políticas: Las solicitudes de acceso contienen un vínculo al Solucionador de problemas de políticas, que te permite ver qué políticas bloquean el acceso del usuario. Puedes usar esta información para decidir cómo resolver el problema de acceso del usuario. Para obtener más información, consulta Cómo identificar las políticas que causan errores de permisos en esta página.

Soluciona problemas de acceso con el Solucionador de problemas de políticas (Versión preliminar): Las solicitudes de acceso también contienen un vínculo a un resumen de corrección de políticas, que describe los detalles de la solicitud, incluidos el principal solicitante, el recurso y el permiso. En el resumen de corrección de políticas, puedes resolver directamente las solicitudes de acceso que involucran políticas de permisos y obtener más información sobre las políticas que bloquean el acceso de los usuarios.

Para obtener más información sobre cómo resolver solicitudes de acceso con el resumen de corrección de políticas, consulta Cómo corregir problemas de acceso.

Cómo resolver errores de permisos de forma manual

Si eres administrador y tienes permiso para modificar las políticas relacionadas con el acceso en tu organización, puedes usar estas estrategias para resolver errores de permisos, independientemente del tipo de política que cause el error.

Para resolver los errores de permisos, primero debes determinar qué políticas (de permiso, de denegación o de límite de acceso de la principal) están causando el error. Luego, puedes resolver el error.

Identifica las políticas que causan errores de permisos

Para determinar qué políticas están causando un error de permiso, usa el solucionador de problemas de políticas.

El solucionador de problemas de políticas te ayuda a comprender si un principal puede acceder a un recurso. Con una principal, un recurso y un permiso, el solucionador de problemas de políticas examina las políticas de permiso, de denegación y de límite de acceso de las principales (PAB) que afectan el acceso de la principal. Luego, te indica si, en función de esas políticas, el principal puede usar el permiso especificado para acceder al recurso. También, se enumeran las políticas relevantes y se explica cómo afectan el acceso de la principal.Si deseas obtener información para solucionar problemas de acceso y analizar los resultados del solucionador de problemas de políticas, consulta Soluciona problemas de permisos de IAM.

Los mensajes de error en la consola de Google Cloud contienen un vínculo a una página de corrección del Solucionador de problemas de políticas (Vista previa) para el principal, los permisos y el recurso involucrados en la solicitud. Para ver este vínculo, haz clic en Ver detalles de solución de problemas y, luego, en Solucionador de problemas de políticas. Para obtener más información, consulta Cómo corregir solicitudes de acceso.

Actualiza el acceso para resolver errores de permisos

Después de saber qué políticas causan un error de permiso, puedes tomar medidas para resolverlo.

A menudo, resolver un error implica crear o actualizar políticas de permiso, de denegación o de límite de acceso de la principal.

Sin embargo, existen otras opciones para resolver errores que no implican actualizar políticas. Por ejemplo, puedes agregar al usuario a un grupo que tenga los permisos necesarios o agregar etiquetas para eximir un recurso de una política.

Para conocer las diferentes formas en que puedes resolver los errores de permisos causados por cada uno de los diferentes tipos de políticas, consulta lo siguiente:

- Cómo resolver errores de permisos de la política de permisos

- Cómo resolver errores de permisos de la política de denegación

Cómo resolver errores de permisos de políticas de permisos

Para resolver los errores de permisos causados por las políticas de permiso, haz una de las siguientes acciones.

Otorga un rol con los permisos necesarios

Para encontrar y otorgar un rol con los permisos necesarios, haz lo siguiente:

Identifica un rol de IAM que contenga los permisos faltantes.

Para ver todos los roles en los que se incluye un permiso determinado, busca el permiso en el índice de roles y permisos de IAM y, luego, haz clic en el nombre del permiso.

Si ninguna función predefinida coincide con tu caso de uso, puedes crear un rol personalizado.

Identifica a la principal a la que le otorgarás el rol:

- Si el usuario es la única persona que necesita el permiso, otórgale el rol directamente.

- Si el usuario forma parte de un grupo de Google que contiene usuarios que necesitan permisos similares, considera otorgar el rol al grupo. Si otorgas el rol al grupo, todos los miembros de ese grupo podrán usar ese permiso, a menos que se les haya denegado explícitamente el uso.

Otorga el rol a la principal.

Cómo aprobar un otorgamiento para un derecho de Privileged Access Manager

Los derechos de Privileged Access Manager permiten que los usuarios soliciten que se les otorguen roles específicos de IAM. Si apruebas la solicitud de un usuario para obtener una subvención, se le otorgan los roles solicitados de forma temporal.

Si el usuario ya tiene un derecho de administrador de acceso privilegiado con un rol que contiene los permisos requeridos, puede solicitar una concesión para ese derecho. Después de que soliciten la concesión, puedes aprobarla para resolver el error de permiso.

Si un usuario no tiene un derecho, puedes crear uno nuevo para que solicite concesiones.

Agrega el usuario a un grupo de Google

Si a un grupo de Google se le otorga un rol en un recurso, todos los miembros de ese grupo pueden usar los permisos de ese rol para acceder al recurso.

Si a un grupo existente ya se le otorgó un rol con los permisos requeridos, puedes otorgarle a un usuario los permisos necesarios agregándolo a ese grupo:

Identifica un grupo que tenga un rol con los permisos necesarios. Si ya usaste el solucionador de problemas de políticas para solucionar el problema de la solicitud, puedes revisar los resultados del solucionador de problemas de políticas para identificar un grupo con los permisos necesarios.

Como alternativa, puedes usar el Analizador de políticas para identificar un grupo con los permisos necesarios.

Cómo resolver errores de permisos de la política de denegación

Para resolver los errores de permisos relacionados con las políticas de rechazo, realiza una de las siguientes acciones.

Cómo eximirte de una política de denegación

Si una regla de denegación bloquea el acceso de un usuario a un recurso, puedes realizar una de las siguientes acciones para eximir al usuario de la regla:

Agrega al usuario como una principal de excepción en la regla de denegación. Las principales de excepción son aquellas que no se ven afectadas por la regla de denegación, incluso si forman parte de un grupo que se incluye en la regla de denegación.

Para agregar una principal de excepción a una regla de denegación, sigue los pasos para actualizar la política de denegación. Cuando actualices la política de denegación, busca la regla de denegación que bloquea el acceso y, luego, agrega el identificador principal del usuario como principal de excepción.

Agrega al usuario a un grupo que esté exento de la regla. Si un grupo se incluye como principal de excepción, todos los miembros de ese grupo estarán exentos de la regla de denegación.

Para agregar al usuario a un grupo exento, haz lo siguiente:

- Usa el Solucionador de problemas de políticas para identificar las políticas de denegación que bloquean el acceso al recurso.

- Consulta la política de denegación.

- Verifica la lista de principales de excepción para los grupos.

- Si identificas un grupo exento, agrega al usuario al grupo.

Quita el permiso de la política de denegación

Las reglas de denegación impiden que las principales enumeradas usen permisos específicos. Si una regla de denegación bloquea el acceso de un usuario a un recurso, puedes quitar los permisos que necesita de la regla de denegación.

Para quitar permisos de una regla de denegación, sigue los pasos para actualizar la política de denegación. Cuando actualices la política de denegación, busca la regla de denegación que bloquea el acceso y, luego, realiza una de las siguientes acciones:

- Si la política de rechazo enumera los permisos requeridos de forma individual, busca los permisos requeridos y quítalos de la regla de rechazo.

- Si la regla de denegación usa grupos de permisos, agrega los permisos requeridos como permisos de excepción. Los permisos de excepción son aquellos que no se bloquean con la regla de denegación, incluso si forman parte de un grupo de permisos que se incluye en la regla.

Excluye el recurso de la política de denegación

Puedes usar condiciones en las políticas de denegación para aplicar una regla de denegación basada en las etiquetas de un recurso. Si las etiquetas del recurso no cumplen con la condición de la regla de denegación, esta no se aplica.

Si una regla de denegación bloquea el acceso a un recurso, puedes editar las condiciones de la regla de denegación o las etiquetas del recurso para asegurarte de que la regla de denegación no se aplique al recurso.

Para obtener información sobre cómo usar condiciones en una regla de denegación, consulta Condiciones en las políticas de denegación.

Para obtener información sobre cómo actualizar políticas de denegación, consulta Actualiza una política de denegación.

Para obtener información sobre cómo editar las etiquetas de un recurso, consulta Crea y administra etiquetas.

Cómo resolver errores de permisos de la política de límite de acceso de las principales

De forma predeterminada, las principales son aptas para acceder a cualquier recurso Google Cloud . Sin embargo, si están sujetos a alguna política de límite de acceso de las principales, solo podrán acceder a los recursos que se enumeran en las políticas de límite de acceso de las principales a las que estén sujetos. En estos casos, una política de límite de acceso de las principales podría impedir que una principal acceda a un recurso.

Para resolver los errores relacionados con las políticas de límite de acceso de la principal, realiza una de las siguientes acciones.

Agrega el recurso a una política de límite de acceso de las principales

Si un recurso se incluye en una política de límite de acceso de las principales a la que está sujeto un usuario, este podrá acceder a ese recurso.

Para agregar un recurso a una política de límite de acceso de la principal, haz una de las siguientes acciones:

Crea una política de límite de acceso de las principales nueva:

- Crea una nueva política de límite de acceso de las principales que incluya el recurso.

Vincula la política a un conjunto de principales en el que se incluya al usuario.

Para obtener más información sobre los conjuntos de principales, consulta Conjuntos de principales compatibles.

Actualiza una política de límite de acceso de las principales existente:

- Enumera las vinculaciones de políticas de límite de acceso de las principales para un conjunto de principales en el que se incluye al usuario. Cada vinculación representa una política de límite de acceso de las principales que está vinculada al conjunto de principales.

- En la lista de vinculaciones, identifica una política de límite de acceso de las principales que deseas modificar.

- Opcional: Enumera las vinculaciones de la política de límite de acceso de las principales para ver a qué conjuntos de principales está vinculada la política. La actualización de la política afectará el acceso de todos los conjuntos de principales a los que esté vinculada la política.

- Edita la Política de Límite de Acceso de las Principales para que incluya el recurso.

Agrega una condición para eximir a principales específicas

Puedes usar condiciones en las vinculaciones de políticas de límite de acceso de las principales para definir mejor para qué principales se aplica la política de límite de acceso de las principales.

Si no quieres que un usuario esté sujeto a políticas de límite de acceso de las principales, usa condiciones en las vinculaciones de políticas de límite de acceso de las principales para eximir al usuario de dichas políticas.

Para que este enfoque resuelva los errores, debes eximir al usuario de todas las políticas de límite de acceso de las principales a las que está sujeto. De esta manera, el usuario podrá acceder a cualquier recurso Google Cloud .

No recomendamos este enfoque. En su lugar, considera agregar el recurso a una política de límite de acceso de la principal.

Para ver las políticas de límite de acceso de las principales a las que está sujeto un usuario, enumera las vinculaciones de políticas para los conjuntos de principales en los que se incluye. Cada vinculación representa una política de límite de acceso de las principales que está vinculada al conjunto de principales.

Para obtener información sobre cómo agregar condiciones a las vinculaciones de la política de límite de acceso de las principales, consulta Cómo editar vinculaciones de políticas existentes para las políticas de límite de acceso de las principales.

¿Qué sigue?

- Prueba cambios de roles con Policy Simulator

- Prueba cambios en las políticas de denegación con Policy Simulator

- Prueba los cambios en la política de límite de acceso de la principal