このページでは、プロジェクト、フォルダ、組織へのアクセス権の付与、変更、取り消しを行う方法について説明します。プロジェクト、フォルダ、組織へのアクセス権を付与すると、その内部のリソースへのアクセス権も付与されます。

他のリソースへのアクセスを管理する方法については、次のガイドをご覧ください。

Identity and Access Management(IAM)では、許可ポリシー(IAM ポリシー)によってアクセス権が付与されます。許可ポリシーはGoogle Cloud リソースに適用されます。各許可ポリシーには、ユーザーやサービス アカウントなどの 1 つ以上のプリンシパルを IAM ロールに関連付けるロール バインディングのコレクションが含まれています。ロール バインディングは、許可ポリシーが接続されているリソースと、そのリソースのすべての子孫の両方のプリンシパルに、指定されたロールを付与します。許可ポリシーの詳細については、許可ポリシーについてをご覧ください。

プロジェクト、フォルダ、組織へのアクセスは、Google Cloud コンソール、Google Cloud CLI、REST API、または Resource Manager クライアント ライブラリを使用して管理できます。

始める前に

Enable the Resource Manager API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.認証を設定します。

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

C#

ローカル開発環境でこのページの .NET サンプルを使用するには、gcloud CLI をインストールして初期化し、ユーザー認証情報を使用してアプリケーションのデフォルト認証情報を設定します。

Google Cloud CLI をインストールします。

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

詳細については、 Google Cloud 認証ドキュメントのローカル開発環境の ADC の設定をご覧ください。

Java

ローカル開発環境でこのページの Java サンプルを使用するには、gcloud CLI をインストールして初期化し、ユーザー認証情報を使用してアプリケーションのデフォルト認証情報を設定します。

Google Cloud CLI をインストールします。

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

詳細については、 Google Cloud 認証ドキュメントのローカル開発環境の ADC の設定をご覧ください。

Python

ローカル開発環境でこのページの Python サンプルを使用するには、gcloud CLI をインストールして初期化し、ユーザー認証情報を使用してアプリケーションのデフォルト認証情報を設定します。

Google Cloud CLI をインストールします。

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

詳細については、 Google Cloud 認証ドキュメントのローカル開発環境の ADC の設定をご覧ください。

REST

このページの REST API サンプルをローカル開発環境で使用するには、gcloud CLI に指定した認証情報を使用します。

Google Cloud CLI をインストールします。

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

詳細については、 Google Cloud 認証ドキュメントの REST を使用して認証するをご覧ください。

必要な IAM のロール

プロジェクト、フォルダ、または組織を作成すると、そのリソースのアクセスを管理できるロールが自動的に付与されます。詳細については、デフォルト ポリシーをご覧ください。

プロジェクト、フォルダ、または組織を作成していない場合は、そのリソースへのアクセスの管理に必要なロールがあることを確認してください。

プロジェクト、フォルダまたは組織へのアクセスを管理するために必要な権限を取得するには、アクセスを管理するリソース(プロジェクト、フォルダ、または組織)に対し、次の IAM ロールを付与するよう管理者に依頼してください。

- プロジェクトへのアクセスを管理する: プロジェクトの IAM 管理者(

roles/resourcemanager.projectIamAdmin) - フォルダへのアクセスを管理する: フォルダ管理者(

roles/resourcemanager.folderAdmin) - プロジェクト、フォルダ、組織へのアクセスを管理する: 組織管理者(

roles/resourcemanager.organizationAdmin) -

ほぼすべての Google Cloud リソースへのアクセスを管理する: セキュリティ管理者(

roles/iam.securityAdmin)

これらの事前定義ロールには、プロジェクト、フォルダ、組織へのアクセスの管理に必要な権限が含まれています。必要とされる正確な権限については、「必要な権限」セクションを開いてご確認ください。

必要な権限

プロジェクト、フォルダ、組織へのアクセスを管理するには、次の権限が必要です。

-

プロジェクトへのアクセスを管理する:

-

resourcemanager.projects.getIamPolicy -

resourcemanager.projects.setIamPolicy

-

-

フォルダへのアクセスを管理する:

-

resourcemanager.folders.getIamPolicy -

resourcemanager.folders.setIamPolicy

-

-

組織へのアクセスを管理する:

-

resourcemanager.organizations.getIamPolicy -

resourcemanager.organizations.setIamPolicy

-

カスタムロールや他の事前定義ロールを使用して、これらの権限を取得することもできます。

現在のアクセス権を確認する

プロジェクト、フォルダ、組織にアクセスできるユーザーを表示するには、 Google Cloud コンソール、gcloud CLI、REST API、または Resource Manager クライアント ライブラリを使用します。

コンソール

Google Cloud コンソールで、[IAM] ページに移動します。

プロジェクト、フォルダ、または組織を選択します。

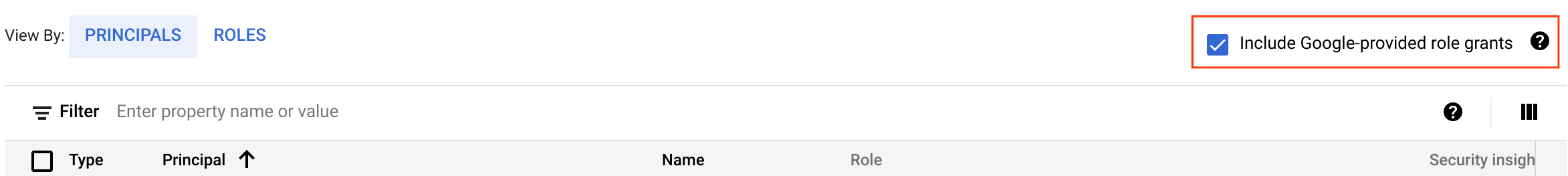

Google Cloud コンソールには、プロジェクト、フォルダ、または組織のロールを付与されたすべてのプリンシパルが表示されます。このリストには、リソースに対するロールを親リソースから継承したプリンシパルも含まれています。ポリシー継承の詳細については、ポリシーの継承とリソース階層をご覧ください。

省略可: サービス エージェントに付与されたロールを表示するには、[ Google提供のロール付与を含みます] チェックボックスをオンにします。

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

プロジェクト、フォルダ、組織にアクセスできるユーザーを確認するには、リソースの許可ポリシーを取得します。許可ポリシーの解釈方法については、許可ポリシーについてをご覧ください。

リソースの許可ポリシーを取得するには、リソースの

get-iam-policyコマンドを実行します。gcloud RESOURCE_TYPE get-iam-policy RESOURCE_ID --format=FORMAT > PATH

次の値を指定します。

-

RESOURCE_TYPE: アクセス権を表示するリソースのタイプ。projects、resource-manager folders、organizationsのいずれかの値を使用します。 -

RESOURCE_ID: Google Cloud プロジェクト、フォルダ、または組織の ID。プロジェクト ID は英数字です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。 -

FORMAT: ポリシーの形式。jsonまたはyamlを使用します。 -

PATH: ポリシーの新しい出力ファイルのパス。

たとえば、次のコマンドはプロジェクト

my-projectのポリシーを取得し、JSON 形式でホーム ディレクトリに保存します。gcloud projects get-iam-policy my-project --format=json > ~/policy.json

-

API_VERSION: 使用する API のバージョン。プロジェクトと組織の場合は、v1を使用します。フォルダの場合は、v2を使用します。RESOURCE_TYPE: ポリシーを管理するリソースタイプ。値projects、folders、またはorganizationsを使用します。RESOURCE_ID: Google Cloudプロジェクト、組織、またはフォルダ ID。プロジェクト ID は英数字からなる文字列です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。POLICY_VERSION: 返されるポリシー バージョン。リクエストでは、最新のポリシー バージョン(ポリシー バージョン 3)を指定する必要があります。詳細については、ポリシーの取得時にポリシー バージョンを指定するをご覧ください。

C#

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

プロジェクト、フォルダ、組織にアクセスできるユーザーを確認するには、リソースの許可ポリシーを取得します。許可ポリシーの解釈方法については、許可ポリシーについてをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

Java

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

プロジェクト、フォルダ、組織にアクセスできるユーザーを確認するには、リソースの許可ポリシーを取得します。許可ポリシーの解釈方法については、許可ポリシーについてをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

Python

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

プロジェクト、フォルダ、組織にアクセスできるユーザーを確認するには、リソースの許可ポリシーを取得します。許可ポリシーの解釈方法については、許可ポリシーについてをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

REST

プロジェクト、フォルダ、組織にアクセスできるユーザーを確認するには、リソースの許可ポリシーを取得します。許可ポリシーの解釈方法については、許可ポリシーについてをご覧ください。

Resource Manager API の

getIamPolicyメソッドは、プロジェクト、フォルダ、または組織の許可ポリシーを取得します。リクエストのデータを使用する前に、次のように置き換えます。

HTTP メソッドと URL:

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:getIamPolicy

リクエストの本文(JSON):

{ "options": { "requestedPolicyVersion": POLICY_VERSION } }リクエストを送信するには、次のいずれかのオプションを展開します。

レスポンスには、リソースの許可ポリシーが含まれます。次に例を示します。

{ "version": 1, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] } ] }単一の IAM ロールの付与または取り消し

Google Cloud コンソールまたは gcloud CLI では、リソースの許可ポリシーを直接編集することなく、1 つのプリンシパルに対して 1 つのロールをすぐに付与または取り消すことができます。 一般的なタイプのプリンシパルには、Google アカウント、サービス アカウント、Google グループ、ドメインがあります。 すべてのプリンシパル タイプの一覧については、プリンシパル タイプをご覧ください。

通常、ポリシーの変更は 2 分以内に有効になります。ただし、システム全体に変更が反映されるまでに 7 分以上かかることがあります。

最も適切な事前定義ロールを特定する必要がある場合は、適切な事前定義ロールを見つけるをご覧ください。

単一の IAM ロールを付与する

プリンシパルに 1 つのロールを付与する方法は次のとおりです。

コンソール

Google Cloud コンソールで、[IAM] ページに移動します。

プロジェクト、フォルダ、または組織を選択します。

ロールを付与するプリンシパルを選択します。

リソースに対する他のロールをすでに持っているプリンシパルにロールを付与するには、プリンシパルを含む行を見つけて、その行で [プリンシパルを編集] をクリックし、[別のロールを追加] をクリックします。

サービス エージェントにロールを付与するには、[Google提供のロール付与を含みます] チェックボックスをオンにして、メールアドレスを表示します。

リソースに対する既存のロールを持たないプリンシパルにロールを付与するには、 [アクセスを許可] をクリックし、プリンシパル ID(

my-user@example.comや//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.comなど)を入力します。

付与するロールをプルダウン リストから選択します。最善のセキュリティを得るため、プリンシパルが必要とする権限のみを含むロールを選択してください。

(省略可)ロールに条件を追加します。

[保存] をクリックします。リソースのロールがプリンシパルに付与されます。

複数のプロジェクト、フォルダ、組織のプリンシパルにロールを付与するには、次のようにします。

Google Cloud コンソールで [リソースの管理] ページに移動します。

権限を付与するプロジェクトをすべて選択します。

情報パネルが表示されていない場合は、[情報パネルを表示] をクリックします。次に、[権限] をクリックします。

ロールを付与するプリンシパルを選択します。

- 他のロールをすでに持っているプリンシパルにロールを付与するには、プリンシパルを含む行を見つけて、その行で [プリンシパルを編集] をクリックし、[別のロールを追加] をクリックします。

- 他のロールを持たないプリンシパルにロールを付与するには、 [プリンシパルを追加] をクリックし、プリンシパル ID(

my-user@example.comや//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.comなど)を入力します。

付与するロールをプルダウン リストから選択します。

(省略可)ロールに条件を追加します。

[保存] をクリックします。選択した各リソースで、選択したロールがプリンシパルに付与されます。

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

add-iam-policy-bindingコマンドを使用すると、プリンシパルにロールをすばやく付与できます。後述のコマンドデータを使用する前に、次のように置き換えます。

-

RESOURCE_TYPE: アクセスを管理するリソースタイプ。projects、resource-manager folders、またはorganizationsを使用します。 -

RESOURCE_ID: Google Cloud プロジェクト、フォルダ、または組織の ID。プロジェクト ID は英数字です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。 -

PRINCIPAL: プリンシパルまたはメンバーの識別子。通常、PRINCIPAL_TYPE:IDの形式で指定します。 例:user:my-user@example.comまたはprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com。PRINCIPALに使用できる値の一覧については、プリンシパル ID をご覧ください。プリンシパル タイプが

userの場合、識別子に含まれるドメイン名は Google Workspace ドメインまたは Cloud Identity ドメインである必要があります。Cloud Identity ドメインの設定方法については、Cloud Identity の概要をご覧ください。 -

ROLE_NAME: 取り消すロールの名前。次のいずれかの形式で指定してください。- 事前定義ロール:

roles/SERVICE.IDENTIFIER - プロジェクト レベルのカスタムロール:

projects/PROJECT_ID/roles/IDENTIFIER - 組織レベルのカスタムロール:

organizations/ORG_ID/roles/IDENTIFIER

事前定義ロールのリストについては、ロールについてをご覧ください。

- 事前定義ロール:

-

CONDITION: ロール バインディングに追加する条件。条件を追加しない場合は、値Noneを使用します。条件の詳細については、条件の概要をご覧ください。

次のコマンドを実行します。

Linux、macOS、Cloud Shell

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID \ --member=PRINCIPAL --role=ROLE_NAME \ --condition=CONDITION

Windows(PowerShell)

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID ` --member=PRINCIPAL --role=ROLE_NAME ` --condition=CONDITION

Windows(cmd.exe)

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID ^ --member=PRINCIPAL --role=ROLE_NAME ^ --condition=CONDITION

レスポンスには、更新された IAM ポリシーが含まれます。

-

単一の IAM ロールを取り消す

プリンシパルの 1 つのロールを取り消すには、次の手順を行います。

コンソール

Google Cloud コンソールで、[IAM] ページに移動します。

プロジェクト、フォルダ、または組織を選択します。

アクセス権を取り消すプリンシパルを含む行を探します。その行の [プリンシパルを編集します] をクリックします。

取り消すロールの [削除] ボタンをクリックし、[保存] をクリックします。

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

ユーザーのロールをすばやく取り消すには、

remove-iam-policy-bindingコマンドを実行します。gcloud RESOURCE_TYPE remove-iam-policy-binding RESOURCE_ID

--member=PRINCIPAL --role=ROLE_NAME次の値を指定します。

-

RESOURCE_TYPE: アクセスを管理するリソースタイプ。projects、resource-manager folders、またはorganizationsを使用します。 -

RESOURCE_ID: Google Cloud プロジェクト、フォルダ、または組織の ID。プロジェクト ID は英数字です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。 -

PRINCIPAL: プリンシパルまたはメンバーの識別子。通常、PRINCIPAL_TYPE:IDの形式で指定します。 たとえば、user:my-user@example.comやprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.comです。プリンシパル タイプが

userの場合、識別子に含まれるドメイン名は Google Workspace ドメインまたは Cloud Identity ドメインである必要があります。Cloud Identity ドメインの設定方法については、Cloud Identity の概要をご覧ください。 -

ROLE_NAME: 取り消すロールの名前。次のいずれかの形式で指定してください。- 事前定義ロール:

roles/SERVICE.IDENTIFIER - プロジェクト レベルのカスタムロール:

projects/PROJECT_ID/roles/IDENTIFIER - 組織レベルのカスタムロール:

organizations/ORG_ID/roles/IDENTIFIER

事前定義ロールのリストについては、ロールについてをご覧ください。

- 事前定義ロール:

たとえば、プロジェクト

example-projectのサービス アカウントexample-service-account@example-project.iam.gserviceaccount.comのプロジェクト作成者のロールを取り消すには、次のコマンドを使用します。gcloud projects remove-iam-policy-binding example-project

--member=serviceAccount:example-service-account@example-project.iam.gserviceaccount.com

--role=roles/resourcemanager.projectCreator -

必要なロールを取り消さないように、変更リスクの推奨事項を有効にできます。変更リスクの推奨事項により、Google Cloud で重要とされているプロジェクト レベルのロールを取り消そうとすると、警告が生成されます。

Google Cloud コンソールで複数の IAM ロールを付与するまたは取り消す

Google Cloud コンソールを使用して、1 つのプリンシパルに複数のロールを付与したり、ロールを取り消したりすることができます。

Google Cloud コンソールで、[IAM] ページに移動します。

プロジェクト、フォルダ、または組織を選択します。

ロールを変更するプリンシパルを選択します。

リソースに対するロールをすでに持っているプリンシパルのロールを変更するには、プリンシパルを含む行を見つけて、その行で [ プリンシパルを編集] をクリックし、[ 別のロールを追加] をクリックします。

サービス エージェントのロールを変更する場合は、[ Google提供のロール付与を含みます] チェックボックスをオンにして、メールアドレスを表示します。

リソースに対するロールを持たないプリンシパルにロールを付与するには、 [アクセスを許可] をクリックし、プリンシパル ID(

my-user@example.comや//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.comなど)を入力します。

プリンシパルのロールを変更します。

- リソースに対する既存のロールのないプリンシパルにロールを付与するには、[ロールを選択] をクリックし、プルダウン リストから付与するロールを選択します。

- プリンシパルに追加のロールを付与するには、[別のロールを追加] をクリックして、プルダウン リストから付与するロールを選択します。

- プリンシパルのロールの 1 つを別のロールに置き換えるには、既存のロールをクリックして、プルダウン リストから付与する別のロールを選択します。

- プリンシパルのロールの 1 つを取り消すには、取り消すロールの [削除] ボタンをクリックします。

[保存] をクリックします。

プログラムでの複数の IAM ロールの付与または取り消し

複数のプリンシパルに対する複数ロールの付与と取り消しを伴う大幅なアクセス権の変更を行うには、read-modify-write のパターンを使用して、リソースの許可ポリシーを更新します。

getIamPolicy()を呼び出して、現在の許可ポリシーを読み取ります。- 許可ポリシーをテキスト エディタまたはプログラムで編集し、プリンシパルまたはロール バインディングの追加や削除を行います。

setIamPolicy()を呼び出して、更新された許可ポリシーを作成します。

gcloud CLI、REST API、Resource Manager クライアント ライブラリを使用して許可ポリシーを更新できます。

通常、ポリシーの変更は 2 分以内に有効になります。ただし、システム全体に変更が反映されるまでに 7 分以上かかることがあります。

現在の許可ポリシーを取得する

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

リソースの許可ポリシーを取得するには、リソースの

get-iam-policyコマンドを実行します。gcloud RESOURCE_TYPE get-iam-policy RESOURCE_ID --format=FORMAT > PATH

次の値を指定します。

-

RESOURCE_TYPE: 許可ポリシーを取得するリソースのタイプ。projects、resource-manager folders、organizationsのいずれかを使用します。 -

RESOURCE_ID: Google Cloud プロジェクト、フォルダ、または組織の ID。プロジェクト ID は英数字です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。 -

FORMAT: 許可ポリシーの形式。jsonまたはyamlを使用します。 -

PATH: 許可ポリシーの新しい出力ファイルのパス。

たとえば、次のコマンドはプロジェクト

my-projectの許可ポリシーを取得し、JSON 形式でホーム ディレクトリに保存します。gcloud projects get-iam-policy my-project --format json > ~/policy.json

-

API_VERSION: 使用する API のバージョン。プロジェクトと組織の場合は、v1を使用します。フォルダの場合は、v2を使用します。RESOURCE_TYPE: ポリシーを管理するリソースタイプ。値projects、folders、またはorganizationsを使用します。RESOURCE_ID: Google Cloudプロジェクト、組織、またはフォルダ ID。プロジェクト ID は英数字からなる文字列です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。POLICY_VERSION: 返されるポリシー バージョン。リクエストでは、最新のポリシー バージョン(ポリシー バージョン 3)を指定する必要があります。詳細については、ポリシーの取得時にポリシー バージョンを指定するをご覧ください。

C#

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

Java

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

Python

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

次の例は、プロジェクトの許可ポリシーを取得する方法を示しています。フォルダまたは組織の許可ポリシーを取得する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

REST

Resource Manager API の

getIamPolicyメソッドは、プロジェクト、フォルダ、または組織の許可ポリシーを取得します。リクエストのデータを使用する前に、次のように置き換えます。

HTTP メソッドと URL:

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:getIamPolicy

リクエストの本文(JSON):

{ "options": { "requestedPolicyVersion": POLICY_VERSION } }リクエストを送信するには、次のいずれかのオプションを展開します。

レスポンスには、リソースの許可ポリシーが含まれます。次に例を示します。

{ "version": 1, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] } ] }レスポンスを適切なタイプ(

jsonまたはyaml)のファイルに保存します。許可ポリシーを変更する

ロールの付与または取り消しを反映するには、プログラムまたはテキスト エディタを使用して、リソースの許可ポリシーのローカルコピーを変更します。

他の変更を上書きしないように、許可ポリシーの

etagフィールドは編集または削除しないでください。etagフィールドは、許可ポリシーの現在の状態を示します。更新した許可ポリシーを設定すると、IAM ではリクエスト内のetag値と既存のetagを比較し、値が一致する場合にのみ許可ポリシーを書き込みます。許可ポリシーで付与するロールを編集するには、許可ポリシーのロール バインディングを編集する必要があります。ロール バインディングの形式は次のとおりです。

{ "role": "ROLE_NAME", "members": [ "PRINCIPAL_1", "PRINCIPAL_2", ... "PRINCIPAL_N" ], "conditions:" { CONDITIONS } }

プレースホルダの値は次のとおりです。

ROLE_NAME: 付与するロールの名前。次のいずれかの形式で指定してください。- 事前定義ロール:

roles/SERVICE.IDENTIFIER - プロジェクト レベルのカスタムロール:

projects/PROJECT_ID/roles/IDENTIFIER - 組織レベルのカスタムロール:

organizations/ORG_ID/roles/IDENTIFIER

事前定義ロールのリストについては、ロールについてをご覧ください。

- 事前定義ロール:

PRINCIPAL_1、PRINCIPAL_2、...PRINCIPAL_N: ロールを付与するプリンシパルの ID。通常、プリンシパル ID の形式は

PRINCIPAL-TYPE:IDです。 たとえば、user:my-user@example.comやprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.comです。PRINCIPALに使用できる値の一覧については、プリンシパル ID をご覧ください。プリンシパル タイプが

userの場合、識別子に含まれるドメイン名は Google Workspace ドメインまたは Cloud Identity ドメインである必要があります。Cloud Identity ドメインの設定方法については、Cloud Identity の概要をご覧ください。CONDITIONS: 省略可。アクセスが許可されるタイミングを指定する条件。

IAM ロールを付与する

プリンシパルにロールを付与するには、許可ポリシーのロール バインディングを変更します。付与できるロールについては、ロールについてまたはリソースに対して付与可能なロールの表示をご覧ください。最も適切な事前定義ロールを特定する必要がある場合は、適切な事前定義ロールを見つけるをご覧ください。

必要に応じて、条件を使用して特定の要件が満たされた場合にのみロールを付与できます。

すでに許可ポリシーに含まれているロールを付与するには、既存のロール バインディングにプリンシパルを追加します。

gcloud

プリンシパルを既存のロール バインディングに追加して、返された許可ポリシーを編集します。この変更は、更新された許可ポリシーを設定するまで有効になりません。

たとえば、許可ポリシーに次のロール バインディングが含まれていて、Kai にセキュリティ審査担当者ロール(

roles/iam.securityReviewer)が付与されているとします。{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com" ] }同じロールを Raha に付与するには、Raha のプリンシパル ID を既存のロール バインディングに追加します。

{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com", "user:raha@example.com" ] }

C#

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Go

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Java

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Python

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

REST

プリンシパルを既存のロール バインディングに追加して、返された許可ポリシーを編集します。この変更は、更新された許可ポリシーを設定するまで有効になりません。

たとえば、許可ポリシーに次のロール バインディングが含まれていて、Kai にセキュリティ審査担当者ロール(

roles/iam.securityReviewer)が付与されているとします。{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com" ] }同じロールを Raha に付与するには、Raha のプリンシパル ID を既存のロール バインディングに追加します。

{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com", "user:raha@example.com" ] }

まだ許可ポリシーに含まれていないロールを付与するには、新しいロール バインディングを追加します。

gcloud

プリンシパルにロールを付与する新しいロール バインディングを追加して、許可ポリシーを編集します。この変更は、更新された許可ポリシーを設定するまで有効になりません。

たとえば、Compute ストレージ管理者ロール(

roles/compute.storageAdmin)を Raha に付与するには、許可ポリシーのbindings配列に次のロール バインディングを追加します。{ "role": "roles/compute.storageAdmin", "members": [ "user:raha@example.com" ] }C#

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM C# API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Java

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM Java API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Python

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM Python API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

REST

プリンシパルにロールを付与する新しいロール バインディングを追加して、許可ポリシーを編集します。この変更は、更新された許可ポリシーを設定するまで有効になりません。

たとえば、Compute ストレージ管理者ロール(

roles/compute.storageAdmin)を Raha に付与するには、許可ポリシーのbindings配列に次のロール バインディングを追加します。{ "role": "roles/compute.storageAdmin", "members": [ "user:raha@example.com" ] }アクティブ化された API サービスに関連するロールのみを付与できます。Compute Engine などのサービスが有効でない場合は、Compute Engine のみに関連する役割を付与することはできません。詳細については、API を有効または無効にするをご覧ください。

プロジェクトに権限を付与する場合、特にオーナーロール(

roles/owner)を付与するときには、いくつかの制約があります。詳細については、projects.setIamPolicy()リファレンス ドキュメントをご覧ください。IAM ロールを取り消す

ロールを取り消すには、ロール バインディングからプリンシパルを削除します。ロール バインディングに他のプリンシパルがない場合は、ロール バインディング全体を削除します。

gcloud

get-iam-policyコマンドで返された JSON または YAML 許可ポリシーを編集して、ロールを取り消します。この変更は、更新された許可ポリシーを設定するまで有効になりません。プリンシパルのロールを取り消すには、許可ポリシーの

bindings配列からプリンシパルまたはバインディングを削除します。C#

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM C# API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Go

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM Go API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Java

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM Java API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

Python

IAM のクライアント ライブラリをインストールして使用する方法については、IAM クライアント ライブラリをご覧ください。詳細については、IAM Python API のリファレンス ドキュメントをご覧ください。

IAM で認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

REST

get-iam-policyコマンドで返された JSON または YAML 許可ポリシーを編集して、ロールを取り消します。この変更は、更新された許可ポリシーを設定するまで有効になりません。プリンシパルのロールを取り消すには、許可ポリシーの

bindings配列からプリンシパルまたはバインディングを削除します。許可ポリシーを設定する

ロールを付与または取り消すように許可ポリシーを変更した後、

setIamPolicy()を呼び出して更新します。gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

リソースの許可ポリシーを設定するには、リソースの

set-iam-policyコマンドを実行します。gcloud RESOURCE_TYPE set-iam-policy RESOURCE_ID PATH

次の値を指定します。

-

RESOURCE_TYPE: 許可ポリシーを設定するリソースのタイプ。projects、resource-manager folders、organizationsのいずれかを使用します。 -

RESOURCE_ID: Google Cloud プロジェクト、フォルダ、または組織の ID。プロジェクト ID は英数字です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。 -

PATH: 新しい許可ポリシーを含むファイルのパス。

レスポンスには、更新された許可ポリシーが含まれます。

たとえば、次のコマンドは、

policy.jsonに保存されている許可ポリシーをプロジェクトmy-projectの許可ポリシーとして設定します。gcloud projects set-iam-policy my-project ~/policy.json

-

API_VERSION: 使用する API のバージョン。プロジェクトと組織の場合は、v1を使用します。フォルダの場合は、v2を使用します。RESOURCE_TYPE: ポリシーを管理するリソースタイプ。値projects、folders、またはorganizationsを使用します。RESOURCE_ID: Google Cloudプロジェクト、組織、またはフォルダ ID。プロジェクト ID は英数字からなる文字列です(例:my-project)。フォルダ ID と組織 ID は数値です(例:123456789012)。-

POLICY: 設定するポリシーの JSON 表現。ポリシーの形式については、ポリシー リファレンスをご覧ください。

C#

Java

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

次の例は、プロジェクトの許可ポリシーを設定する方法を示しています。フォルダまたは組織の許可ポリシーを設定する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

Python

Resource Manager に対する認証を行うには、アプリケーションのデフォルト認証情報を設定します。詳細については、始める前にをご覧ください。

Resource Manager 用のクライアント ライブラリをインストールして使用する方法については、Resource Manager クライアント ライブラリをご覧ください。

次の例は、プロジェクトの許可ポリシーを設定する方法を示しています。フォルダまたは組織の許可ポリシーを設定する方法については、ご使用のプログラミング言語の Resource Manager クライアント ライブラリのドキュメントをご覧ください。

REST

Resource Manager API の

setIamPolicyメソッドを使用して、プロジェクト、フォルダまたは組織の新しい許可ポリシーとしてリクエストのポリシーを設定します。リクエストのデータを使用する前に、次のように置き換えます。

HTTP メソッドと URL:

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:setIamPolicy

リクエストの本文(JSON):

{ "policy": POLICY }リクエストを送信するには、次のいずれかのオプションを展開します。

レスポンスには、更新された許可ポリシーが含まれます。

次のステップ

- サービス アカウントへのアクセスを管理する方法を確認する。

- 他のリソースへのアクセスを管理する一般的な方法を学習する。

- 最も適切な事前定義ロールを選択する方法を確認する。

- ポリシーのトラブルシューティングで、ユーザーがリソースにアクセスできない理由や、API を呼び出す権限がない理由を調べる。

- 特定のリソースに付与できるロールの表示方法を確認する。

- 条件付きロール バインディングを使用して、プリンシパルのアクセス権を条件付きにする方法を確認する。

- Identity-Aware Proxy を使用してアプリケーションを保護する方法を確認する。

使ってみる

Google Cloudを初めて使用する場合は、アカウントを作成して、実際のシナリオでの Google プロダクトのパフォーマンスを評価してください。新規のお客様には、ワークロードの実行、テスト、デプロイができる無料クレジット $300 分を差し上げます。

無料で開始特に記載のない限り、このページのコンテンツはクリエイティブ・コモンズの表示 4.0 ライセンスにより使用許諾されます。コードサンプルは Apache 2.0 ライセンスにより使用許諾されます。詳しくは、Google Developers サイトのポリシーをご覧ください。Java は Oracle および関連会社の登録商標です。

最終更新日 2025-11-13 UTC。

- プロジェクトへのアクセスを管理する: プロジェクトの IAM 管理者(