Cloud Key Management

Gestiona las claves de encriptado en Google Cloud.

Disfruta de una gestión de claves en la nube centralizada, escalable y rápida.

Satisface tus necesidades de cumplimiento, privacidad y seguridad.

Aplica fácilmente módulos de seguridad de hardware (HSM) a tus datos más sensibles.

Usa un sistema de gestión de claves (KMS) externo para proteger tus datos de Google Cloud y separarlos de las claves.

Aprueba o rechaza solicitudes de claves de encriptado con justificaciones claras y precisas.

Ventajas

Escala tu seguridad en todo el mundo

Escala tu aplicación al alcance mundial de Google y deja que Google se ocupe de los retos de la gestión de claves, como la gestión de la redundancia, la latencia y la residencia de datos.

Satisface tus requisitos de cumplimiento

Encripta fácilmente tus datos en la nube mediante claves de encriptado respaldadas por software, HSMs con validación FIPS 140-2 de nivel 3, claves proporcionadas por el cliente o External Key Manager.

Aprovecha la integración con otros productos de Google Cloud

Usa claves de encriptado gestionadas por el cliente (CMEK) para controlar el encriptado de los datos en diferentes productos de Google Cloud, a la vez que disfrutas de otras funciones de seguridad como Google Cloud IAM y registros de auditoría.

Características principales

Funciones principales

Gestión centralizada de claves de encriptado

Un servicio de gestión de claves alojado en la nube que te permite gestionar claves criptográficas simétricas y asimétricas de tus servicios en la nube del mismo modo que lo harías on‑premise. A través de él puedes generar, usar, rotar y eliminar claves criptográficas AES256, RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384.

Seguridad de claves mediante hardware con HSM

Aloja claves de encriptado y realiza operaciones criptográficas en HSMs con validación FIPS 140-2 de nivel 3. Gracias a este servicio totalmente gestionado, puedes proteger tus cargas de trabajo más sensibles sin necesidad de preocuparte por los costes innecesarios que se derivan de la gestión de clústeres de HSM.

Compatibilidad con claves externas gracias a EKM

Encripta los datos de los servicios integrados de Google con claves de encriptado que se almacenan y gestionan en un sistema de gestión de claves de terceros desplegado fuera de la infraestructura de Google. External Key Manager te permite mantener la separación entre los datos en reposo y las claves de encriptado sin dejar de aprovechar la potencia de la nube para las tareas de computación y análisis.

Tú decides quién puede acceder a tus datos

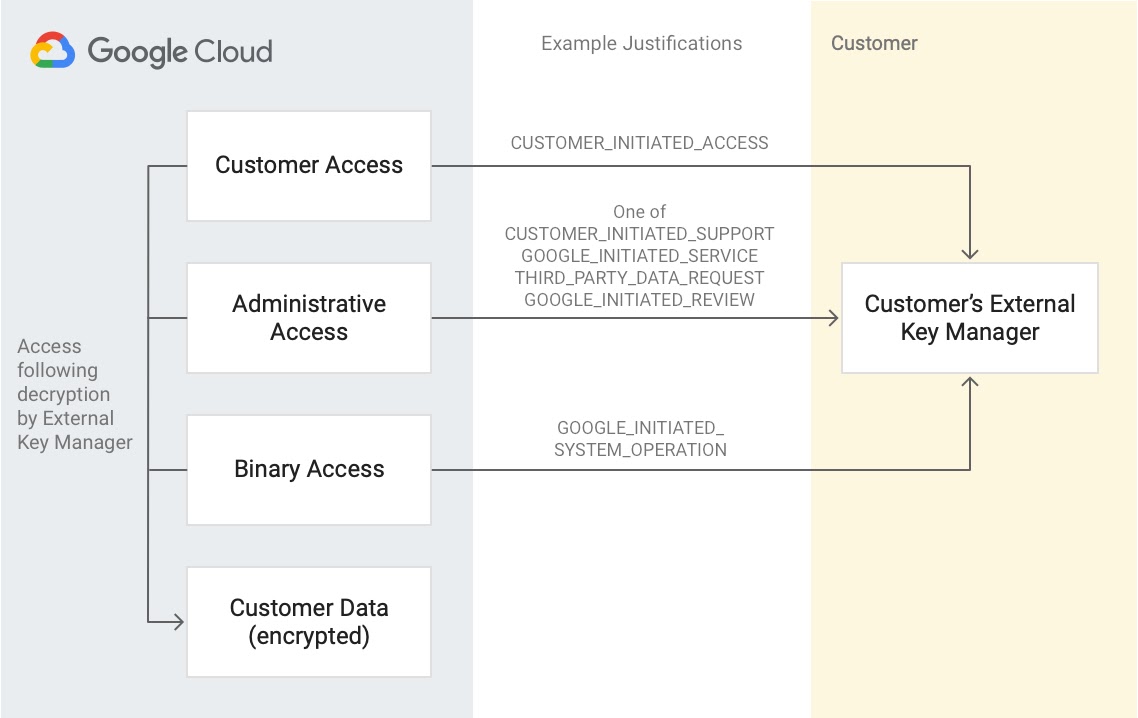

Key Access Justifications se combina con Cloud EKM para mejorar considerablemente el control que tienes sobre tus datos. Es el único producto que te permite ver todas las solicitudes de claves de encriptado, ofrece una justificación de cada solicitud y cuenta con un mecanismo para aprobar o rechazar el desencriptado en función del contexto de la solicitud. Estos controles están cubiertos por los compromisos de integridad de Google.

Documentación

Documentación

Casos prácticos

Casos prácticos

Cumplir las normativas

Cloud KMS, Cloud HSM y Cloud EKM cumplen una amplia gama de exigencias de cumplimiento en cuanto a tecnologías y procedimientos de gestión de claves específicos. Lo hacen de una forma escalable y nativa de la nube, sin que en ningún momento se ponga en riesgo la agilidad de la implementación en la nube. Varios estándares requieren que se ofrezca encriptado mediante hardware (HSM), que las claves estén separadas de los datos (EKM) o que las claves se gestionen de forma segura (KMS en general). La gestión de claves tiene validación FIPS 140-2.

Gestionar claves de encriptado mediante hardware seguro

Es posible que los clientes sujetos a normativas de cumplimiento tengan que almacenar sus claves y realizar operaciones criptográficas en un dispositivo con validación FIPS 140-2 de nivel 3. Como los clientes almacenan sus claves en un HSM con validación FIPS, pueden satisfacer los requisitos de sus reguladores y cumplir las normativas en la nube. También se trata de un aspecto fundamental para los clientes que buscan un nivel de seguridad que el proveedor de servicios en la nube no puede ofrecer o para los que quieren exportar su material de claves.

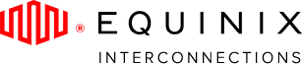

Gestionar claves de encriptado al margen de la nube

Los clientes sujetos a requisitos normativos o regionales necesitan adoptar el cloud computing a la vez que conservan sus claves de encriptado. External Key Manager les permite mantener la separación entre los datos en reposo y las claves de encriptado, sin que ello les impida aprovechar la potencia de la nube para la computación y las analíticas. Para ello, tienen visibilidad total sobre quién cuenta con acceso a las claves, cuándo se han usado y dónde se encuentran.

Flujo de datos de Key Access Justifications y EKM

Key Access Justifications proporciona visibilidad a los clientes de Google Cloud sobre todas las solicitudes de las claves de encriptado, justificaciones de cada solicitud y un mecanismo para aprobar o rechazar el desencriptado en función del contexto de la solicitud. El uso se centra tanto en el cumplimiento como en la visibilidad del acceso a los datos.

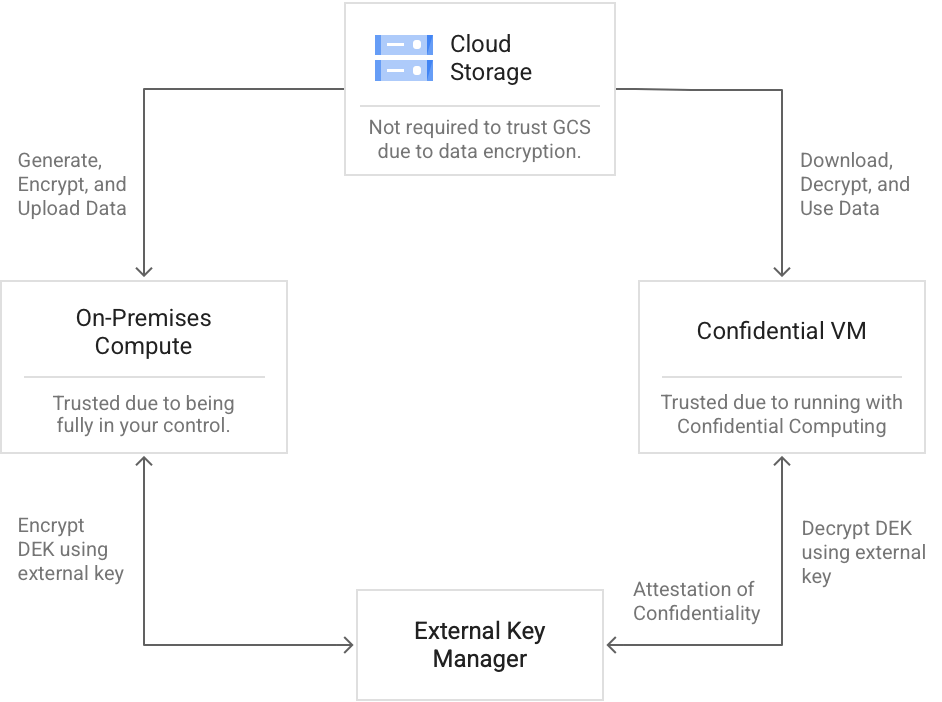

Cifrado de datos ubicuo

Encripta fácilmente los datos mientras se envían a la nube mediante tu solución de gestión de claves externa de manera que solo un servicio de VM confidencial pueda desencriptar y calcular datos en ellos.

Todas las características

Todas las características

| Compatibilidad con claves simétricas y asimétricas | Cloud KMS te permite crear, usar, rotar de forma manual y automática, así como eliminar claves criptográficas AES256 simétricas y claves RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384 asimétricas. Con HSM, puedes encriptar, desencriptar y firmar con las claves criptográficas AES 256 (simétrica) y RSA 2048, RSA 3072, RSA 4096, EC P256 y EC P384 (asimétricas). |

| Creación de claves externas con EKM | Genera las claves externas con uno de estos administradores: Equinix, Fortanix, Ionic, Thales o Unbound. Una vez vinculadas a Cloud KMS, sirven para proteger los datos en reposo de BigQuery y de Compute Engine. |

| Lapso para la eliminación de claves | Cloud KMS espera un lapso de 24 horas antes de eliminar el material de las claves para evitar pérdidas de datos accidentales o provocadas por software malicioso. |

| Cifra y descifra a través de una API | Cloud KMS es una API REST capaz de utilizar una clave para encriptar, desencriptar o firmar datos (por ejemplo, secretos) a la hora de almacenarlos. |

| Alta disponibilidad mundial | Cloud KMS está disponible en varias ubicaciones y regiones de todo el mundo. De este modo, puedes situar tu servicio donde quieras para alcanzar una latencia baja y una alta disponibilidad. |

| Rotación de claves automatizada o manual | Cloud KMS te permite definir una programación de rotación para las claves simétricas, de modo que se genere una nueva versión de las claves en intervalos de tiempo fijos. Pueden coexistir y estar activas varias versiones de una misma clave simétrica para desencriptar. Sin embargo, los datos nuevos solo se pueden encriptar con una versión de la clave principal. Utiliza EKM para crear una clave gestionada de forma externa directamente desde la consola de Cloud KMS. |

| Atestación de declaraciones con HSM | Con Cloud HSM, puedes verificar si una clave se ha creado en el HSM gracias a tokens de atestación que se generan en las operaciones de creación de claves. |

| Integración con GKE | Encripta secretos de Kubernetes de la capa de la aplicación en GKE mediante claves que gestionas en Cloud KMS. Además, puedes almacenar claves de API, contraseñas, certificados y otros datos sensibles con el sistema de almacenamiento Secret Manager. |

| Separación entre claves y datos | EKM permite mantener la separación entre los datos en reposo y las claves de encriptado sin dejar de aprovechar la potencia de la nube para las tareas de computación y analíticas. |

| Residencia de datos de claves | Si utilizas Cloud KMS, tus claves criptográficas se almacenarán en la región en la que despliegues el recurso. También puedes almacenar esas claves en un módulo de seguridad de hardware físico ubicado en la región que elijas mediante Cloud HSM. |

| Importación de claves | Puede que estés utilizando claves criptográficas que hayas creado on‑premise o en un sistema de gestión de claves externo. En cualquier caso, tienes la opción de importarlas como claves de Cloud HSM o de importar claves de software en Cloud KMS. |

| Acceso justificado | Justificaciones de Acceso a Claves te proporciona una razón clara para todas las solicitudes de descifrado que vayan a hacer que tus datos pasen de estar en reposo a usarse activamente. |

| Políticas automáticas | Justificaciones de Acceso a Claves te permite configurar políticas automáticas que aprueben o rechacen el acceso a claves según justificaciones concretas. Deja que el administrador de claves externas de los partners tecnológicos de Google Cloud se encargue del resto. |

| Compromiso de integridad | Los controles que proporciona Key Access Justifications siguen los compromisos de integridad de Google, lo que asegura que son fiables. |

Precios

Precios

Los costes de Cloud Key Management Service dependen del uso y varían según los siguientes productos: Cloud Key Management Service, Cloud External Key Manager y Cloud HSM.

Producto | Precio |

|---|---|

Versiones de claves activas de Cloud KMS | 0,06 USD al mes |

Cloud KMS: operaciones de uso de claves (encriptaciones y desencriptaciones) | 0,03 USD por cada 10.000 operaciones |

Operaciones de administración de claves de Cloud KMS | gratis |

Versiones de claves de Cloud HSM (AES 256, RSA 2048) | 1,00 USD al mes |

Versiones de claves de Cloud HSM (RSA 3072, RSA 4096) | De 0 a 2000 versiones de claves: 2,50 USD al mes Más de 2001 versiones de claves: 1,00 USD al mes |

Versiones de claves de Cloud HSM (EC P256, EC P384) | De 0 a 2000 versiones de claves: 2,50 USD al mes Más de 2001 versiones de claves: 1,00 USD al mes |

Versiones de claves de Cloud EKM | 3,00 USD al mes |

Operaciones de uso de claves de Cloud EKM | 0,03 USD por cada 10.000 operaciones |

Si pagas en una moneda que no sea el dólar estadounidense, se aplicarán los precios que figuran para tu divisa en los SKU de Google Cloud.

Ve un paso más allá

Empieza a crear en Google Cloud con 300 USD en crédito gratis y más de 20 productos Always Free.

¿Necesitas ayuda para empezar?

Contactar con VentasTrabaja con un partner de confianza

Buscar un partnerSigue explorando

Ver todos los productos