Cloud Key Management

在 Google Cloud 上管理加密密钥。

实现规模灵活、集中化的快速云端密钥管理

帮助满足合规性、隐私权和安全性需求

轻松为您最敏感的数据采用硬件安全模块 (HSM)

使用外部 KMS 保护您在 Google Cloud 中的数据,并将数据与密钥相隔离

根据清晰准确的理由批准或拒绝任何对您的加密密钥的请求

优势

在全球规模保障安全

借力于 Google 的全球网络拓展您应用的覆盖面,同时让 Google 负责密钥管理事宜,包括管理冗余、延迟时间和数据驻留等问题。

帮助满足合规性要求

使用由软件支持的加密密钥、经 FIPS 140-2 3 级验证的 HSM、客户提供的密钥或 External Key Manager 轻松加密云中的数据。

充分利用 Google Cloud 产品集成功能

使用 CMEK 控制跨多种 Google Cloud 产品的数据加密,同时受益于 Google Cloud IAM 和审核日志等其他安全功能。

主要特性

核心功能

集中管理加密密钥

这是一项在云端托管的密钥管理服务,使您可以像在本地一样为云服务管理对称和非对称加密密钥。您可以生成、使用、轮替和销毁 AES256、RSA 2048、RSA 3072、RSA 4096、EC P256 和 EC P384 加密密钥。

利用 HSM 实现硬件密钥安全

在经 FIPS 140-2 3 级验证的 HSM 中托管加密密钥以及执行加密操作。借助这项全托管式服务,您可以保护最敏感的工作负载,而无需担心管理 HSM 集群的运营开销。

利用 EKM 提供对外部密钥的支持

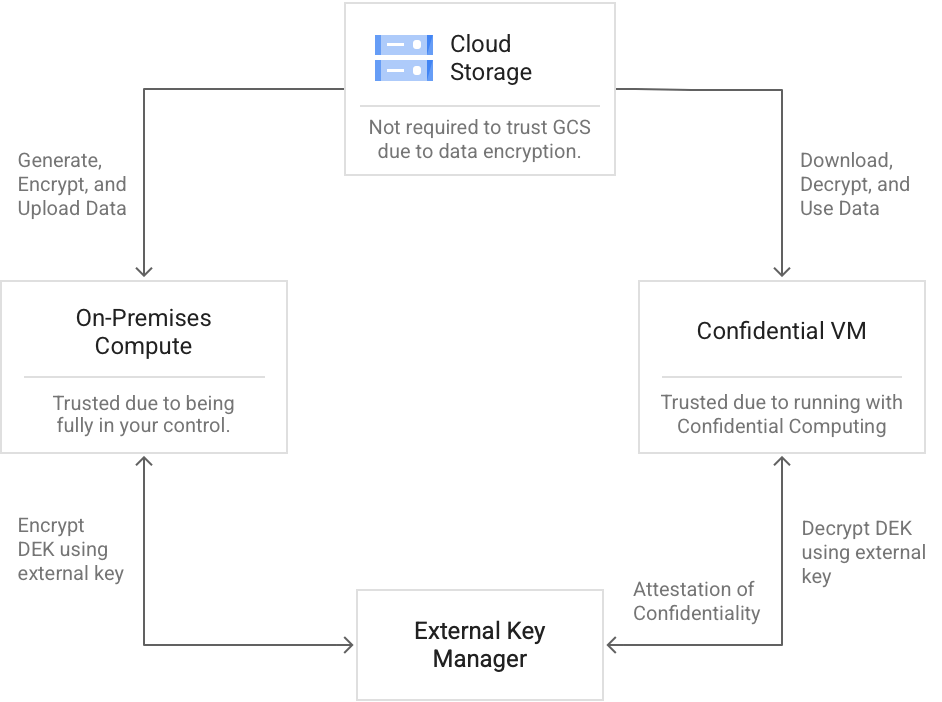

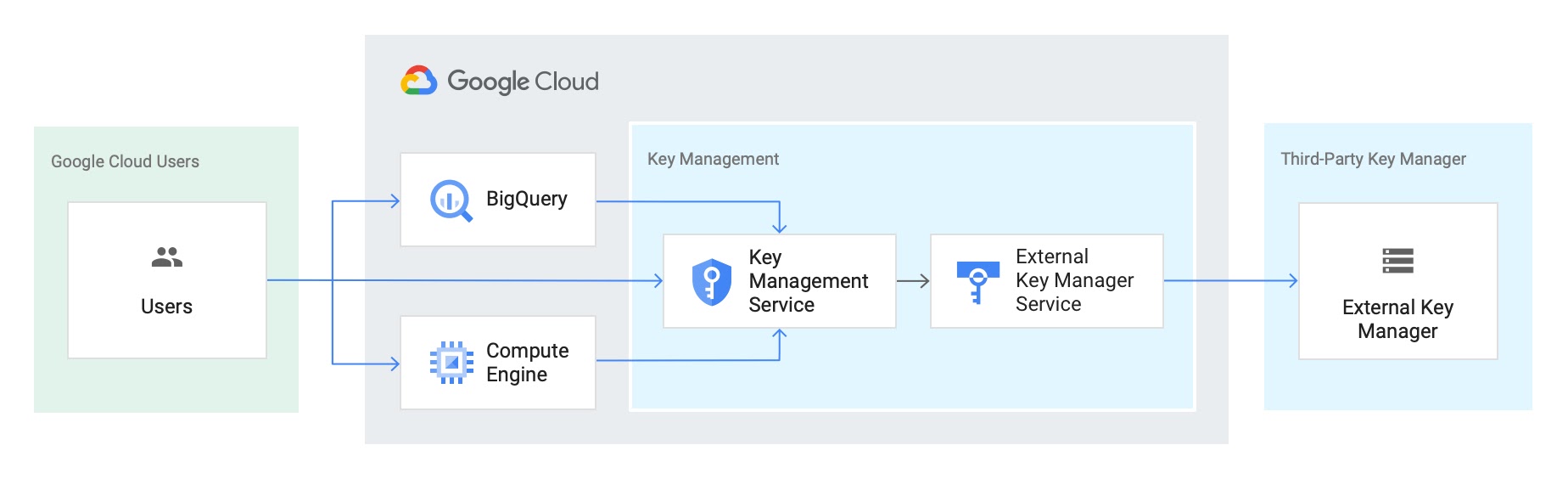

使用部署在 Google 基础架构之外的第三方密钥管理系统中存储和管理的加密密钥来加密集成的 Google 服务中的数据。使用 External Key Manager,您可以隔离存储中的数据与加密密钥,同时仍可利用云的各项功能进行计算和分析。

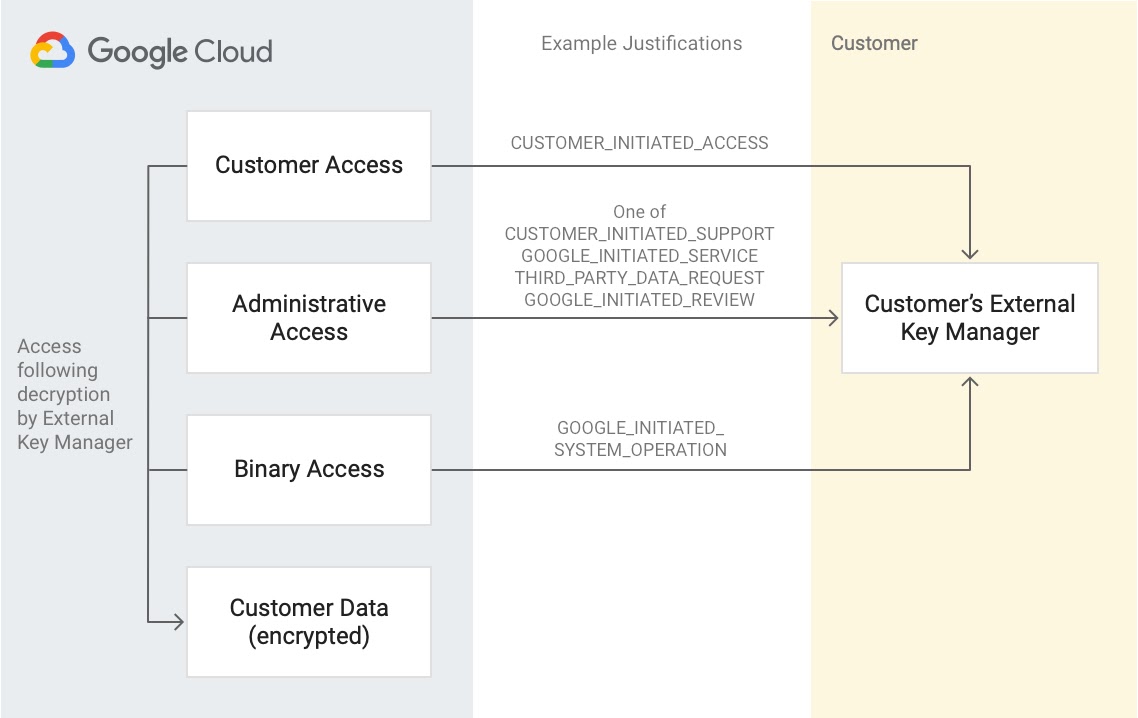

完全控制对您的数据的访问权限

Key Access Justifications 与 Cloud EKM 搭配使用,大幅提高了您对数据的控制力。它是唯一一款具备以下功能的产品:让您能够清晰了解对加密密钥的每一个请求、该请求的理由,并提供在该请求的情境下批准或拒绝解密的机制。这些控制功能由 Google 的完整性承诺范围涵盖。

文档

文档

使用场景

使用场景

支持法规合规性

Cloud KMS 搭配 Cloud HSM 及 Cloud EKM,支持需要特定密钥管理程序和技术的多种合规性要求。它采用可伸缩的云原生方式实现这一目的,并且不会削弱云实现的敏捷性。各种必须遵守的合规性要求包括使用硬件加密 (HSM)、密钥与数据隔离 (EKM),或者安全地处理密钥(KMS 整体)。密钥管理符合 FIPS 140-2 要求。

通过安全的硬件管理加密密钥

需要遵守合规性法规的客户可能需要在经 FIPS 140-2 3 级验证的设备中存储其密钥以及执行加密操作。如果客户能够在经 FIPS 验证的 HSM 中存储其密钥,便能够满足其监管机构的要求并在云端维护合规性。对于那些希望能保证云服务提供商无法看到或者导出密钥材料的客户而言,这同样至关重要。

在云之外管理加密密钥

受法规或地区级安全要求约束的客户需要采用云计算,同时将加密密钥保留在自己的管辖范围内。External Key Manager 使他们能够隔离存储中的数据与加密密钥,同时仍能利用云的各项功能进行计算和分析。这是通过完全了解谁可以访问密钥、何时使用了密钥以及密钥位于何处实现的。

Key Access Justifications 和 EKM 数据流

Key Access Justifications 使 Google Cloud 客户能够清晰了解对加密密钥的每一个请求、该请求的理由,并提供在该请求的情境下批准或拒绝解密的机制。这些用例重点关注数据访问权限的实施和可见性。

所有特性

所有特性

| 支持对称和不对称密钥 | Cloud KMS 支持创建、使用、轮替、自动轮替和销毁 AES256 对称加密密钥,以及 RSA 2048、RSA 3072、RSA 4096、EC P256 和 EC P384 不对称加密密钥。利用 HSM,通过 AES-256 对称加密密钥和 RSA 2048、RSA 3072、RSA 4096、EC P256、EC P384 不对称加密密钥进行加密、解密和签名。 |

| 使用 EKM 创建外部密钥 | 使用以下任一外部密钥管理器生成您的外部密钥:Equinix、Fortanix、Ionic、Thales、Unbound。关联外部密钥与 Cloud KMS 后,您可以用它来保护 BigQuery 和 Compute Engine 中的静态数据。 |

| 密钥销毁延迟 | Cloud KMS 为密钥材料销毁内置了 24 小时的延迟,以防止意外丢失数据或因恶意行为而丢失数据。 |

| 通过 API 进行加密和解密 | Cloud KMS 是一种 REST API,可使用密钥对数据进行加密、解密或签名(例如对存储的数据使用密文)。 |

| 全球高可用性 | Cloud KMS 在全球多个位置提供跨多个地区的服务,方便您将服务置于所需位置以缩短延迟时间、提高可用性。 |

| 自动轮替和按需轮替 | Cloud KMS 允许您为对称密钥设置轮替时间表,从而以固定的时间间隔自动生成新的密钥版本。一个对称密钥在任何时间都可存在多个有效版本以用于解密,但只有一个主密钥版本用于加密新数据。使用 EKM,直接从 Cloud KSM 控制台创建外部管理的密钥。 |

| 使用 HSM 进行语句证明 | 利用 Cloud HSM,通过为密钥创建操作生成的证明令牌验证密钥是在 HSM 中创建的。 |

| 与 GKE 集成 | 在 GKE 中利用您在 Cloud KMS 中管理的密钥,实现应用层 Kubernetes secret 加密。此外,您可以使用 Secret Manager 存储系统来存储 API 密钥、密码、证书和其他敏感数据。 |

| 隔离密钥与数据 | 隔离存储中的数据和加密密钥,同时仍可利用云的各项功能进行计算和分析。 |

| 密钥数据驻留 | 如果使用 Cloud KMS,您的加密密钥将与您部署的资源存储于同一地区。您也可以将这些密钥存储在位于您使用 Cloud HSM 选择的地区中的物理硬件安全模块中。 |

| 密钥导入 | 您可能正在使用在本地或外部密钥管理系统中创建的现有加密密钥。您可以将它们导入至 Cloud HSM 密钥,或将软件密钥导入至 Cloud KMS。 |

| 正当访问 | 利用 Key Access Justifications,对于每一个会将您的数据从“存储中”状态更改为“使用中”状态的解密请求,都获知清晰的理由。 |

| 自动执行政策 | Key Access Justifications 使您可以设置自动执行的政策,根据特定的理由批准或拒绝对密钥的访问。Google Cloud 技术合作伙伴提供的外部密钥管理器会处理好其余工作。 |

| 完整性承诺 | Key Access Justifications 提供的控制措施由 Google 的完整性承诺范围涵盖,因此您尽可放心无忧。 |

价格

价格

Cloud Key Management Service 按使用量收费,但针对以下产品的价格各不相同:Cloud Key Management Service、Cloud External Key Manager、Cloud HSM。

产品 | 价格(美元) |

|---|---|

Cloud KMS:活跃密钥版本 | 每月 $0.06 |

Cloud KMS:密钥使用操作(加密/解密) | 每 10000 次操作 $0.03 |

Cloud KMS:密钥管理操作 | 免费 |

Cloud HSM:密钥版本(AES256、RSA2048) | 每月 $1.00 |

Cloud HSM:密钥版本(RSA 3072、RSA 4096) | 0-2,000 个密钥版本:每月 $2.50 2,001 及更多个密钥版本:每月 $1.00 |

Cloud HSM:密钥版本(EC P256、EC P384) | 0-2,000 个密钥版本:每月 $2.50 2,001 及更多个密钥版本:每月 $1.00 |

Cloud EKM:密钥版本 | 每月 $3.00 |

Cloud EKM:密钥使用操作 | 每 10000 次操作 $0.03 |

如果您使用非美元货币付费,请参阅 Google Cloud SKU 上以您的币种列出的价格。