Cloud Key Management

Gestione delle chiavi di crittografia su Google Cloud.

Offri una gestione delle chiavi cloud rapida, centralizzata e scalabile

Soddisfa le esigenze di conformità, privacy e sicurezza

Applica facilmente i moduli di sicurezza hardware (HSM) ai tuoi dati più sensibili

Usa un KMS esterno per proteggere i tuoi dati in Google Cloud e separare i dati dalla chiave

Approva o rifiuta qualsiasi richiesta per le tue chiavi di crittografia in base a giustificazioni chiare e precise

Vantaggi

Scala la tua sicurezza a livello globale

Scala la tua applicazione sfruttando la presenza globale di Google e lasciando che sia Google a occuparsi delle sfide poste dalla gestione delle chiavi, come la ridondanza, la latenza e la residenza dei dati.

Soddisfa con facilità i requisiti di conformità

Cripta facilmente i tuoi dati nel cloud utilizzando chiavi di crittografia con supporto software, HSM convalidati FIPS 140-2 di livello 3, chiavi fornite dal cliente o un sistema di gestione delle chiavi esterno.

Sfrutta l'integrazione con i prodotti Google Cloud

Usa le chiavi di crittografia gestite dal cliente (CMEK) per controllare la crittografia dei dati in tutti i prodotti Google Cloud, sfruttando allo stesso tempo i vantaggi di funzionalità di sicurezza come Google Cloud IAM e audit log.

Funzionalità principali

Funzioni principali

Gestisci le chiavi di crittografia a livello centralizzato

Un Key Management Service ospitato nel cloud che ti consente di gestire chiavi di crittografia simmetriche e asimmetriche per i tuoi servizi cloud proprio come faresti on-premise. Puoi generare, utilizzare, ruotare ed eliminare chiavi di crittografia AES256, RSA 2048, RSA 3072, RSA 4096, EC P256 ed EC P384.

Sicurezza delle chiavi a livello hardware con HSM

Ospita chiavi di crittografia ed esegui operazioni crittografiche con HSM convalidati FIPS 140-2 di livello 3. Con questo servizio completamente gestito puoi proteggere i carichi di lavoro più delicati senza doverti preoccupare del sovraccarico operativo connesso alla gestione di un cluster HSM.

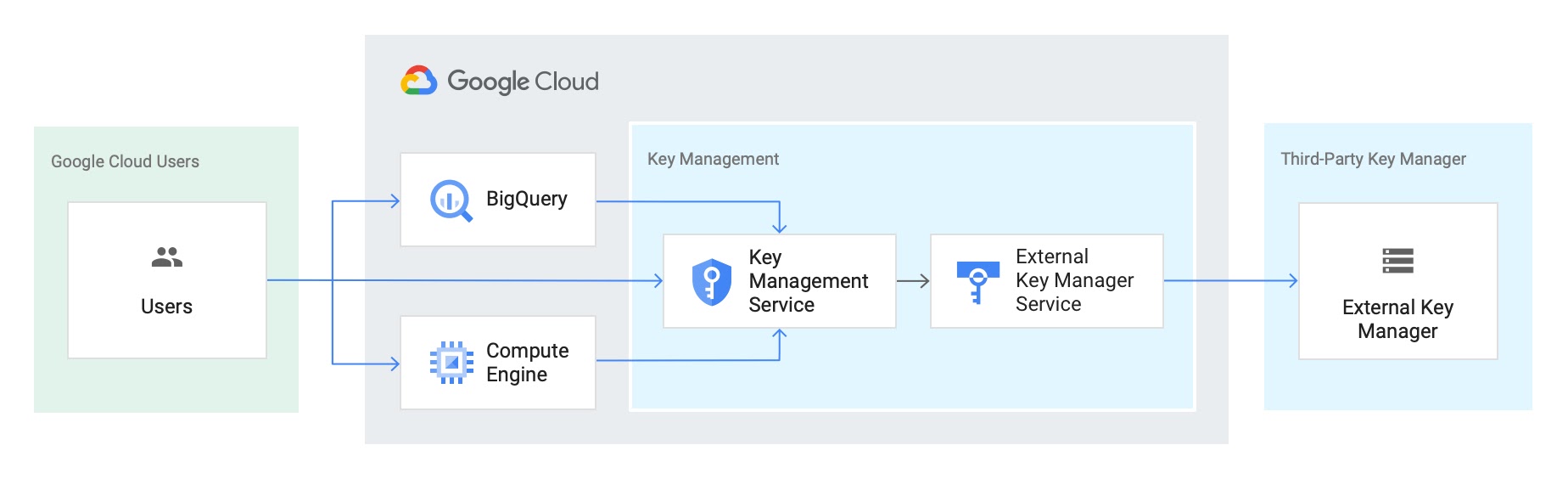

Supporto per le chiavi esterne con EKM

Cripta i dati nei servizi Google integrati con chiavi di crittografia archiviate e gestite in un sistema di gestione delle chiavi di terze parti di cui è stato eseguito il deployment al di fuori dell'infrastruttura di Google. External Key Manager permette di separare i dati at-rest e le chiavi di crittografia, sfruttando al contempo la potenza del cloud per le attività di calcolo e analisi.

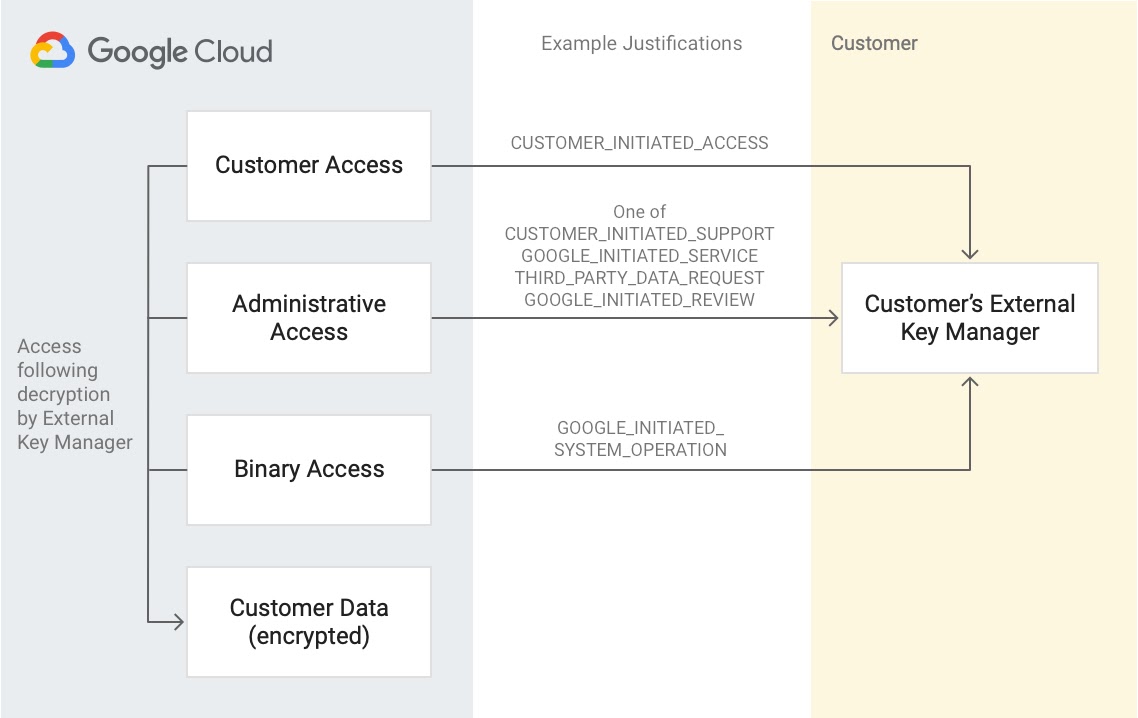

Maggiore controllo sull'accesso ai tuoi dati

Key Access Justifications si integra con Cloud EKM per offrirti maggiore controllo sui tuoi dati. È l'unico prodotto che ti dà visibilità su tutte le richieste relative a una chiave di crittografia, una giustificazione per ciascuna richiesta e un meccanismo per approvare o rifiutare la decriptazione nel contesto della richiesta. Questi controlli rientrano nell'ambito degli impegni di Google relativi all'integrità.

Documentazione

Documentazione

Casi d'uso

Casi d'uso

Supporto della conformità normativa

Cloud KMS, insieme a Cloud HSM e Cloud EKM, supporta una vasta gamma di obblighi di conformità che richiedono procedure e tecnologie specifiche di gestione delle chiavi. Offre questo supporto in modo cloud-native e scalabile, senza intaccare l'agilità dell'implementazione cloud. Diversi obblighi richiedono la crittografia hardware (HSM), la separazione tra chiavi e dati (EKM) o la gestione sicura delle chiavi (KMS generale). La gestione delle chiavi è conforme allo standard FIPS 140-2.

Gestione delle chiavi di crittografia tramite hardware protetto

I clienti soggetti alle normative di conformità potrebbero dover archiviare le proprie chiavi ed eseguire operazioni crittografiche in un dispositivo convalidato FIPS 140-2 di livello 3. Offrendo ai clienti la possibilità di archiviare le proprie chiavi in un HSM convalidato FIPS, si consente loro di soddisfare le richieste normative e di assicurare la conformità nel cloud. Ciò è fondamentale anche per i clienti che necessitano della garanzia che il cloud provider non possa visualizzare o esportare il materiale delle chiavi.

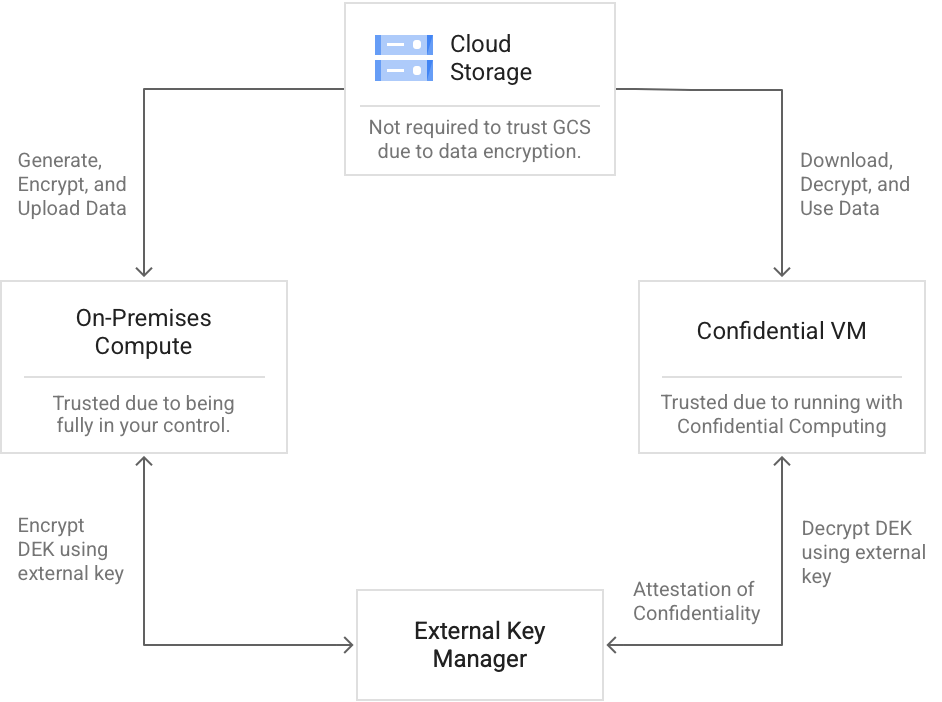

Gestione delle chiavi di crittografia fuori dal cloud

I clienti soggetti a requisiti di sicurezza normativi o locali devono adottare il cloud computing conservando le chiavi di crittografia in loro possesso. External Key Manager permette di separare i dati inattivi e le chiavi di crittografia, sfruttando al contempo la potenza del cloud per le attività di calcolo e analisi. Ciò avviene con visibilità completa su chi ha accesso alle chiavi, quando sono state utilizzate e dove si trovano.

Flusso di dati EKM e Key Access Justifications

Key Access Justifications offre ai clienti Google Cloud visibilità su tutte le richieste di chiavi di crittografia, una giustificazione per ogni singola richiesta e un meccanismo per approvare o rifiutare la decriptazione nel contesto di quella specifica richiesta. I casi d'uso si concentrano sull'applicazione e la visibilità degli accessi ai dati.

Crittografia dei dati diffusa

Cripta facilmente i dati che vengono inviati al cloud, utilizzando una soluzione di gestione delle chiavi esterna, in modo che solo un servizio Confidential VM possa decriptarli ed elaborarli.

Tutte le funzionalità

Tutte le funzionalità

| Supporto per chiavi simmetriche e asimmetriche | Cloud KMS consente di creare, utilizzare, ruotare (anche automaticamente) ed eliminare le chiavi di crittografia simmetriche AES256 e asimmetriche RSA 2048, RSA 3072, RSA 4096, EC P256 ed EC P384. HSM consente di criptare, decriptare e firmare con le chiavi di crittografia simmetriche AES-256 e asimmetriche RSA 2048, RSA 3072, RSA 4096, EC P256 ed EC P384. |

| Creazione di chiavi esterne con EKM | Genera le tue chiavi esterne mediante una di queste soluzioni per la gestione delle chiavi esterne: Equinix, Fortanix, Ionic, Thales e Unbound. Dopo aver collegato la chiave esterna a Cloud KMS, puoi utilizzarla per proteggere i dati inattivi in BigQuery e Compute Engine. |

| Ritardo per la distruzione delle chiavi | Cloud KMS dispone di un ritardo integrato di 24 ore per la distruzione materiale delle chiavi, per evitare perdite accidentali o dolose dei dati. |

| Crittografia e decriptazione tramite API | Cloud KMS è un'API REST che può utilizzare una chiave per criptare, decriptare o firmare dati come secret per l'archiviazione. |

| Disponibilità elevata su scala globale | Cloud KMS è disponibile in diverse località di tutto il mondo e in più aree geografiche, consentendo di collocare il tuo servizio dove vuoi per ottenere bassa latenza e alta disponibilità. |

| Rotazione delle chiavi automatica e in base alle esigenze | Cloud KMS consente di impostare un piano di rotazione per le chiavi simmetriche al fine di generare automaticamente una nuova versione della chiave a intervalli di tempo stabiliti. In qualsiasi momento, è possibile che più versioni di una chiave simmetrica siano attive per la decriptazione, riservando una sola versione di chiave primaria alla crittografia di nuovi dati. Con EKM puoi creare una chiave con gestione esterna direttamente dalla console di Cloud KSM. |

| Attestazione della dichiarazione con HSM | Con Cloud HSM puoi verificare che una chiave sia stata creata nell'HSM con i token di attestazione generati per le operazioni di creazione della chiave. |

| Integrazione con GKE | Cripta i secret di Kubernetes a livello di applicazione in GKE con le chiavi che gestisci in Cloud KMS. Inoltre, puoi archiviare chiavi API, password, certificati e altri dati sensibili con il sistema di archiviazione Secret Manager. |

| Separazione di chiavi e dati | Con EKM puoi separare i dati inattivi e le chiavi di crittografia, utilizzando al contempo la potenza del cloud per le attività di calcolo e analisi. |

| Localizzazione dei dati delle chiavi | Con Cloud KMS le tue chiavi di crittografia saranno archiviate nell'area geografica in cui esegui il deployment della risorsa. Hai anche la possibilità di archiviare le chiavi in un modulo di sicurezza hardware (HSM) fisico situato in un'area geografica a tua scelta con Cloud HSM. |

| Importazione delle chiavi | Puoi utilizzare chiavi di crittografia esistenti create on-premise o in un sistema di gestione delle chiavi esterno. Puoi importarle in chiavi di Cloud HSM o importare chiavi software in Cloud KMS. |

| Accesso giustificato | Ricevi una motivazione chiara per ogni richiesta di decriptazione che comporterà la modifica dello stato dei tuoi dati da at rest a in uso con Key Access Justifications. |

| Criteri automatizzati | Key Access Justifications ti consente di impostare criteri automatizzati per approvare o rifiutare l'accesso alle chiavi in base a giustificazioni specifiche. Lascia che il sistema di gestione delle chiavi esterno, offerto dai partner tecnologici di Google Cloud, si occupi di tutto il resto. |

| Impegno all'integrità | Dal momento che i controlli forniti da Key Access Justifications rientrano nell'ambito degli impegni all'integrità di Google, puoi considerarli affidabili. |

Prezzi

Prezzi

Cloud Key Management Service prevede addebiti a seconda dell'utilizzo, variabili in base ai seguenti prodotti: Cloud Key Management Service, Cloud External Key Manager e Cloud HSM.

Prodotto | Prezzo ($ USA) |

|---|---|

Cloud KMS: versioni delle chiavi attive | $ 0,06 al mese |

Cloud KMS: operazioni di utilizzo delle chiavi (crittografia/decrittografia) | $ 0,03 ogni 10.000 operazioni |

Cloud KMS: operazioni di amministrazione delle chiavi | nessun costo |

Cloud HSM: versioni delle chiavi (AES256, RSA2048) | 1,00 $ al mese |

Cloud HSM: versioni delle chiavi (RSA 3072, RSA 4096) | 0-2000 versioni delle chiavi: $ 2,50 al mese 2001 e oltre versioni delle chiavi: $ 1,00 al mese |

Cloud HSM: versioni delle chiavi (EC P256, EC P384) | 0-2000 versioni delle chiavi: $ 2,50 al mese 2001 e oltre versioni delle chiavi: $ 1,00 al mese |

Cloud EKM: versioni delle chiavi | 3,00 $ al mese |

Cloud EKM: operazioni di utilizzo delle chiavi | $ 0,03 ogni 10.000 operazioni |

Se la valuta utilizzata per il pagamento è diversa da USD, si applicano i prezzi elencati nella tua valuta negli SKU di Google Cloud.

Fai il prossimo passo

Inizia a creare su Google Cloud con 300 $ di crediti gratuiti e oltre 20 prodotti Always Free.

Hai bisogno di aiuto per iniziare?

Contatta il team di venditaCollabora con un partner di fiducia

Trova un partnerContinua la navigazione

Visualizza tutti i prodotti