Cette page décrit le cas d'utilisation dans lequel vous contrôlez l'accès aux ressources Google Cloudau niveau de l'espace de noms lorsque vous migrez des données de Cloud Storage vers BigQuery.

Pour contrôler l'accès aux ressources Google Cloud , les espaces de noms dans Cloud Data Fusion utilisent l'agent de service de l'API Cloud Data Fusion par défaut.

Pour une meilleure isolation des données, vous pouvez associer un compte de service IAM personnalisé (appelé compte de service par espace de noms) à chaque espace de noms. Le compte de service IAM personnalisé, qui peut être différent pour différents espaces de noms, vous permet de contrôler l'accès aux ressourcesGoogle Cloud entre les espaces de noms pour les opérations de conception de pipeline dans Cloud Data Fusion, telles que l'aperçu du pipeline, Wrangler et la validation du pipeline.

Pour en savoir plus, consultez Contrôle des accès avec les comptes de service d'espace de noms.

Scénario

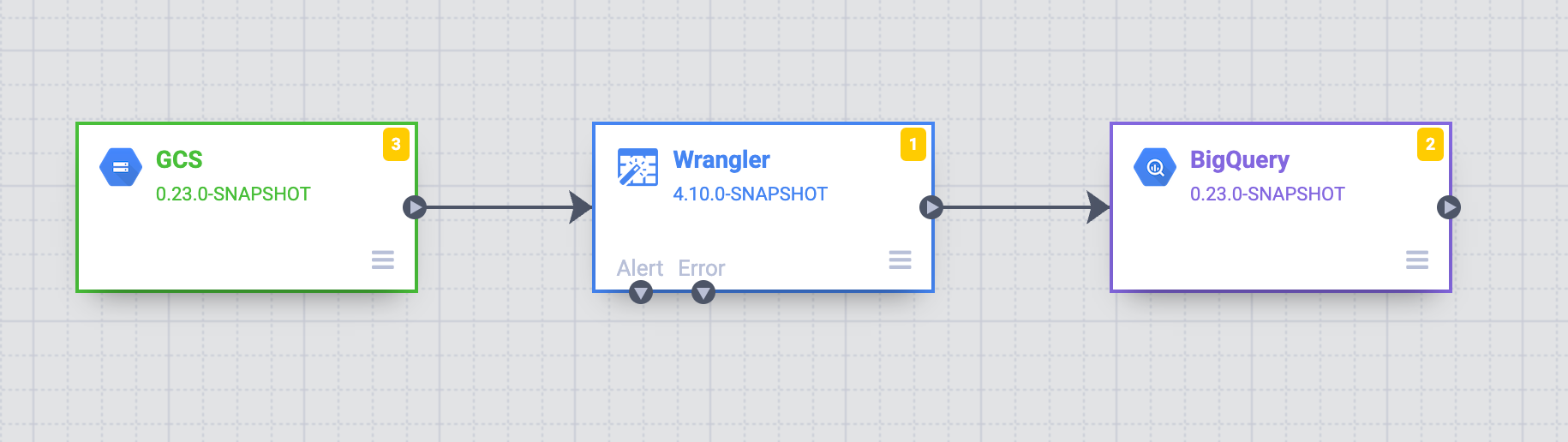

Dans ce cas d'utilisation, votre service marketing migre des données de Cloud Storage vers BigQuery à l'aide de Cloud Data Fusion.

Le service marketing compte trois équipes : A, B et C. Votre objectif est d'établir une approche structurée pour contrôler l'accès aux données dans Cloud Storage via les espaces de noms Cloud Data Fusion correspondant à chaque équipe (A, B et C, respectivement).

Solution

Les étapes suivantes expliquent comment contrôler l'accès aux ressources Google Cloud avec des comptes de service d'espace de noms, ce qui empêche l'accès non autorisé entre les data stores de différentes équipes.

Associer un compte de service Identity and Access Management à chaque espace de noms

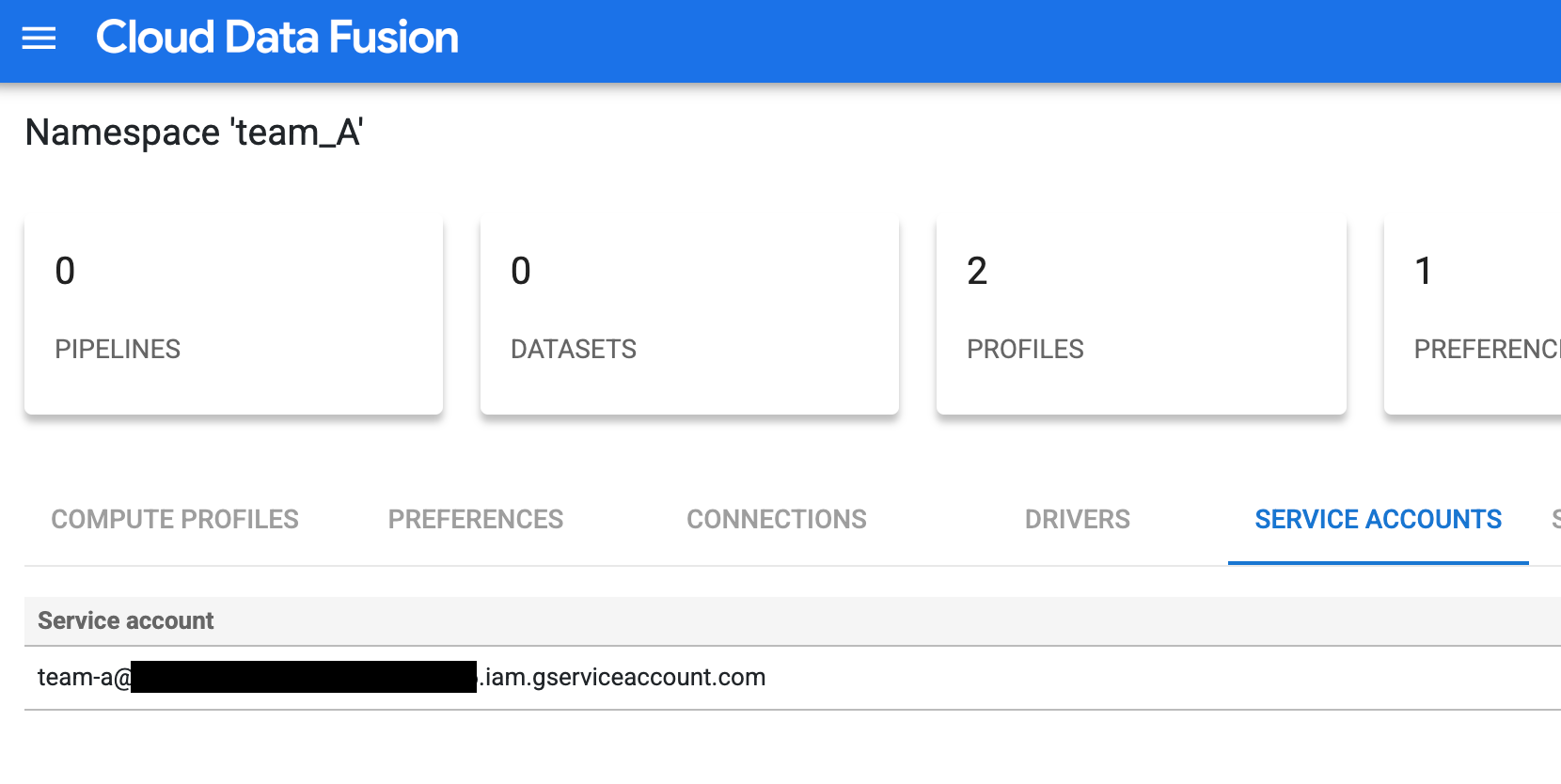

Configurez un compte de service IAM dans l'espace de noms pour chaque équipe (voir Configurer un compte de service d'espace de noms) :

Configurez le contrôle des accès en ajoutant un compte de service personnalisé pour l'équipe A (par exemple,

team-a@pipeline-design-time-project.iam.gserviceaccount.com).

Figure 1 : Ajouter un compte de service personnalisé pour l'équipe A. Répétez les étapes de configuration pour les équipes B et C afin de configurer le contrôle des accès avec des comptes de service personnalisés similaires.

Limiter l'accès aux buckets Cloud Storage

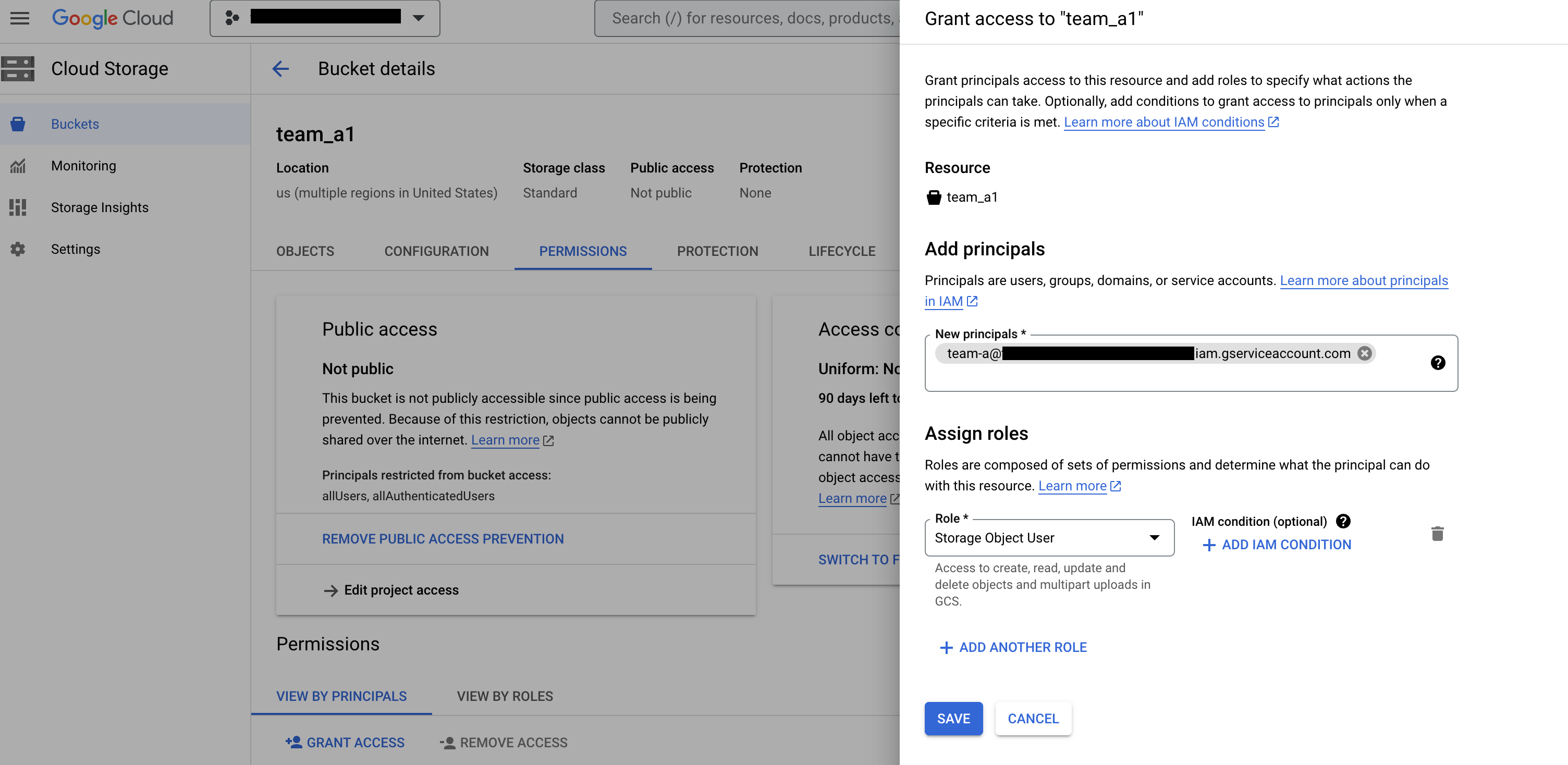

Limitez l'accès aux buckets Cloud Storage en accordant les autorisations appropriées :

- Accordez au compte de service IAM l'autorisation

storage.buckets.list, requise pour lister les buckets Cloud Storage dans le projet. Pour en savoir plus, consultez Lister les buckets. Accordez au compte de service IAM l'autorisation d'accéder aux objets de certains buckets.

Par exemple, attribuez le rôle Lecteur des objets Storage au compte de service IAM associé à l'espace de noms

team_Asur le bucketteam_a1. Cette autorisation permet à l'équipe A d'afficher et de lister les objets et les dossiers gérés, ainsi que leurs métadonnées, dans ce bucket dans un environnement de conception isolé.

Figure 2 : Sur la page Buckets de Cloud Storage, ajoutez l'équipe en tant que principal et attribuez-lui le rôle "Utilisateur d'objet Storage".

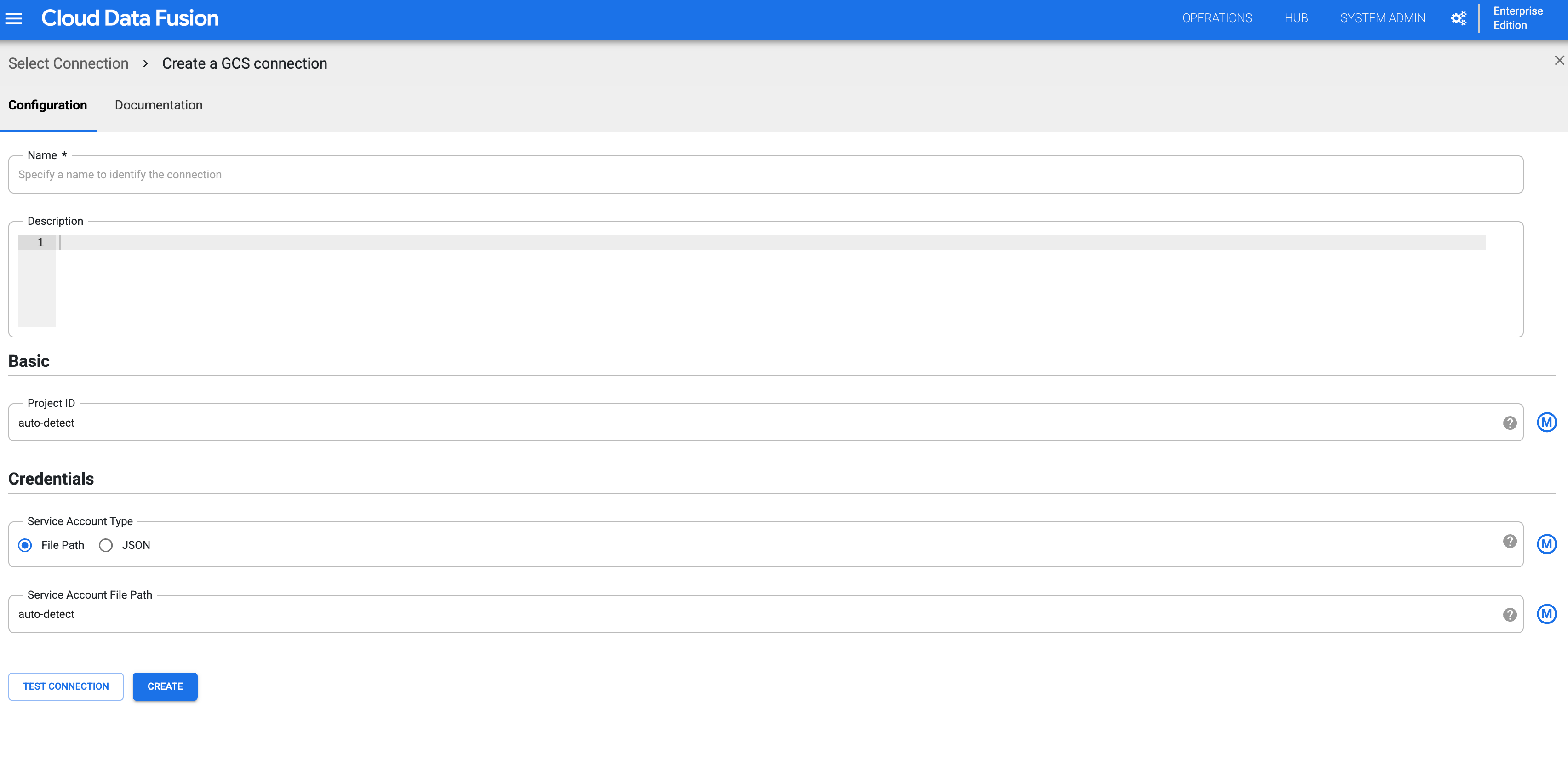

Créer la connexion Cloud Storage dans les espaces de noms respectifs

Créez une connexion Cloud Storage dans l'espace de noms de chaque équipe :

Dans la console Google Cloud , accédez à la page Instances de Cloud Data Fusion et ouvrez une instance dans l'interface Web de Cloud Data Fusion.

Cliquez sur Administrateur système > Configuration > Espaces de noms.

Cliquez sur l'espace de noms que vous souhaitez utiliser (par exemple, l'espace de noms de l'équipe A).

Cliquez sur l'onglet Connexions, puis sur Ajouter une connexion.

Sélectionnez GCS et configurez la connexion.

Figure 3 : Configurez la connexion Cloud Storage pour l'espace de noms. Créez une connexion Cloud Storage pour chaque espace de noms en répétant les étapes précédentes. Chaque équipe peut ensuite interagir avec une copie isolée de cette ressource pour ses opérations de conception.

Valider l'isolation au moment de la conception pour chaque espace de noms

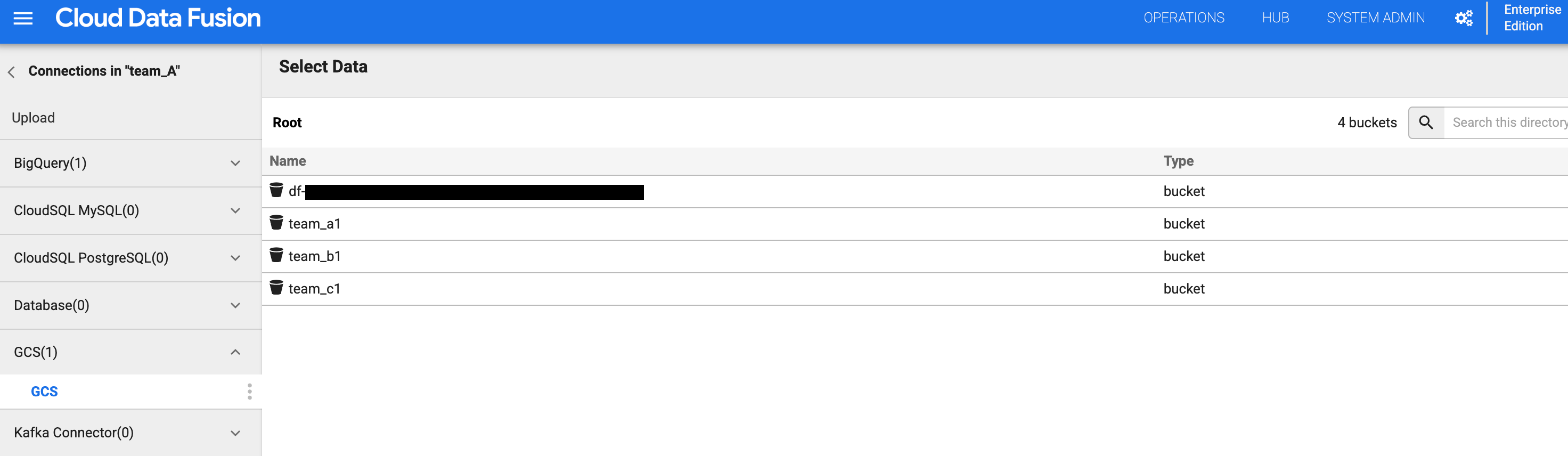

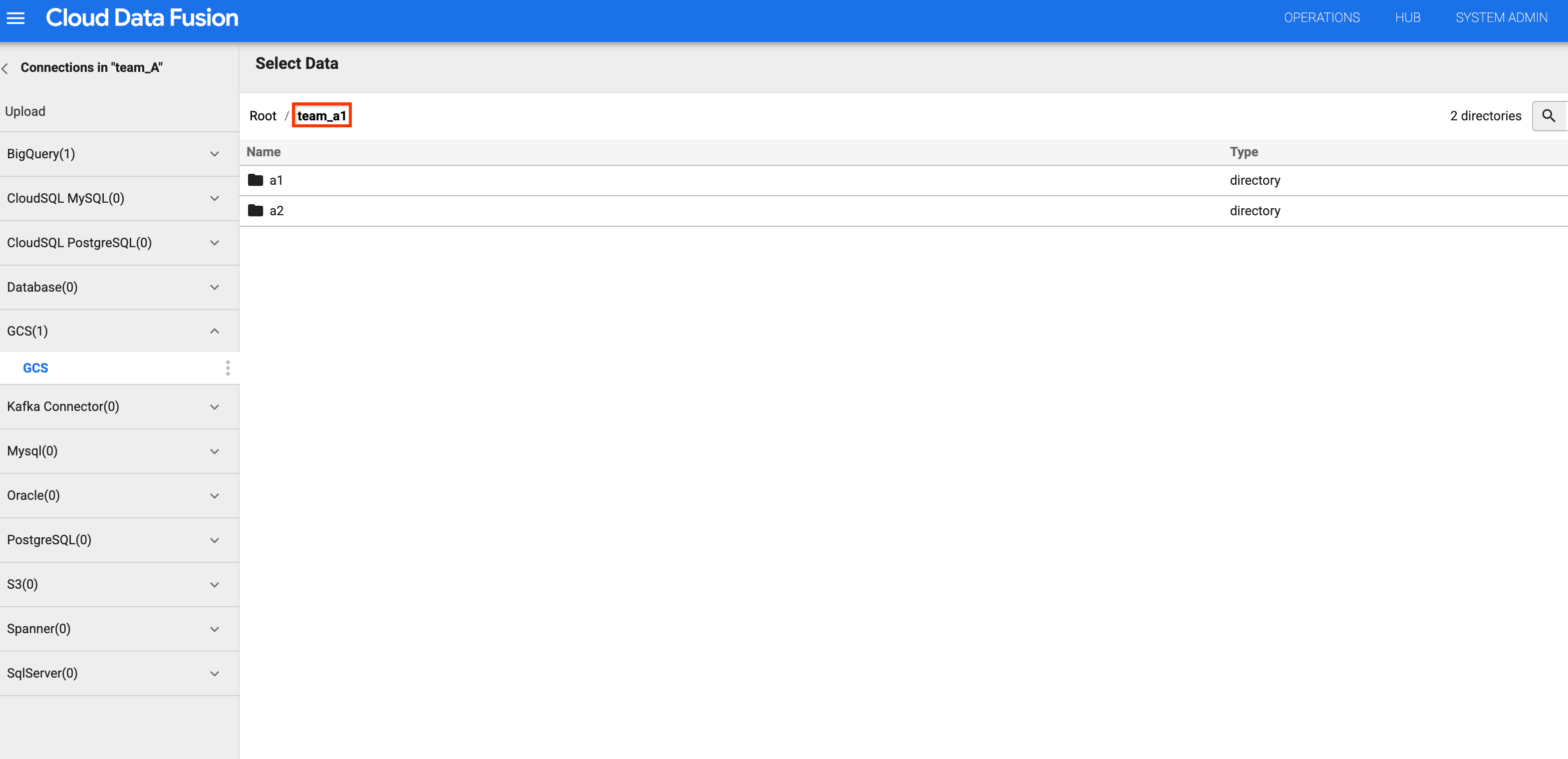

L'équipe A peut valider l'isolation au niveau de la conception en accédant aux buckets Cloud Storage dans leurs espaces de noms respectifs :

Dans la console Google Cloud , accédez à la page Instances de Cloud Data Fusion et ouvrez une instance dans l'interface Web de Cloud Data Fusion.

Cliquez sur Administrateur système > Configuration > Espaces de noms.

Sélectionnez un espace de noms, par exemple l'espace de noms de l'équipe A,

team_A.Cliquez sur > Menu > Wrangler.

Cliquez sur GCS.

Dans la liste des buckets, cliquez sur le bucket

team_a1.Vous pouvez afficher la liste des buckets, car l'espace de noms de l'équipe A dispose de l'autorisation

storage.buckets.list.Lorsque vous cliquez sur le bucket, vous pouvez afficher son contenu, car l'espace de noms de l'équipe A dispose du rôle Lecteur des objets Storage.

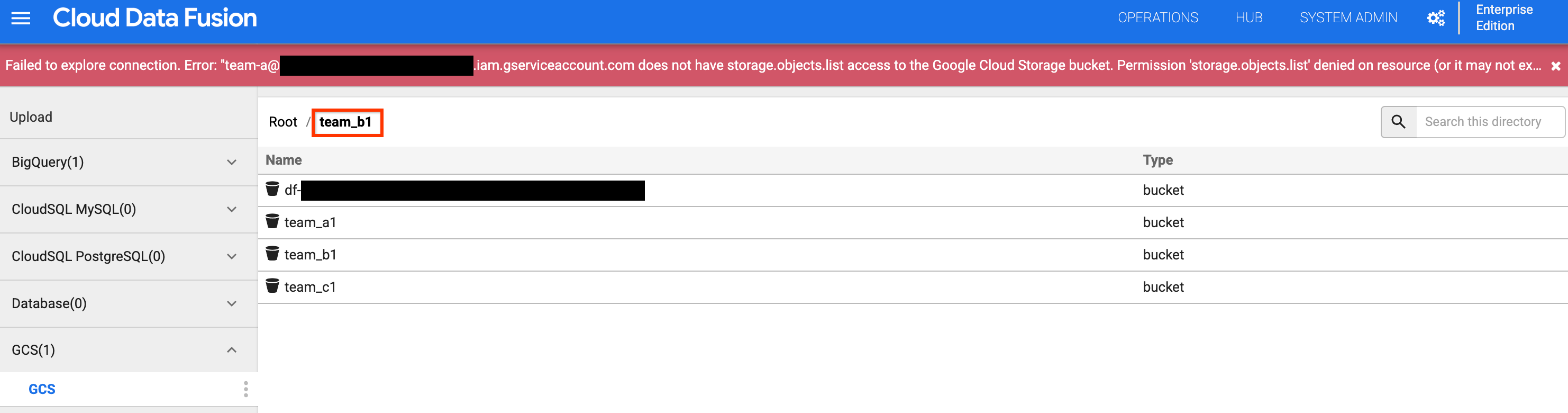

Figures 4 et 5 : Vérifiez que l'équipe A peut accéder au bucket de stockage approprié. Revenez à la liste des buckets, puis cliquez sur le bucket

team_b1outeam_c1. L'accès est limité, car vous avez isolé cette ressource au moment de la conception pour l'équipe A à l'aide de son compte de service d'espace de noms.

Figure 6 : Vérifiez que l'équipe A ne peut pas accéder aux buckets de stockage des équipes B et C.

Étapes suivantes

- En savoir plus sur les fonctionnalités de sécurité dans Cloud Data Fusion