Nesta página, descrevemos os papéis e as permissões usados pelas instâncias do Cloud Data Fusion com o controle de acesso baseado em papéis (RBAC) ativado.

Para uma aplicação de acesso refinada no nível do namespace e abaixo, use esses recursos e permissões do plano de dados com o RBAC.

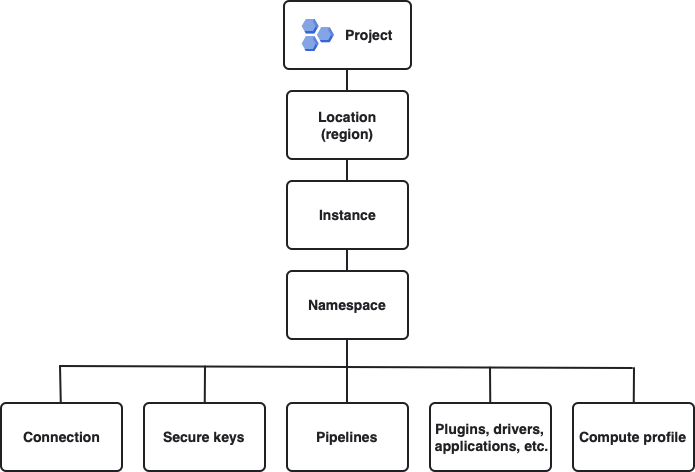

Hierarquia de recursos

Os recursos do Cloud Data Fusion têm a seguinte hierarquia:

Esta figura mostra a hierarquia de recursos em ordem decrescente (mais amplo para mais restrito):projeto Google Cloud , local, instância do Cloud Data Fusion e namespaces. Abaixo dos namespaces, sem ordem específica, estão conexões, chaves seguras, pipelines, artefatos (como plug-ins, drivers e aplicativos) e perfis de computação.

Os recursos a seguir são do plano de dados do Cloud Data Fusion, que você controla com a API REST ou no Cloud Data Fusion Studio: namespaces, conexões, chaves seguras, pipelines, artefatos e perfis de computação.

Papéis predefinidos para RBAC

O RBAC do Cloud Data Fusion inclui vários papéis predefinidos que podem ser usados:

- Papel de acesso à instância (

datafusion.accessor) - Concede acesso principal a uma instância do Cloud Data Fusion, mas não a nenhum recurso dela. Use esse papel em combinação com outros papéis específicos de namespace para fornecer acesso refinado ao namespace.

- Papel de leitor (

datafusion.viewer) - Concede acesso a um principal em um namespace para visualizar pipelines, mas não para criar ou executar pipelines.

- Papel de operador (

datafusion.operator) - Concede acesso a um principal em um namespace para acessar e executar pipelines, alterar o perfil de computação, criar perfis de computação ou fazer upload de artefatos. Pode executar as mesmas ações que um desenvolvedor, com exceção da visualização de pipelines.

- Papel de desenvolvedor (

datafusion.developer) - Concede acesso a um principal em um namespace para criar e modificar recursos limitados, como pipelines, no namespace.

- Papel de editor (

datafusion.editor) - Concede ao principal acesso total a todos os recursos do Cloud Data Fusion em um namespace em uma instância do Cloud Data Fusion. Esse papel precisa ser concedido ao principal além do papel de acessador de instância. Com esse papel, o principal pode criar, excluir e modificar recursos no namespace.

- Papel de administrador de instâncias (

datafusion.admin) - Concede acesso a todos os recursos em uma instância do Cloud Data Fusion. Atribuído pelo IAM. Não atribuído no nível do namespace pelo RBAC.

| Operação | datafusion.accessor | datafusion.viewer | datafusion.operator | datafusion.developer | datafusion.editor | datafusion.admin |

|---|---|---|---|---|---|---|

| Instâncias | ||||||

| Acessar instância | ||||||

| Namespaces | ||||||

| Criar namespace | * | |||||

| Acessar o namespace com acesso explícito concedido | ||||||

| Acessar namespace sem permissão explícita | * | |||||

| Editar namespace | ||||||

| Excluir namespace | ||||||

| Conta de serviço do namespace | ||||||

| Adicionar conta de serviço | ||||||

| Editar conta de serviço | ||||||

| Remover conta de serviço | ||||||

| Usar conta de serviço | ||||||

| RBAC | ||||||

| Conceder ou revogar permissões para outros principais no namespace | * | |||||

| Programações | ||||||

| Criar programação | ||||||

| Ver programação | ||||||

| Mudar a programação | ||||||

| Perfis de computação | ||||||

| Criar perfis de computação | ||||||

| Ver perfis de computação | ||||||

| Editar perfis de computação | ||||||

| Excluir perfis de computação | ||||||

| Conexões | ||||||

| Criar conexões | ||||||

| Conferir conexões | ||||||

| Editar conexões | ||||||

| Excluir conexões | ||||||

| Usar conexões | ||||||

| Espaços de trabalho do Wrangler | ||||||

| Criar espaços de trabalho | ||||||

| Ver espaços de trabalho | ||||||

| Editar espaços de trabalho | ||||||

| Excluir espaços de trabalho | ||||||

| Usar espaços de trabalho | ||||||

| Pipelines | ||||||

| Criar pipelines | ||||||

| Ver pipelines | ||||||

| Editar pipelines | ||||||

| Excluir pipelines | ||||||

| Visualizar pipelines | ||||||

| Implantar canais | ||||||

| Executar pipelines | ||||||

| Chaves seguras | ||||||

| Criar chaves seguras | ||||||

| Ver chaves seguras | ||||||

| Excluir chaves seguras | ||||||

| Tags | ||||||

| Criar tags | ||||||

| Ver tags | ||||||

| Excluir tags | ||||||

| Hub do Cloud Data Fusion | ||||||

| Implantar plug-ins | ||||||

| Gerenciamento de controle de origem | ||||||

| Configurar o repositório de controle de origem | ||||||

| Sincronizar pipelines de um namespace | ||||||

| Linhagem | ||||||

| Ver linhagem | ||||||

| Registros | ||||||

| Ver registros | ||||||

Para uma lista completa de permissões incluídas no papel predefinido do Cloud Data Fusion, consulte Papéis predefinidos do Cloud Data Fusion.

Funções personalizadas para RBAC

Alguns casos de uso não podem ser implementados usando os papéis predefinidos do Cloud Data Fusion. Nesses casos, crie uma função personalizada.

Exemplos

Os exemplos a seguir descrevem como criar papéis personalizados para o RBAC:

Para criar um papel personalizado que só dê acesso às chaves seguras em um namespace, crie um papel personalizado com as permissões

datafusion.namespaces.getedatafusion.secureKeys.*.Para criar um papel personalizado que dê acesso somente leitura a chaves seguras, crie um papel personalizado com as permissões

datafusion.namespaces.get,datafusion.secureKeys.getSecretedatafusion.secureKeys.list.

Permissões para ações comuns

Uma única permissão predefinida pode não ser suficiente para realizar a

ação correspondente. Por exemplo, para atualizar propriedades de namespace, talvez seja necessário ter a permissão datafusion.namespaces.get. A tabela a seguir descreve as ações comuns realizadas em uma instância do Cloud Data Fusion e as permissões do IAM necessárias:

| Ação | Permissão necessária |

|---|---|

| Acessar uma instância | datafusion.instances.get |

| Crie um namespace | datafusion.namespaces.create |

| Acessar um namespace | datafusion.namespaces.get |

| Atualizar metadados do namespace (como propriedades) |

|

| Excluir namespace (somente com a redefinição irrecuperável ativada) |

|

| Ver permissões no namespace | datafusion.namespaces.getIamPolicy |

| Conceder permissões no namespace | datafusion.namespaces.setIamPolicy |

| Extrair pipelines da configuração do SCM do namespace |

|

| Enviar pipelines para o repositório SCM do namespace |

|

| Receber configuração de SCM do namespace | datafusion.namespaces.get |

| Atualizar configuração do SCM do namespace | datafusion.namespaces.updateRepositoryMetadata |

| Definir uma conta de serviço para um namespace |

|

| Remover a definição de uma conta de serviço para um namespace |

|

| Provisionar uma credencial de conta de serviço para um namespace | datafusion.namespaces.provisionCredential |

| Ver um rascunho de pipeline | datafusion.namespaces.get |

| Criar/excluir um rascunho de pipeline |

|

| Listar perfis de computação | datafusion.profiles.list |

| Criar um perfil de computação | datafusion.profiles.create |

| Ver um perfil de computação | datafusion.profiles.get |

| Editar um perfil de computação | datafusion.profiles.update |

| Excluir um perfil de computação | datafusion.profiles.delete |

| Criar uma conexão |

|

| Ver uma conexão |

|

| Editar uma conexão |

|

| Excluir uma conexão |

|

| Procurar, testar ou ver especificações de conexão |

|

| Criar um espaço de trabalho do Wrangler |

|

| Acessar um espaço de trabalho do Wrangler |

|

| Editar ou reamostrar um espaço de trabalho do Wrangler |

|

| Excluir um espaço de trabalho do Wrangler |

|

| Aplicar um conjunto de diretivas em um espaço de trabalho do Wrangler |

|

| Listar pipelines |

|

| Criar pipeline |

|

| Ver pipeline |

|

| Editar pipeline |

|

| Editar propriedades do pipeline |

|

| Excluir canal |

|

| Visualizar pipeline | datafusion.pipelines.preview |

| Executar pipeline | datafusion.pipelines.execute |

| Criar programação | datafusion.pipelines.execute |

| Ver programação |

|

| Mudar programação | datafusion.pipelines.execute |

| Listar chaves seguras |

|

| Criar chaves seguras |

|

| Ver chaves seguras |

|

| Excluir chaves seguras |

|

| Listar artefatos* |

|

| Criar um artefato* |

|

| Receber um artefato* |

|

| Excluir um artefato* |

|

| Preferências, tags e metadados | As preferências, tags e metadados são definidos no nível do recurso para o

recurso específico (datafusion.RESOURCE.update).

|

| Permissões do conjunto de dados (descontinuado) | datafusion.namespaces.update |

A seguir

- Saiba mais sobre o RBAC no Cloud Data Fusion.