Google Security Operations

La piattaforma delle operazioni di sicurezza basata sull’intelligence e sull’IA

La piattaforma SecOps cloud-native di Google SecOps consente ai team di sicurezza di difendersi meglio dalle minacce odierne e future.

Funzionalità

Rileva le minacce in tutta sicurezza

Sfrutta i rilevamenti selezionati da Google per trovare le minacce più recenti e mapparle su MITRE ATT&CK.

Semplifica la creazione dei rilevamenti tramite YARA-L per creare contenuti personalizzati.

Visualizza automaticamente i risultati e stabiliscine la priorità con l'accesso a un ricco contesto sulle campagne di minaccia e sui soggetti malintenzionati provenienti dalla threat intelligence applicata.

Identifica gli entry point potenzialmente sfruttabili e accessibili agli utenti malintenzionati e dai priorità alla risoluzione con l'integrazione della gestione delle superfici di attacco.

Esegui indagini con insight a portata di mano

Analizza l'attività in tempo reale con viste indagine, visualizzazioni, approfondimenti sui dati delle minacce e alias utente.

Esamina con un contesto completo a portata di mano, inclusi gli asset anomali, la prevalenza del dominio e altro ancora.

"Ricerca Google" petabyte di dati alla velocità della luce.

Gestisci, dai priorità e assegna lavoro con una gestione delle richieste univoca e incentrata sulle minacce.

Spostati facilmente tra casi, avvisi, entità e rilevamenti con un'esperienza unificata nell'intero flusso di lavoro dei processi di rilevamento, analisi e risposta alle minacce.

Rispondi in modo rapido e preciso

Migliora la coerenza nella risposta e automatizza le attività ripetitive con uno strumento per la creazione di playbook intuitivo e completo e oltre 300 integrazioni.

Collabora facilmente su ogni caso con altri analisti, fornitori di servizi e altri stakeholder.

Trasforma l'intelligence in azione con la threat intelligence applicata

Sfrutta l'intelligence di Google, Mandiant e VirusTotal per rilevare automaticamente le potenziali minacce.

Ricevi segnali di avviso tempestivi di potenziali violazioni attive basati sull'intelligence all'avanguardia di Mandiant.

Analizza continuamente dodici mesi di dati ad accesso frequente con la ricchezza della threat intelligence di Google assicurando che la nuova intelligence venga confrontata con i nuovi dati importati e con quelli meno recenti.

Potenzia la produttività con l'IA generativa

Utilizza un linguaggio naturale per eseguire ricerche nei dati, eseguire l'iterazione e visualizzare i dati in dettaglio. Gemini genera query sotostanti e presenta una sintassi mappata completa.

Analizza in modo più efficiente con riepiloghi creati con l'AI di ciò che accade nei casi, insieme a consigli su come rispondere.

Interagisci con Google Security Operations utilizzando una chat sensibile al contesto basata sull'AI, che include la possibilità di creare rilevamenti e playbook.

Opera con la scalabilità e la velocità di Google

Confronta i petabyte della tua telemetria e ottieni informazioni utilizzabili sulle minacce con una ricerca in meno di un secondo.

Sfrutta la scalabilità planetaria di Google Cloud per importare in modo rapido e sicuro tutti i dati della telemetria di sicurezza pertinenti.

Per impostazione predefinita, conserva i dati per 12 mesi in modo da consentire la corrispondenza retroattiva degli IoC e il rilevamento delle minacce da parte del tuo team o degli esperti Mandiant.

Analizza automaticamente i file di log per fornire al tuo team di sicurezza i dati e il contesto corretti e ridurre il lavoro manuale per creare e gestire i parser.

Rafforza il tuo team con l'aiuto degli esperti

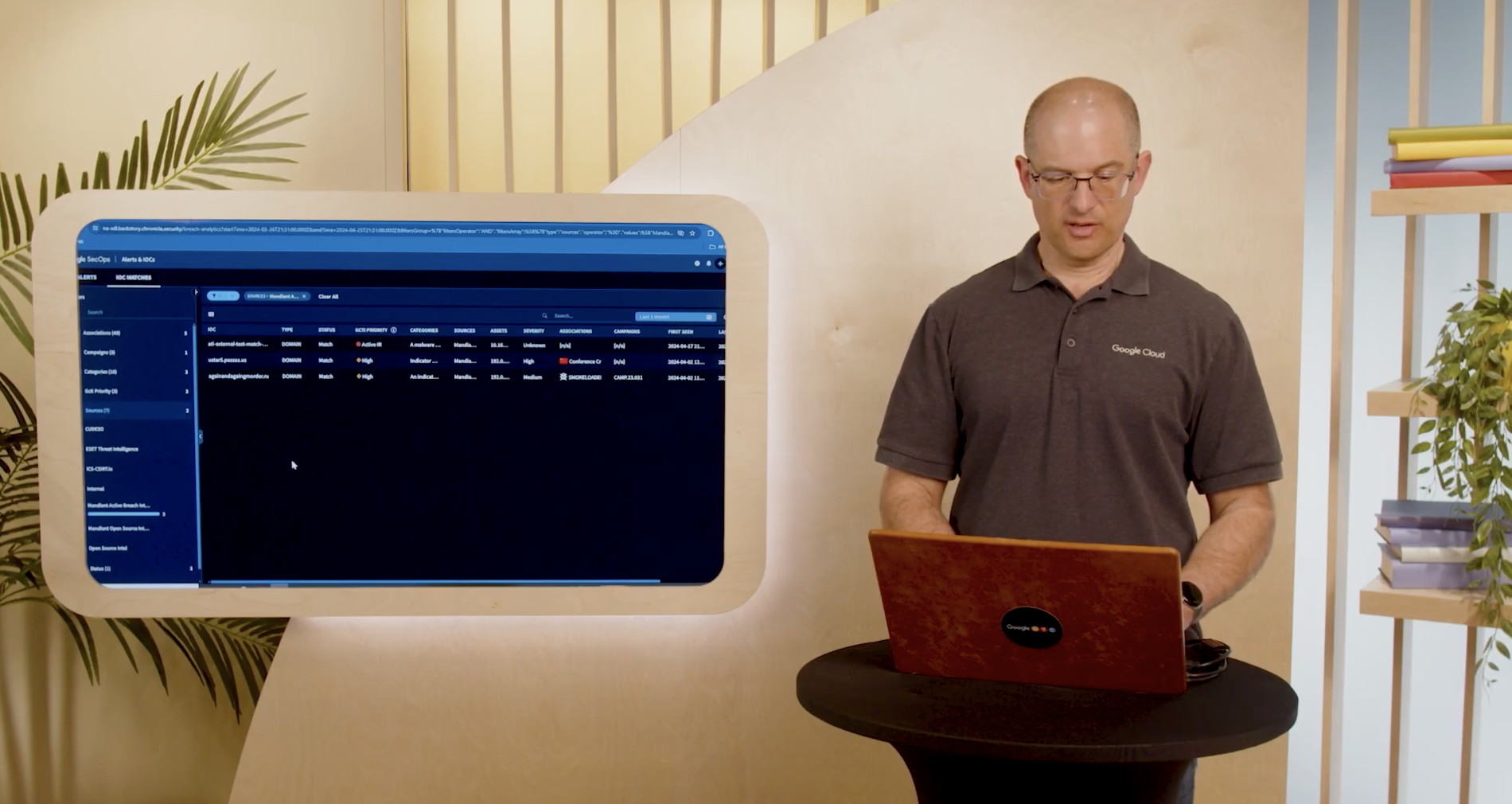

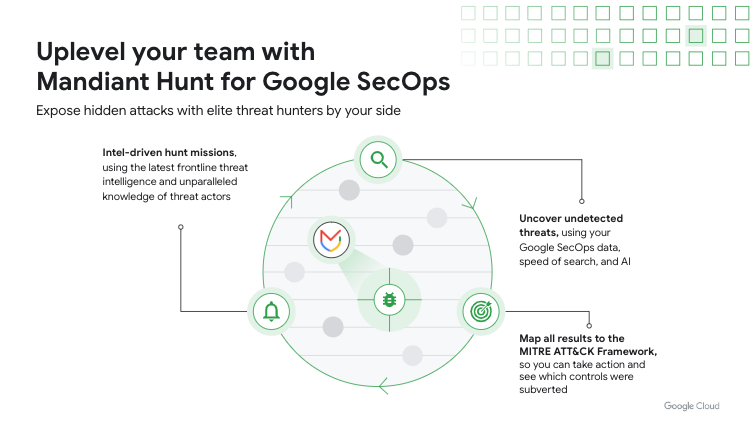

Collabora con i cacciatori di minacce selezionati di Mandiant, che sfruttano tecniche avanzate, per dare la caccia a utenti malintenzionati nascosti in modo semplice utilizzando i tuoi dati di Google Security Operations.

Ottieni una visibilità completa e insight strategici su ciò che i nostri cacciatori esperti hanno cercato, come e dove hanno effettuato la ricerca e cosa hanno trovato, associati al framework MITRE ATT&CK®.

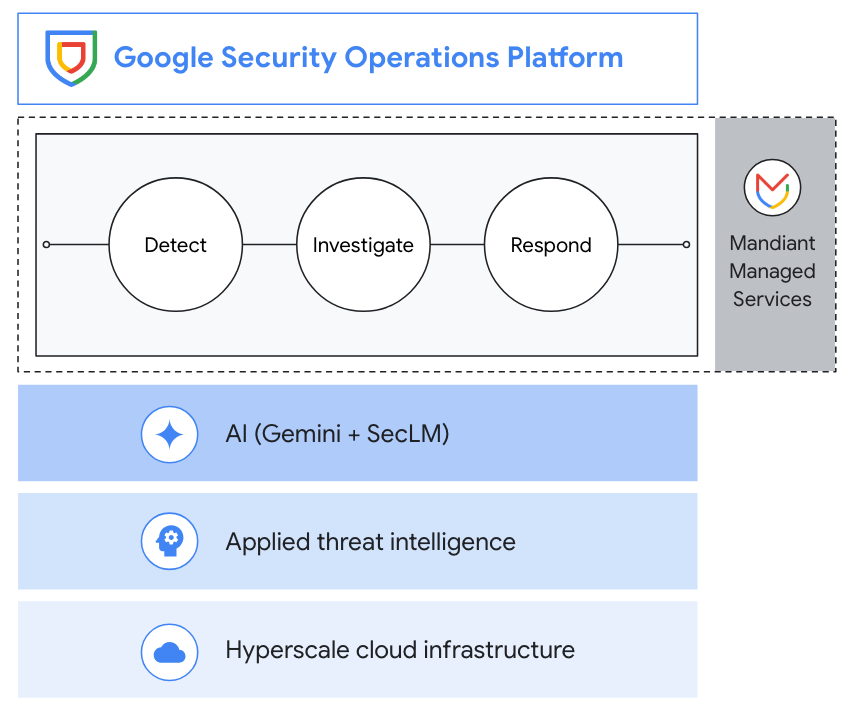

Come funziona

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare rilevamento, indagine e risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare rilevamento, indagine e risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Utilizzi comuni

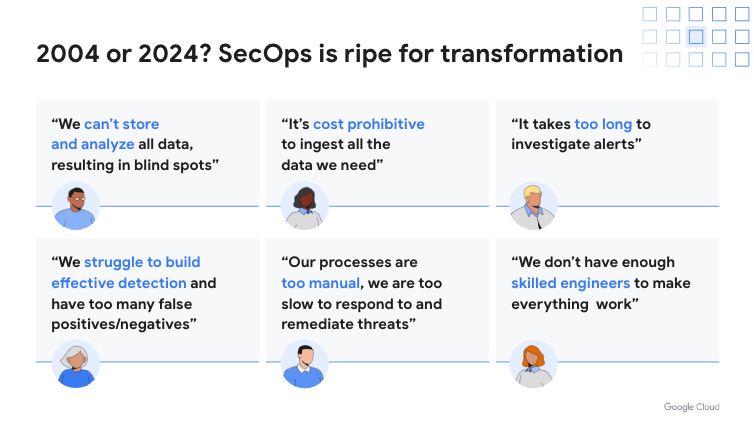

Modernizzazione SOC

Promuovi la modernizzazione SOC

Proteggi la tua organizzazione dalle minacce moderne trasformando le tue operazioni di sicurezza.

Tutorial, guide rapide e lab

Promuovi la modernizzazione SOC

Proteggi la tua organizzazione dalle minacce moderne trasformando le tue operazioni di sicurezza.

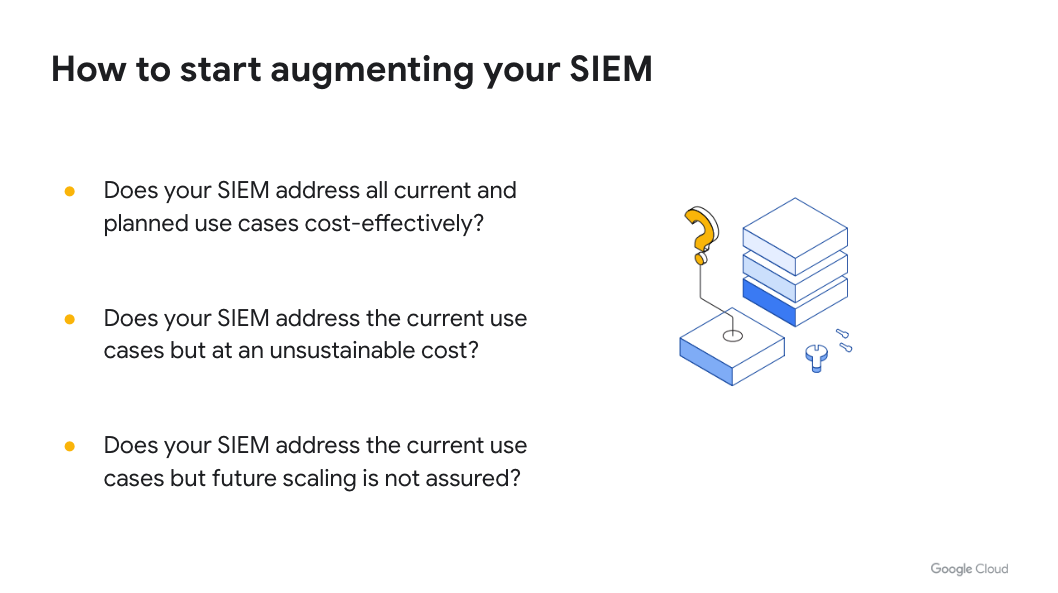

Integrazione SIEM

Elimina i punti ciechi e automatizza la risposta

Tutorial, guide rapide e lab

Elimina i punti ciechi e automatizza la risposta

Google Cloud Cybershield™

Difenditi dalle minacce su scala nazionale

Difenditi dalle minacce su scala nazionale

Trasforma le operazioni di sicurezza governative per fornire difesa informatica su scala nazionale con threat intelligence personalizzata e applicata, operazioni di sicurezza semplificate ed eccellenza delle capacità.

Tutorial, guide rapide e lab

Difenditi dalle minacce su scala nazionale

Difenditi dalle minacce su scala nazionale

Trasforma le operazioni di sicurezza governative per fornire difesa informatica su scala nazionale con threat intelligence personalizzata e applicata, operazioni di sicurezza semplificate ed eccellenza delle capacità.

Prezzi

| Informazioni sui prezzi di Google Security Operations | Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi. | |

|---|---|---|

| Tipo di pacchetto | Funzionalità incluse | Prezzi |

Standard | Funzionalità SIEM e SOAR di base Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto. Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi. Threat intelligence Integra i tuoi feed di threat intelligence. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise | Include tutto nel pacchetto Standard più: Funzionalità SIEM e SOAR di base Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi. UEBA Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità. Threat intelligence Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT. Rilevamenti selezionati da Google Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud. Gemini in Security Operations Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise Plus | Include tutto nel pacchetto Enterprise più: Funzionalità SIEM e SOAR di base Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi. Threat intelligence applicata Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant. Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario. Rilevamenti selezionati da Google Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti. Archiviazione UDM BigQuery Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita). | Contatta il team di vendita per informazioni sui prezzi |

Informazioni sui prezzi di Google Security Operations

Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi.

Standard

Funzionalità SIEM e SOAR di base

Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto.

Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi.

Threat intelligence

Integra i tuoi feed di threat intelligence.

Contatta il team di vendita per informazioni sui prezzi

Enterprise

Include tutto nel pacchetto Standard più:

Funzionalità SIEM e SOAR di base

Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi.

UEBA

Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità.

Threat intelligence

Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT.

Rilevamenti selezionati da Google

Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud.

Gemini in Security Operations

Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche.

Contatta il team di vendita per informazioni sui prezzi

Enterprise Plus

Include tutto nel pacchetto Enterprise più:

Funzionalità SIEM e SOAR di base

Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi.

Threat intelligence applicata

Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant.

Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario.

Rilevamenti selezionati da Google

Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti.

Archiviazione UDM BigQuery

Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita).

Contatta il team di vendita per informazioni sui prezzi

Scarica una demo

Il valore aziendale di Google SecOps

Scopri cosa può fare per te Google Security Operations

"Il nostro SOC e gli analisti possano dare priorità a quel lavoro e rispondere con l'attenzione necessaria"

"[Google SecOps] è una piattaforma molto affidabile che consente ai clienti di importare grandi volumi di qualsiasi tipo di dati"

Unisciti alla community sulla sicurezza di Google Cloud

Scopri gli aspetti tecnici di Google Security Operations

Non hai mai usato Google Security Operations?

Business case

Scopri in che modo organizzazioni come la tua riducono i costi, aumentano il ROI e promuovono l'innovazione con Google Security Operations

Studio IDC: i clienti riferiscono un ROI del 407% con Google Security Operations

CISO, azienda automobilistica multimiliardaria

"Non solo i nostri team di cybersicurezza affrontano i problemi più velocemente con Google Security Operations, ma ne identificano anche di più. La vera domanda è "Quanto mi sento più sicuro in qualità di CISO con Google Security Operations rispetto alla mia vecchia piattaforma?" e direi 100 volte di più".

Leggi lo studioScelto e amato dai team di sicurezza di tutto il mondo

"La funzionalità di AI Gemini all'interno di Google Security Operations mi ha davvero impressionato. Ti offre essenzialmente il 70 o l'80% del rilevamento fin dall'inizio, quindi devi solo aggiungere piccoli elementi intermedi." - Manan Doshi, Senior Security Engineer, Etsy

"Storicamente, dovevamo arricchire il nostro SIEM legacy con molti dati contestuali e tutti gli elementi relativi alla threat intelligence. È stato il data engineering a farlo funzionare al meglio, mentre sul lato Google il prodotto è più integrato, appositamente progettato per noi. È molto intuitivo e la velocità è stata sicuramente molto utile anche per noi."- Mark Ruiz, Head of Cybersecurity Analytics, Pfizer

"Quando siamo passati a Google Security Operations, siamo riusciti a ridurre i tempi di rilevamento e di indagine da 2 ore a circa 15-30 minuti. Non dover trascorrere più tempo in strumenti disparati, ma svolgendo le funzioni lavorative di un analista delle operazioni di sicurezza, ci consente di lavorare su flussi di lavoro più avanzati." - Hector Peña, Senior Director of Information Security, Apex FinTech Solutions

Domande frequenti

Google Security Operations è rilevante solo per Google Cloud?

No. Google SecOps importa e analizza i dati di telemetria sulla sicurezza provenienti da tutto il tuo ambiente, inclusi quelli on-premise e tutti i principali provider cloud, per aiutarti a rilevare, indagare e rispondere alle minacce informatiche nella tua organizzazione. Consulta l'elenco completo dei tipi di log e dei parser supportati.

Posso integrare i miei feed di threat intelligence in Google Security Operations?

Sì. Puoi integrare qualsiasi feed di threat intelligence con Google SecOps. Tieni presente che l'applicazione automatica della threat intelligence per il rilevamento delle minacce è supportata solo per i feed di threat intelligence di Google.

Google Security Operations supporta la residenza dei dati per regioni specifiche?

Sì. L'elenco completo delle regioni disponibili è disponibile qui.