Artifact Analysis は、ソフトウェア構成分析、メタデータの保存、取得を提供するサービス ファミリーです。検出ポイントは、Artifact Registry や Google Kubernetes Engine(GKE)などの多数の Google Cloud プロダクトに組み込まれており、迅速に有効化できます。このサービスは、 Google Cloudのファーストパーティ プロダクトと連携し、サードパーティのソースからの情報を保存することもできます。スキャン サービスは、一般的な脆弱性ストアを使用して、ファイルを既知の脆弱性と照合します。

このサービスは、以前は Container Analysis と呼ばれていました。新しい名前は既存のプロダクトや API を変更するものではありませんが、コンテナ以外にも拡張されたプロダクトの機能範囲を反映したものです。

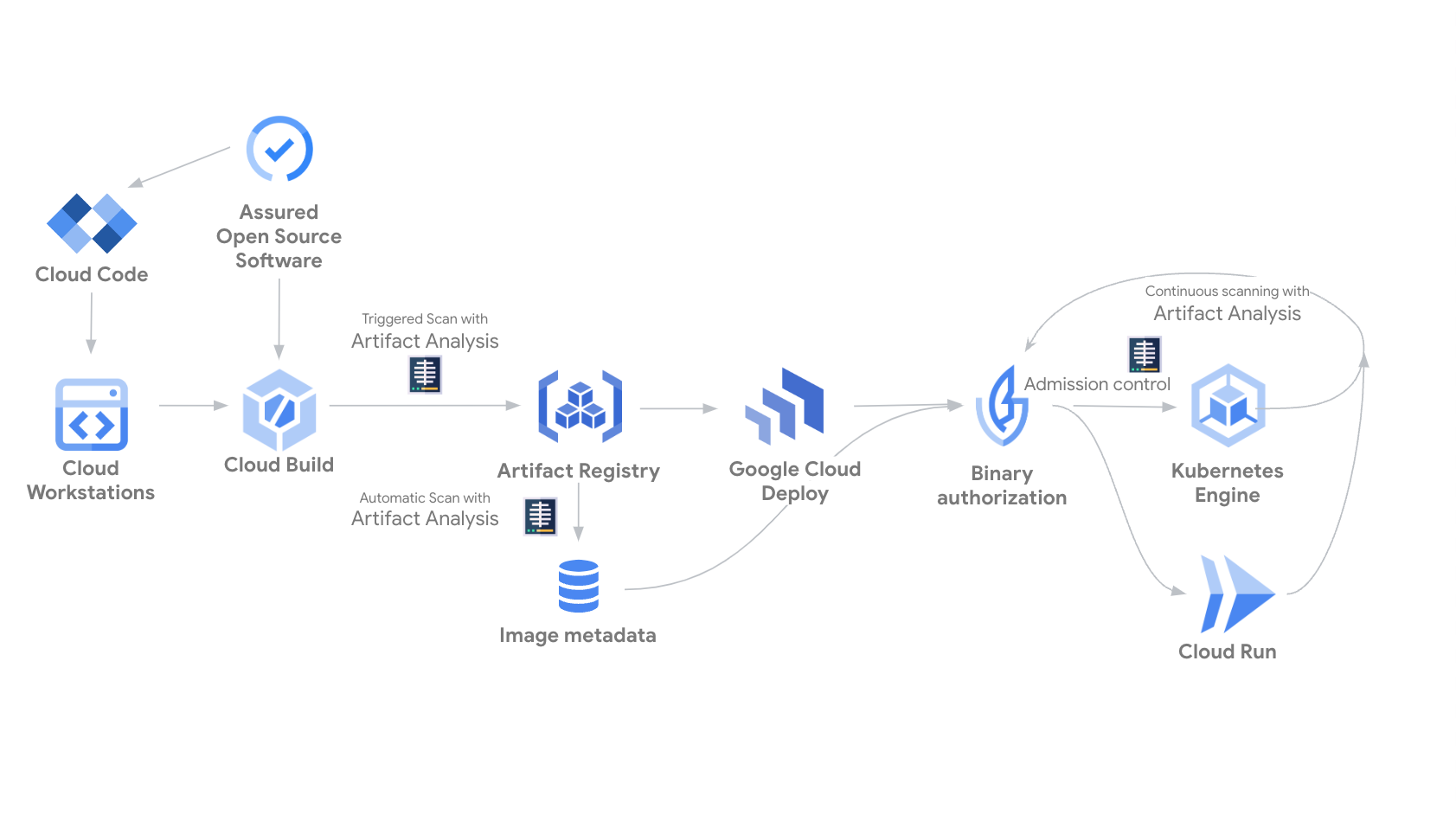

図 1. Artifact Analysis がソース、ビルド、ストレージ、デプロイ、ランタイムの各環境でメタデータを作成して操作する様子を示す図。

レジストリ スキャン

このセクションでは、Artifact Registry に基づく Artifact Analysis の脆弱性スキャン機能の概要を説明し、セキュリティ体制をサポートする補完的な機能を有効にできる関連する Google Cloudプロダクトを一覧表示します。

Artifact Registry での自動スキャン

- スキャン プロセスは、新しいイメージを Artifact Registry に push するたびに自動的にトリガーされます。脆弱性情報は、新しい脆弱性が発見されるたびに更新されます。Artifact Registry には、アプリケーション言語パッケージのスキャンが含まれています。まず、自動スキャンを有効にします。

Security Command Center による一元化されたリスク管理

- Security Command Center は、クラウド セキュリティを一元化し、脆弱性スキャン、脅威検出、ポスチャー モニタリング、データ管理を提供します。Security Command Center は、Artifact Registry スキャンからの脆弱性検出結果を集約します。これにより、実行中のワークロード内のコンテナ イメージの脆弱性を、すべてのプロジェクトにわたって、Security Command Center の他のセキュリティ リスクとともに確認できます。これらの検出結果を BigQuery にエクスポートして、詳細な分析や長期保存を行うこともできます。詳細については、Artifact Registry の脆弱性評価をご覧ください。

GKE ワークロードの脆弱性スキャン - スタンダード ティア

- GKE の [セキュリティ対策] ダッシュボードの一部として、ワークロード脆弱性スキャンは、コンテナ イメージの OS の脆弱性を検出します。スキャンは無料で、クラスタごとに有効にできます。結果は、[セキュリティ対策] ダッシュボードで確認できます。

GKE ワークロードの脆弱性スキャン - 高度な脆弱性分析情報

- 基本的なコンテナ OS スキャンに加えて、高度な脆弱性分析情報にアップグレードすると、GKE ユーザーは継続的な言語パッケージの脆弱性検出を利用できます。クラスタでこの機能を手動で有効にする必要があります。有効にすると、OS と言語パッケージの脆弱性の結果を受け取ります。GKE ワークロードの脆弱性スキャンの詳細を確認する。

オンデマンド スキャン

- このサービスは継続的なものではありません。コマンドを実行して手動でスキャンを開始する必要があります。スキャン結果は、スキャンが完了してから最大 48 時間利用できます。脆弱性情報は、スキャンが終了すると更新されません。最初に Artifact Registry または GKE ランタイムに push することなく、ローカルに保存されているイメージをスキャンできます。詳細については、オンデマンド スキャンをご覧ください。

メタデータにアクセスする

Artifact Analysis は、 Google Cloudリソースの構造化メタデータの保存と取得ができる Google Cloud インフラストラクチャ コンポーネントです。リリース プロセスのさまざまな段階で、アクティビティの結果を記述するメタデータを人の手や自動システムによって追加できます。たとえば、イメージが統合テストスイートまたは脆弱性スキャンに合格したことを示すメタデータをイメージに追加できます。

Artifact Analysis を CI/CD パイプラインに統合すると、メタデータに基づいて意思決定を行うことができます。たとえば、Binary Authorization を使用して、信頼できるレジストリからの準拠イメージに対してのみデプロイを許可するデプロイ ポリシーを作成できます。

Artifact Analysis は、メモとオカレンスを使用してメタデータをイメージに関連付けます。これらのコンセプトの詳細については、メタデータ管理のページをご覧ください。

メタデータ管理に Artifact Analysis を使用する方法と、オプションの脆弱性スキャン サービスの費用については、Artifact Analysis のドキュメントをご覧ください。