VPC Bersama

Halaman ini memberikan ringkasan tentang VPC Bersama di Google Cloud. VPC Bersama memungkinkan organisasi untuk menghubungkan resource dari beberapa project keJaringan Virtual Private Cloud (VPC) yang umum sehingga mereka dapat berkomunikasi satu sama lain secara aman dan efisien menggunakan alamat IP internal dari jaringan tersebut.

Saat menggunakan VPC bersama, Anda menetapkan suatu project sebagai project host dan menautkan satu atau beberapa project layanan lainnya. Jaringan VPC dalam project host disebut Jaringan VPC bersama. Resource yang memenuhi syarat dari project layanan dapat menggunakan subnet di jaringan VPC Bersama.

VPC Bersama memungkinkan administrator organisasi mendelegasikan tanggung jawab administratif, seperti membuat dan mengelola instance, kepada Service Project Admin sekaligus mempertahankan kontrol terpusat melalui resource jaringan seperti subnet, rute, dan firewall. Model ini memungkinkan organisasi melakukan hal berikut:

- Terapkan praktik terbaik keamanan dengan hak istimewa terendah untuk administrasi jaringan, pengauditan, dan kontrol akses. Shared VPC Admin dapat mendelegasikan tugas administrasi jaringan ke Network Admin dan Security Admin di jaringan VPC Bersama tanpa mengizinkan Service Project Admin untuk melakukan perubahan yang berdampak pada jaringan. Service Project Admin hanya diberi kemampuan untuk membuat dan mengelola instance yang memanfaatkan jaringan VPC Bersama. Lihat bagian administrator dan IAM untuk mengetahui detail selengkapnya.

- Terapkan dan terapkan kebijakan kontrol akses yang konsisten di tingkat jaringan untuk beberapa project layanan dalam organisasi sekaligus mendelegasikan tanggung jawab administratif. Misalnya, Service Project Admin dapat menjadi Compute Instance Admin dalam project mereka, yang membuat dan menghapus instance yang menggunakan subnet yang disetujui dalam project host VPC Bersama.

- Menggunakan project layanan untuk memisahkan pusat anggaran atau biaya internal. Lihat bagian penagihan untuk mengetahui detail selengkapnya.

Konsep

Organisasi, folder, dan project

VPC Bersama menghubungkan project dalam organisasi yang sama. Project tertaut dapat berada di folder yang sama atau berbeda, tetapi jika berada di folder yang berbeda, admin harus memiliki hak Shared VPC Admin untuk kedua folder. Lihat Google Cloud hierarki resource untuk mengetahui informasi selengkapnya tentang organisasi, folder, dan project.

Project host dan layanan yang berpartisipasi tidak boleh dimiliki oleh organisasi lain. Satu-satunya pengecualian adalah selama migrasi project Anda dari satu organisasi ke organisasi lainnya. Selama migrasi, project layanan dapat berada di organisasi yang berbeda dengan project host untuk sementara. Untuk informasi selengkapnya tentang memigrasikan project, lihat Memigrasikan project.

Project yang berpartisipasi dalam VPC Bersama dapat berupa project host atau project layanan:

Project host berisi satu atau beberapa jaringan VPC Bersama. Shared VPC Admin harus mengaktifkan project sebagai project host terlebih dahulu. Setelah itu, Shared VPC Admin dapat melampirkan satu atau beberapa project layanan ke dalamnya.

Project layanan adalah project yang telah ditautkan ke project host oleh Shared VPC Admin. Dengan lampiran ini, Anda dapat berpartisipasi dalam VPC Bersama. Salah satu praktik yang umum adalah memiliki beberapa project layanan yang dioperasikan dan dikelola oleh departemen atau tim yang berbeda di organisasi Anda.

Sebuah project tidak bisa menjadi project host dan project layanan secara bersamaan. Dengan demikian, project layanan tidak dapat menjadi project host untuk melanjutkan fungsinya sebagai project layanan.

Anda dapat membuat dan menggunakan beberapa project host; namun, setiap project layanan hanya dapat ditautkan ke satu project host. Untuk ilustrasi, lihat contoh beberapa project host.

Anda dapat membuat jaringan, subnet, rentang alamat IP sekunder, aturan firewall, dan resource jaringan lainnya di dalam project host. Project host kemudian dapat membagikan subnet yang dipilih, termasuk rentang sekunder, dengan project layanan. Layanan yang berjalan dalam project layanan dapat menggunakan VPC Bersama untuk berkomunikasi dengan resource yang berjalan di project layanan lainnya.

Agar lebih jelas, project yang tidak berpartisipasi dalam VPC Bersama disebut project mandiri. Hal ini menekankan bahwa project tersebut bukan project host atau project layanan.

Jaringan VPC mandiri adalah jaringan VPC yang tidak dibagikan yang ada dalam project mandiri atau project layanan.

Jaringan

Jaringan VPC Bersama adalah jaringan VPC yang ditetapkan dalam project host dan disediakan sebagai jaringan bersama terpusat untuk resource yang memenuhi syarat dalam project layanan. Jaringan VPC bersama dapat berupa mode otomatis atau kustom, tetapi jaringan lama tidak didukung.

Saat project host diaktifkan, Anda memiliki dua opsi untuk berbagi jaringan:

- Anda dapat membagikan semua subnet project host. Jika Anda memilih opsi ini, subnet baru apa pun yang dibuat di project host, termasuk subnet di jaringan baru, juga akan dibagikan.

- Anda dapat menentukan subnet individual yang akan dibagikan. Jika Anda membagikan subnet satu per satu, hanya subnet tersebut yang akan dibagikan kecuali Anda mengubah daftarnya secara manual.

Project host dan layanan dihubungkan melalui penautan di tingkat project. Subnet jaringan VPC Bersama dalam project host dapat diakses oleh Service Project Admin seperti yang dijelaskan di bagian berikutnya, administrator dan IAM.

Batasan kebijakan organisasi

Kebijakan organisasi dan izin IAM bekerja sama untuk menyediakan berbagai tingkat kontrol akses. Kebijakan organisasi memungkinkan Anda menetapkan kontrol di tingkat organisasi, folder, atau project.

Jika Anda adalah administrator kebijakan organisasi, Anda dapat menentukan batasan VPC Bersama berikut dalam kebijakan organisasi:

Anda dapat membatasi serangkaian project host yang dapat ditautkan dengan satu atau beberapa project non-host dalam folder atau organisasi. Batasan ini berlaku saat Shared VPC Admin menautkan project layanan dengan project host. Batasan tidak memengaruhi penautan yang ada. Penautan yang ada akan tetap utuh meskipun ada kebijakan yang menolak lampiran baru. Untuk informasi selengkapnya, lihat batasan

constraints/compute.restrictSharedVpcHostProjects.Anda dapat menentukan subnet VPC Bersama yang dapat diakses oleh project layanan di tingkat project, folder, atau organisasi. Batasan ini berlaku saat Anda membuat resource baru di subnet yang ditentukan dan tidak memengaruhi resource yang ada. Resource yang ada akan terus beroperasi secara normal di subnet-nya meskipun ada kebijakan yang mencegah resource baru ditambahkan. Untuk informasi selengkapnya, lihat batasan

constraints/compute.restrictSharedVpcSubnetworks.

Administrator dan IAM

VPC Bersama memanfaatkan peran Identity and Access Management (IAM) untuk administrasi yang didelegasikan. Peran berikut dapat diberikan ke akun utama IAM, seperti pengguna, grup Google, domain Google, atau akun layanan Google Cloud . Jika perlu menghubungi salah satu admin ini, Anda dapat mencarinya di kebijakan IAM organisasi atau project Anda. Jika tidak memiliki izin yang diperlukan, Anda harus menghubungi administrator jaringan atau project di organisasi Anda.

Peran administratif yang diperlukan

| Administrator (peran IAM) | Tujuan |

|---|---|

Organization Admin (resourcemanager.organizationAdmin)

• Akun utama IAM di organisasi |

Admin Organisasi memiliki peran

resourcemanager.organizationAdmin untuk organisasi Anda.

Mereka menominasikan Shared VPC Admin dengan memberi mereka peran pembuatan dan penghapusan project yang sesuai, dan peran Shared VPC Admin untuk organisasi. Admin ini dapat menentukan kebijakan dalam tingkat organisasi, tetapi tindakan project dan folder tertentu memerlukan peran folder dan project tambahan. |

| Shared VPC Admin ( compute.xpnAdmin dan resourcemanager.projectIamAdmin)

• Akun utama IAM principal di organisasi, atau • Akun utama IAM di folder |

Shared VPC Admin memiliki peran

Compute Shared VPC Admin (compute.xpnAdmin)

dan Project IAM Admin(resourcemanager.projectIamAdmin) untuk

organisasi atau satu atau beberapa folder. Project host melakukan berbagai tugas yang diperlukan untuk menyiapkan VPC Bersama, seperti mengaktifkan project host, memasang project layanan ke project host, dan mendelegasikan akses ke sebagian atau semua subnet di jaringan VPC Bersama ke Service Project Admin. Shared VPC Admin untuk project host tertentu biasanya juga merupakan pemilik project-nya. Pengguna yang diberi peran Compute Shared VPC Admin untuk organisasi memiliki peran tersebut untuk semua folder dalam organisasi. Pengguna yang diberi peran untuk suatu folder memiliki peran tersebut untuk folder tertentu dan folder apa pun yang berada di bawahnya. Shared VPC Admin dapat menautkan project dalam dua folder berbeda hanya jika admin memiliki peran untuk kedua folder tersebut. |

| Service Project Admin ( compute.networkUser)

• Akun utama IAM di organisasi, atau • Akun utama IAM di project host, atau • Akun utama IAM di beberapa subnet di project host |

Shared VPC Admin menentukan Service Project Admin dengan memberikan akun utama IAMPengguna Jaringan (compute.networkUser ) peran hingga seluruh project host atau memilih subnet jaringan VPC Bersama. Service Project Admin juga mempertahankan

kepemilikan dan kontrol atas resource yang ditentukan dalam project layanan, sehingga mereka harus memiliki peran Admin Instance (compute.instanceAdmin ) ke project layanan yang sesuai. Mereka mungkin memiliki peran IAM tambahan untuk project layanan, seperti project owner.

|

Service Project Admin

Saat menentukan setiap Service Project Admin, Shared VPC Admin dapat memberikan izin untuk menggunakan seluruh project host atau hanya beberapa subnet:

Izin tingkat project: Service Project Admin dapat didefinisikan memiliki izin untuk menggunakan semua subnetwork di project host jika Shared VPC Admin memberikan peran

compute.networkUserke seluruh project host kepada Service Project Admin. Hasilnya, Service Project Admin memiliki izin untuk menggunakan semua subnet di semua jaringan VPC project host, termasuk subnet dan jaringan VPC yang ditambahkan ke project host di masa mendatang.Izin tingkat subnet: Atau, Service Project Admin dapat diberi serangkaian izin untuk menggunakan hanya beberapa subnet yang lebih ketat jika Shared VPC Admin memberikan peran

compute.networkUseruntuk subnet yang dipilih tersebut ke Service Project Admin. Service Project Admin yang hanya memiliki izin tingkat subnet dibatasi agar hanya menggunakan subnet tersebut. Setelah jaringan VPC Bersama atau subnet baru ditambahkan ke project host, Shared VPC Admin harus meninjau binding izin untuk perancompute.networkUserguna memastikan bahwa izin tingkat subnet untuk semua Service Project Admin sesuai dengan konfigurasi yang diinginkan.

Network Admin dan Security Admin

Shared VPC Admin memiliki kontrol penuh atas resource dalam project host, termasuk administrasi jaringan VPC Bersama. Mereka dapat secara opsional mendelegasikan tugas administratif jaringan tertentu ke akun utama IAM lainnya:

| Administrator | Tujuan |

|---|---|

| Network Admin

• Akun utama IAM di project host, atau • Akun utama IAM di organisasi |

Shared VPC Admin menentukan Network Admin dengan memberikan akun utama IAM peran Network Admin (compute.networkAdmin) ke project host. Network Admin memiliki kontrol penuh atas semua resource jaringan, kecuali aturan firewall dan sertifikat SSL.

|

| Security Admin

• Akun utama IAM di project host, atau • Akun utama IAM di organisasi |

Shared VPC Admin dapat menentukan Security Admin dengan memberikan akun utama IAM

peran Security Admin (compute.securityAdmin ) ke project host. Security Admin mengelola aturan firewall dan sertifikat SSL.

|

Spesifikasi

Kuota dan batas

Project host VPC Bersama menerapkan kuota VPC per project standar. Jaringan VPC bersama menerapkan batas per jaringan dan batas per instance untuk jaringan VPC. Selain itu, hubungan antara project host dan layanan diatur oleh batas khusus untuk VPC Bersama.

Penagihan

Penagihan untuk resource yang berpartisipasi dalam jaringan VPC Bersama diatribusikan ke project layanan tempat resource tersebut berada, meskipun resource menggunakan jaringan VPC Bersama di project host.

- Tarif dan aturan yang digunakan untuk menghitung jumlah penagihan untuk resource dalam project layanan yang menggunakan jaringan VPC Bersama merupakan tarif dan aturan yang sama seolah-olah resource berada dalam project host itu sendiri.

- Penagihan untuk traffic keluar yang dihasilkan oleh resource akan diatribusikan ke project tempat resource ditentukan:

- Traffic keluar dari instance diatribusikan ke project yang berisi instance tersebut. Misalnya, jika instance dibuat dalam project layanan tetapi menggunakan jaringan VPC Bersama, setiap penagihan untuk traffic keluar yang dihasilkannya akan diatribusikan ke project layanannya. Dengan cara ini, Anda dapat menggunakan VPC Bersama untuk mengatur resource ke dalam pusat biaya untuk organisasi Anda.

- Biaya yang terkait dengan load balancer ditagihkan ke project yang berisi komponen load balancer. Untuk mengetahui detail selengkapnya tentang load balancing dan VPC Bersama, lihat bagian load balancing.

- Traffic keluar ke VPN diatribusikan ke project yang berisi resource Gateway VPN. Misalnya, jika Gateway VPN dibuat di jaringan VPC Bersama, Gateway tersebut terdapat dalam project host. Traffic keluar melalui Gateway VPN — terlepas dari project layanan mana yang memulai transfer data keluar — akan diatribusikan ke project host.

- Biaya untuk traffic dari resource dalam project layanan VPC Bersama yang ditransfer keluar melalui lampiran VLAN diatribusikan ke project yang memiliki lampiran VLAN. Untuk mengetahui informasi selengkapnya, lihat Harga Cloud Interconnect.

Resource

Resource yang memenuhi syarat

Anda dapat menggunakan sebagian besar Google Cloud produk dan fitur di project layanan VPC Bersama.

Batasan berikut berlaku untuk resource yang memenuhi syarat untuk berpartisipasi dalam skenario VPC Bersama:

Penggunaan jaringan VPC Bersama tidak wajib. Misalnya, admin instance dapat membuat instance dalam project layanan yang menggunakan jaringan VPC dalam project tersebut. Jaringan yang ditentukan dalam project layanan tidak akan dibagikan.

Beberapa resource harus dibuat ulang agar dapat menggunakan jaringan VPC Bersama. Ketika Shared VPC Admin menautkan project yang ada ke sebuah project host, project tersebut akan menjadi project layanan, tetapi resource yang ada tidak otomatis menggunakan resource jaringan bersama. Untuk menggunakan jaringan VPC Bersama, Service Project Admin harus membuat resource yang memenuhi syarat dan mengonfigurasinya untuk menggunakan subnet jaringan VPC Bersama. Misalnya, instance yang ada dalam project layanan tidak dapat dikonfigurasi ulang untuk menggunakan jaringan VPC Bersama, tetapi instance baru dapat dibuat untuk menggunakan subnet yang tersedia dalam jaringan VPC Bersama. Batasan ini berlaku untuk zona pribadi.

Alamat IP

Saat membuat instance dalam project layanan, versi IP yang dapat Anda konfigurasikan bergantung pada konfigurasi subnet project host. Untuk mengetahui informasi selengkapnya, lihat Membuat instance.

Instance dalam project layanan yang tertaut ke project host yang menggunakan jaringan VPC Bersama yang sama dapat berkomunikasi secara internal satu sama lain dengan menggunakan alamat IPv4 internal atau alamat IPv6 internal atau eksternalnya, sesuai dengan aturan firewall yang berlaku.

Service Project Admin dapat menetapkan salah satu jenis alamat IP berikut ke resource dalam project layanan:

Alamat IPv4 dan IPv6 sementara: Alamat IP sementara dapat otomatis ditetapkan ke instance dalam project layanan. Misalnya, saat Service Project Admin membuat instance, mereka memilih jaringan VPC Bersama dan subnet bersama yang tersedia. Untuk instance dengan alamat IPv4, alamat IPv4 internal utama berasal dari rentang alamat IP yang tersedia di rentang alamat IPv4 utama subnet bersama yang dipilih. Untuk instance dengan alamat IPv6, alamat IPv6 berasal dari rentang alamat IP yang tersedia dalam rentang subnet IPv6 subnet bersama yang dipilih.

Alamat IPv4 sementara juga dapat secara otomatis ditetapkan ke load balancer internal. Untuk mengetahui informasi selengkapnya, lihat membuat Load Balancer Jaringan passthrough internal atau membuat Load Balancer Aplikasi internal.

Alamat IPv4 dan IPv6 internal statis: Alamat IPv4 atau IPv6 internal statis dapat direservasi dalam project layanan. Objek alamat IPv4 atau IPv6 internal harus dibuat dalam project layanan yang sama dengan resource yang menggunakannya, meskipun nilai alamat IP berasal dari alamat IP yang tersedia di subnet bersama yang dipilih di jaringan VPC Bersama. Untuk mengetahui informasi selengkapnya, lihat Mereservasi alamat IP4 dan IPv6 internal statis di halaman "Penyediaan VPC Bersama".

Alamat IPv4 eksternal statis: Objek alamat IPv4 eksternal yang ditentukan dalam project host dapat digunakan oleh resource di project host atau project layanan yang ditautkan. Project layanan juga dapat menggunakan objek alamat IPv4 eksternalnya sendiri. Misalnya, instance dalam project layanan dapat menggunakan alamat IPv4 eksternal regional yang ditentukan dalam project layanannya atau dalam project host.

Alamat IPv6 eksternal statis: Service Project Admin juga dapat memilih untuk mereservasi alamat IPv6 eksternal statis. Objek alamat IPv6 eksternal harus dibuat dalam project layanan yang sama dengan resource yang menggunakannya, meskipun nilai alamat IP berasal dari alamat IPv6 yang tersedia dari subnet bersama yang dipilih di jaringan VPC Bersama. Untuk mengetahui informasi selengkapnya, lihat Mereservasi alamat IPv6 eksternal statis di halaman Penyediaan VPC Bersama.

DNS internal

VM dalam project layanan yang sama dapat saling menjangkau menggunakan nama DNS internal yang dibuat Google Cloud secara otomatis. Nama DNS ini menggunakan project ID dari project layanan tempat VM dibuat, meskipun namanya mengarah ke alamat IP internal di project host. Untuk penjelasan selengkapnya, lihat Nama DNS Internal dan VPC Bersama dalam dokumentasi DNS Internal.

Zona pribadi Cloud DNS

Anda dapat menggunakan zona pribadi Cloud DNS dalam jaringan VPC Bersama. Anda dapat membuat zona pribadi di project host dan mengizinkan akses ke zona untuk jaringan VPC Bersama, atau menyiapkan zona dalam project layanan menggunakan binding lintas project.

Load balancing

VPC Bersama dapat digunakan bersamaan dengan Cloud Load Balancing. Pada umumnya, Anda membuat backend instance dalam project layanan. Dalam hal ini, semua komponen load balancer dibuat dalam project tersebut. Meskipun membuat backend instance dalam project host dapat dilakukan, penyiapan tersebut tidak cocok untuk deployment VPC Bersama yang umum karena tidak memisahkan tanggung jawab administrasi jaringan dan pengembangan layanan.

Gunakan link dalam tabel berikut untuk mempelajari selengkapnya tentang arsitektur VPC Bersama yang didukung untuk setiap jenis load balancer.

Contoh dan kasus penggunaan

Konsep dasar

Gambar 1 menunjukkan skenario VPC Bersama yang sederhana:

Gambar 1. Project host dengan jaringan VPC Bersama menyediakan konektivitas internal untuk dua project layanan, sementara project mandiri tidak menggunakan VPC Bersama (klik untuk memperbesar).

Shared VPC Admin untuk organisasi telah membuat project host dan menautkan dua project layanan ke project tersebut:

Service Project Admin di

Service project Adapat dikonfigurasi untuk mengakses semua atau beberapa subnet di jaringan VPC Bersama. Service Project Admin dengan setidaknya izin tingkat subnet untuk10.0.1.0/24 subnettelah membuatInstance Adi zona regionus-west1. Instance ini menerima alamat IP internalnya,10.0.1.3, dari blok CIDR10.0.1.0/24.Service Project Admin di

Service project Bdapat dikonfigurasi untuk mengakses semua atau beberapa subnet di jaringan VPC Bersama. Service Project Admin dengan setidaknya izin tingkat subnet untuk10.15.2.0/24 subnettelah membuatInstance Bdi zona regionus-east1. Instance ini menerima alamat IP internalnya,10.15.2.4, dari blok CIDR10.15.2.0/24.

Project Mandiri sama sekali tidak berpartisipasi dalam VPC Bersama; ini bukanlah project host dan bukan project layanan. Instance mandiri dibuat oleh akun utama IAM yang memiliki setidaknya peran

compute.InstanceAdminuntuk project tersebut.

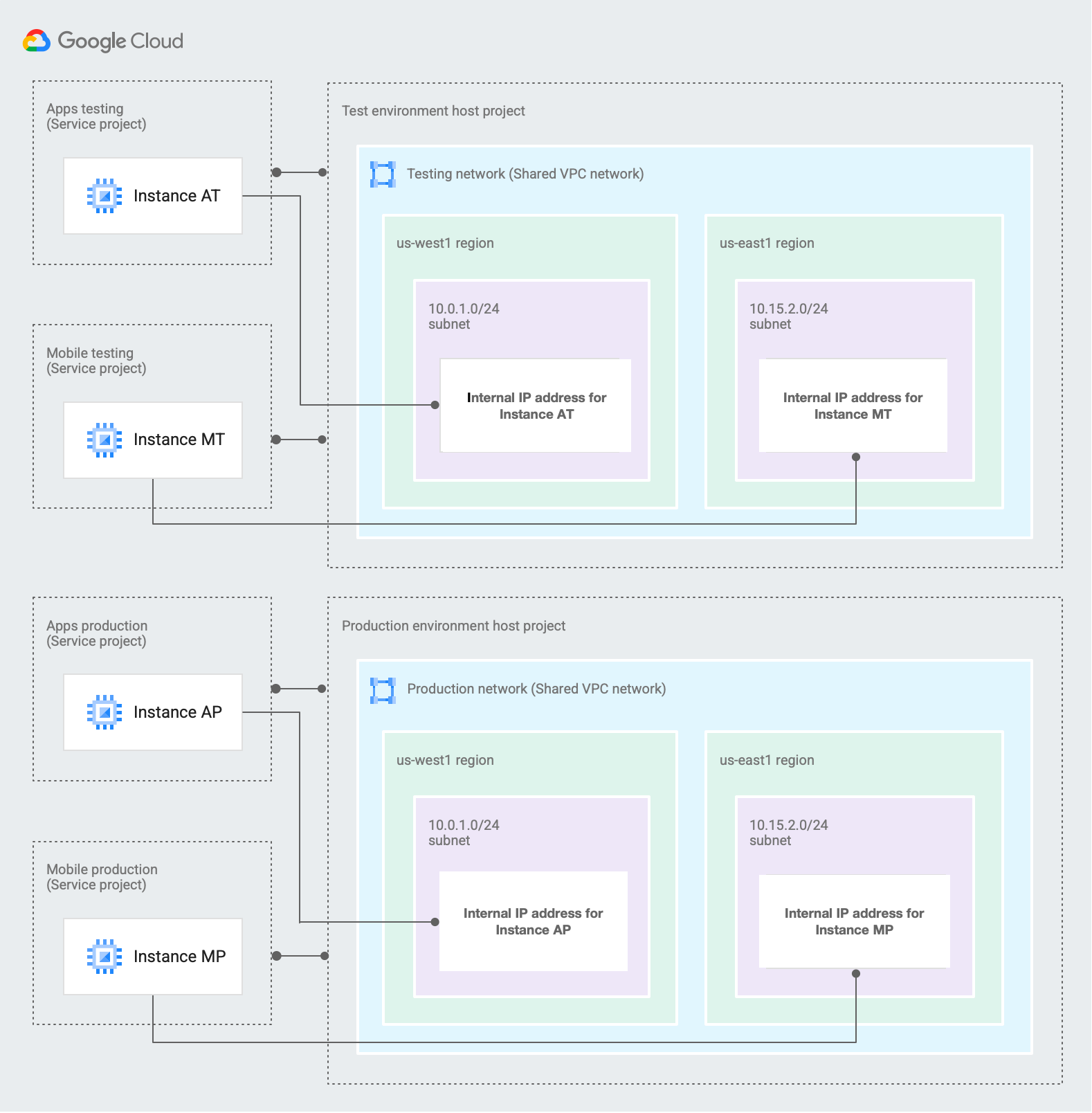

Beberapa project host

Gambar 2 menunjukkan bagaimana VPC Bersama dapat digunakan untuk mem-build lingkungan pengujian dan produksi yang terpisah. Untuk kasus ini, sebuah organisasi telah memutuskan untuk menggunakan dua project host yang terpisah, Lingkungan Pengujian dan Lingkungan Produksi.

Gambar 2. Project host Lingkungan pengujian dan project host Lingkungan produksi menggunakan VPC Bersama untuk membuat lingkungan produksi dan pengujian yang berbeda (klik untuk memperbesar).

Shared VPC Admin untuk organisasi ini telah membuat dua project host dan menautkan dua project layanan ke project tersebut seperti berikut:

Project layanan

Apps testingdanMobile testingditautkan ke project hostTest environment. Service Project Admin di setiap project dapat dikonfigurasi untuk mengakses semua atau beberapa subnet diTesting network.Project layanan

Apps productiondanMobile productionditautkan ke project hostProduction environment. Service Project Admin di setiap project dapat dikonfigurasi untuk mengakses semua atau beberapa subnet diProduction network.

Kedua project host memiliki satu jaringan VPC Bersama dengan subnet yang dikonfigurasi untuk menggunakan rentang CIDR yang sama. Pada

Testing networkdanProduction network, kedua subnet-nya adalah:10.0.1.0/24 subnetdi regionus-west110.15.2.0/24 subnetdi regionus-east1

Pertimbangkan

Instance ATdalam project layananApps testingdanInstance APdi project layananApps production:Service Project Admin dapat membuat instance seperti itu asalkan mereka memiliki setidaknya izin tingkat subnet ke

10.0.1.0/24 subnet.Perhatikan bahwa kedua instance menggunakan alamat IP

10.0.1.3. Hal ini dapat diterima karena setiap instance ada dalam project layanan yang ditautkan ke project host unik yang berisi jaringan VPC Bersama miliknya sendiri. Jaringan pengujian dan produksi telah dikonfigurasi dengan cara yang sama.Instance yang menggunakan

10.0.1.0/24 subnetharus berada di zona di region yang sama dengan subnet, meskipun subnet dan instance ditetapkan dalam project terpisah. Karena10.0.1.0/24 subnetberada di regionus-west1, Service Project Admin yang membuat instance menggunakan subnet tersebut harus memilih zona di region yang sama, sepertius-west1-a.

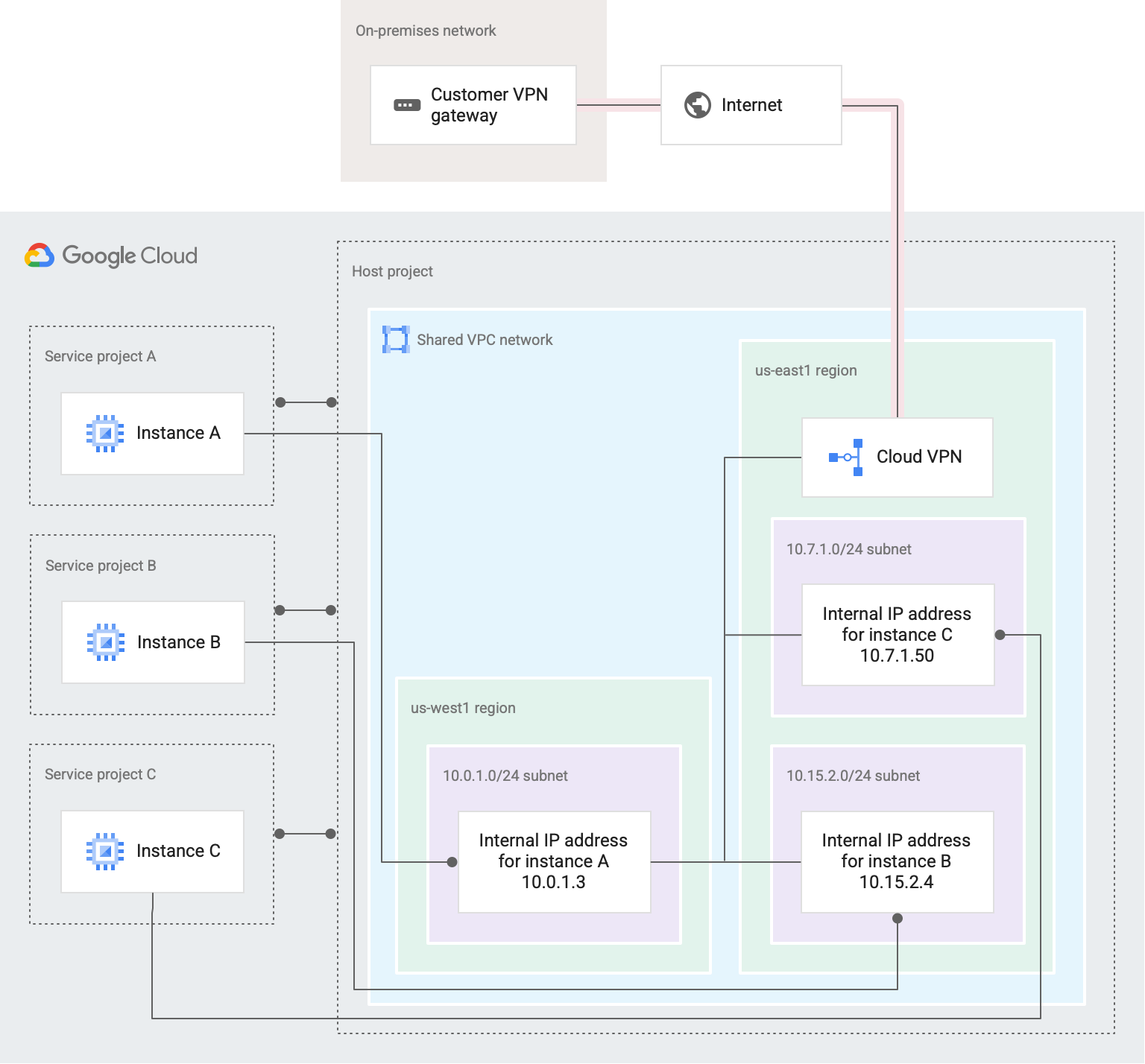

Skenario hybrid cloud

Gambar 3 menunjukkan bagaimana VPC Bersama dapat digunakan di lingkungan hybrid.

Gambar 3. Jaringan VPC Bersama terhubung ke jaringan lokal dan tiga project layanan (klik untuk memperbesar).

Untuk contoh ini, sebuah organisasi telah membuat satu project host dengan satu jaringan VPC Bersama. Jaringan VPC Bersama terhubung menggunakan Cloud VPN ke jaringan lokal. Beberapa layanan dan aplikasi dihosting di Google Cloud , sedangkan yang lainnya disimpan secara lokal:

Shared VPC Admin mengaktifkan project host dan menghubungkan tiga project layanan ke project tersebut:

Service project A,Service project B, danService project C.Tim terpisah dapat mengelola setiap project layanan. Izin IAM telah dikonfigurasi sehingga Service Project Admin untuk satu project tidak memiliki izin ke project layanan lainnya.

Shared VPC Admin telah memberikan izin tingkat subnet atau tingkat project kepada Service Project Admin yang diperlukan agar dapat membuat instance yang menggunakan jaringan VPC Bersama:

Service Project Admin untuk

Service project Ayang memiliki izin tingkat subnet ke10.0.1.0/24 subnetdapat membuatInstance Adi dalamnya. Service Project Admin harus memilih zona di regionus-west1untuk instance tersebut, karena region tersebut berisi10.0.1.0/24 subnet.Instance Amenerima alamat IP-nya,10.0.1.3, dari rentang alamat IP gratis di10.0.1.0/24 subnet.Service Project Admin untuk

Service project Byang memiliki izin tingkat subnet ke10.15.2.0/24 subnetdapat membuatInstance Bdi dalamnya. Service Project Admin harus memilih zona di regionus-east1untuk instance tersebut, karena region tersebut berisi10.15.2.0/24 subnet.Instance Bmenerima alamat IP-nya,10.15.2.4, dari rentang alamat IP gratis di10.15.2.0/24 subnet.Service Project Admin untuk

Service project Cyang memiliki izin tingkat project untuk seluruh project host dapat membuat instance di salah satu subnet pada jaringan VPC mana pun dalam project host. Misalnya, Service Project Admin dapat membuatInstance Cdi10.7.1.0/24 subnet, dengan memilih zona di regionus-east1agar cocok dengan region untuk subnet-nya.Instance Cmenerima alamat IP-nya,10.7.1.50, dari rentang alamat IP gratis di10.7.1.0/24 Subnet.

Service Project Admin di setiap project bertanggung jawab untuk membuat dan mengelola resource.

Shared VPC Admin telah mendelegasikan tugas administrasi jaringan ke akun utama IAM lainnya yang merupakan Network Admin dan Security Admin untuk jaringan VPC Bersama.

Network Admin telah membuat gateway Cloud VPN dan mengonfigurasi tunnel VPN melalui internet ke gateway lokal. Cloud VPN menukar dan menerima rute dengan pasangan lokalnya karena Cloud Router yang terkait di region

us-east1yang sama telah dikonfigurasi.Jika mode pemilihan rute dinamis pada VPC bersifat global, Cloud Router akan menerapkan rute yang dipelajari ke jaringan lokal di semua subnet dalam jaringan VPC, dan akan berbagi rute ke semua subnet VPC dengan pasangan lokalnya.

Security Admin membuat dan mengelola aturan firewall di jaringan VPC Bersama untuk mengontrol traffic di antara instance di Google Cloud dan jaringan lokal.

Dengan mematuhi aturan firewall yang berlaku, instance dalam project layanan dapat dikonfigurasi untuk berkomunikasi dengan layanan internal, seperti database atau server direktori yang berada di infrastruktur lokal.

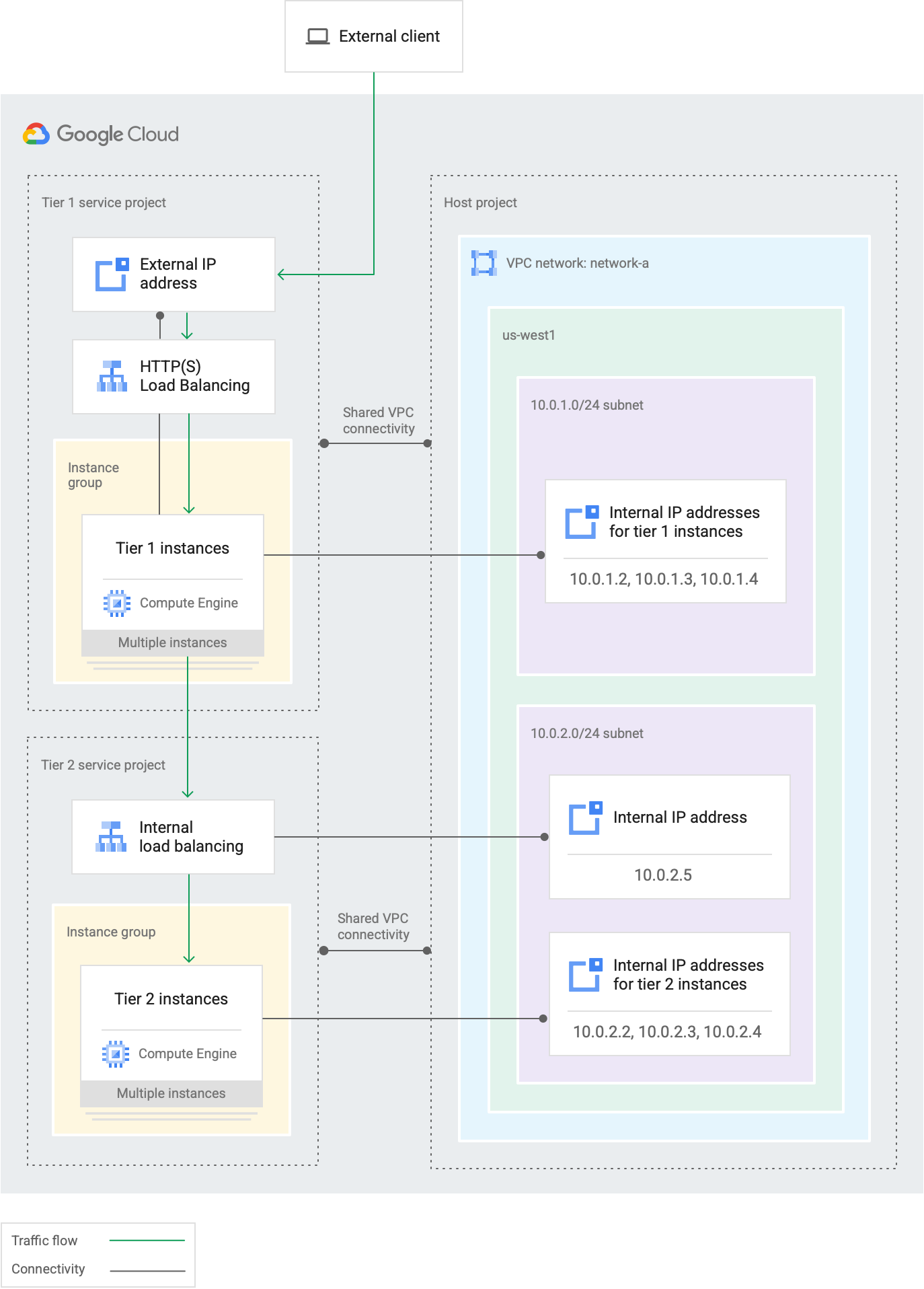

Layanan web dua tingkat

Gambar 4 menunjukkan bagaimana VPC Bersama dapat digunakan untuk mendelegasikan tanggung jawab administratif dan mempertahankan prinsip hak istimewa terendah. Untuk kasus ini, organisasi memiliki layanan web yang dipisahkan menjadi dua tingkat, dan tim yang berbeda mengelola setiap tingkat. Tingkat 1 mewakili komponen yang terbuka untuk eksternal, di belakang load balancer HTTP(S). Tingkat 2 mewakili layanan internal yang diandalkan oleh Tingkat 1, dan diseimbangkan menggunakan load balancer TCP/UDP internal.

Gambar 4. Dalam layanan web dua tingkat ini, komponen eksternal dan layanan internal dihubungkan ke jaringan VPC Bersama yang umum dan dikelola oleh tim yang berbeda (klik untuk memperbesar).

VPC Bersama memungkinkan Anda memetakan setiap tingkat layanan web ke berbagai project, sehingga dapat dikelola oleh tim yang berbeda sambil berbagi jaringan VPC yang sama:

Resource, seperti instance dan komponen load balancer, untuk setiap tingkat ditempatkan di masing-masing project layanan yang dikelola oleh tim yang berbeda.

Setiap tingkat project layanan telah ditautkan ke project host oleh Shared VPC Admin. Shared VPC Admin juga mengaktifkan project host.

Tim terpisah dapat mengelola setiap tingkat layanan web karena telah menjadi Service Project Admin dalam project layanan yang sesuai.

Service Project Admin di setiap project bertanggung jawab untuk membuat dan mengelola resource.

Kontrol akses jaringan digambarkan sebagai berikut:

Akun utama IAM yang hanya berfungsi di Tingkat 1 adalah Service Project Admin untuk

Tier 1 service projectdan diberi izin tingkat subnet hanya untuk10.0.1.0/24 subnet. Dalam contoh ini, salah satu Service Project Admin telah membuat tigaTier 1 instancesdalam subnet tersebut.Akun utama IAM yang hanya berfungsi di Tingkat 2 adalah Service Project Admin untuk

Tier 2 service projectdan diberi izin tingkat subnet hanya untuk10.0.2.0/24 subnet. Dalam contoh ini, Service Project Admin lain telah membuat tigaTier 2 instancesdi subnet tersebut bersama dengan load balancer internal yang aturan penerusannya menggunakan alamat IP dari rentang yang tersedia di subnet tersebut.Akun utama IAM yang mengawasi keseluruhan layanan web adalah Service Project Admin di kedua project layanan, dan memiliki izin tingkat project ke project host sehingga dapat menggunakan subnet apa pun yang ditentukan di dalamnya.

Secara opsional, Shared VPC Admin dapat mendelegasikan tugas administrasi jaringan ke Network Admin dan Security Admin.

Langkah berikutnya

- Untuk menyiapkan VPC Bersama, lihat Penyediaan VPC Bersama.

- Untuk menyiapkan cluster Kubernetes Engine dengan VPC Bersama, lihat Menyiapkan cluster dengan VPC Bersama.

- Untuk menghapus penyiapan VPC Bersama, lihat Penghentian VPC Bersama.