Accede a los servicios publicados a través de backends

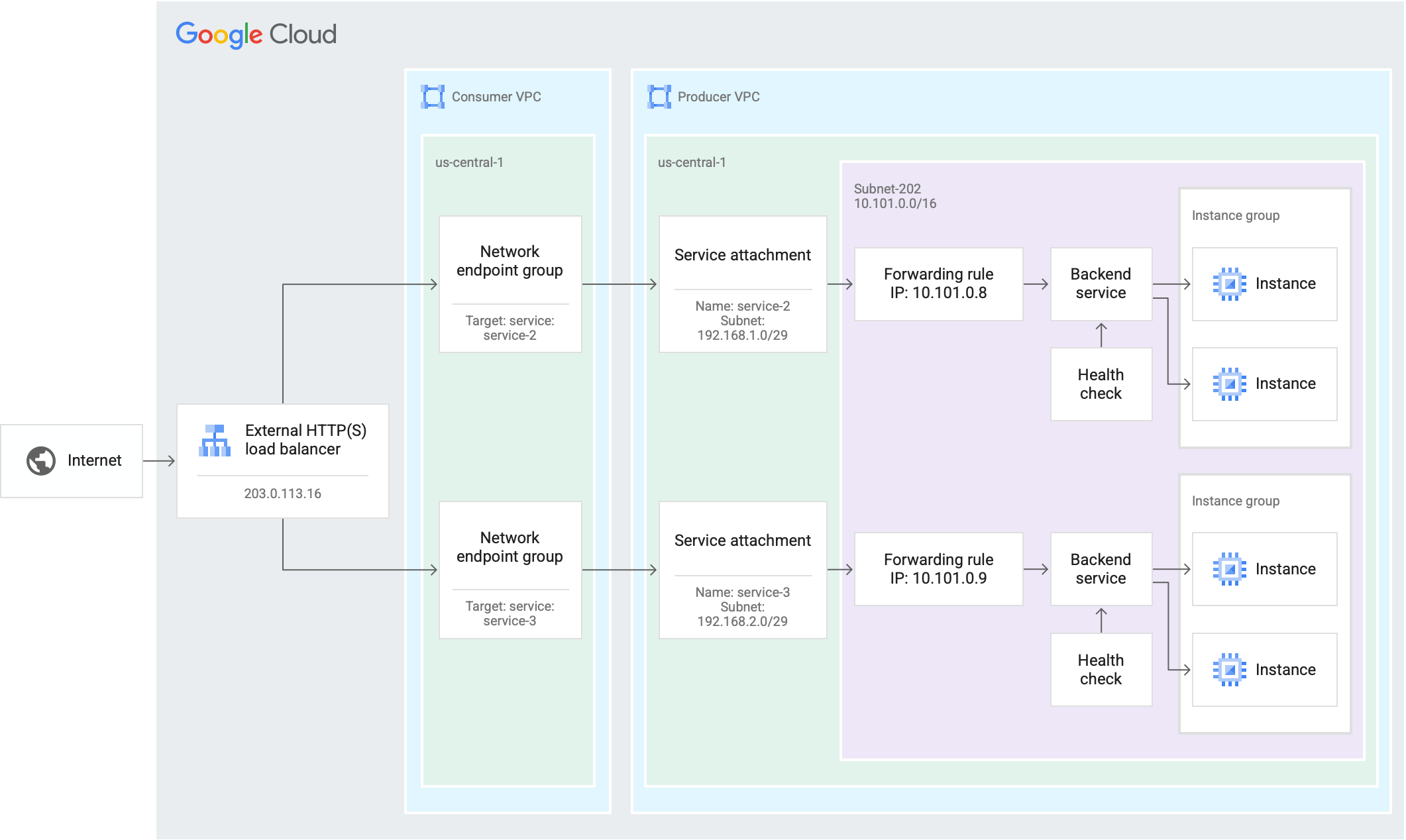

En esta guía, se describe cómo configurar un balanceador de cargas de aplicaciones externo global con un backend de Private Service Connect para acceder a un servicio que se publica con Private Service Connect.

Para obtener más información, consulta Acerca de los backends de Private Service Connect.

Funciones

El rol de administrador de balanceadores de cargas de Compute (roles/compute.loadBalancerAdmin) contiene el permiso necesario para hacer las tareas descritas en esta guía.

Antes de comenzar

Si deseas publicar tu propio servicio, consulta Publica servicios mediante Private Service Connect.

Si vas a conectar un servicio publicado por un tercero, pídele la siguiente información al productor del servicio:

El URI del adjunto del servicio para el servicio al que deseas conectarte. El adjunto de servicio tiene este formato:

projects/SERVICE_PROJECT/regions/REGION/serviceAttachments/SERVICE_NAMETodos los requisitos sobre qué nombres de DNS usar a fin de enviar solicitudes. Es posible que debas usar nombres de DNS específicos en la configuración de mapa de URL o en la configuración de DNS.

Crear un grupo de extremos de red

Crea un NEG de Private Service Connect que apunte al adjunto de servicio del servicio publicado al que deseas acceder. Si el servicio publicado se implementa en varias regiones diferentes, crea un NEG por adjunto de servicio.

Cada NEG de Private Service Connect consume una dirección IP /32 para que el balanceador de cargas pueda comunicarse con ella.

Console

En la consola de Google Cloud , ve a la página Grupos de extremos de red.

Haz clic en Crear un grupo de extremos de red.

Ingresa un nombre para el grupo de extremos de red.

En Tipo de grupo de extremos de red, elige Grupo de extremos de red (Private Service Connect).

Selecciona el tipo de destino Servicio publicado.

En Servicio de destino, escribe el URI del adjunto del servicio.

Elige la Red y Subred para crear el grupo de extremos de red.

La subred debe estar en la misma región que el servicio publicado.

Haz clic en Crear.

gcloud

gcloud compute network-endpoint-groups create NEG_NAME \

--network-endpoint-type=private-service-connect \

--psc-target-service=TARGET_SERVICE \

--region=REGION \

--network=NETWORK \

--subnet=SUBNET

Reemplaza lo siguiente:

NEG_NAME: un nombre para el grupo de extremos de red.TARGET_SERVICE: el adjunto de servicio al que deseas conectarte.REGION: la región en la que se creará el grupo de extremos de red. La región debe ser la misma que la del servicio de destino.NETWORK: la red en la que se creará el grupo de extremos de red. Si se omite, se usa la red predeterminada.SUBNET: la subred en la que se creará el grupo de extremos de red. La subred debe estar en la misma región que el servicio de destino. Se proporciona una subred si proporcionas la red. Si se omiten la red y la subred, se usa la red predeterminada, y se usa la subred predeterminada en elREGIONespecificado.

Reserva una dirección IP externa para el balanceador de cargas

Para reservar una dirección IP externa para el balanceador de cargas, sigue estos pasos.

Console

En la consola de Google Cloud , ve a la página Direcciones IP.

Para reservar una dirección IPv4, haz clic en Reservar dirección estática.

Asigna un nombre para el recurso de dirección IP.

Establece el nivel de red en Premium.

Configura la Versión de IP como IPv4.

Configura el Tipo como Global.

Haz clic en Reservar.

gcloud

Reserva una dirección IPv4 externa global para el balanceador de cargas.

gcloud compute addresses create ADDRESS_NAME \ --ip-version=IPV4 --globalReemplaza

ADDRESS_NAMEcon un nombre para el recurso de dirección IPEjecuta este comando para ver la dirección IP reservada:

gcloud compute addresses describe ADDRESS_NAME \ --format="get(address)" --global

Crea un recurso de certificado SSL

Si quieres crear un balanceador de cargas de HTTPS, debes agregar un recurso de certificado SSL al frontend del balanceador de cargas. Crea un recurso de certificado SSL mediante un certificado SSL administrado por Google o un certificado SSL autoadministrado.

Certificados administrados por Google. Te recomendamos que uses certificados administrados por Google, ya que Google Cloud obtiene, administra y renueva estos certificados de forma automática. Si quieres crear un certificado administrado por Google, debes tener un dominio y los registros DNS para ese dominio a fin de aprovisionar el certificado. Además, deberás actualizar el registro A del DNS del dominio a fin de que apunte a la dirección IP del balanceador de cargas que se creó en el paso anterior. Para obtener instrucciones detalladas, consulta Usa certificados administrados por Google.

Certificados autoadministrados. Los certificados SSL autoadministrados son certificados que obtienes, aprovisionas y renuevas tú mismo. Los certificados autoadministrados pueden estar firmados por una autoridad certificadora o se pueden autofirmar. Si están firmados por una autoridad certificadora, debes tener un dominio. Además, deberás actualizar el registro A del DNS del dominio a fin de que apunte a la dirección IP del balanceador de cargas que se creó en el paso anterior. Para obtener instrucciones detalladas, consulta Usa certificados SSL autoadministrados.

Si no deseas configurar un dominio en este momento, puedes usar un certificado SSL autofirmado para hacer una prueba.

En estas instrucciones se supone que ya creaste un recurso de certificado SSL.

Configura el balanceador de cargas

Configura un balanceador de cargas de aplicaciones externo global con capacidades avanzadas de administración de tráfico (esquema de balanceo de cargas configurado como EXTERNAL_MANAGED) para conectarte a los servicios administrados.

Si te conectas a un servicio publicado que se implementa en varias regiones y creaste varios NEG de Private Service Connect para conectarte a cada adjunto de servicio, puedes agregar todos los NEG al servicio de backend.

Aunque el NEG de Private Service Connect es regional, todos los demás componentes del balanceo de cargas de esta configuración son globales.

Console

Selecciona el tipo de balanceador de cargas

En la consola de Google Cloud , ve a la página Balanceo de cargas.

- Haz clic en Crear balanceador de cargas.

- En Tipo de balanceador de cargas, selecciona Balanceador de cargas de aplicaciones (HTTP/HTTPS) y haz clic en Siguiente.

- En Orientado al público o interno, selecciona Orientado al público (externo) y haz clic en Siguiente.

- En Implementación global o de una sola región, selecciona Mejor para cargas de trabajo globales y haz clic en Siguiente.

- En Generación de balanceadores de cargas, selecciona Balanceador de cargas de aplicaciones externo global y haz clic en Siguiente.

- Haz clic en Configurar.

Configuración básica

- Ingresa un nombre de balanceador de cargas.

- Mantén la ventana abierta para continuar.

Configuración de frontend

- Haga clic en Configuración de frontend.

- Haz clic en Agregar IP y puerto de frontend.

- Ingresa un Nombre para el balanceador de cargas.

- En el campo Protocolo, elige HTTPS (incluye HTTP/2).

- Asegúrate de que el Puerto esté establecido en

443para permitir el tráfico HTTPS. En Dirección IP, elige la dirección IP que reservaste.

Haz clic en la lista Certificado y elige el certificado que creaste.

Haz clic en Aceptar.

Haz clic en Listo.

Configuración de backend

El grupo de extremos de red de Private Service Connect es un tipo de backend del balanceador de cargas. Agrega todos los NEG de Private Service Connect para el mismo servicio administrado al servicio de backend.

- Haga clic en Configuración de backend.

- Haz clic en la lista Servicios y buckets de backend y, luego, en Crear un servicio de backend.

- Ingresa un Nombre para el servicio de backend.

- Configura el Tipo de backend como Grupo de extremos de red de Private Service Connect.

- En la sección Backends, haz clic en la lista Grupo de extremos de red de Private Service Connect y elige el NEG de Private Service Connect que creaste. Haz clic en Listo.

Si creaste más de un NEG de Private Service Connect, haz clic en Agregar backend para elegir otro NEG.

Repite este paso hasta que todos los NEG de este servicio administrado se agreguen al servicio de backend.

Haz clic en Crear.

Reglas de enrutamiento

Debido a que esta configuración contiene solo un servicio de backend, la regla de enrutamiento predeterminada es suficiente y no necesitas hacer ningún cambio en esta sección.

Revisa y finaliza

- Para revisar la configuración, haz clic en Revisar y finalizar.

- Haz clic en Crear.

gcloud

Crea un servicio de backend para el servicio administrado al que deseas conectarte.

gcloud compute backend-services create BACKEND_SERVICE_NAME \ --load-balancing-scheme=EXTERNAL_MANAGED \ --protocol=HTTPS \ --globalReemplaza

BACKEND_SERVICE_NAMEpor el nombre del servicio de backend.Agrega el NEG de Private Service Connect que apunta al servicio de destino.

Si creaste varios NEG en diferentes regiones para el mismo servicio, repite este paso a fin de agregar todos los NEG al servicio de backend.

gcloud compute backend-services add-backend BACKEND_SERVICE_NAME \ --network-endpoint-group=NEG_NAME \ --network-endpoint-group-region=REGION \ --global

Reemplaza lo siguiente:

BACKEND_SERVICE_NAME: el nombre del servicio de backend.NEG_NAME: es el nombre del grupo de extremos de red.REGION: la región del grupo de extremos de red

Crea un mapa de URL para el balanceador de cargas.

Un mapa de URL debe hacer referencia a un servicio de backend predeterminado. Configura el servicio de backend que creaste como el servicio de backend predeterminado.

gcloud compute url-maps create URL_MAP_NAME \ --default-service=BACKEND_SERVICE_NAME \ --global

Reemplaza lo siguiente:

URL_MAP_NAME: un nombre para el mapa de URLBACKEND_SERVICE_NAME: el nombre del servicio de backend predeterminado del balanceador de cargas El valor predeterminado se usa cuando ninguna regla de host coincide con el nombre de host solicitado.

Crea el proxy HTTPS de destino.

Usa el recurso de certificado SSL que creaste para crear un proxy HTTPS de destino.

gcloud compute target-https-proxies create PROXY_NAME \ --url-map=URL_MAP_NAME \ --ssl-certificates=CERTIFICATE

Reemplaza lo siguiente:

PROXY_NAME: un nombre para el proxy HTTPS de destino.URL_MAP_NAME: el nombre del mapa de URL.CERTIFICATE: el nombre del recurso de certificado.

Crea la regla de reenvío.

gcloud compute forwarding-rules create FWD_RULE \ --load-balancing-scheme=EXTERNAL_MANAGED \ --network-tier=PREMIUM \ --address=ADDRESS_NAME \ --target-https-proxy=PROXY_NAME \ --ports=443 \ --globalReemplaza lo siguiente:

FWD_RULE: un nombre para la regla de reenvío.ADDRESS_NAME: El recurso de dirección IP que reservaste para usar en la regla de reenvío.PROXY_NAME: el nombre del proxy HTTPS de destino.

Configura registros DNS

Si deseas acceder a tu extremo de Private Service Connect mediante un nombre de DNS, crea nombres de DNS para cada regla de reenvío externa. El registro DNS debe corresponder a un nombre en el mapa de URL. A menos que tu mapa de URL reescriba los nombres, el registro DNS también debe corresponder a los nombres que espera el servicio del productor.

Si usas Cloud DNS para administrar DNS, consulta Agrega un registro DNS.

Verifica la configuración

Crea la instancia de VM.

gcloud compute instances create VM_NAME \ --network=NETWORK \ --image-project=debian-cloud --image-family=debian-11 \ --zone=ZONEReemplaza lo siguiente:

VM_NAME: un nombre para la máquina virtual.NETWORK: la red de la VM.ZONE: La zona para la VM.

Conéctate a la VM.

gcloud compute ssh VM_NAME --zone=ZONE

Usa

curlpara verificar la configuración. Con este comando, se establece el encabezadoHosty se omite la resolución de DNS mediante la especificación de una dirección IP definida por el usuario. Puedes omitir el puerto si usas el puerto predeterminado para el protocolo, por ejemplo, si usas el puerto 443 en HTTPS.Puedes omitir la validación del certificado con la marca

-k. Es posible que debas omitir la validación si usaste un certificado autofirmado para configurar el proxy HTTPS de destino o si la VM no tiene el certificado de la autoridad certificadora que firmó el certificado.curl [-k] -s 'https://HOST:443/RESOURCE_URI' \ -H 'Host: HOST' \ --connect-to HOST:443:FWD_RULE_IP_ADDRESS:443Reemplaza lo siguiente:

HOST: el nombre de host que se configura en el mapa de URL.RESOURCE_URI: el resto del URI del recurso que deseas usar para la verificación.FWD_RULE_IP_ADDRESS: la dirección IP asignada a la regla de reenvío.

Problemas conocidos

Fallas de verificación de estado con NEG globales

Existe un problema conocido con los NEG de Private Service Connect del consumidor que están configurados para el acceso global. Un NEG de Private Service Connect se configura para el acceso global si está asociado a un servicio de backend global.

Si conectas un NEG de Private Service Connect configurado para el acceso global a un balanceador de cargas del productor y el productor de servicios inhabilita el acceso global para ese balanceador de cargas, las verificaciones de estado no funcionarán correctamente. Como resultado, es posible que el tráfico se envíe a backends en mal estado y se descarte.

Si accedes a un servicio publicado con un NEG de Private Service Connect configurado para el acceso global y tu backend se ve afectado por este problema, haz una de las siguientes acciones:

- Si quieres usar el acceso global, pídele al productor de servicios que habilite el acceso global para su balanceador de cargas.

- Si no quieres usar el acceso global, vuelve a configurar tu NEG de Private Service Connect para el acceso regional. Para ello, debes quitar tu NEG de Private Service Connect del servicio de backend global y, luego, adjuntar el NEG a un servicio de backend regional.

Soluciona problemas

La creación del backend se realiza de manera correcta, pero no se establece la conectividad

Si creas correctamente un backend para servicios publicados, pero no se establece la conectividad, verifica el estado de conexión del backend. El estado de la conexión puede indicar los pasos a seguir para resolver el problema.

La creación del backend se realiza de manera correcta, pero el productor rechaza la conexión

Si recibes un error connection refused, por lo general, significa que el servidor de backend del productor no está escuchando en el puerto al que el cliente intenta conectarse.

Pídele al productor de servicios que verifique si su servicio está escuchando en el puerto que especificaste.

Si el servicio del productor está alojado en un balanceador de cargas de red de transferencia interno que usa varios puertos, especifica el puerto del productor adecuado en la configuración del NEG de Private Service Connect. Consulta Configuración del puerto del productor.

El backend tiene problemas de rendimiento o se agota el tiempo de espera de la conexión

Si tu backend tiene problemas de rendimiento o tiempos de espera de conexión intermitentes, es posible que se deba a paquetes descartados. Para investigar los paquetes descartados, consulta las métricas que se describen en las siguientes secciones.

Paquetes descartados en el servicio publicado

La métrica private_service_connect/consumer/dropped_sent_packets_count hace un seguimiento de los paquetes de un consumidor de Private Service Connect, como un backend, a un servicio publicado que se descartan porque el backend superó su cantidad máxima de conexiones al servicio.

Si un backend informa valores para esta métrica, considera las siguientes soluciones:

- Crea backends adicionales que se conecten al servicio publicado.

- Reduce la cantidad de conexiones a través de este backend.

- Pídele al productor de servicios que aumente la capacidad de su servicio publicado, por ejemplo, agregando más instancias de máquina virtual (VM) o extremos de red.

Paquetes descartados de los servicios publicados

La métrica private_service_connect/consumer/dropped_received_packets_count hace un seguimiento de los paquetes enviados desde un servicio publicado a un consumidor de Private Service Connect, como un backend, que se descartan porque Private Service Connect no puede encontrar una conexión coincidente para los paquetes de respuesta.

Private Service Connect solo permite las conexiones que se inician desde la red de VPC del consumidor. Cuando un consumidor inicia una conexión, se realiza un seguimiento de la conexión para que los paquetes de respuesta del servicio publicado coincidan con una conexión existente. Si Private Service Connect no puede encontrar una coincidencia para un paquete de respuesta, se descarta el paquete.

Es posible que Private Service Connect no encuentre una coincidencia para un paquete de respuesta si un servicio publicado envía paquetes de respuesta después de que se agotó el tiempo de espera de una conexión. Si ves valores para esta métrica, comunícate con el productor de servicios. Es posible que puedan configurar su servicio para evitar este problema.