Mengakses layanan yang dipublikasikan melalui backend

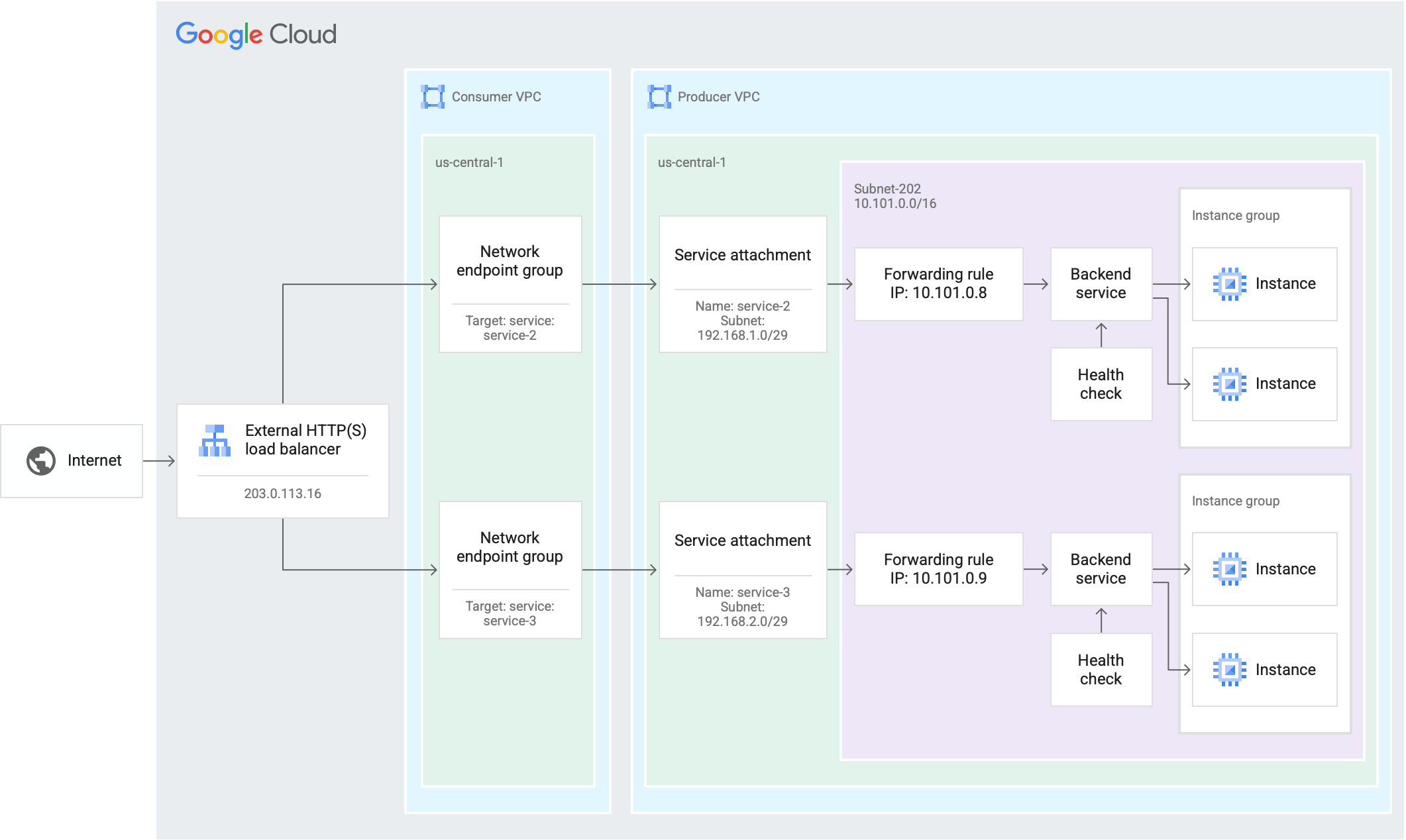

Panduan ini menjelaskan cara mengonfigurasi Load Balancer Aplikasi eksternal global dengan backend Private Service Connect untuk mengakses layanan yang dipublikasikan menggunakan Private Service Connect.

Untuk mengetahui informasi selengkapnya, lihat Tentang backend Private Service Connect.

Peran

Peran Admin Load Balancer Compute

(roles/compute.loadBalancerAdmin) berisi izin yang diperlukan untuk melakukan

tugas yang dijelaskan dalam panduan ini.

Sebelum memulai

Jika ingin memublikasikan layanan Anda sendiri, lihat Memublikasikan layanan menggunakan Private Service Connect.

Jika Anda menghubungkan layanan yang dipublikasikan oleh pihak ketiga, tanyakan informasi berikut kepada produsen layanan:

URI lampiran layanan untuk layanan yang ingin Anda hubungkan. Lampiran layanan memiliki format berikut:

projects/SERVICE_PROJECT/regions/REGION/serviceAttachments/SERVICE_NAMEPersyaratan apa pun terkait nama DNS yang Anda gunakan untuk mengirim permintaan. Anda mungkin perlu menggunakan nama DNS tertentu pada konfigurasi peta URL atau konfigurasi DNS.

Membuat grup endpoint jaringan

Buat NEG Private Service Connect yang mengarah ke lampiran layanan untuk layanan yang dipublikasikan yang ingin Anda akses. Jika layanan yang dipublikasikan di-deploy di beberapa region yang berbeda, buat satu NEG per lampiran layanan.

Setiap NEG Private Service Connect menggunakan alamat IP /32 sehingga load balancer dapat berkomunikasi dengannya.

Konsol

Di konsol Google Cloud , buka halaman Network endpoint groups.

Klik Create network endpoint group.

Masukkan Nama untuk grup endpoint jaringan.

Untuk Network endpoint group type, pilih Network endpoint group (Private Service Connect).

Pilih jenis target Published service.

Untuk Target service, masukkan URI lampiran layanan.

Pilih Network dan Subnet untuk membuat grup endpoint jaringan.

Subnet harus berada di region yang sama dengan layanan yang dipublikasikan.

Klik Create.

gcloud

gcloud compute network-endpoint-groups create NEG_NAME \

--network-endpoint-type=private-service-connect \

--psc-target-service=TARGET_SERVICE \

--region=REGION \

--network=NETWORK \

--subnet=SUBNET

Ganti kode berikut:

NEG_NAME: nama untuk grup endpoint jaringan.TARGET_SERVICE: lampiran layanan yang ingin Anda hubungkan.REGION: region tempat membuat grup endpoint jaringan. Region harus sama dengan region layanan target.NETWORK: jaringan untuk membuat grup endpoint jaringan. Jika dihilangkan, jaringan default akan digunakan.SUBNET: subnet untuk membuat grup endpoint jaringan. Subnet harus berada di region yang sama dengan layanan target. Subnet harus disediakan jika Anda menyediakan jaringan. Jika jaringan dan subnet dihilangkan, jaringan default akan digunakan, dan subnet default diREGIONyang ditentukan akan digunakan.

Mencadangkan alamat IP eksternal untuk load balancer

Guna mencadangkan alamat IP eksternal untuk load balancer, ikuti langkah-langkah berikut.

Konsol

Di konsol Google Cloud , buka halaman IP addresses.

Untuk mereservasi alamat IPv4, klik Reserve static address.

Tetapkan Name untuk resource alamat IP.

Tetapkan paket Jaringan ke Premium.

Tetapkan IP version ke IPv4.

Tetapkan Type ke Global.

Klik Reserve.

gcloud

Cadangkan alamat IPv4 eksternal global untuk load balancer.

gcloud compute addresses create ADDRESS_NAME \ --ip-version=IPV4 --globalGanti

ADDRESS_NAMEdengan nama untuk resource alamat IP.Jalankan perintah ini untuk melihat alamat IP yang dicadangkan:

gcloud compute addresses describe ADDRESS_NAME \ --format="get(address)" --global

Membuat resource sertifikat SSL

Untuk membuat load balancer HTTPS, Anda harus menambahkan resource sertifikat SSL ke front end load balancer. Buat resource sertifikat SSL menggunakan sertifikat SSL yang dikelola Google atau sertifikat SSL yang dikelola sendiri.

Sertifikat yang dikelola Google. Sebaiknya gunakan sertifikat yang dikelola Google karena Google Cloud memperoleh, mengelola, dan memperpanjang sertifikat ini secara otomatis. Untuk membuat sertifikat yang dikelola Google, Anda harus memiliki domain dan data DNS untuk domain tersebut guna menyediakan sertifikat. Selain itu, Anda perlu memperbarui data A DNS domain agar mengarah ke alamat IP load balancer yang dibuat di langkah sebelumnya. Untuk mengetahui petunjuk selengkapnya, lihat Menggunakan sertifikat yang dikelola Google.

Sertifikat yang dikelola sendiri. Sertifikat SSL yang dikelola sendiri adalah sertifikat yang Anda peroleh, sediakan, dan perpanjang sendiri. Sertifikat yang dikelola sendiri dapat ditandatangani oleh certificate authority atau dapat ditandatangani sendiri. Jika sertifikat ini ditandatangani oleh certificate authority, Anda harus memiliki domain. Selain itu, Anda perlu memperbarui data A DNS domain agar mengarah ke alamat IP load balancer yang dibuat di langkah sebelumnya. Untuk mengetahui petunjuk selengkapnya, lihat Menggunakan sertifikat SSL yang dikelola sendiri.

Jika tidak ingin menyiapkan domain saat ini, Anda dapat menggunakan sertifikat SSL yang ditandatangani sendiri untuk pengujian.

Petunjuk ini mengasumsikan bahwa Anda telah membuat resource sertifikat SSL.

Mengonfigurasi load balancer

Konfigurasikan Load Balancer Aplikasi eksternal global dengan kemampuan pengelolaan traffic lanjutan (skema load balancing ditetapkan ke EXTERNAL_MANAGED) untuk terhubung ke layanan terkelola.

Jika Anda terhubung ke layanan yang dipublikasikan dan di-deploy di beberapa region, dan telah membuat beberapa NEG Private Service Connect agar terhubung ke setiap lampiran layanan, Anda dapat menambahkan semua NEG ke layanan backend.

Meskipun NEG Private Service Connect bersifat regional, semua komponen load balancing lain dalam konfigurasi ini bersifat global.

Konsol

Pilih jenis load balancer

Di konsol Google Cloud , buka halaman Load balancing.

- Klik Create load balancer.

- Untuk Type of load balancer, pilih Application Load Balancer (HTTP/HTTPS), lalu klik Next.

- Untuk Public facing or internal, pilih Public facing (external), lalu klik Next.

- Untuk Global or single region deployment, pilih Best for global workloads, lalu klik Next.

- Untuk Load balancer generation, pilih Global external Application Load Balancer, lalu klik Next.

- Klik Configure.

Konfigurasi dasar

- Masukkan Nama load balancer.

- Biarkan jendela tetap terbuka untuk melanjutkan.

Konfigurasi frontend

- Klik Frontend configuration.

- Klik Add Frontend IP and Port.

- Masukkan Nama untuk load balancer.

- Di kolom Protocol, pilih HTTPS (includes HTTP/2).

- Pastikan Port ditetapkan ke

443untuk mengizinkan traffic HTTPS. Untuk Alamat IP, pilih alamat IP yang Anda cadangkan.

Klik daftar Certificate, lalu pilih sertifikat yang telah Anda buat.

Klik OK.

Klik Done.

Konfigurasi backend

Grup endpoint jaringan Private Service Connect adalah jenis backend load balancer. Tambahkan semua NEG Private Service Connect untuk layanan terkelola yang sama ke layanan backend.

- Klik Backend configuration.

- Klik daftar Backend services & backend buckets, lalu klik Create a backend service.

- Masukkan Name untuk layanan backend.

- Tetapkan Backend type ke Private Service Connect network endpoint group.

- Di bagian Backends, klik daftar Private Service Connect network endpoint group, lalu pilih NEG Private Service Connect yang Anda buat. Klik Done.

Jika Anda membuat lebih dari satu NEG Private Service Connect, klik Add backend untuk memilih NEG lain.

Ulangi langkah ini hingga semua NEG untuk layanan terkelola ini ditambahkan ke layanan backend.

Klik Create.

Aturan perutean

Karena konfigurasi ini hanya berisi satu layanan backend, aturan perutean default sudah memadai dan Anda tidak perlu melakukan perubahan apa pun di bagian ini.

Melakukan peninjauan dan penyelesaian

- Untuk meninjau konfigurasi, klik Review and finalize.

- Klik Create.

gcloud

Buat layanan backend untuk layanan terkelola yang ingin Anda hubungkan.

gcloud compute backend-services create BACKEND_SERVICE_NAME \ --load-balancing-scheme=EXTERNAL_MANAGED \ --protocol=HTTPS \ --globalGanti

BACKEND_SERVICE_NAMEdengan nama layanan backend.Tambahkan NEG Private Service Connect yang mengarah ke layanan target.

Jika Anda telah membuat beberapa NEG di region yang berbeda untuk layanan yang sama, ulangi langkah ini untuk menambahkan semua NEG ke layanan backend.

gcloud compute backend-services add-backend BACKEND_SERVICE_NAME \ --network-endpoint-group=NEG_NAME \ --network-endpoint-group-region=REGION \ --global

Ganti kode berikut:

BACKEND_SERVICE_NAME: nama layanan backend.NEG_NAME: nama grup endpoint jaringan.REGION: region grup endpoint jaringan.

Buat peta URL untuk load balancer.

Peta URL harus merujuk ke layanan backend default. Konfigurasikan layanan backend yang telah Anda buat sebagai layanan backend default.

gcloud compute url-maps create URL_MAP_NAME \ --default-service=BACKEND_SERVICE_NAME \ --global

Ganti kode berikut:

URL_MAP_NAME: nama untuk peta URL.BACKEND_SERVICE_NAME: nama layanan backend default load balancer. Default akan digunakan jika tidak ada aturan host yang cocok dengan nama host yang diminta.

Buat proxy HTTPS target.

Gunakan resource sertifikat SSL yang Anda buat untuk membuat proxy HTTPS target.

gcloud compute target-https-proxies create PROXY_NAME \ --url-map=URL_MAP_NAME \ --ssl-certificates=CERTIFICATE

Ganti kode berikut:

PROXY_NAME: nama untuk proxy HTTPS target.URL_MAP_NAME: nama peta URL.CERTIFICATE: nama resource sertifikat.

Buat aturan penerusan.

gcloud compute forwarding-rules create FWD_RULE \ --load-balancing-scheme=EXTERNAL_MANAGED \ --network-tier=PREMIUM \ --address=ADDRESS_NAME \ --target-https-proxy=PROXY_NAME \ --ports=443 \ --globalGanti kode berikut:

FWD_RULE: nama untuk aturan penerusan.ADDRESS_NAME: resource alamat IP yang Anda cadangkan untuk digunakan bagi aturan penerusan.PROXY_NAME: nama proxy HTTPS target.

Mengonfigurasi data DNS

Jika Anda ingin mengakses backend Private Service Connect menggunakan nama DNS, buat nama DNS untuk setiap aturan penerusan eksternal. Data DNS harus sesuai dengan nama di peta URL. Kecuali jika peta URL Anda menulis ulang nama, data DNS juga harus sesuai dengan nama yang diharapkan oleh layanan produsen.

Jika Anda menggunakan Cloud DNS untuk mengelola DNS, lihat menambahkan data DNS.

Memverifikasi konfigurasi

Buat instance VM.

gcloud compute instances create VM_NAME \ --network=NETWORK \ --image-project=debian-cloud --image-family=debian-11 \ --zone=ZONEGanti kode berikut:

VM_NAME: nama untuk virtual machine.NETWORK: jaringan untuk VM.ZONE: zona untuk VM.

Hubungkan ke VM.

gcloud compute ssh VM_NAME --zone=ZONE

Gunakan

curluntuk memverifikasi konfigurasi. Perintah ini menetapkan headerHostdan mengabaikan resolusi DNS dengan menentukan alamat IP yang ditentukan pengguna. Anda dapat menghapus port jika menggunakan port default untuk protokol, misalnya, menggunakan port 443 untuk HTTPS.Anda dapat melewati validasi sertifikat menggunakan flag

-k. Anda mungkin perlu melewatkan validasi jika menggunakan sertifikat yang ditandatangani sendiri untuk mengonfigurasi proxy HTTPS target, atau jika VM tidak memiliki sertifikat certificate authority yang menandatangani sertifikat Anda.curl [-k] -s 'https://HOST:443/RESOURCE_URI' \ -H 'Host: HOST' \ --connect-to HOST:443:FWD_RULE_IP_ADDRESS:443Ganti kode berikut:

HOST: nama host yang dikonfigurasi di peta URL.RESOURCE_URI: sisa URI resource yang ingin Anda gunakan untuk verifikasi.FWD_RULE_IP_ADDRESS: alamat IP yang ditetapkan ke aturan penerusan.

Masalah umum

Kegagalan health check dengan NEG global

Ada masalah umum pada NEG Private Service Connect konsumen yang dikonfigurasi untuk akses global. NEG Private Service Connect dikonfigurasi untuk akses global jika dikaitkan dengan layanan backend global.

Jika Anda menghubungkan NEG Private Service Connect yang dikonfigurasi untuk akses global ke load balancer produsen, dan produsen layanan menonaktifkan akses global untuk load balancer tersebut, health check tidak akan berfungsi dengan benar. Akibatnya, traffic dapat dikirim ke backend yang tidak sehat dan dihapus.

Jika Anda mengakses layanan yang dipublikasikan menggunakan NEG Private Service Connect yang dikonfigurasi untuk akses global, dan backend Anda terpengaruh oleh masalah ini, lakukan salah satu hal berikut:

- Jika Anda ingin menggunakan akses global, minta produsen layanan untuk mengaktifkan akses global untuk load balancer mereka.

- Jika Anda tidak ingin menggunakan akses global, konfigurasi ulang NEG Private Service Connect untuk akses regional. Untuk melakukannya, Anda harus menghapus NEG Private Service Connect dari layanan backend global, lalu melampirkan NEG ke layanan backend regional.

Pemecahan masalah

Pembuatan backend berhasil, tetapi konektivitas tidak terbentuk

Jika Anda berhasil membuat backend untuk layanan yang dipublikasikan, tetapi konektivitas tidak dibuat, periksa status koneksi backend. Status koneksi dapat menunjukkan langkah-langkah yang dapat Anda lakukan untuk menyelesaikan masalah.

Pembuatan backend berhasil, tetapi produsen menolak koneksi

Jika Anda menerima error connection refused, biasanya berarti server backend produsen tidak memproses port yang coba dihubungkan oleh klien.

Minta produsen layanan untuk memeriksa apakah layanannya memproses port yang Anda tentukan.

Jika layanan produsen dihosting di Load Balancer Jaringan passthrough internal yang menggunakan beberapa port, tentukan port produsen yang sesuai dalam konfigurasi NEG Private Service Connect Anda. Lihat Konfigurasi port produsen.

Backend mengalami masalah performa atau waktu tunggu koneksi habis

Jika backend Anda mengalami masalah performa atau timeout koneksi terputus-putus, hal ini mungkin disebabkan oleh paket yang tidak terkirim. Anda dapat menyelidiki paket yang tidak terkirim dengan memeriksa metrik yang dijelaskan di bagian berikut.

Paket yang tidak terkirim ke layanan yang dipublikasikan

Metrik private_service_connect/consumer/dropped_sent_packets_count

melacak paket dari konsumen Private Service Connect seperti backend ke layanan yang dipublikasikan yang di-drop karena backend melampaui koneksi maksimum ke layanan.

Jika backend melaporkan nilai untuk metrik ini, pertimbangkan solusi berikut:

- Buat backend tambahan yang terhubung ke layanan yang dipublikasikan.

- Mengurangi jumlah koneksi melalui backend ini.

- Minta produsen layanan untuk meningkatkan kapasitas layanan yang dipublikasikannya—misalnya, dengan menambahkan lebih banyak instance virtual machine (VM) atau endpoint jaringan.

Paket yang tidak terkirim dari layanan yang dipublikasikan

Metrik

private_service_connect/consumer/dropped_received_packets_count

melacak paket yang dikirim dari layanan yang dipublikasikan ke konsumen Private Service Connect seperti backend yang di-drop karena Private Service Connect tidak dapat menemukan koneksi yang cocok untuk paket respons.

Private Service Connect hanya mengizinkan koneksi yang dimulai dari jaringan VPC konsumen. Saat konsumen memulai koneksi, koneksi tersebut dilacak untuk mencocokkan paket respons dari layanan yang dipublikasikan dengan koneksi yang ada. Jika Private Service Connect tidak dapat menemukan kecocokan untuk paket respons, paket akan dibatalkan.

Private Service Connect mungkin tidak menemukan kecocokan untuk paket respons jika layanan yang dipublikasikan mengirim paket respons setelah koneksi mengalami waktu tunggu. Jika Anda melihat nilai untuk metrik ini, hubungi produsen layanan. Mereka mungkin dapat mengonfigurasi layanan mereka untuk menghindari masalah ini.