Sécurité pour Google Cloud

Sécurité du cloud et protection par IA

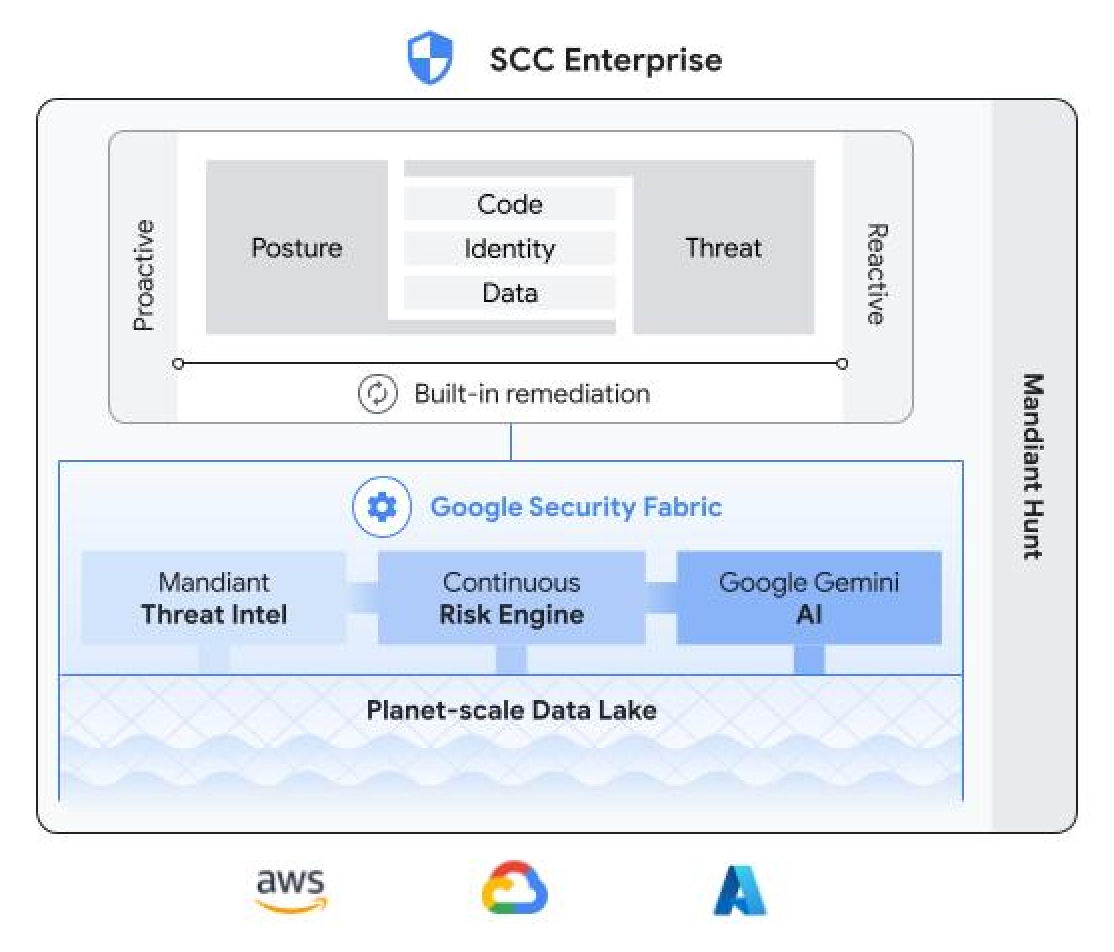

Security Command Center offre la meilleure sécurité pour les environnements Google Cloud et la meilleure protection pour l'ensemble de la pile d'IA.

Rejoignez la communauté Security Command Center pour trouver des réponses à vos questions, développer vos compétences, vous tenir informé et établir des liens.

Fonctionnalités

Protection de l'IA

Sécurisez l'ensemble de la pile et du cycle de vie de l'IA, de vos données à votre infrastructure, en passant par vos modèles, vos applications et votre plate-forme. Découvrez tous les éléments d'IA et hiérarchisez les risques, sécurisez les charges de travail et les interactions avec Model Armor (protection contre l'injection de prompt, les fuites de données sensibles et les contenus dangereux), et détectez les menaces spécifiques à l'IA sur l'ensemble de la pile d'IA et contrez-les. Bénéficiez de visibilité, de contrôle et de sécurité pour vos innovations en matière d'IA, du développement à l'environnement d'exécution.

Détection des menaces intégrée

Détectez les menaces actives en temps quasi réel à l'aide de détecteurs spécialisés intégrés à l'infrastructure Google Cloud. Détectez rapidement les activités malveillantes et suspectes dans les services Google Cloud, y compris Compute Engine, GKE, BigQuery, CloudRun et plus encore. Protégez votre organisation avec le seul Programme de protection contre le minage de cryptomonnaie du secteur.

Red Team virtuelle

Trouvez les failles à haut risque dans les défenses cloud en simulant un attaquant sophistiqué et déterminé. La Red Team virtuelle exécute des millions de permutations d'attaque sur un modèle jumeau numérique de l'environnement cloud d'une organisation. Elle peut ainsi identifier des chemins d'attaque, des combinaisons dangereuses et des goulots d'étranglement qui sont propres à l'environnement cloud de chaque client.

Responsable de la conformité

Combinez la définition des règles, la configuration des contrôles, l'application, la surveillance et l'audit dans un workflow unifié. Obtenez une vue d'ensemble de l'état de conformité avec des outils de surveillance et de reporting simples. Utilisez Audit Manager pour générer automatiquement des preuves vérifiables afin de prouver la conformité aux auditeurs.

Gestion de la stratégie cloud

Analysez automatiquement votre environnement cloud pour identifier les erreurs de configuration et les failles logicielles qui pourraient entraîner une compromission, sans avoir à installer ni à gérer d'agents. Les résultats à risque élevé sont présentés sur le tableau de bord des risques de Security Command Center afin que vous sachiez quels problèmes traiter en priorité.

Gestion de la stratégie de sécurité des données

La gestion de la stratégie de sécurité des données (DSPM) assure la gouvernance de la sécurité et de la conformité des données sensibles. Avec plus de 150 classificateurs de données basés sur l'IA de Sensitive Data Protection, la gestion de la stratégie de sécurité des données vous permet d'identifier, de sécuriser et de surveiller les données sensibles. Elle permet également de visualiser le mappage des données pour toutes les ressources de données, et fournit des paramètres avancés de traitement des données pour Google Cloud Storage, BigQuery et Vertex AI. Protégez les données sensibles contre les risques de sécurité et de conformité avec DSPM.

Déplacer la sécurité en amont

Identifiez les problèmes de sécurité avant qu'ils ne surviennent. Les développeurs ont accès à des milliers de packages logiciels testés et validés par Google via Assured Open Source Software. Les équipes DevOps et DevSecOps disposent de contrôles de posture pour définir et surveiller des garde-fous de sécurité dans l'infrastructure. Elles peuvent également utiliser l'analyse IaC (Infrastructure as Code) pour mettre en œuvre des stratégies de sécurité cohérentes entre le code et le cloud, en validant les contrôles de sécurité pendant le processus de compilation.

Gestion de l'infrastructure cloud et des droits d'accès (CIEM)

Réduisez les risques liés à l'identité en accordant aux utilisateurs le niveau minimal d'accès et d'autorisations nécessaires pour effectuer leur travail. Identifiez quels utilisateurs ont accès à quelles ressources cloud, obtenez des recommandations générées par le ML pour réduire les autorisations inutilisées et inutiles, et utilisez des playbooks prêts à l'emploi pour accélérer la réponse aux failles liées aux identités. Compatible avec Google Cloud IAM, Entra ID (Azure AD), AWS IAM et Okta

En savoir plus

| Security Command Center | Description | Application idéale | Activation et tarification |

|---|---|---|---|

Enterprise | Sécurité multicloud complète, gestion automatisée des cas et playbooks de correction | Protection de Google Cloud, d'AWS et/ou d'Azure avec des corrections automatisées | Tarification par abonnement |

Premium | La meilleure protection pour Google Cloud inclut la sécurité de l'IA, la gestion de la stratégie, le red teaming virtuel, la détection des menaces, la sécurité des données, la gestion de la conformité, et plus encore. | Clients Google Cloud souhaitant bénéficier de la couverture de sécurité la plus complète | Tarification par abonnement OU paiement à l'usage avec activation en libre-service |

Standard | Gestion de base de la stratégie de sécurité pour Google Cloud uniquement | Environnements Google Cloud avec des exigences de sécurité minimales | Activation en libre-service sans frais |

Pour en savoir plus sur les offres de Security Command Center, consultez notre documentation.

Enterprise

Sécurité multicloud complète, gestion automatisée des cas et playbooks de correction

Protection de Google Cloud, d'AWS et/ou d'Azure avec des corrections automatisées

Tarification par abonnement

Premium

La meilleure protection pour Google Cloud inclut la sécurité de l'IA, la gestion de la stratégie, le red teaming virtuel, la détection des menaces, la sécurité des données, la gestion de la conformité, et plus encore.

Clients Google Cloud souhaitant bénéficier de la couverture de sécurité la plus complète

Tarification par abonnement OU paiement à l'usage avec activation en libre-service

Standard

Gestion de base de la stratégie de sécurité pour Google Cloud uniquement

Environnements Google Cloud avec des exigences de sécurité minimales

Activation en libre-service sans frais

Pour en savoir plus sur les offres de Security Command Center, consultez notre documentation.

Fonctionnement

Security Command Center vous permet de gérer les risques de manière proactive et de contrer les menaces de manière réactive en assurant la gestion des stratégies et la détection des menaces pour l'IA, l'infrastructure et les données. Il offre la meilleure protection pour Google Cloud avec plus de 175 détecteurs propriétaires et une protection complète de l'IA qui sécurise l'ensemble de la pile et du cycle de vie de l'IA.

Security Command Center vous permet de gérer les risques de manière proactive et de contrer les menaces de manière réactive en assurant la gestion des stratégies et la détection des menaces pour l'IA, l'infrastructure et les données. Il offre la meilleure protection pour Google Cloud avec plus de 175 détecteurs propriétaires et une protection complète de l'IA qui sécurise l'ensemble de la pile et du cycle de vie de l'IA.

Utilisations courantes

Sécurité de l'IA tout au long du cycle de vie

Protéger l'ensemble de la pile et du cycle de vie de l'IA

Ressources de formation

Protéger l'ensemble de la pile et du cycle de vie de l'IA

Sécurité du cloud axée sur les risques

Priorisez les risques importants liés au cloud

Priorisez les risques importants liés au cloud

Utilisez les fonctionnalités de Red Team virtuelles pour identifier rapidement les problèmes de sécurité cloud à haut risque qui pourraient avoir un impact important sur votre activité. Consultez un tableau de bord des risques détaillé pour visualiser les détails des chemins d'attaque, les combinaisons de problèmes toxiques, le score d'exposition aux attaques et les informations CVE créées manuellement par Mandiant pour hiérarchiser vos actions de réponse.

Identifier et hiérarchiser les risques liés au cloud avec une plate-forme de protection des applications cloud natives

Tutoriels, guides de démarrage rapide et ateliers

Priorisez les risques importants liés au cloud

Priorisez les risques importants liés au cloud

Utilisez les fonctionnalités de Red Team virtuelles pour identifier rapidement les problèmes de sécurité cloud à haut risque qui pourraient avoir un impact important sur votre activité. Consultez un tableau de bord des risques détaillé pour visualiser les détails des chemins d'attaque, les combinaisons de problèmes toxiques, le score d'exposition aux attaques et les informations CVE créées manuellement par Mandiant pour hiérarchiser vos actions de réponse.

Ressources de formation

Identifier et hiérarchiser les risques liés au cloud avec une plate-forme de protection des applications cloud natives

Protection des charges de travail dans le cloud

Détecter les attaques actives

Détecter les attaques actives

Découvrez quand des acteurs malintentionnés ont infiltré votre environnement cloud. Utilisez des détecteurs de menaces spécialisés intégrés à Google Cloud et les meilleurs renseignements sur les menaces du secteur pour détecter les cyberattaques, y compris l'exécution de code malveillant, l'élévation des privilèges, l'exfiltration de données, les menaces liées à l'IA et plus encore.

Tutoriels, guides de démarrage rapide et ateliers

Détecter les attaques actives

Détecter les attaques actives

Découvrez quand des acteurs malintentionnés ont infiltré votre environnement cloud. Utilisez des détecteurs de menaces spécialisés intégrés à Google Cloud et les meilleurs renseignements sur les menaces du secteur pour détecter les cyberattaques, y compris l'exécution de code malveillant, l'élévation des privilèges, l'exfiltration de données, les menaces liées à l'IA et plus encore.

Stratégie de sécurité

Protéger les applications et données critiques dans Google Cloud

Protéger les applications et données critiques dans Google Cloud

Utilisez une technologie sans agent pour identifier de manière proactive les failles et erreurs de configuration de votre environnement Google Cloud avant que des pirates informatiques puissent les exploiter pour accéder à des ressources cloud sensibles. Utilisez ensuite la technologie de red teaming virtuel pour identifier les chemins d'attaque possibles et les niveaux d'exposition aux attaques pour hiérarchiser les problèmes de sécurité qui présentent le plus de risque.

Tutoriels, guides de démarrage rapide et ateliers

Protéger les applications et données critiques dans Google Cloud

Protéger les applications et données critiques dans Google Cloud

Utilisez une technologie sans agent pour identifier de manière proactive les failles et erreurs de configuration de votre environnement Google Cloud avant que des pirates informatiques puissent les exploiter pour accéder à des ressources cloud sensibles. Utilisez ensuite la technologie de red teaming virtuel pour identifier les chemins d'attaque possibles et les niveaux d'exposition aux attaques pour hiérarchiser les problèmes de sécurité qui présentent le plus de risque.

Gestion de la conformité

Simplifier la conformité de la configuration, de la surveillance et des audits

Ressources de formation

Simplifier la conformité de la configuration, de la surveillance et des audits

Tarification

| Fonctionnement des tarifs de Security Command Center | La tarification est basée sur le nombre total d'éléments protégés dans les environnements cloud. | |

|---|---|---|

| Niveau des produits | Activation | Prix en dollars américains |

Enterprise | Disponible sous forme d'abonnement annuel ou pluriannuel, avec des remises intégrées en fonction de la durée de l'engagement | |

Premium | Disponible sous forme d'abonnement annuel ou pluriannuel, ou via l'activation en libre-service avec paiement à l'usage, au niveau du projet ou de l'organisation | |

Standard | Disponible en libre-service, au niveau du projet ou de l'organisation | Sans frais |

Fonctionnement des tarifs de Security Command Center

La tarification est basée sur le nombre total d'éléments protégés dans les environnements cloud.

Enterprise

Disponible sous forme d'abonnement annuel ou pluriannuel, avec des remises intégrées en fonction de la durée de l'engagement

Premium

Disponible sous forme d'abonnement annuel ou pluriannuel, ou via l'activation en libre-service avec paiement à l'usage, au niveau du projet ou de l'organisation

Standard

Disponible en libre-service, au niveau du projet ou de l'organisation

Sans frais