La versión de clave tiene un state:

Generación pendiente (

PENDING_GENERATION): (Solo aplica a las claves asimétricas) Esta versión de clave aún se está generando. Todavía no se puede usar, habilitar, inhabilitar ni destruir. Cloud Key Management Service cambiará automáticamente el estado a habilitado en cuanto esté lista la versión.Importación pendiente (

PENDING_IMPORT): (Solo aplica a las claves importadas). Esta versión de clave aún se está importando. Todavía no se puede usar, habilitar, inhabilitar ni destruir. Cloud Key Management Service cambiará automáticamente el estado a habilitado en cuanto esté lista la versión.Habilitado (

ENABLED): La versión de clave está lista para usarse.Inhabilitado (

DISABLED): Esta versión de clave no se puede usar, pero el material de clave aún está disponible y la versión se puede volver a colocar en el estado habilitado.Programado para su destrucción (

DESTROY_SCHEDULED): Esta versión de clave está programada para su destrucción próximamente. Se puede volver a colocar en el estado inhabilitado. Este estado corresponde a la etapa 2: eliminación de forma no definitiva en la canalización de eliminación de datos.Destruido (

DESTROYED): esta versión de clave está destruida y el material de clave ya no se almacena en Cloud KMS. Si la versión de clave se usó para la encriptación asimétrica o simétrica, no se puede recuperar ningún texto cifrado encriptado con esta versión. Si la versión de clave se usó para la firma digital, no se pueden crear firmas nuevas. Además, en el caso de todas las versiones de clave asimétricas, la clave pública ya no está disponible para su descarga. Una vez que una versión de clave ingresa en este estado, la acción es irreversible. Este estado corresponde a la etapa 3: eliminación lógica de los sistemas activos en la canalización de eliminación de datos, lo que significa que el material de clave se borra de todos los sistemas de Cloud KMS activos. Desde el momento de la destrucción, se tardan 45 días en borrar el material de claves de todos los sistemas activos y de copia de seguridad de Google. Consulta el cronograma de eliminación de Cloud KMS para obtener más información.Importación con errores (

IMPORT_FAILED): Esta versión de clave no se pudo importar. Consulta Solución de problemas de importaciones con errores para obtener información adicional sobre las condiciones que causan fallas de importación.

Cambia los estados de una versión de clave

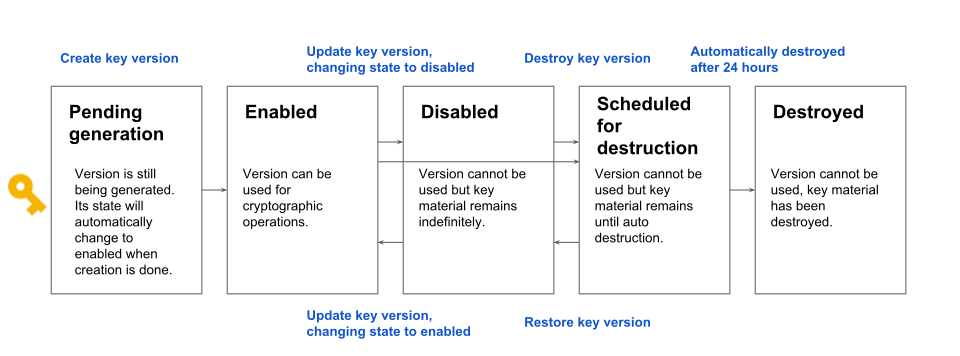

A continuación, se describe cómo una versión de claves cambia de estados:

Cuando se crea una versión de clave de una clave asimétrica, inicia con un estado de generación pendiente. Cuando Cloud KMS termina de generar la versión de la clave, el estado se cambia automáticamente a habilitado.

Cuando se crea una versión de clave para una clave simétrica, inicia con un estado de habilitado.

Una versión de clave puede pasar de habilitado a inhabilitado, y de inhabilitado a habilitado con

UpdateCryptoKeyVersiony las interfaces para este método. Por ejemplo, consulta Habilita e inhabilita versiones de clave.Una versión de clave que se habilita o inhabilita puede pasar al estado programado para su destrucción con

DestroyCryptoKeyVersiony las interfaces para este método. Por ejemplo, consulta Programa una versión de clave para su destrucción.Una versión de clave que está programada para su destrucción puede regresar al estado inhabilitado con

RestoreCryptoKeyVersiony las interfaces para este método. Por ejemplo, consulta Restablece una versión de clave.

En el siguiente diagrama se muestran los estados permitidos para una versión de clave.

Ten en cuenta que solo las versiones de clave para claves asimétricas inician en el estado generación pendiente. Las versiones de clave para claves simétricas inician en el estado habilitado.

Impacto del estado de la versión de clave en las operaciones criptográficas

El impacto del estado de la versión de clave en las operaciones criptográficas depende de si la clave se usa para alguna de las siguientes opciones:

- Encriptación simétrica

- Encriptación asimétrica o firma digital

Encriptación simétrica

Cada clave de encriptación simétrica cuenta con una versión primaria designada que se usa en ese momento para encriptar datos. A fin de que una clave esté disponible para encriptar datos, esta necesita tener una versión de clave primaria que esté habilitada.

Cuando se usa una clave para encriptar texto sin formato, su versión de clave primaria se usa a fin de encriptar esos datos. La información en cuanto a cuál versión se usó para encriptar datos se almacena en el cifrado de los datos. Solo una versión de la clave puede ser la primaria en un momento dado.

Si la versión de clave primaria está inhabilitada, esa versión de clave no se puede usar para encriptar datos. Ten en cuenta que una versión clave primaria habilitada puede inhabilitarse, programarse para su destrucción o destruirse, y una versión que no está habilitada puede convertirse en la versión primaria.

Cualquiera que sea la versión de clave primaria, esta no tiene ningún impacto en la capacidad para desencriptar datos. Una versión de clave se puede usar para desencriptar datos mientras esté habilitada.

Encriptación asimétrica o firma digital

Cada vez que se usa una clave simétrica para la encriptación o la firma digital, se debe especificar una versión de clave. A fin de que una versión de clave esté disponible para la encriptación asimétrica o la firma digital, esta debe estar habilitada. Puedes recuperar la clave pública de una versión de clave solo si esta última está habilitada.

Duración variable del estado Programada para la destrucción

De forma predeterminada, las claves en Cloud KMS pasan 30 días en el estado Programada para la destrucción (borrado de forma no definitiva) antes de que el material de la clave se borre de forma lógica del sistema. Esta duración se puede configurar con las siguientes advertencias:

- La duración solo se puede configurar durante la creación de la clave.

- Una vez especificada, no se puede cambiar la duración de la clave.

- La duración se aplica a todas las versiones de la clave que se creen en el futuro.

- La duración mínima es de 24 horas para todas las claves, excepto las claves de solo importación, que tienen una duración mínima de 0.

- La duración máxima es de 120 días.

El valor se configura con el campo destroy_scheduled_duration de la CryptoKey en la CreateCryptoKeyRequest.

Te recomendamos que uses la duración predeterminada de 30 días para todas las claves, a menos que tengas requisitos regulatorios o de aplicaciones específicos que requieran un valor diferente.