En esta página, se describen las prácticas recomendadas para configurar la encriptación en reposo con claves de encriptación administradas por el cliente (CMEK) en tus recursos de Google Cloud . Esta guía está dirigida a arquitectos de nube y equipos de seguridad, y describe las prácticas recomendadas y las decisiones que debes tomar mientras diseñas tu arquitectura de CMEK.

En esta guía, se asume que ya te familiarizaste con Cloud Key Management Service (Cloud KMS) y las claves de encriptación administradas por el cliente, y que leíste el análisis detallado de Cloud KMS.Decisiones preliminares

Las recomendaciones de esta página están dirigidas a los clientes que usan CMEK para encriptar sus datos. Si no sabes si usar CMEK creadas de forma manual o automática como parte de tu estrategia de seguridad, esta sección te ayudará a tomar estas decisiones preliminares.

Decide si vas a usar CMEK

Te recomendamos que uses CMEK para encriptar los datos en reposo en los servicios de Google Cloudsi necesitas alguna de las siguientes capacidades:

Ser propietario de las claves de encriptación

Controlar y administrar tus claves de encriptación, incluida la elección de su ubicación, su nivel de protección, creación, control de acceso, rotación, uso y destrucción

Generar material de claves en Cloud KMS o importar material de claves que se mantenga fuera de Google Cloud.

Establecer una política sobre dónde se deben usar tus llaves

Borrar de forma selectiva los datos protegidos por tus claves en caso de una desvinculación o para corregir incidentes de seguridad (destrucción criptográfica)

Crear y usar claves que sean únicas para cada cliente, lo que establece un límite criptográfico para tus datos

Registrar el acceso administrativo y a los datos en las claves de encriptación

Cumplir con las reglamentaciones actuales o futuras que requieran cualquiera de estos objetivos

Elige la creación manual o automática de las claves

En esta guía, se ofrecen prácticas recomendadas en relación con las decisiones que debes tomar cuando aprovisionas CMEK por tu cuenta. Autokey de Cloud KMS toma algunas de estas decisiones por ti y automatiza muchas de las recomendaciones de esta guía. Usar Autokey es más sencillo que aprovisionar claves por tu cuenta, y es la opción recomendada si las claves que crea Autokey cumplen con todos tus requisitos.

Autokey aprovisiona las CMEK por ti. Las CMEK que aprovisiona Autokey tienen las siguientes características:

- Nivel de protección: HSM

- Algoritmo: AES-256 GCM

Período de rotación: Un año

Después de que Autokey crea una clave, un administrador de Cloud KMS puede editar el período de rotación predeterminado.

- Separación de obligaciones:

- A la cuenta de servicio del servicio se le otorgan automáticamente permisos de encriptación y desencriptación en la clave.

- Los permisos de administrador de Cloud KMS se aplican como de costumbre a las claves creadas por Autokey. Los administradores de Cloud KMS pueden ver, actualizar, habilitar o inhabilitar, y destruir las claves creadas por Autokey. A los administradores de Cloud KMS no se les otorgan permisos de encriptación y desencriptación.

- Los desarrolladores de Autokey solo pueden solicitar la creación y la asignación de claves. No pueden ver ni administrar claves.

- Especificidad o nivel de detalle de las claves: El nivel de detalle de las claves que crea Autokey varía según el tipo de recurso. Para obtener información específica del servicio en relación con el nivel de detalle de las claves, consulta Servicios compatibles.

Ubicación: Autokey crea claves en la misma ubicación que el recurso que se protegerá.

Si necesitas crear recursos protegidos por CMEK en ubicaciones donde Cloud HSM no está disponible, debes crear tu CMEK de forma manual.

- Estado de versión de las claves: Las claves nuevas solicitadas con Autokey se crean como la versión de clave primaria en el estado habilitado.

- Nombres de los llaveros de claves: Todas las claves creadas por Autokey se crean en un llavero de claves denominado

autokeyen el proyecto de Autokey en la ubicación seleccionada. Los llaveros de claves en tu proyecto de Autokey se crean cuando un desarrollador de Autokey solicita la primera clave en una ubicación determinada. - Nombres de las claves: Las claves creadas por Autokey siguen esta convención de nombres:

PROJECT_NUMBER-SERVICE_SHORT_NAME-RANDOM_HEX - Exportación de claves: Al igual que todas las claves de Cloud KMS, las claves creadas por Autokey no se pueden exportar.

- Seguimiento de claves: Al igual que todas las claves de Cloud KMS que se usan en los servicios integrados en CMEK que son compatibles con el seguimiento de claves, se puede ver un seguimiento de las claves creadas por Autokey en el panel de Cloud KMS.

Si hay requisitos que no se pueden cumplir con las claves creadas por Autokey, como un nivel de protección que no sea HSM o servicios que no sean compatibles con Autokey, te recomendamos que uses CMEK creadas de forma manual en lugar de Autokey.

Diseña la arquitectura de tus CMEK

Cuando diseñes una arquitectura de CMEK, debes tener en cuenta la configuración de las claves que usarás y cómo se administran. Estas decisiones influyen en el costo, la sobrecarga operativa y la facilidad con la que se implementan capacidades como la destrucción criptográfica.

En las siguientes secciones, se analizan recomendaciones para cada opción de diseño.

Usa un proyecto de claves CMEK centralizado para cada entorno

Te recomendamos que uses un proyecto de claves CMEK centralizado para cada carpeta de entorno. No crees recursos encriptados con CMEK en el mismo proyecto en el que administras las claves de Cloud KMS. Este enfoque ayuda a evitar el uso compartido de las claves de encriptación en diferentes entornos y permite la separación de obligaciones.

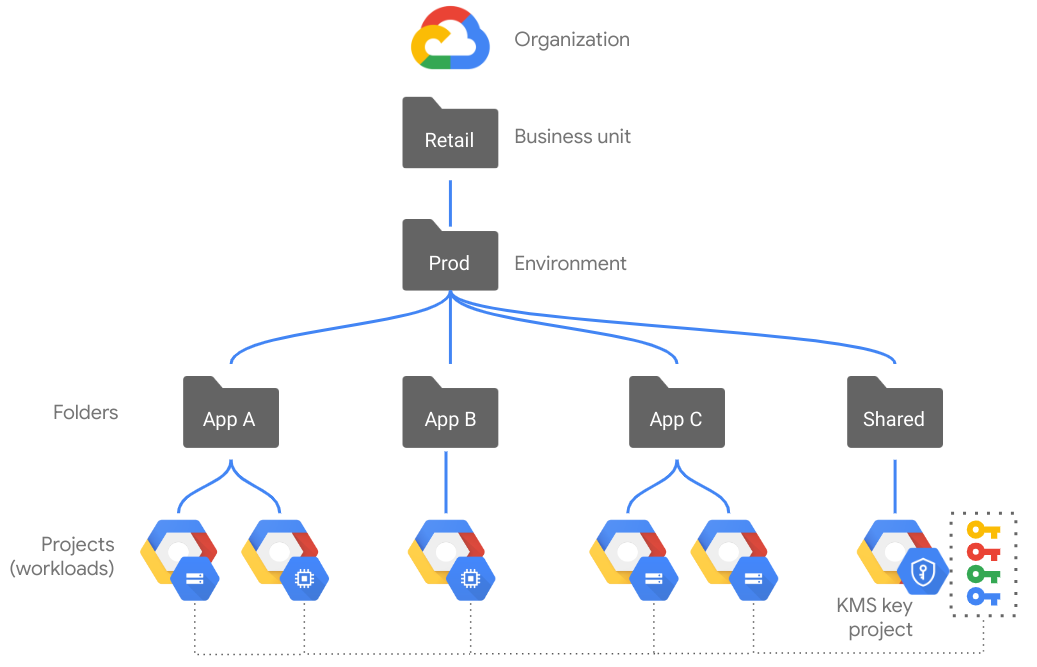

En el siguiente diagrama, se ilustran estos conceptos en el diseño recomendado:

- Cada carpeta de entorno tiene un proyecto de claves de Cloud KMS que se administra por separado de los proyectos de aplicaciones.

- Los llaveros de claves y las claves de Cloud KMS se aprovisionan en el proyecto de claves de Cloud KMS, y estas claves se usan para encriptar recursos en los proyectos de aplicaciones.

- Las políticas de Identity and Access Management (IAM) se aplican a los proyectos o carpetas para permitir la separación de obligaciones. El principal que administra las claves de Cloud KMS en el proyecto de claves de Cloud KMS no es el mismo principal que usa las claves de encriptación en los proyectos de aplicaciones.

Crea llaveros de claves de Cloud KMS para cada ubicación

Debes crear llaveros de claves de Cloud KMS en las ubicaciones en las que implementes recursos deGoogle Cloud encriptados con CMEK.

- Los recursos regionales y zonales deben usar un llavero de claves y una CMEK en la misma región que el recurso o en la ubicación

global. Los recursos zonales y de una sola región no pueden usar un llavero de claves multirregional que no seaglobal. - Los recursos multirregionales (como un conjunto de datos de BigQuery en la región múltiple

us) deben usar un llavero de claves y una CMEK en la misma región múltiple o birregión. Los recursos multirregionales no pueden usar un llavero de claves regional. - Los recursos globales deben usar un llavero de claves y una CMEK en la ubicación

global.

Aplicar claves regionales es una parte de la estrategia de regionalización de datos. Cuando exiges el uso de llaveros de claves y claves en una región definida, también exiges que los recursos coincidan con la región del llavero de claves. Para obtener más información sobre la residencia de datos, consulta Controla la residencia de los datos.

Para las cargas de trabajo que requieren alta disponibilidad o capacidades de recuperación ante desastres en varias ubicaciones, es tu responsabilidad evaluar si tu carga de trabajo es resiliente en caso de que Cloud KMS no esté disponible en una región determinada. Por ejemplo, un disco persistente de Compute Engine encriptado con una clave de Cloud KMS de la región A no se puede volver a crear en la región B en el caso de una recuperación ante desastres en la que la región A no está disponible. Para mitigar el riesgo de esta situación, puedes planificar la encriptación de un recurso con claves global.

Para obtener más información, consulta Cómo elegir el mejor tipo de ubicación.

Si usas Autokey de Cloud KMS, los llaveros de claves se crean automáticamente en la misma ubicación que los recursos que proteges.

Elige una estrategia de nivel de detalle para las claves

El nivel de detalle hace referencia a la escala y el alcance del uso previsto de cada clave. Por ejemplo, se dice que una clave que protege varios recursos es menos detallada que una clave que protege solo un recurso.

Las claves de Cloud KMS aprovisionadas manualmente para la CMEK deben aprovisionarse antes de crear un recurso que se encriptará con la clave, como un disco persistente de Compute Engine. Puedes crear claves muy detalladas para recursos individuales o claves menos detalladas para reutilizarlas entre recursos de forma más general.

Si bien no existe un patrón universalmente correcto, evalúa las siguientes ventajas y desventajas de los diferentes patrones:

Claves con un nivel de detalle alto: Por ejemplo, una clave para cada recurso individual

- Más control para inhabilitar de forma segura las versiones de claves: Inhabilitar o destruir una versión de una clave que se usa para un alcance limitado tiene menos riesgo de afectar otros recursos que inhabilitar o destruir una clave compartida. Esto también significa que usar claves altamente detalladas ayuda a reducir el posible impacto de una clave vulnerada en comparación con el uso de claves menos detalladas.

- Costo: Para usar claves detalladas, se deben mantener más versiones de claves activas en comparación con una estrategia que usa claves menos detalladas. Dado que los precios de Cloud KMS se basan en la cantidad de versiones de claves activas, elegir un nivel de detalle mayor de las claves genera costos más altos.

- Sobrecarga operativa: El uso de claves altamente detalladas puede requerir mayor esfuerzo administrativo o herramientas adicionales para automatizar el aprovisionamiento de una gran cantidad de recursos de Cloud KMS y para administrar los controles de acceso de los agentes de servicio, de forma tal que solo puedan usar las claves adecuadas. Si necesitas claves con un nivel de detalle alto, Autokey puede ser una buena opción para automatizar el aprovisionamiento. Para obtener más información sobre el nivel de detalle de las claves de Autokey en cada servicio, consulta Servicios compatibles.

Claves con un nivel de detalle bajo: Por ejemplo, una clave para cada aplicación, cada región y cada entorno

- Se requiere cuidado para inhabilitar de forma segura las versiones de clave: Inhabilitar o destruir una versión de clave que se usa en un alcance amplio requiere más cuidado que inhabilitar o destruir una clave altamente detallada. Antes de inhabilitar la versión de clave anterior, debes asegurarte de que todos los recursos encriptados con esa versión de clave se vuelvan a encriptar de forma segura con una versión de clave nueva. En el caso de muchos tipos de recursos, puedes ver el uso de las claves para identificar dónde se usó una clave. Esto también significa que usar claves con un nivel de detalle bajo puede aumentar el posible impacto de una clave vulnerada en comparación con las claves con un nivel de detalle alto.

- Costo: Con las menos detalladas, se requiere la creación de menos versiones de claves, y los precios de Cloud KMS se basan en la cantidad de versiones de claves activas.

- Sobrecarga operativa: Puedes definir y aprovisionar previamente una cantidad conocida de claves con menos esfuerzo para garantizar los controles de acceso adecuados.

Elige el nivel de protección para las claves

Cuando creas una clave, es tu responsabilidad seleccionar el nivel de protección adecuado para cada clave en función de los requisitos de los datos y las cargas de trabajo encriptados con CMEK. Las siguientes preguntas pueden ayudarte en tu evaluación:

¿Necesitas alguna de las capacidades de CMEK? Puedes revisar las capacidades que se indican en Decide si vas a usar CMEK en esta página.

- Si la respuesta es sí, continúa con la siguiente pregunta.

- De lo contrario, te recomendamos que uses la encriptación predeterminada deGoogle .

¿Necesitas que tu material de claves permanezca dentro del límite físico de un módulo de seguridad de hardware (HSM)?

- Si la respuesta es sí, continúa con la siguiente pregunta.

- De lo contrario, te recomendamos que uses CMEK con claves respaldadas por software.

¿Necesitas que el material de las claves se almacene fuera de Google Cloud?

- Si la respuesta es sí, te recomendamos usar CMEK con Cloud External Key Manager.

- De lo contrario, te recomendamos usa CMEK con Cloud HSM (claves respaldadas por hardware).

Usa material de claves generado por Google Cloudsiempre que sea posible

Esta sección no se aplica a las claves de Cloud EKM.

Cuando creas una clave, puedes permitir que Cloud KMS genere el material de la clave por ti o importar material de claves generado fuera de Google Cloudde forma manual. Siempre que sea posible, te recomendamos que elijas la opción de generar. Esta opción no expone el material de claves sin procesar fuera de Cloud KMS y crea automáticamente nuevas versiones de la clave según el período de rotación de la clave que elijas. Si necesitas usar la opción de importar tu propio material de claves, te recomendamos que evalúes los siguientes riesgos y consideraciones operativas del uso del enfoque de usar tu propia clave (BYOK):

- ¿Puedes implementar la automatización para importar de forma coherente versiones de claves nuevas? Esto incluye la configuración de Cloud KMS para restringir las versiones de claves solo a la importación y la automatización fuera de Cloud KMS para generar y, además, importar material de claves de forma coherente. ¿Cuál sería el impacto en el caso en que la automatización no cree una versión de clave nueva en el momento esperado?

- ¿Cómo piensas almacenar o depositar de forma segura el material de claves original?

- ¿Cómo puedes mitigar el riesgo de que tu proceso de importación de claves filtre el material de claves sin procesar?

- ¿Cuál sería el impacto de volver a importar una clave destruida previamente porque el material de clave sin procesar se conservó fuera de Google Cloud?

- ¿El beneficio de importar el material de claves por tu cuenta justifica el aumento de la sobrecarga operativa y el riesgo?

Elige el propósito y el algoritmo de clave adecuados para tus necesidades

Cuando creas una clave, debes seleccionar el propósito y el algoritmo subyacente de la clave. En los casos de uso de CMEK, solo se pueden usar claves con el propósito simétrico ENCRYPT_DECRYPT. Este propósito de clave siempre usa el algoritmo GOOGLE_SYMMETRIC_ENCRYPTION, que utiliza claves del Estándar de encriptación avanzada de 256 bits (AES-256) en modo GCM (Galois Counter Mode), relleno con metadatos internos de Cloud KMS. Cuando usas Autokey, estos parámetros de configuración se aplican automáticamente.

Para otros casos de uso, como la encriptación del cliente, revisa los propósitos y algoritmos de claves disponibles para elegir la opción adecuada para tu caso de uso.

Elige un período de rotación

Te recomendamos que evalúes el período de rotación de claves adecuado en función de tus necesidades. La frecuencia de rotación de claves depende de los requisitos de tus cargas de trabajo en cuanto a la sensibilidad o el cumplimiento. Por ejemplo, podrías configurar la rotación de claves al menos una vez al año para satisfacer determinados estándares de cumplimiento, o bien podrías elegir un período de rotación más frecuente para las cargas de trabajo altamente sensibles.

Después de rotar una clave simétrica, la versión nueva se marca como la versión de clave primaria y se usa en todas las solicitudes nuevas para proteger la información. Las versiones de clave anteriores siguen disponibles para desencriptar cualquier dato encriptado previamente y protegido con esa versión. Cuando rotas una clave, los datos que se encriptaron con versiones de claves anteriores no se vuelven a encriptar de forma automática.

La rotación frecuente de claves ayuda a limitar la cantidad de mensajes encriptados con la misma versión de clave, lo que ayuda a reducir el riesgo y las consecuencias en caso de que se vulnere una clave.

Si usas Autokey, las claves se crean con un período de rotación predeterminado de un año. Puedes cambiar el período de rotación de las claves después de crearlas.Aplica los controles de acceso adecuados

Te recomendamos que tengas en cuenta los principios de privilegio mínimo y separación de obligaciones cuando planifiques los controles de acceso. En las siguientes secciones, se presentan estas recomendaciones.

Aplica el principio de privilegio mínimo

Cuando asignes permisos para administrar las CMEK, evalúa usar el principio de privilegio mínimo y otorga los permisos mínimos necesarios para realizar una tarea. Te recomendamos que evites usar roles básicos. En su lugar, otorga roles predefinidos de Cloud KMS para mitigar los riesgos de incidentes de seguridad relacionados con el acceso con privilegios excesivos.

Los hallazgos de vulnerabilidades de Security Command Center para IAM pueden detectar automáticamente los incumplimientos de este principio y problemas relacionados.Planifica la separación de obligaciones

Mantén identidades y permisos separados para quienes administran tus claves de encriptación y quienes las usan. El NIST SP 800-152 define una separación de obligaciones entre el oficial criptográfico que habilita y administra los servicios de un sistema de administración de claves criptográficas y un usuario que usa esas claves para encriptar o desencriptar recursos.

Cuando usas CMEK para administrar la encriptación en reposo con los servicios de Google Cloud , el rol de IAM para usar claves de encriptación se asigna al agente de servicio del servicio de Google Cloud , no al usuario. Por ejemplo, para crear objetos en un bucket de Cloud Storage encriptado, un usuario solo necesita el rol de IAM roles/storage.objectCreator, y el agente de servicio de Cloud Storage en el mismo proyecto (como service-PROJECT_NUMBER@gs-project-accounts.iam.gserviceaccount.com) necesita el rol de IAM roles/cloudkms.cryptoKeyEncrypterDecrypter.

En la siguiente tabla, se enumeran los roles de IAM que suelen asociarse con cada puesto laboral:

| Rol de IAM | Descripción | Designación de NIST SP 800-152 |

|---|---|---|

roles/cloudkms.admin |

Proporciona acceso a los recursos de Cloud KMS, excepto a los tipos de recursos restringidos y las operaciones criptográficas. | Oficial criptográfico |

roles/cloudkms.cryptoKeyEncrypterDecrypter |

Proporciona la capacidad de usar los recursos de Cloud KMS para operaciones de encrypt y decrypt únicamente. |

Usuario del sistema de administración de claves criptográficas |

roles/cloudkms.viewer |

Habilita las operaciones de get y list. |

Administrador de auditorías |

Aplica las CMEK de forma coherente

En las siguientes secciones, se describen controles adicionales para mitigar riesgos, como el uso incoherente de claves o la eliminación o destrucción accidentales.

Aplica retenciones del proyecto

Te recomendamos que protejas los proyectos con retenciones para evitar la eliminación accidental. Cuando se aplica una retención del proyecto, se bloquea la eliminación del proyecto de claves de Cloud KMS hasta que se quite la retención.

Exige el uso de claves CMEK

Te recomendamos que exijas el uso de CMEK en todo tu entorno con restricciones en la política de la organización.

Usa constraints/gcp.restrictNonCmekServices para bloquear las solicitudes de creación de determinados tipos de recursos sin especificar una clave CMEK.

Especifica una duración mínima para la destrucción programada

Te recomendamos que establezcas una duración mínima para la destrucción programada. La destrucción de claves es una operación irreversible que puede provocar la pérdida de datos. De forma predeterminada, Cloud KMS usa una duración para la destrucción programada (a veces, llamado período de borrado no definitivo) de 30 días antes de que el material de la clave se destruya de forma irrecuperable. Esto da tiempo para restablecer una clave en caso de destrucción accidental. Sin embargo, es posible que alguien con el rol de administrador de Cloud KMS cree una clave con una duración de destrucción programada de tan solo 24 horas, lo que podría no ser suficiente para que detectes un problema y restablezcas la clave. La duración de destrucción programada solo se puede establecer durante la creación de la clave.

Cuando una clave está programada para su destrucción, no se puede usar para operaciones criptográficas y todas las solicitudes para usar la clave fallan. Durante este tiempo, supervisa los registros de auditoría para verificar que la clave no esté en uso. Si quieres volver a usar la clave, debes restablecerla antes del final del período de destrucción programada.

Para garantizar que todas las claves creadas cumplan con una duración mínima de destrucción programada, te recomendamos que configures la restricción en la política de la organización constraints/cloudkms.minimumDestroyScheduledDuration con un mínimo de 30 días o la duración que prefieras. Esta política de la organización impide que los usuarios creen claves con una duración de destrucción programada inferior al valor especificado en la política.

Aplica los niveles de protección permitidos para las CMEK

Te recomendamos que apliques tus requisitos para los niveles de protección de claves de manera coherente en todo tu entorno con restricciones en la política de la organización.

Usa constraints/cloudkms.allowedProtectionLevels para especificar que las claves nuevas, las versiones de claves y los trabajos de importación deben usar los niveles de protección permitidos.

Configura controles de detección para las CMEK

Google Cloud proporciona varios controles de detección para las CMEK. En las siguientes secciones, se explica cómo habilitar y usar estos controles en relación con Cloud KMS.

Habilita y agrega registros de auditoría

Te recomendamos que agregues los registros de auditoría de actividad del administrador de Cloud KMS (junto con los registros de actividad del administrador para todos los servicios) en una ubicación centralizada para todos los recursos de tu organización. Esto permite que un equipo de seguridad o un auditor revise toda la actividad relacionada con la creación o modificación de recursos de Cloud KMS al mismo tiempo. Para obtener más información para configurar receptores de registros agregados, consulta Agrega y almacena los registros de tu organización.

De manera opcional, puedes habilitar los registros de acceso a los datos para registrar las operaciones que usan las claves, incluidas las operaciones de encriptación y desencriptación. Cuando se usan CMEK, esto puede generar un volumen de registros considerable y afectar tus costos, ya que cada operación de cada servicio que usa CMEK creará registros de acceso a los datos. Antes de habilitar los registros de acceso a los datos, te recomendamos que definas un caso de uso claro para los registros adicionales y evalúes cómo aumentarán tus costos de registro.

Supervisa el uso de las claves

Puedes consultar el uso de las claves con la API de Cloud KMS Inventory para identificar los recursos de Google Cloud de tu organización que dependen de las claves de Cloud KMS y están protegidos por ellas. Este panel se puede usar para supervisar el estado, el uso y la disponibilidad de tus versiones de clave y los recursos correspondientes que protegen. El panel también identifica los datos a los que no se puede acceder debido a una clave inhabilitada o destruida para que puedas tomar medidas, como borrar definitivamente los datos inaccesibles o volver a habilitar la clave. Puedes usar Cloud Monitoring con Cloud KMS para establecer alertas sobre eventos críticos, como la programación de una clave para su destrucción. Cloud Monitoring te permite priorizar por qué se realizó esa operación y activar un proceso opcional posterior para restablecer la clave si es necesario.Te recomendamos que establezcas un plan operativo para detectar automáticamente los eventos que consideres importantes y que revises periódicamente el panel del uso de las claves.

Habilita Security Command Center para ver los hallazgos de vulnerabilidades de Cloud KMS

Security Command Center genera hallazgos de vulnerabilidades que destacan los errores de configuración asociados con Cloud KMS y otros recursos. Te recomendamos que habilites Security Command Center y que integres estos hallazgos en tus operaciones de seguridad existentes. Estos hallazgos incluyen problemas como claves de Cloud KMS de acceso público, proyectos de Cloud KMS con el rol owner demasiado permisivo o roles de IAM que infringen la separación de obligaciones.

Evalúa tus requisitos de cumplimiento

Los diferentes marcos de cumplimiento tienen distintos requisitos para la encriptación y la administración de claves. Por lo general, un marco de cumplimiento describe los principios y objetivos generales de la administración de claves de encriptación, pero no es prescriptivo sobre el producto o la configuración en particular que logra el cumplimiento. Es tu responsabilidad comprender los requisitos de tu marco de cumplimiento y cómo tus controles, incluida la administración de claves, pueden satisfacer esos requisitos.

Para obtener más información sobre cómo los servicios de Google Cloud pueden ayudar a satisfacer los requisitos de diferentes marcos de cumplimiento, consulta los siguientes recursos:- Protección de datos de atención médica en Google Cloud

- Recursos concernientes a los reglamentos y al cumplimiento de Cloud

- Google Cloud Guía de implementación de FedRAMP

- Cumplimiento de las Normas de seguridad de datos de la PCI

Resumen de prácticas recomendadas

En la siguiente tabla, se resumen las prácticas recomendadas de este documento.

| Tema | Tarea |

|---|---|

| Decide si vas a usar CMEK | Usa CMEK si necesitas alguna de las capacidades que ofrece CMEK. |

| Elige la creación manual o automática de las claves | Usa Autokey de Cloud KMS si las características de las claves que crea Autokey satisfacen tus necesidades. |

| Proyectos de claves de Cloud KMS | Usa un proyecto de claves centralizado para cada entorno. No crees recursos de Cloud KMS en el mismo proyecto que los recursos de Google Cloudque protegen las claves. |

| Llaveros de claves de Cloud KMS | Crea llaveros de claves de Cloud KMS para cada ubicación en la que desees proteger recursos de Google Cloud. |

| Nivel de detalle de las claves | Elige un patrón de nivel de detalle de las claves que satisfaga tus necesidades o usa Autokey para aprovisionar claves automáticamente con el nivel de detalle recomendado para cada servicio. |

| Nivel de protección | Elige Cloud EKM si tu material de claves debe almacenarse fuera de Google Cloud. Elige Cloud HSM si tu material de claves se puede alojar en módulos de seguridad de hardware (HSM) propiedad de Google Cloud. Elige claves de software si no precisas Cloud HSM ni Cloud EKM. Revisa la guía para seleccionar un nivel de protección. |

| Material de clave | Para el material de claves alojado en Google Cloud, usa material de claves generado por Google Cloudsiempre que sea posible. Si usas material de claves importado, implementa automatización y procedimientos para mitigar los riesgos. |

| Propósito y algoritmo de las claves | Todas las claves de CMEK deben usar el propósito de clave simétrica ENCRYPT_DECRYPT y el algoritmo GOOGLE_SYMMETRIC_ENCRYPTION. |

| Período de rotación | Usa la rotación automática de claves para asegurarte de que tus claves se roten en función de un programa. Elige y aplica un período de rotación que satisfaga tus necesidades, idealmente, al menos una vez al año. Usa una rotación de claves más frecuente para las cargas de trabajo sensibles. |

| Privilegio mínimo | Otorga los roles predefinidos más limitados que permitan a tus principales completar sus tareas. No uses roles básicos. |

| Separación de obligaciones | Mantén permisos independientes para los administradores de claves y las entidades principales que usan claves. |

| Retenciones de proyecto | Usa retenciones de proyecto para evitar la eliminación accidental de tus proyectos clave. |

| Exige el uso de CMEK | Usa la restricción constraints/gcp.restrictNonCmekServices. |

| Especifica una duración mínima para la destrucción programada | Usa la restricción constraints/cloudkms.minimumDestroyScheduledDuration. |

| Aplica los niveles de protección permitidos para las CMEK | Usa la restricción constraints/cloudkms.allowedProtectionLevels. |

| Habilita y agrega registros de auditoría | Agrega registros de auditoría de la actividad administrativa para todos los recursos de tu organización. Evalúa si deseas habilitar el registro de operaciones con claves. |

| Supervisa el uso de las claves | Usa la API de Cloud KMS Inventory o la consola de Google Cloud para comprender el uso de las claves. De manera opcional, usa Cloud Monitoring para configurar alertas sobre operaciones sensibles, como programar la destrucción de una clave. |

| Habilita Security Command Center para Cloud KMS | Revisa los hallazgos de las vulnerabilidades y, además, incorpora la revisión de estos hallazgos como parte de tus operaciones de seguridad. |

| Evalúa los requisitos de cumplimiento | Revisa tu arquitectura de Cloud KMS y compárala con los requisitos de cumplimiento que debas satisfacer. |

¿Qué sigue?

- Obtén más información sobre cómo Autokey de Cloud KMS reduce los esfuerzos necesarios para usar CMEK de forma coherente.