Cloud IDS

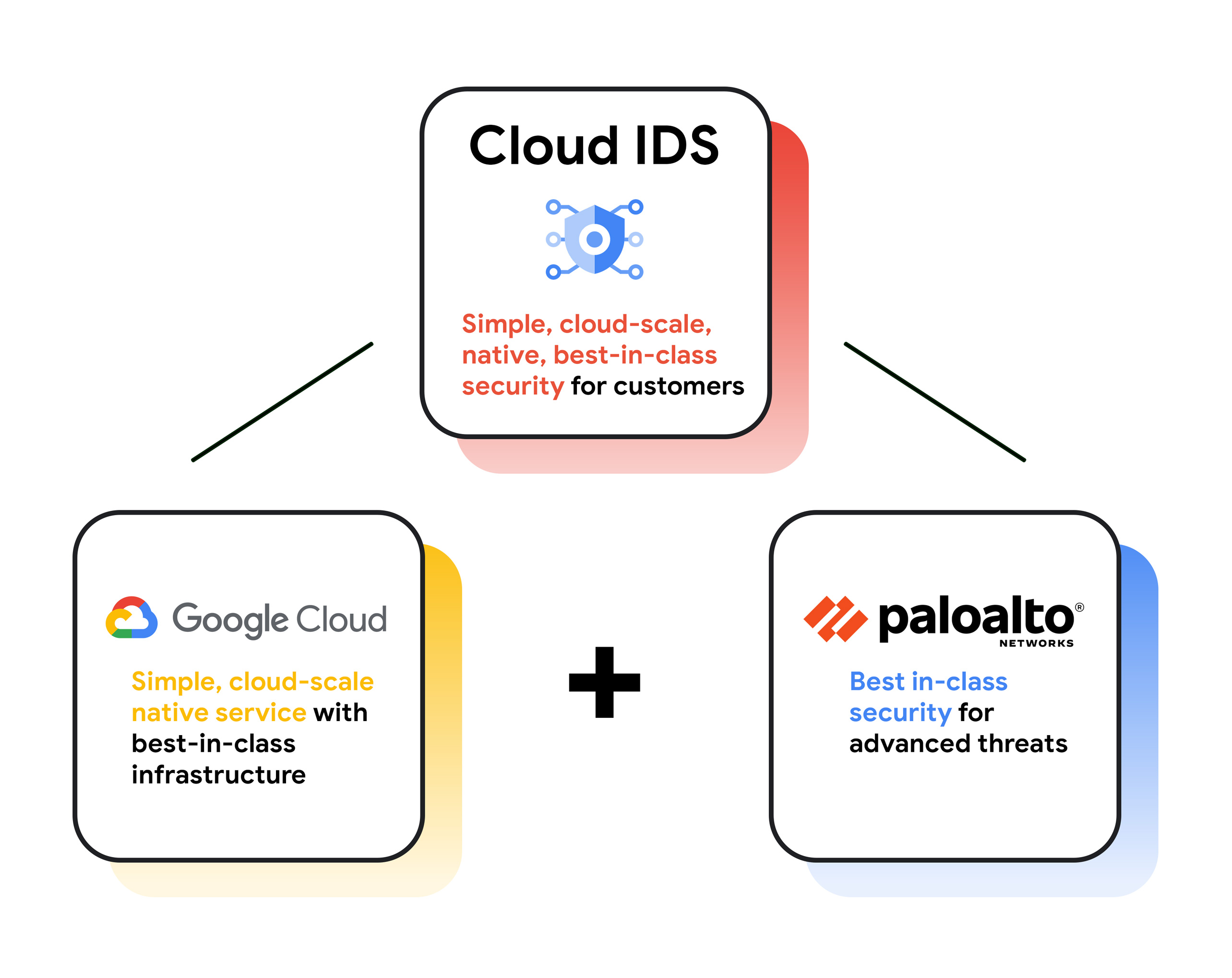

Cloud IDS (Cloud Intrusion Detection System) per il rilevamento cloud-native delle minacce di rete con una sicurezza leader del settore.

Rileva minacce basate sulla rete come malware, spyware e attacchi command-and-control

Ottieni visibilità sul traffico est-ovest e nord-sud per monitorare le comunicazioni all'interno del VPC e tra VPC

Usufruisci di un'esperienza gestita cloud-native con prestazioni elevate e deployment semplice

Genera dati di alta qualità relativi alle minacce basate sulla rete per consentire l'analisi e la correlazione delle minacce

Vantaggi

Deployment semplice e manutenzione minima

Semplice ma efficace, Cloud IDS offre il rilevamento cloud-native, dal deployment semplice e gestito delle minacce di rete. Effettua lo scale up e lo scale down per analizzare tutto il traffico in base alle esigenze della tua organizzazione.

Supportato dalla ricerca sulle minacce leader del settore

Supportato dalla ricerca sulle minacce leader del settore

Cloud IDS è basato sulle tecnologie di rilevamento delle minacce di Palo Alto Networks, supportate dal motore di analisi delle minacce e dai team di ricerca sulla sicurezza dell'azienda, che identificano nuove firme e meccanismi di rilevamento delle minacce.

Supporto degli obiettivi di conformità dei clienti

Molti standard di conformità richiedono l'uso di un IDS. I clienti possono quindi sfruttare Cloud IDS per supportare i propri obiettivi di conformità.

Funzionalità principali

Semplice, cloud-native ed estremamente efficace

Rilevamento delle minacce basate sulla rete

Cloud-native e gestito

Ampiezza ed efficacia della sicurezza leader del settore

Cloud IDS è basato sulle funzionalità di rilevamento delle minacce leader del settore di Palo Alto Networks, supportate dal motore di analisi delle minacce e dai team di ricerca approfondita sulla sicurezza dell'azienda, che ampliano continuamente il catalogo delle firme di minacce note e sfruttano altri meccanismi di rilevamento delle minacce per stare al passo con le minacce sconosciute. Queste funzionalità sono state riconosciute ripetutamente come leader del settore da analisti, marchi di conformità e aziende di verifica.

Clienti

Testimonianze dei clienti e case study

Clienti Cloud IDS

Il deployment e la gestione di Cloud IDS si sono rivelati semplici. Questo è importante per noi, poiché vogliamo dedicare il nostro tempo alla mitigazione, non alla configurazione e alla gestione. Ci permette di concentrarci sugli avvisi più critici in modo da poter rispondere rapidamente a essi.

Paras Chitrakar, Cofondatore/Chief Technology Officer, Dave.com

Novità

Novità

Iscriviti alle newsletter di Google Cloud per ricevere aggiornamenti sui prodotti, informazioni sugli eventi, offerte speciali e molto altro.

Documentazione

Risorse e documentazione relative a Cloud IDS

Tutte le funzionalità

Scopri di più sulle funzionalità di Cloud IDS

| Rilevamento delle minacce basate sulla rete | Favorisci il rilevamento di tentativi di exploit e tecniche elusive a livello di rete e di applicazione, inclusi overflow del buffer, esecuzione di codice remoto, frammentazione del protocollo e offuscamento. Rileva gli attacchi di command-and-control (C2) e i movimenti laterali, nonché i malware e i payload dannosi nascosti all'interno di tipi comuni di file, file compressi e contenuti web. |

| Cloud-native e gestito | Esegui il deployment in pochi clic e gestisci tutto in modo semplice con UI, interfaccia a riga di comando o API. Non è necessario progettare per ottenere prestazioni e disponibilità elevate, sono già integrate. Cloud IDS effettua automaticamente lo scale up e lo scale down per soddisfare le esigenze della tua organizzazione. Usufruisci di un vasto catalogo aggiornato continuamente e integrato di firme di attacchi fornito dal motore di analisi delle minacce di Palo Alto Networks per rilevare le minacce più recenti. |

| Ampiezza ed efficacia della sicurezza leader del settore | Cloud IDS è basato sulle funzionalità di rilevamento delle minacce leader del settore di Palo Alto Networks, supportate dal motore di analisi delle minacce e dai team di ricerca approfondita sulla sicurezza dell'azienda, che ampliano continuamente il catalogo delle firme di minacce note e sfruttano altri meccanismi di rilevamento delle minacce per stare al passo con le minacce sconosciute. |

| Visibilità sul traffico est-ovest e nord-sud | Utilizzando il servizio Mirroring pacchetto di Google Cloud, oltre al traffico internet, i clienti di Cloud IDS possono monitorare sia le comunicazioni all'interno del VPC sia quelle tra VPC per rilevare movimenti laterali sospetti che potrebbero indicare la presenza di un utente malintenzionato all'interno della rete. |

| Supporto degli obiettivi di conformità dei clienti | Molti standard di conformità prevedono requisiti che impongono l'uso di un IDS per rilevare le minacce basate sulla rete. I clienti possono quindi sfruttare Cloud IDS per supportare i propri obiettivi di conformità. |

| Assegnazione della priorità alle minacce più importanti | Cloud IDS fornisce avvisi di rilevamento delle minacce di rete a vari livelli di gravità delle minacce: Critica, Alta, Media, Ridotta e Informativa, per aiutarti a dare la priorità alle minacce più importanti. |

| Rilevamento dell'accesso mascherato delle app | Identifica le applicazioni dannose che si spacciano per legittime tramite la stretta integrazione di Cloud IDS con la tecnologia App-ID™ di Palo Alto Networks. App-ID™ utilizza più tecniche di identificazione per determinare l'identità esatta delle applicazioni nella rete, incluse quelle che tentano di eludere il rilevamento spacciandosi per traffico legittimo, cambiando porta o utilizzando la crittografia. |

| Prestazioni elevate | Scalabilità gestita per esaminare tutto il traffico in base alle esigenze specifiche della tua organizzazione. |

Fai il prossimo passo

Inizia a creare su Google Cloud con 300 $ di crediti gratuiti e oltre 20 prodotti Always Free.

Hai bisogno di aiuto per iniziare?

Contatta il team di venditaCollabora con un partner di fiducia

Trova un partnerContinua la navigazione

Visualizza tutti i prodotti