Cloud IDS

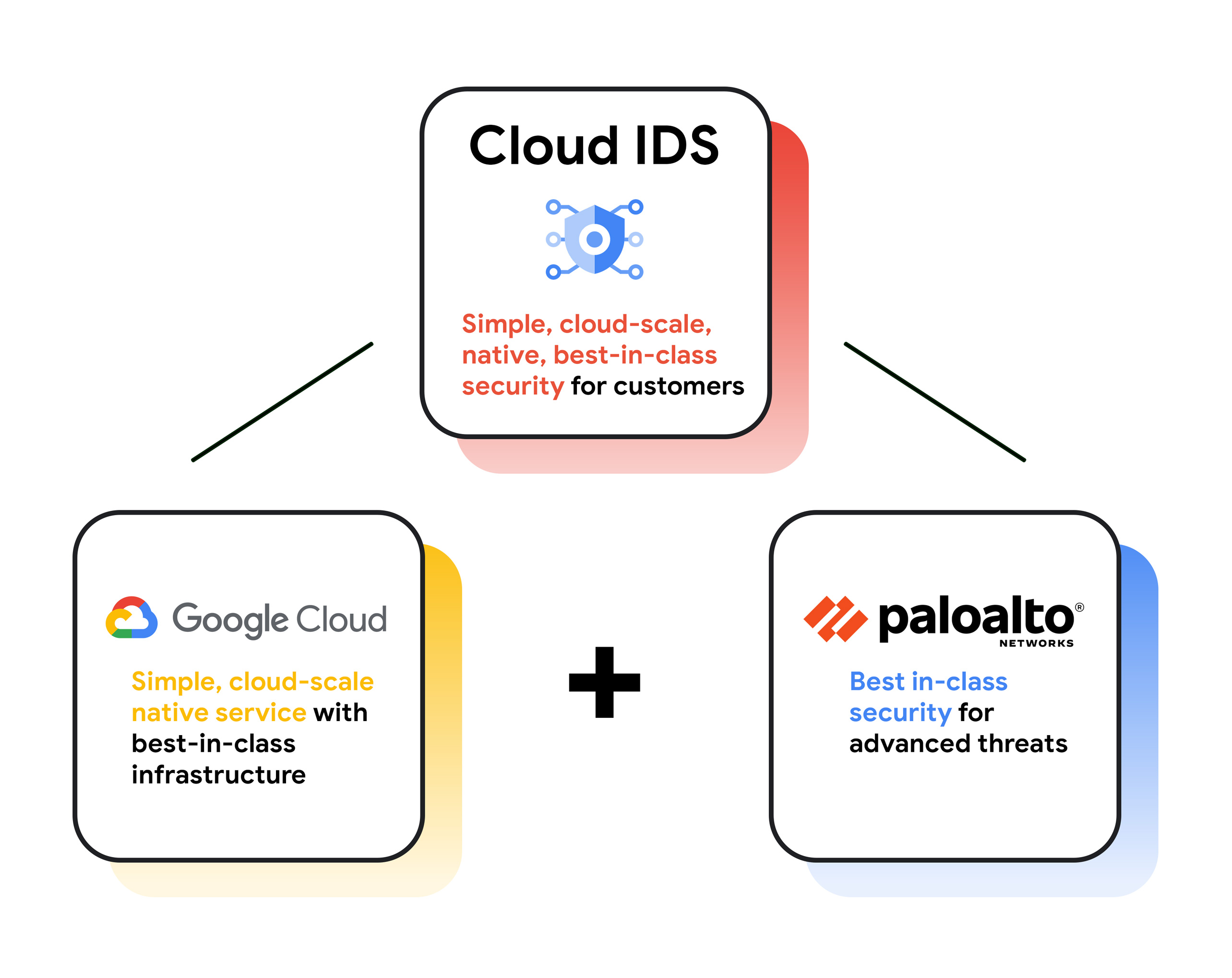

Cloud IDS (Cloud Intrusion Detection System) offre une détection cloud native des menaces sur le réseau avec une sécurité de pointe.

Détectez les menaces basées sur le réseau comme les logiciels malveillants, les logiciels espions et les attaques de commande et de contrôle

Bénéficiez d'une visibilité sur le trafic est-ouest et nord-sud afin de surveiller les communications au sein d'un VPC et entre les VPC

Bénéficiez d'une expérience cloud native et gérée, hautes performances et d'un déploiement facile

Générez des données de haute qualité sur les menaces basées sur le réseau à des fins de vérification et de corrélation des menaces

Avantages

Déploiement facile et maintenance minimale

Simple et efficace, Cloud IDS offre une détection des menaces réseau gérée et cloud native, facile à déployer. Il effectue un scaling à la hausse ou à la baisse pour inspecter l'ensemble de votre trafic en fonction des besoins de votre organisation.

Solution basée sur une étude avancée sur les menaces

Solution basée sur une étude avancée sur les menaces

Cloud IDS repose sur les technologies de détection des menaces de Palo Alto Networks, qui s'appuient sur leur moteur d'analyse des menaces et sur les équipes de recherche en sécurité qui identifient de nouvelles signatures de menaces et de nouveaux mécanismes de détection.

Aide aux clients pour atteindre leurs objectifs de conformité

De nombreuses normes de conformité imposent l'utilisation d'un IDS. Ainsi, les clients peuvent utiliser Cloud IDS pour atteindre leurs objectifs de conformité.

Principales fonctionnalités

Simple, cloud natif et hautement efficace

Détection des menaces basée sur le réseau

Outil cloud natif et géré

Sécurité et efficacité de pointe

Cloud IDS repose sur les fonctionnalités de détection des menaces de pointe de Palo Alto Networks, qui s'appuient sur leur moteur d'analyse des menaces et sur de vastes équipes de recherche en matière de sécurité qui enrichissent en permanence le catalogue des signatures de menaces connues et utilisent d'autres mécanismes de détection pour rester à l'affût des menaces inconnues.Ces fonctionnalités sont régulièrement reconnues comme les plus performantes du secteur par les analystes, les marques de conformité et les services de vérification.

Clients

Témoignages de clients et études de cas

Clients Cloud IDS

Cloud IDS était simple et direct à déployer, puis facile à gérer. C'est un aspect important pour nous. Nous souhaitons nous consacrer à l'atténuation des risques, et non à la configuration et à la gestion. Nous pouvons ainsi nous concentrer sur les alertes les plus critiques, pour pouvoir y réagir rapidement.

Paras Chitrakar, cofondateur/directeur de la technologie, Dave.com

Nouveautés

Nouveautés

Inscrivez-vous à la newsletter Google Cloud pour recevoir des informations sur les produits et événements, des offres spéciales et bien plus encore.

Documentation

Ressources et documentation pour Cloud IDS

Toutes les fonctionnalités

En savoir plus sur les fonctionnalités Cloud IDS

| Détection des menaces basée sur le réseau | Contribuez à détecter les tentatives d'exploitation et les techniques d'évasion au niveau des couches d'application et du réseau, y compris les dépassements de mémoire tampon, l'exécution de code à distance, la fragmentation du protocole et l'obscurcissement. Découvrez les attaques par commande et contrôle (C2) et les mouvements latéraux, ainsi que les charges utiles et logiciels malveillants cachés dans les types de fichiers courants, les fichiers compressés et les contenus Web. |

| Outil cloud natif et géré | Déployez cet outil en quelques clics et gérez-le facilement avec l'interface utilisateur, la CLI ou les API. Vous n'avez pas besoin de créer des architectures offrant des performances et une disponibilité élevées. Ces fonctionnalités sont déjà intégrées. Cloud IDS évolue automatiquement en fonction des besoins de votre entreprise. Profitez d'un catalogue de signatures d'attaque intégré, étendu et constamment mis à jour, provenant du moteur d'analyse des menaces de Palo Alto Networks afin de détecter les dernières menaces. |

| Sécurité et efficacité de pointe | Cloud IDS repose sur les fonctionnalités de détection des menaces de pointe de Palo Alto Networks, qui s'appuient sur leur moteur d'analyse des menaces et sur de vastes équipes de recherche en sécurité qui enrichissent en permanence le catalogue des signatures de menace connues et utilisent d'autres mécanismes de détection pour rester à l'affût des menaces inconnues. |

| Visibilité sur le trafic est-ouest et nord-sud | En utilisant la mise en miroir de paquets de Google Cloud, en plus du trafic Internet, les clients Cloud IDS peuvent surveiller à la fois la communication au sein d'un VPC et entre les VPC afin de détecter les mouvements latéraux suspects qui pourraient indiquer un acteur malintentionné au sein du réseau. |

| Aide aux clients pour atteindre leurs objectifs de conformité | De nombreuses normes de conformité imposent l'utilisation d'un IDS pour détecter les menaces basées sur le réseau. Ainsi, les clients peuvent utiliser Cloud IDS pour atteindre leurs objectifs de conformité. |

| Hiérarchisation des menaces les plus importantes | Cloud IDS fournit des avertissements de détection des menaces réseau à différents niveaux de gravité : critique, élevée, moyenne, faible et informative, afin de vous aider à hiérarchiser les menaces les plus importantes. |

| Détection du masquage d'applications | Identifiez les applications malveillantes qui se font passer pour des applications légitimes grâce à l'intégration étroite de Cloud IDS à la technologie App-IDTM de Palo Alto Networks. App-IDTM utilise plusieurs techniques d'identification pour déterminer l'identité exacte des applications de votre réseau, y compris celles qui tentent d'échapper à la détection en se faisant passer pour du trafic légitime, en changeant fréquemment de port ou ou en utilisant le chiffrement. |

| Hautes performances | Scaling géré pour inspecter l'ensemble de votre trafic en fonction des besoins spécifiques de votre organisation |

Passez à l'étape suivante

Profitez de 300 $ de crédits gratuits et de plus de 20 produits Always Free pour commencer à créer des applications sur Google Cloud.

Vous avez besoin d'aide pour démarrer ?

Contacter le service commercialFaites appel à un partenaire de confiance

Trouvez un partenairePoursuivez vos recherches

Voir tous les produits