Ce document traite des messages d'erreur que vous pouvez rencontrer si vous ne disposez pas des autorisations d'accès requises pour une ressource. Il explique également comment résoudre ces erreurs.

Messages d'erreur d'autorisation

La console Google Cloud , Google Cloud CLI et l'API REST affichent toutes des messages d'erreur lorsque vous essayez d'accéder à une ressource à laquelle vous n'êtes pas autorisé à accéder.

Ces messages d'erreur peuvent être dus à l'une des raisons suivantes :

- Vous ne disposez pas des autorisations requises. Vous devez disposer d'une liaison de rôle de règle d'autorisation ou d'un droit Privileged Access Manager actif pour un rôle disposant des autorisations requises. Si vous ne disposez pas des autorisations requises,Google Cloud affiche un message d'erreur.

- Une règle de refus bloque l'accès. Si une stratégie de refus vous empêche d'utiliser l'une des autorisations requises, Google Cloud affiche un message d'erreur.

- Vous n'êtes pas autorisé à accéder à la ressource. Si vous êtes soumis à des stratégies de limite d'accès des comptes principaux, la ressource à laquelle vous essayez d'accéder doit être incluse dans les règles de limite d'accès des comptes principaux de ces stratégies. Si ce n'est pas le cas, Google Cloud affiche un message d'erreur.

- La ressource n'existe pas. Si la ressource n'existe pas,Google Cloud affiche un message d'erreur.

Les sections suivantes montrent à quoi ressemblent ces messages d'erreur pour la consoleGoogle Cloud , la gcloud CLI et l'API REST.

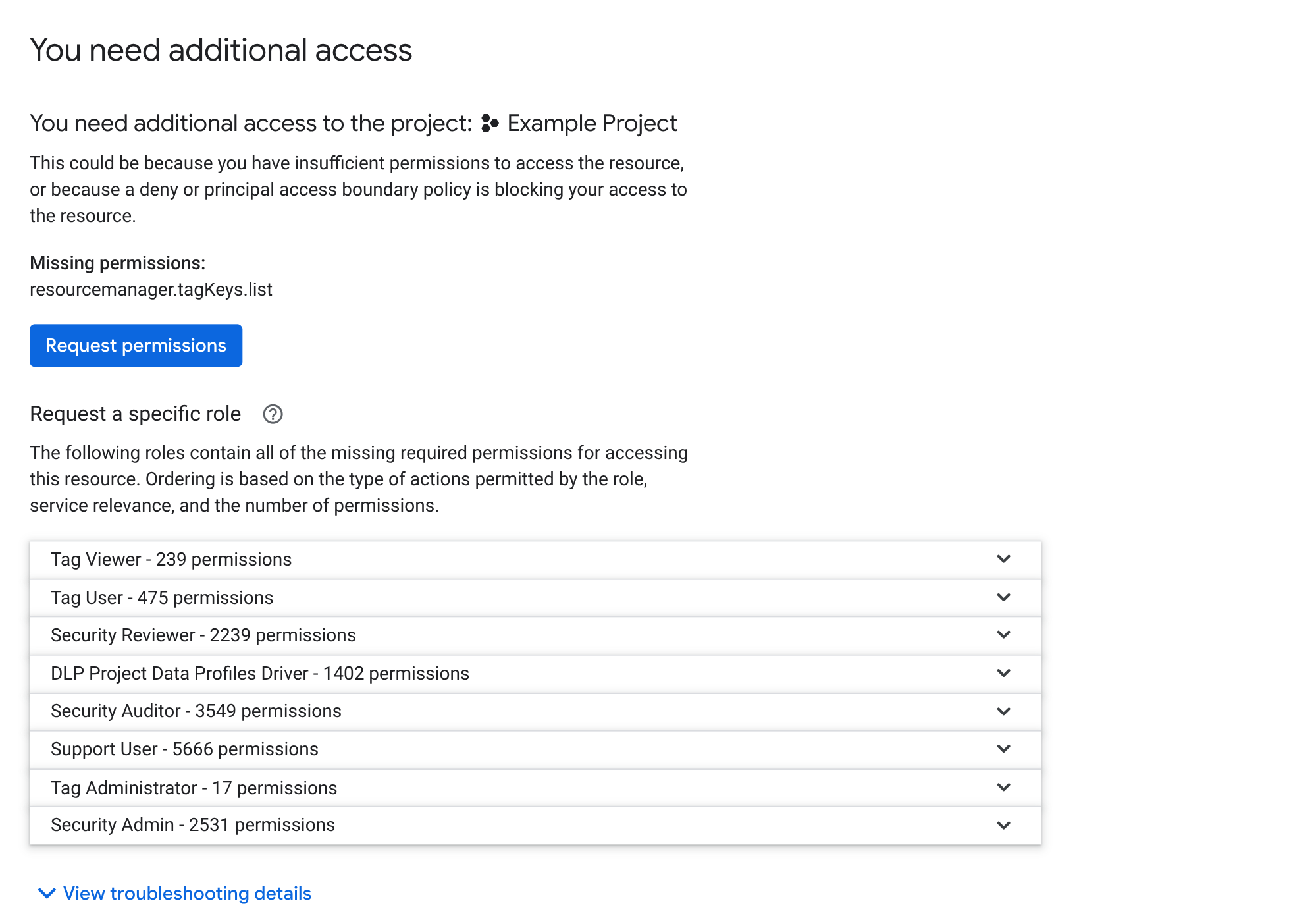

Messages d'erreur de la consoleGoogle Cloud

Dans la console Google Cloud , les messages d'erreur ressemblent à ce qui suit :

Ces messages d'erreur contiennent les informations suivantes :

- Ressource à laquelle vous avez tenté d'accéder : le nom de la ressource s'affiche dans le titre de la page d'erreur et indique la ressource à laquelle vous tentiez d'accéder lorsque l'erreur d'autorisation s'est produite.

- Autorisations requises manquantes : liste des autorisations dont vous avez besoin pour accéder à la ressource.

Liste des droits Privileged Access Manager avec les rôles contenant les autorisations requises : cette liste n'est pas exhaustive. Elle ne contient que les principaux droits que Google Cloud suggère pour résoudre le problème d'accès.

Cette liste n'est disponible que pour les erreurs d'autorisation qui peuvent être résolues en accordant des rôles IAM supplémentaires.

Vous pouvez cliquer sur un droit d'accès pour en savoir plus et demander une autorisation pour ce droit d'accès. Pour en savoir plus, consultez Demander une autorisation d'accès Privileged Access Manager dans ce document.

Si aucun droit d'accès ne contient les autorisations requises, la page du message d'erreur n'inclut pas la liste des droits d'accès.

Liste des rôles IAM contenant les autorisations requises : cette liste n'est pas exhaustive. Elle contient une sélection de rôles queGoogle Cloud suggère pour résoudre le problème d'accès. Le classement est basé sur le type d'actions autorisées par le rôle, la pertinence du service et le nombre d'autorisations.

Si vous disposez des autorisations requises pour attribuer des rôles, cette section s'intitule Sélectionnez un rôle à attribuer. Si vous ne disposez pas des autorisations requises, cette section s'intitule Demander un rôle spécifique.

Vous pouvez cliquer sur un rôle pour en savoir plus et demander à ce qu'il vous soit attribué. Si vous disposez des autorisations requises pour attribuer des rôles, vous pouvez vous attribuer le rôle vous-même au lieu de le demander.

Messages d'erreur de Google Cloud CLI et de l'API REST

La formulation exacte du message d'erreur dépend de la commande que vous exécutez. Toutefois, il contient généralement les informations suivantes :

- Autorisation requise

- La ressource sur laquelle vous avez essayé d'effectuer une action

- Compte d'authentification

Par exemple, si vous n'êtes pas autorisé à lister les buckets d'un projet, un message d'erreur semblable à celui-ci s'affiche :

gcloud

ERROR: (gcloud.storage.buckets.list) HTTPError 403:

EMAIL_ADDRESS does not have

storage.buckets.list access to the Google Cloud project. Permission

'storage.buckets.list' denied on resource (or it may not exist). This command

is authenticated as EMAIL_ADDRESS which

is the active account specified by the [core/account] property.

REST

{

"error": {

"code": 403,

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"errors": [

{

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"domain": "global",

"reason": "forbidden"

}

]

}

}

Demander les autorisations manquantes

Si vous n'êtes pas autorisé à modifier les règles liées à l'accès dans votre organisation, vous ne pourrez pas résoudre vous-même les erreurs d'autorisation. Toutefois, vous pouvez envoyer une demande d'accès à un administrateur en utilisant le contexte du message d'erreur.

Vous pouvez demander l'accès de différentes manières :

Demandez les autorisations requises. Cette résolution s'applique à tous les types d'erreurs d'autorisation.

Demandez une autorisation pour un droit d'accès Privileged Access Manager. Cette résolution n'est efficace que si l'erreur d'autorisation est due à vos règles d'autorisation et si vous disposez d'un droit Privileged Access Manager avec les autorisations requises.

Demandez un rôle disposant des autorisations requises. Cette résolution n'est efficace que si l'erreur d'autorisation est due à vos règles d'autorisation.

Si vous utilisez la console Google Cloud et que vous disposez des autorisations requises pour attribuer des rôles, vous pouvez vous attribuer le rôle directement à partir du message d'erreur au lieu de le demander. Pour en savoir plus, consultez S'attribuer un rôle dans la console Google Cloud .

Demander les autorisations requises

Pour demander les autorisations requises, procédez comme suit :

Console

Dans la liste des autorisations manquantes, cliquez sur Demander des autorisations.

Dans le panneau Demander l'accès, choisissez comment informer votre administrateur :

Si votre organisation accepte les contacts essentiels et autorise les e-mails de demande d'accès générés automatiquement, vous pouvez envoyer un e-mail généré automatiquement au contact essentiel technique de votre organisation. Pour envoyer cet e-mail, procédez comme suit :

- Sélectionnez Envoyer un e-mail généré automatiquement.

- Ajoutez tout contexte concernant la demande que vous souhaitez inclure.

- Cliquez sur Envoyer la demande.

Pour copier la demande d'accès et la coller dans votre système de gestion des demandes préféré, procédez comme suit :

- Si votre organisation accepte les contacts essentiels et les e-mails générés automatiquement, mais que vous souhaitez envoyer la notification manuellement, sélectionnez Notifier manuellement.

- Ajoutez tout contexte concernant la demande que vous souhaitez inclure.

- Cliquez sur Copier le message.

- Collez-le dans votre système de gestion des demandes préféré.

Votre administrateur reçoit votre demande d'accès, ainsi que tout contexte supplémentaire que vous avez fourni.

gcloud

Copiez la liste des autorisations manquantes à partir du message d'erreur, puis utilisez le système de gestion des demandes de votre choix pour demander à un administrateur de vous accorder ces autorisations.

REST

Copiez la liste des autorisations manquantes à partir du message d'erreur, puis utilisez le système de gestion des demandes de votre choix pour demander à un administrateur de vous accorder ces autorisations.

Demander une autorisation pour un droit d'accès Privileged Access Manager

Les droits d'accès Privileged Access Manager définissent un ensemble de rôles IAM que vous pouvez demander à tout moment. Si votre demande est acceptée, les rôles demandés vous sont accordés temporairement.

Cette option de résolution n'est disponible que si l'erreur d'autorisation est due à vos règles d'autorisation et si vous disposez d'un droit Privileged Access Manager avec les autorisations requises.

Pour demander l'attribution d'un droit d'accès existant, procédez comme suit :

Console

Lorsque vous rencontrez un message d'erreur, recherchez la section Demander un accès temporaire. Cette section liste tous les droits d'accès Privileged Access Manager qui contiennent un rôle avec les autorisations requises.

Si aucune section Demander un accès temporaire n'est renvoyée, cela signifie qu'aucun droit d'accès ne contient les autorisations requises. Dans ce cas, vous pouvez demander à un administrateur de créer un nouvel accès.

Consultez la liste des droits d'accès disponibles et sélectionnez celui pour lequel vous souhaitez demander une attribution.

Cliquez sur le droit d'accès, puis sur Demander l'accès.

Dans le panneau Demander l'accès, saisissez les informations de la demande d'accès :

Durée requise pour l'octroi, jusqu'à la durée maximale définie dans le droit d'accès.

Si nécessaire, une justification de l'autorisation.

Facultatif : Adresses e-mail auxquelles envoyer une notification concernant la demande d'accès. Les identités Google associées aux approbateurs sont automatiquement notifiées. Toutefois, vous pouvez choisir d'envoyer des notifications à un autre ensemble d'adresses e-mail, en particulier si vous utilisez la fédération d'identité de personnel.

Cliquez sur Demander une subvention.

Pour afficher l'historique de vos attributions, y compris leur état d'approbation, accédez à la page Privileged Access Manager dans la consoleGoogle Cloud , puis cliquez sur Attributions > Mes attributions.

gcloud

Recherchez les droits d'accès disponibles pour trouver un droit d'accès avec un rôle qui dispose des autorisations requises.

Si aucun droit d'accès n'est renvoyé, vous pouvez demander à un administrateur d'en créer un.

Facultatif : vérifiez l'état de votre demande de subvention.

REST

Recherchez les droits d'accès disponibles pour trouver un droit d'accès avec un rôle qui dispose des autorisations requises.

Si aucun droit d'accès n'est renvoyé, vous pouvez demander à un administrateur d'en créer un.

Facultatif : vérifiez l'état de votre demande de subvention.

Demander un rôle

Si l'erreur d'autorisation est due à une règle d'autorisation, vous pouvez demander à un administrateur de vous attribuer un rôle disposant des autorisations requises pour résoudre le problème.

Si l'erreur est due à un autre type de règle ou si vous n'êtes pas sûr du type de règle à l'origine de l'erreur, demandez plutôt les autorisations requises.

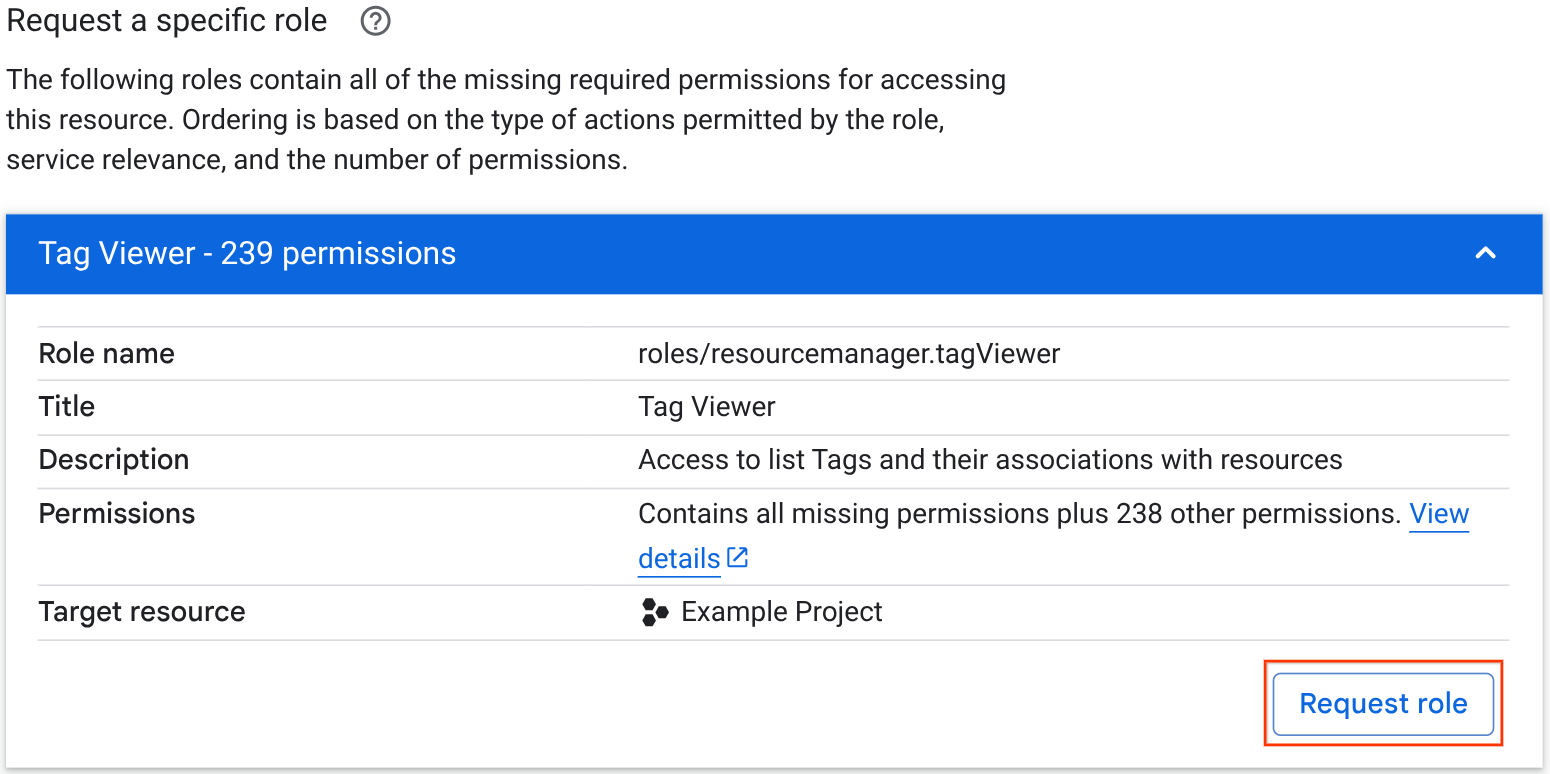

Console

Dans la section Demander un rôle spécifique, consultez la liste des rôles recommandés et choisissez celui que vous souhaitez demander. Vous pouvez cliquer sur les rôles pour en savoir plus. Cette section n'est visible que si l'erreur d'autorisation est due à une règle d'autorisation.

Cliquez sur le rôle que vous avez choisi, puis sur Demander le rôle.

Dans le panneau Demander l'accès, choisissez l'une des options permettant d'informer votre administrateur :

Si votre organisation accepte les contacts essentiels et autorise les e-mails de demande d'accès générés automatiquement, vous pouvez envoyer un e-mail généré automatiquement au contact essentiel technique de votre organisation. Pour envoyer cet e-mail :

- Sélectionnez Envoyer un e-mail généré automatiquement.

- Ajoutez tout contexte concernant la demande que vous souhaitez inclure.

- Cliquez sur Envoyer la demande.

Pour copier la demande d'accès et la coller dans votre système de gestion des demandes préféré, procédez comme suit :

- Si votre organisation accepte les contacts essentiels et les e-mails générés automatiquement, mais que vous souhaitez envoyer la notification manuellement, sélectionnez Notifier manuellement.

- Ajoutez tout contexte concernant la demande que vous souhaitez inclure.

- Cliquez sur Copier le message.

- Collez la demande dans votre système de gestion des demandes préféré.

Votre administrateur reçoit votre demande d'accès, ainsi que tout contexte supplémentaire que vous avez fourni.

gcloud

Identifiez un rôle IAM qui contient les autorisations manquantes.

Pour afficher tous les rôles dans lesquels une autorisation donnée est incluse, recherchez l'autorisation dans l'index des rôles et autorisations IAM, puis cliquez sur le nom de l'autorisation.

Si aucun rôle prédéfini ne correspond à votre cas d'utilisation, vous pouvez créer un rôle personnalisé.

Utilisez le système de gestion des demandes de votre choix pour demander à un administrateur de vous attribuer le rôle.

REST

Identifiez un rôle IAM qui contient les autorisations manquantes.

Pour afficher tous les rôles dans lesquels une autorisation donnée est incluse, recherchez l'autorisation dans l'index des rôles et autorisations IAM, puis cliquez sur le nom de l'autorisation.

Si aucun rôle prédéfini ne correspond à votre cas d'utilisation, vous pouvez créer un rôle personnalisé.

Utilisez le système de gestion des demandes de votre choix pour demander à un administrateur de vous attribuer le rôle.

S'attribuer un rôle dans la console Google Cloud

Si vous rencontrez une erreur d'autorisation dans la console Google Cloud et que vous disposez des autorisations requises pour attribuer des rôles, vous pouvez vous attribuer un rôle directement à partir du message d'erreur d'autorisation :

Dans la section Sélectionner un rôle à attribuer, consultez la liste des rôles recommandés et choisissez celui que vous souhaitez demander. Vous pouvez cliquer sur les rôles pour en savoir plus.

Pour attribuer le rôle que vous avez choisi, cliquez dessus, puis sur Accorder l'accès.

Résoudre les erreurs d'autorisation liées aux demandes d'accès

Si vous êtes administrateur, vous pouvez recevoir des demandes d'accès d'utilisateurs qui ont rencontré des erreurs d'autorisation dans la console Google Cloud . Ces demandes sont généralement envoyées aux personnes suivantes :

Le contact technique essentiel de votre organisation Si votre organisation a activé les contacts essentiels et autorise les e-mails de demande d'accès générés automatiquement, les utilisateurs qui rencontrent des erreurs d'autorisation dans la consoleGoogle Cloud peuvent envoyer une demande d'accès générée automatiquement au contact essentiel technique de leur organisation.

Contacts configurés dans votre système de gestion des demandes préféré Les utilisateurs qui rencontrent des erreurs d'autorisation dans la console Google Cloud peuvent copier un message de demande d'accès, puis l'envoyer à l'aide du système de gestion des demandes de leur choix.

Ces messages se présentent généralement au format suivant :

user@example.com is requesting a role on the resource example.com:example-project.

Requestor's message:

"I need access to example-project to complete my work."

You may be able to resolve this request by granting access directly at:

ACCESS_REQUEST_PANEL_URL

Or use the Policy Troubleshooter to determine what's preventing access for user@example.com:

POLICY_TROUBLESHOOTER_URL

Vous pouvez répondre à ces demandes de différentes manières :

Résoudre l'accès directement : les demandes d'accès contiennent un lien vers un panneau de demandes d'accès dans la console Google Cloud . Si l'erreur d'autorisation est due à une règle d'autorisation, vous pouvez résoudre le problème d'accès directement depuis ce panneau.

Dans le panneau de demande d'accès, vous pouvez examiner les détails de la demande et choisir comment y répondre. Vous pouvez répondre de différentes manières :

- Attribuer le rôle demandé

- Ajouter l'utilisateur à un groupe existant qui dispose déjà de l'accès requis

- Refuser la demande

Afficher plus de détails dans Policy Troubleshooter : les demandes d'accès contiennent un lien vers Policy Troubleshooter, qui vous permet de voir quelles stratégies bloquent l'accès de l'utilisateur. Vous pouvez utiliser ces informations pour décider comment résoudre le problème d'accès de l'utilisateur. Pour en savoir plus, consultez la section Identifier les règles à l'origine des erreurs d'autorisation sur cette page.

Résoudre les problèmes d'accès avec Policy Troubleshooter (aperçu) : Les demandes d'accès contiennent également un lien vers un récapitulatif de la résolution des problèmes liés aux règles, qui décrit les détails de la demande, y compris le compte principal, la ressource et l'autorisation concernés. Dans le récapitulatif sur la résolution des problèmes liés aux règles, vous pouvez résoudre directement les demandes d'accès impliquant des règles d'autorisation et obtenir plus d'informations sur les règles qui bloquent l'accès des utilisateurs.

Pour en savoir plus sur la résolution des demandes d'accès à l'aide du récapitulatif de correction des règles, consultez Résoudre les problèmes d'accès.

Résoudre manuellement les erreurs d'autorisation

Si vous êtes un administrateur autorisé à modifier les règles liées à l'accès dans votre organisation, vous pouvez utiliser ces stratégies pour résoudre les erreurs d'autorisation, quel que soit le type de règle à l'origine de l'erreur.

Pour résoudre les erreurs d'autorisation, vous devez d'abord déterminer quelles stratégies (autorisation, refus ou limite d'accès des comptes principaux) sont à l'origine de l'erreur. Vous pourrez ensuite résoudre l'erreur.

Identifier les règles à l'origine des erreurs d'autorisation

Pour déterminer quelles stratégies sont à l'origine d'une erreur d'autorisation, utilisez Policy Troubleshooter.

Policy Troubleshooter vous aide à déterminer si un compte principal peut accéder à une ressource. À l'aide d'un compte principal, d'une ressource et d'une autorisation, Policy Troubleshooter examine les règles d'autorisation, les règles de refus et les stratégies de limite d'accès des comptes principaux (PAB, Principal Access Boundary) qui affectent l'accès du compte principal. Il vous indique ensuite si, en fonction de ces stratégies, le compte principal peut utiliser l'autorisation spécifiée pour accéder à la ressource. Il répertorie également les stratégies pertinentes et explique leur impact sur l'accès du compte principal.Pour savoir comment résoudre les problèmes d'accès et interpréter les résultats de Policy Troubleshooter, consultez Résoudre les problèmes liés aux autorisations IAM.

Les messages d'erreur de la console Google Cloud contiennent un lien vers une page de résolution de Policy Troubleshooter (Aperçu) pour le compte principal, les autorisations et la ressource concernés par la requête. Pour afficher ce lien, cliquez sur Afficher les détails de dépannage, puis sur Policy Troubleshooter. Pour en savoir plus, consultez Corriger les demandes d'accès.

Mettre à jour l'accès pour résoudre les erreurs d'autorisation

Une fois que vous avez identifié les règles à l'origine d'une erreur d'autorisation, vous pouvez prendre des mesures pour résoudre le problème.

Pour résoudre une erreur, il faut souvent créer ou mettre à jour des stratégies d'autorisation, de refus ou de limite d'accès des comptes principaux.

Toutefois, il existe d'autres options pour résoudre les erreurs qui n'impliquent pas de modifier les règles. Par exemple, vous pouvez ajouter l'utilisateur à un groupe disposant des autorisations requises ou ajouter des tags pour exempter une ressource d'une règle.

Pour découvrir les différentes façons de résoudre les erreurs d'autorisation causées par chacun des types de règles, consultez les pages suivantes :

- Résoudre les erreurs d'autorisation liées à la stratégie d'autorisation

- Résoudre les erreurs d'autorisation liées aux stratégies de refus

Résoudre les erreurs d'autorisation liées aux stratégies d'autorisation

Pour résoudre les erreurs d'autorisation causées par les règles d'autorisation, effectuez l'une des opérations suivantes.

Attribuer un rôle avec les autorisations requises

Pour trouver et attribuer un rôle disposant des autorisations requises, procédez comme suit :

Identifiez un rôle IAM qui contient les autorisations manquantes.

Pour afficher tous les rôles dans lesquels une autorisation donnée est incluse, recherchez l'autorisation dans l'index des rôles et autorisations IAM, puis cliquez sur le nom de l'autorisation.

Si aucun rôle prédéfini ne correspond à votre cas d'utilisation, vous pouvez créer un rôle personnalisé.

Identifiez un compte principal auquel attribuer le rôle :

- Si l'utilisateur est la seule personne à avoir besoin de cette autorisation, accordez-lui directement le rôle.

- Si l'utilisateur fait partie d'un groupe Google dont tous les membres ont besoin d'autorisations similaires, envisagez d'attribuer le rôle au groupe. Si vous accordez le rôle au groupe, tous les membres de ce groupe peuvent utiliser cette autorisation, sauf si l'utilisation leur a été expressément refusée.

Attribuez le rôle au compte principal.

Approuver une autorisation pour un droit d'accès Privileged Access Manager

Les droits d'accès Privileged Access Manager permettent aux utilisateurs de demander à se voir attribuer des rôles IAM spécifiques. Si vous approuvez la demande d'un utilisateur pour un octroi, les rôles demandés lui sont attribués temporairement.

Si l'utilisateur dispose déjà d'un droit d'accès privilégié avec un rôle contenant les autorisations requises, il peut demander une autorisation pour ce droit d'accès. Une fois qu'il a demandé l'accès, vous pouvez approuver l'accès pour résoudre son problème d'autorisation.

Si un utilisateur ne dispose pas d'un droit d'accès, vous pouvez en créer un pour lui afin qu'il puisse demander des autorisations.

Ajouter l'utilisateur à un groupe Google

Si un rôle est attribué à un groupe Google sur une ressource, tous les membres de ce groupe peuvent utiliser les autorisations de ce rôle pour accéder à la ressource.

Si un groupe existant s'est déjà vu attribuer un rôle disposant des autorisations requises, vous pouvez accorder les autorisations nécessaires à un utilisateur en l'ajoutant à ce groupe :

Identifiez un groupe disposant d'un rôle avec les autorisations requises. Si vous avez déjà utilisé Policy Troubleshooter pour résoudre le problème lié à la demande, vous pouvez consulter les résultats de Policy Troubleshooter pour identifier un groupe disposant des autorisations requises.

Vous pouvez également utiliser Policy Analyzer pour identifier un groupe disposant des autorisations requises.

Résoudre les erreurs d'autorisation liées aux règles de refus

Pour résoudre les erreurs d'autorisation liées aux règles de refus, effectuez l'une des opérations suivantes.

S'exempter d'une stratégie de refus

Si une règle de refus bloque l'accès d'un utilisateur à une ressource, vous pouvez effectuer l'une des opérations suivantes pour l'exempter de la règle :

Ajoutez l'utilisateur en tant que compte principal d'exception dans la règle de refus. Les comptes principaux d'exception sont des comptes principaux qui ne sont pas concernés par la règle de refus, même s'ils font partie d'un groupe inclus dans la règle de refus.

Pour ajouter un compte principal d'exception à une règle de refus, suivez la procédure de mise à jour de la stratégie de refus. Lorsque vous mettez à jour la règle de refus, recherchez la règle de refus qui bloque l'accès, puis ajoutez l'identifiant du compte principal de l'utilisateur en tant que compte principal d'exception.

Ajoutez l'utilisateur à un groupe exempté de la règle. Si un groupe est listé comme principal d'exception, tous ses membres sont exemptés de la règle de refus.

Pour ajouter l'utilisateur à un groupe exempté :

- Utilisez Policy Troubleshooter pour identifier les règles de refus qui bloquent l'accès à la ressource.

- Affichez la stratégie de refus.

- Consultez la liste des principaux d'exception pour les groupes.

- Si vous identifiez un groupe exempté, ajoutez l'utilisateur au groupe.

Supprimer l'autorisation de la règle de refus

Les règles de refus empêchent les comptes principaux listés d'utiliser des autorisations spécifiques. Si une règle de refus bloque l'accès d'un utilisateur à une ressource, vous pouvez supprimer les autorisations dont il a besoin de la règle de refus.

Pour supprimer des autorisations d'une règle de refus, suivez la procédure de mise à jour de la stratégie de refus. Lorsque vous mettez à jour la règle de refus, recherchez la règle de refus qui bloque l'accès, puis effectuez l'une des actions suivantes :

- Si la stratégie de refus liste les autorisations requises individuellement, recherchez-les et supprimez-les de la règle de refus.

- Si la règle de refus utilise des groupes d'autorisations, ajoutez les autorisations requises en tant qu'autorisations d'exception. Les autorisations d'exception sont des autorisations qui ne sont pas bloquées par la règle de refus, même si elles font partie d'un groupe d'autorisations inclus dans la règle.

Exclure la ressource de la règle de refus

Vous pouvez utiliser des conditions dans les règles de refus pour appliquer une règle de refus en fonction des tags d'une ressource. Si les tags de la ressource ne remplissent pas la condition de la règle de refus, cette règle ne s'applique pas.

Si une règle de refus bloque l'accès à une ressource, vous pouvez modifier les conditions de la règle de refus ou les tags de la ressource pour vous assurer que la règle de refus ne s'applique pas à la ressource.

Pour savoir comment utiliser des conditions dans une règle de refus, consultez Conditions dans les règles de refus.

Pour savoir comment mettre à jour des règles de refus, consultez Mettre à jour une règle de refus.

Pour savoir comment modifier les tags d'une ressource, consultez Créer et gérer des tags.

Résoudre les erreurs d'autorisation liées aux stratégies de limite d'accès des comptes principaux

Par défaut, les comptes principaux sont autorisés à accéder à n'importe quelle ressource Google Cloud . Toutefois, s'ils sont soumis à une stratégie de limite d'accès des comptes principaux, ils ne peuvent accéder qu'aux ressources listées dans les stratégies de limite d'accès des comptes principaux auxquelles ils sont soumis. Dans ce cas, une stratégie de limite d'accès des comptes principaux peut empêcher un compte principal d'accéder à une ressource.

Pour résoudre les erreurs liées aux stratégies de limite d'accès des comptes principaux, procédez comme suit.

Ajouter la ressource à une stratégie de limite d'accès des comptes principaux

Si une ressource est incluse dans une stratégie de limite d'accès des comptes principaux à laquelle un utilisateur est soumis, il peut accéder à cette ressource.

Pour ajouter une ressource à une stratégie de limite d'accès des comptes principaux, procédez comme suit :

Créez une stratégie de limite d'accès des comptes principaux :

- Créez une stratégie de limite d'accès des comptes principaux qui inclut la ressource.

Liez la règle à un ensemble de comptes principaux auquel l'utilisateur appartient.

Pour en savoir plus sur les ensembles de comptes principaux, consultez Ensembles de comptes principaux compatibles.

Mettez à jour une stratégie de limite d'accès des comptes principaux existante :

- Lister les liaisons de stratégie de limite d'accès des comptes principaux pour un ensemble de comptes principaux auquel l'utilisateur appartient. Chaque liaison représente une stratégie de limite d'accès des comptes principaux associée à l'ensemble de comptes principaux.

- Dans la liste des liaisons, identifiez une stratégie de limite d'accès des comptes principaux à modifier.

- Facultatif : Répertoriez les liaisons de stratégie de limite d'accès des comptes principaux pour la stratégie afin de voir à quels ensembles de comptes principaux elle est associée. La mise à jour de la stratégie aura un impact sur l'accès de tous les ensembles de comptes principaux auxquels la stratégie est liée.

- Modifiez la stratégie de limite d'accès des comptes principaux pour qu'elle inclue la ressource.

Ajouter une condition pour exempter des comptes principaux spécifiques

Vous pouvez utiliser des conditions dans les liaisons de règles pour les stratégies de limite d'accès des comptes principaux afin de préciser les comptes principaux pour lesquels la stratégie de limite d'accès des comptes principaux est appliquée.

Si vous ne souhaitez pas qu'un utilisateur soit soumis à des stratégies de limite d'accès des comptes principaux, utilisez des conditions dans les liaisons de stratégies de limite d'accès des comptes principaux pour l'en exempter.

Pour que cette approche permette de résoudre les erreurs, vous devez exempter l'utilisateur de chaque stratégie de limite d'accès des comptes principaux à laquelle il est soumis. L'utilisateur pourra alors accéder à n'importe quelle ressource Google Cloud .

Nous ne recommandons pas cette approche. Envisagez plutôt d'ajouter la ressource à une stratégie de limite d'accès des comptes principaux.

Pour afficher les stratégies de limite d'accès des comptes principaux auxquelles un utilisateur est soumis, listez les liaisons de stratégie pour les ensembles de comptes principaux dans lesquels il est inclus. Chaque liaison représente une stratégie de limite d'accès des comptes principaux associée à l'ensemble de comptes principaux.

Pour savoir comment ajouter des conditions aux liaisons de stratégie de limite d'accès des comptes principaux, consultez Modifier les liaisons de stratégie existantes pour les stratégies de limite d'accès des comptes principaux.

Étapes suivantes

- Tester les modifications de rôle avec Policy Simulator

- Tester les modifications apportées aux règles de refus avec Policy Simulator

- Tester les modifications apportées aux stratégies de limite d'accès des comptes principaux