Questa pagina descrive come gestire l'accesso a risorse specifiche utilizzando i binding dei ruoli condizionali nelle policy di autorizzazione. Utilizzando gli attributi della risorsa in un'espressione di condizione, puoi controllare se un'entità può utilizzare un'autorizzazione per accedere a una risorsa in base al nome, al tipo e al servizio Google Cloud della risorsa.

Prima di iniziare

- Leggi la panoramica delle condizioni IAM (Identity and Access Management) per comprendere le nozioni di base delle associazioni di ruoli condizionali IAM.

- Esamina gli attributi risorsa che possono essere utilizzati in un'espressione di condizione.

- L'attributo nome risorsa può controllare l'accesso ai seguenti servizi Google Cloud :

- Apigee

- Application Integration

- Hub API Apigee

- Servizio di backup e RE

- BigQuery

- API BigQuery Reservation

- Bigtable

- Autorizzazione binaria

- Cloud Deploy

- Cloud Key Management Service

- Cloud Logging

- Cloud SQL

- Cloud Storage

- Compute Engine

- Dataform

- Google Kubernetes Engine

- Firestore

- Integration Connectors

- Google Cloud Managed Service per Apache Kafka

- Parameter Manager

- Pub/Sub Lite

- Secret Manager

- Spanner

Ruoli obbligatori

Per ottenere le autorizzazioni necessarie per gestire le associazioni di ruoli condizionali, chiedi all'amministratore di concederti i seguenti ruoli IAM:

-

Per gestire l'accesso ai progetti:

Project IAM Admin (

roles/resourcemanager.projectIamAdmin) sul progetto -

Per gestire l'accesso alle cartelle:

Amministratore cartella (

roles/resourcemanager.folderAdmin) nella cartella -

Per gestire l'accesso a progetti, cartelle e organizzazioni:

Amministratore dell'organizzazione (

roles/resourcemanager.organizationAdmin) nell'organizzazione -

Per gestire l'accesso a quasi tutte le risorse Google Cloud :

Amministratore della sicurezza (

roles/iam.securityAdmin) sul progetto, sulla cartella o sull'organizzazione di cui vuoi gestire l'accesso alle risorse

Per ulteriori informazioni sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Questi ruoli predefiniti contengono le autorizzazioni necessarie per gestire le associazioni di ruoli condizionali. Per vedere quali sono esattamente le autorizzazioni richieste, espandi la sezione Autorizzazioni obbligatorie:

Autorizzazioni obbligatorie

Per gestire le associazioni di ruoli condizionali sono necessarie le seguenti autorizzazioni:

-

Per gestire l'accesso ai progetti:

-

resourcemanager.projects.getIamPolicysul progetto -

resourcemanager.projects.setIamPolicysul progetto

-

-

Per gestire l'accesso alle cartelle:

-

resourcemanager.folders.getIamPolicysulla cartella -

resourcemanager.folders.setIamPolicysulla cartella

-

-

Per gestire l'accesso alle organizzazioni:

-

resourcemanager.organizations.getIamPolicysull'organizzazione -

resourcemanager.organizations.setIamPolicysull'organizzazione

-

Potresti anche ottenere queste autorizzazioni con ruoli personalizzati o altri ruoli predefiniti.

Concedere l'accesso a un gruppo di risorse in base ai prefissi dei nomi delle risorse

Un binding del ruolo condizionale può essere utilizzato per concedere l'accesso alle entità per le risorse i cui nomi corrispondono a un prefisso, ad esempio le istanze di macchine virtuali (VM) Compute Engine i cui nomi iniziano con una determinata stringa. Il prefisso del nome della risorsa viene in genere utilizzato per raggruppare le risorse destinate a un determinato scopo o che hanno determinate proprietà.

Ad esempio, supponiamo di eseguire workload su determinate istanze VM che

potrebbero operare su dati sanitari sensibili. Altri workload non sensibili devono essere eseguiti

nello stesso progetto e vuoi assicurarti che gli sviluppatori abbiano accesso limitato

alle istanze VM che operano su dati sensibili. Per raggiungere questo obiettivo,

assegna alle istanze VM sensibili ai dati il prefisso sensitiveAccess e alle altre

istanze VM il prefisso devAccess. Poi, utilizzi i binding dei ruoli condizionali

per garantire che gli sviluppatori possano rimanere produttivi con le normali istanze VM devAccess, ma senza concedere loro l'accesso alle istanze VM sensitiveAccess.

Sebbene tu possa utilizzare l'attributo condizione resource.name da solo per gestire

l'accesso, è comune utilizzare anche gli attributi resource.type e resource.service. Quando utilizzi questi attributi aggiuntivi, è meno probabile che

una condizione influenzi l'accesso a diversi tipi di risorse con nomi simili.

L'esempio in questa sezione controlla l'accesso utilizzando gli attributi resource.name e

resource.type.

Per concedere l'accesso in base a un prefisso del nome a dischi e istanze Compute Engine in un progetto:

Console

Nella console Google Cloud , vai alla pagina IAM.

Nell'elenco delle entità, individua l'entità che ti interessa e fai clic sul pulsante .

Nel riquadro Modifica autorizzazioni, individua il ruolo per cui vuoi configurare una condizione. Poi, in Condizione IAM (facoltativo), fai clic su Aggiungi condizione IAM.

Nel riquadro Modifica condizione, inserisci un titolo e, facoltativamente, una descrizione per la condizione.

Puoi aggiungere un'espressione di condizione utilizzando il Generatore di condizioni o l'Editor di condizioni. Il generatore di condizioni fornisce un'interfaccia interattiva per selezionare il tipo di condizione, l'operatore e altri dettagli applicabili relativi all'espressione. L'editor delle condizioni fornisce un'interfaccia basata su testo per inserire manualmente un'espressione utilizzando la sintassi CEL.

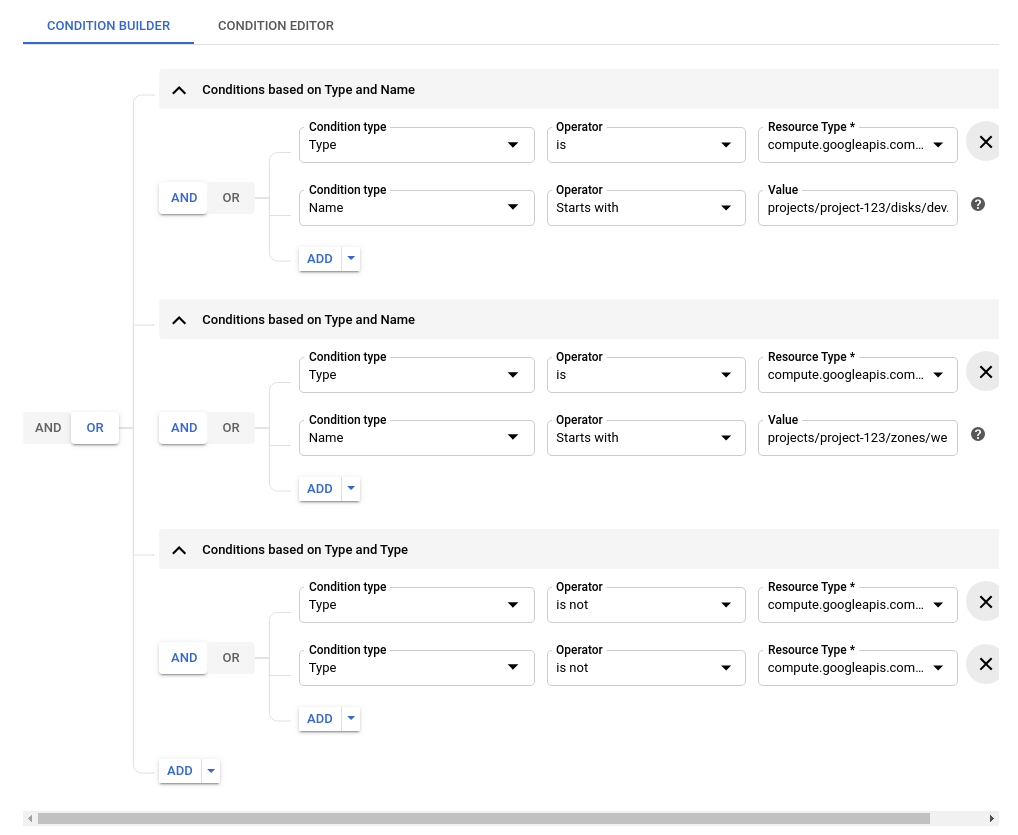

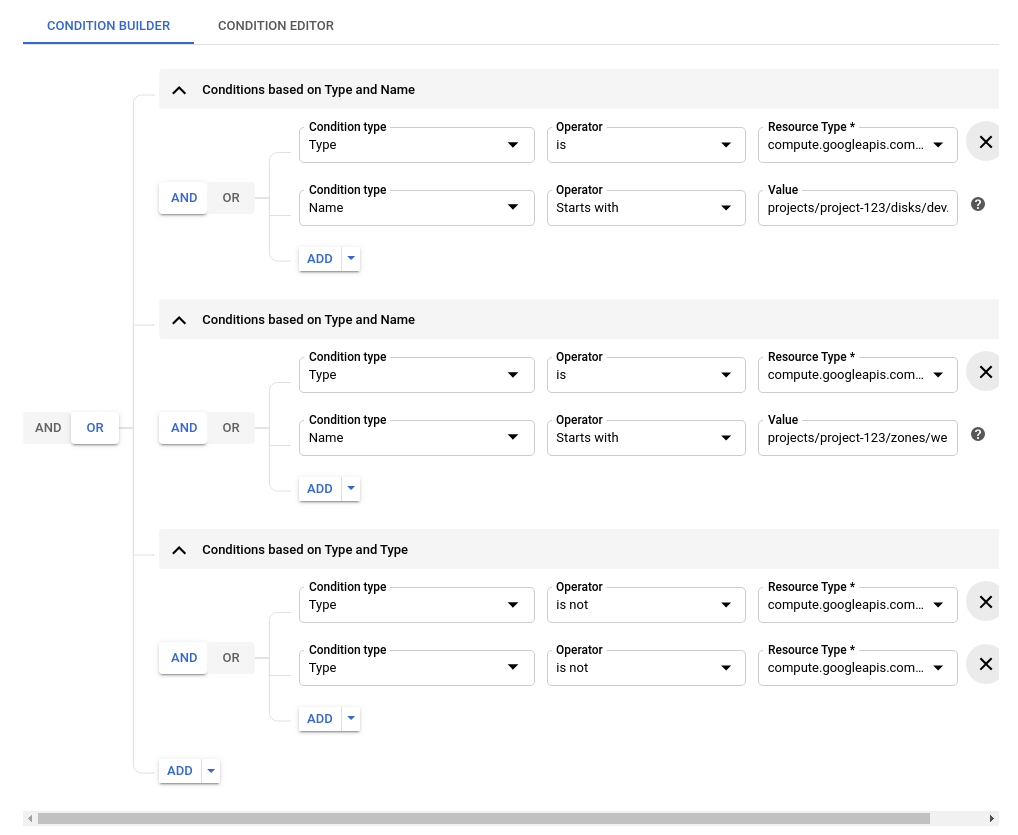

Generatore di condizioni:

- Elimina tutti i campi di condizione esistenti dal generatore di condizioni. L'unico campo nel generatore di condizioni deve essere il pulsante Aggiungi.

- Crea un'espressione di condizione raggruppata che restituisce

truese la risorsa è un disco che inizia con il prefisso specificato:- Fai clic sul menu a discesa Aggiungi e poi su Condizioni raggruppate.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Tipo.

- Dal menu a discesa Operatore, seleziona è.

- Nel menu a discesa Tipo di risorsa, seleziona compute.googleapis.com/Disk.

- Fai clic sul primo pulsante Aggiungi immediatamente sotto la condizione che hai appena inserito per aggiungere un'altra clausola all'espressione.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Nome.

- Dal menu a discesa Operatore, seleziona Inizia con.

- Nel campo Valore, inserisci il nome della risorsa, incluso il prefisso desiderato, nel formato appropriato. Ad esempio,

utilizza

projects/PROJECT_ID/region/ZONE_ID/disks/PREFIXper identificare i dischi nel progettoPROJECT_IDe nella zonaZONE_IDi cui nomi iniziano conPREFIX. - A sinistra di ogni tipo di condizione, fai clic su E per assicurarti che entrambe le clausole debbano essere vere.

- Crea un'espressione di condizione raggruppata che restituisce

truese la risorsa è un'istanza che inizia con il prefisso specificato:- Fai clic sul pulsante Aggiungi al di fuori del gruppo di condizioni esistente e poi su Condizioni raggruppate.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Tipo.

- Dal menu a discesa Operatore, seleziona è.

- Nel menu a discesa Tipo di risorsa, seleziona compute.googleapis.com/Instance.

- Nello stesso gruppo di condizioni, fai clic su Aggiungi.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Nome.

- Dal menu a discesa Operatore, seleziona Inizia con.

- Nel campo Valore, inserisci il nome della risorsa, con il prefisso desiderato, nel formato appropriato. Ad esempio, utilizza

projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIXper identificare le istanze nel progettoPROJECT_IDe nella zonaZONE_IDi cui nomi iniziano conPREFIX. - Assicurati che l'operatore logico che collega le condizioni nel gruppo sia impostato su And.

- Crea un'espressione di condizione raggruppata che restituisce

truese la risorsa non è un disco o un'istanza:- Fai clic sul pulsante Aggiungi al di fuori dei gruppi di condizioni esistenti e poi su Condizioni raggruppate.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Tipo.

- Dal menu a discesa Operatore, seleziona non è.

- Nel menu a discesa Tipo di risorsa, seleziona compute.googleapis.com/Disk.

- Nello stesso gruppo di condizioni, fai clic su Aggiungi.

- Dal menu a discesa Tipo di condizione, seleziona Risorsa > Tipo.

- Dal menu a discesa Operatore, seleziona non è.

- Nel menu a discesa Tipo di risorsa, seleziona compute.googleapis.com/Instance.

- Assicurati che l'operatore logico che collega le condizioni nel gruppo sia impostato su And.

Assicurati che l'operatore logico che collega tutti i gruppi di espressioni di condizione sia Or.

Al termine, il generatore di condizioni dovrebbe avere un aspetto simile al seguente:

Fai clic su Salva per applicare la condizione.

Dopo aver chiuso il riquadro Modifica condizione, fai di nuovo clic su Salva nel riquadro Modifica autorizzazioni per aggiornare la policy di autorizzazione.

Editor condizioni:

Fai clic sulla scheda Editor condizioni e inserisci la seguente espressione:

(resource.type == "compute.googleapis.com/Disk" && resource.name.startsWith("projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX")) || (resource.type == "compute.googleapis.com/Instance" && resource.name.startsWith("projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX")) || (resource.type != "compute.googleapis.com/Disk" && resource.type != "compute.googleapis.com/Instance")Dopo aver inserito l'espressione, puoi facoltativamente scegliere di eseguire il linting della sintassi CEL facendo clic su Esegui Linter sopra la casella di testo in alto a destra.

Fai clic su Salva per applicare la condizione.

Una volta chiuso il riquadro Modifica condizione, fai di nuovo clic su Salva nel riquadro Modifica autorizzazioni per aggiornare la policy di autorizzazione.

gcloud

Le policy di autorizzazione vengono impostate utilizzando il pattern lettura, modifica e scrittura.

Esegui il comando gcloud projects get-iam-policy

per ottenere la policy di autorizzazione corrente per il progetto. Nell'esempio

seguente, la versione JSON della policy di autorizzazione viene scaricata in un percorso sul disco.

Comando:

gcloud projects get-iam-policy project-id --format=json > filepath

Viene scaricato il formato JSON della policy di autorizzazione:

{

"bindings": [

{

"members": [

"user:my-user@example.com"

],

"role": "roles/owner"

},

{

"members": [

"group:my-group@example.com"

],

"role": "roles/compute.instanceAdmin"

}

],

"etag": "BwWKmjvelug=",

"version": 1

}

Per configurare la policy di autorizzazione con una condizione di prefisso del nome della risorsa, aggiungi la seguente espressione di condizione evidenziata. gcloud CLI aggiorna automaticamente la versione:

{ "bindings": [ { "members": [ "user:my-user@example.com" ], "role": "roles/owner" }, { "members": [ "group:my-group@example.com" ], "role": "roles/compute.instanceAdmin", "condition": { "title": "PREFIX_only", "description": "Only gives access to VMs with the PREFIX prefix", "expression": "(resource.type == 'compute.googleapis.com/Disk' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) || (resource.type == 'compute.googleapis.com/Instance' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) || (resource.type != 'compute.googleapis.com/Instance' && resource.type != 'compute.googleapis.com/Disk')" } } ], "etag": "BwWKmjvelug=", "version": 3 }

Successivamente, imposta la nuova policy di autorizzazione eseguendo il comando

gcloud projects set-iam-policy:

gcloud projects set-iam-policy project-id filepath

Il nuovo binding del ruolo condizionale concede le autorizzazioni del gruppo nel seguente modo:

- I membri nel binding del ruolo possono utilizzare solo le autorizzazioni per dischi e istanze per accedere a dischi e istanze i cui nomi iniziano con il prefisso specificato

- I membri nel binding del ruolo possono utilizzare tutte le altre autorizzazioni nel ruolo Amministratore

istanza (

roles/compute.instanceAdmin) per accedere a tutte le risorse, ad eccezione di dischi e istanze

REST

Utilizza il pattern read-modify-write per consentire l'accesso a risorse specifiche.

Innanzitutto, leggi la policy di autorizzazione per il progetto:

Il metodo

projects.getIamPolicy

dell'API Resource Manager recupera la policy di autorizzazione di un progetto.

Prima di utilizzare i dati della richiesta, apporta le seguenti sostituzioni:

PROJECT_ID: il tuo ID progetto Google Cloud . Gli ID progetto sono stringhe alfanumeriche, comemy-project.POLICY_VERSION: La versione della policy da restituire. Le richieste devono specificare la versione più recente delle norme, ovvero la versione 3. Per maggiori dettagli, vedi Specificare una versione delle norme quando si recuperano le norme.

Metodo HTTP e URL:

POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:getIamPolicy

Corpo JSON della richiesta:

{

"options": {

"requestedPolicyVersion": POLICY_VERSION

}

}

Per inviare la richiesta, espandi una di queste opzioni:

Dovresti ricevere una risposta JSON simile alla seguente:

{

"version": 1,

"etag": "BwWKmjvelug=",

"bindings": [

{

"role": "roles/owner",

"members": [

"user:my-user@example.com

]

},

{

"members": [

"group:my-group@example.com"

],

"role": "roles/compute.instanceAdmin"

}

]

}

Successivamente, modifica la policy di autorizzazione in modo che consenta l'accesso a risorse specifiche. Assicurati di modificare il campo version con il valore

3:

{ "version": 3, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] }, { "role": "roles/compute.instanceAdmin", "members": [ "group:my-group@example.com" ], "condition": { "title": "PREFIX_only", "description": "Only gives access to VMs with the PREFIX prefix", "expression": "(resource.type == 'compute.googleapis.com/Disk' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) || (resource.type == 'compute.googleapis.com/Instance' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) || (resource.type != 'compute.googleapis.com/Instance' && resource.type != 'compute.googleapis.com/Disk')" } } ] }

Infine, scrivi la policy di autorizzazione aggiornata:

Il metodo

projects.setIamPolicy

dell'API Resource Manager imposta la policy di autorizzazione nella richiesta come nuova policy di autorizzazione del progetto.

Prima di utilizzare i dati della richiesta, apporta le seguenti sostituzioni:

PROJECT_ID: il tuo ID progetto Google Cloud . Gli ID progetto sono stringhe alfanumeriche, comemy-project.

Metodo HTTP e URL:

POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:setIamPolicy

Corpo JSON della richiesta:

{

"policy": {

"version": 3,

"etag": "BwWKmjvelug=",

"bindings": [

{

"role": "roles/owner",

"members": [

"user:my-user@example.com"

]

},

{

"role": "roles/compute.instanceAdmin",

"members": [

"group:my-group@example.com"

],

"condition": {

"title": "Dev_access_only",

"description": "Only access to devAccess* VMs",

"expression":

"(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

(resource.type != 'compute.googleapis.com/Instance' &&

resource.type != 'compute.googleapis.com/Disk')"

}

}

]

}

}

Per inviare la richiesta, espandi una di queste opzioni:

La risposta contiene la policy di autorizzazione aggiornata.

Estrai valori dai nomi delle risorse

Gli esempi precedenti mostrano confronti booleani tra il nome della risorsa o l'inizio del nome della risorsa e un altro valore. In alcuni casi, tuttavia, potresti dover confrontare un valore con una parte specifica del nome della risorsa che non si trova all'inizio del nome.

Puoi utilizzare la funzione extract() e specificare un

template di estrazione per estrarre la parte pertinente del nome della risorsa come

stringa. Se necessario, puoi convertire la stringa estratta in un altro tipo, ad esempio

un timestamp. Dopo aver estratto un valore dal nome della risorsa, puoi

confrontarlo con altri valori.

Gli esempi seguenti mostrano espressioni di condizione che utilizzano la funzione

extract(). Per informazioni dettagliate sulla funzione extract(), consulta il

riferimento all'attributo Condizioni IAM.

Esempio: corrispondenza degli ordini degli ultimi 30 giorni

Supponiamo che tu memorizzi le informazioni sugli ordini in più bucket Cloud Storage e che gli oggetti in ogni bucket siano organizzati per data. Un tipico nome oggetto potrebbe avere un aspetto simile a questo esempio:

projects/_/buckets/acme-orders-aaa/objects/data_lake/orders/order_date=2019-11-03/aef87g87ae0876

Vuoi consentire a un principal di accedere a qualsiasi ordine degli ultimi 30 giorni. La

condizione seguente corrisponde agli oggetti Cloud Storage per questi ordini. Utilizza le funzioni duration() e date() per sottrarre 30 giorni (2.592.000 secondi) dall'ora della richiesta, quindi confronta il timestamp con la data dell'ordine:

resource.type == 'storage.googleapis.com/Object' &&

request.time - duration('2592000s') < date(resource.name.extract('/order_date={date_str}/'))

Per informazioni dettagliate sulle funzioni date() e duration(), consulta il

riferimento all'attributo data/ora.

Esempio: corrispondenza delle VM Compute Engine in qualsiasi località

Supponiamo che tu voglia concedere un ruolo a livello di progetto a un principal per qualsiasi VM Compute Engine il cui nome inizi con dev-, indipendentemente dalla posizione della VM. Inoltre, vuoi che l'entità possa utilizzare questo ruolo per tutti gli altri

tipi di risorse.

Il nome della risorsa per una VM utilizza un formato simile a

projects/PROJECT_ID/zones/ZONE_ID/instances/INSTANCE_ID.

La seguente condizione restituisce true per le VM con un nome istanza che

inizia con la stringa dev- e per tutti i tipi di risorse diversi dalle VM:

resource.type != 'compute.googleapis.com/Instance' ||

resource.name.extract('/instances/{name}').startsWith('dev-')

Il testo tra parentesi graffe identifica la parte del nome della risorsa che viene

estratta per il confronto. In questo esempio, il modello di estrazione estrae tutti i caratteri dopo la prima occorrenza della stringa /instances/.

Considerazioni importanti sull'utilizzo per le condizioni basate sulle risorse

Quando aggiungi una condizione basata sulle risorse, è importante considerare in che modo la condizione influirà sulle autorizzazioni dell'entità.

Ruoli personalizzati

Considera l'esempio seguente, che riguarda i ruoli

personalizzati. Un amministratore vuole creare un ruolo personalizzato che conceda l'accesso per creare istanze VM, ma consenta all'utente di creare istanze VM solo in un progetto con un nome risorsa che inizia con il prefisso del nome staging, utilizzando i dischi con lo stesso prefisso del nome.

Per raggiungere questo obiettivo, assicurati che il ruolo concesso contenga le autorizzazioni richieste per creare un'istanza VM, ovvero le autorizzazioni per i tipi di risorse disco e istanza. Poi, assicurati che l'espressione della condizione controlli il nome della risorsa per entrambi i dischi e le istanze. Oltre a questi due tipi, le altre autorizzazioni nel ruolo non vengono concesse.

La seguente espressione di condizione comporterà un comportamento imprevisto. Le autorizzazioni per operare sulle VM di Compute Engine sono bloccate:

resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')

L'espressione di condizione seguente include sia dischi che istanze e gestirà l'accesso in base al nome della risorsa per questi due tipi:

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/staging'))

L'espressione di condizione seguente include sia dischi che istanze e gestirà l'accesso in base al nome della risorsa per questi due tipi. Per qualsiasi altro tipo di risorsa, l'espressione della condizione concede il ruolo indipendentemente dal nome della risorsa:

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/staging')) ||

(resource.type != 'compute.googleapis.com/Disk' &&

resource.type != 'compute.googleapis.com/Instance')

Autorizzazioni solo per i genitori

Nella gerarchia delle risorse di Google Cloud, alcune delle autorizzazioni di un ruolo

che interessano una risorsa secondaria devono essere applicate solo a livello principale. Ad esempio, per elencare i progetti in un'organizzazione, a un utente deve essere concessa l'autorizzazione resourcemanager.projects.list per l'organizzazione di cui vuole elencare i progetti, non per i progetti stessi. Questi tipi di

autorizzazioni sono chiamate autorizzazioni solo per i genitori e si applicano solo alle operazioni di list.

Per concedere correttamente l'accesso alle autorizzazioni *.*.list quando utilizzi le condizioni, l'espressione della condizione deve impostare gli attributi resource.service e resource.type in base al tipo di risorsa padre delle risorse di destinazione da elencare.

Considera gli esempi seguenti. Utilizzando l'esempio di Compute Engine della sezione precedente, la seguente espressione impedisce l'accesso alle autorizzazioni compute.disks.list e compute.instances.list, poiché la risorsa su cui vengono controllate queste autorizzazioni ha il valore dell'attributo resource.type pari a cloudresourcemanager.googleapis.com/Project.

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX'))

È comune che queste autorizzazioni list vengano concesse insieme ad altre autorizzazioni per le normali operazioni sulla risorsa. Per aumentare l'ambito della concessione in questo caso, puoi estendere l'ambito solo per il tipo cloudresourcemanager.googleapis.com/Project oppure estenderlo a tutte le altre autorizzazioni che non sono di tipo istanza o disco.

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

resource.type == 'cloudresourcemanager.googleapis.com/Project'

o

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

(resource.type != 'compute.googleapis.com/Disk' &&

resource.type != 'compute.googleapis.com/Instance')