キュレーテッド検出のページを使用する

このドキュメントでは、キュレーションされた検出ページの使用方法について説明します。

Google Security Operations のお客様向けに、 Google Cloud Threat Intelligence(GCTI)チームは、 Google Cloud Security 運命共有モデルの一部としてすぐに使用できる脅威分析を用意しています。厳選された検出の一環として、GCTI は一連の脅威検出機能(YARA-L ルール)を備えており、お客様の企業に対する脅威の特定を支援します。こうした GCTI マネージド ルールでは:

取り込んだデータに対して使用できる実用的なインテリジェンスをお客さまに即座に提供します。

お客様に Google の脅威インテリジェンスを Google SecOps 内で使用する方法を提供して、それを活用します。

始める前に

事前定義された脅威検出ポリシーについては、以下をご覧ください。

- クラウド脅威のカテゴリの概要

- Chrome Enterprise 脅威のカテゴリの概要

- Windows 脅威のカテゴリの概要

- Linux 脅威のカテゴリの概要

- macOS 脅威のカテゴリの概要

- UEBA カテゴリのリスク分析の概要

- Applied Threat Intelligence のカテゴリの概要

各ポリシーに必要なデータが正しい形式であることを検証するには、テストルールを使用してログデータの取り込みを検証するをご覧ください。

キュレーテッド検出機能

キュレーテッド検出の主な機能の一部を以下に示します。

キュレーテッド検出: Google SecOps のお客様に GCTI が作成、管理するキュレートされた検出。

ルールセット: Google SecOps のお客様向けに GCTI が管理するルールのコレクション。GCTI では、複数のルールセットが提供、維持されます。お客様は Google SecOps アカウント内でこれらのルールを有効または無効にすることや、ルールのアラートを有効または無効にすることが可能です。脅威状況の変化に応じて、新しいルールとルールセットが GCTI から定期的に提供されます。

キュレーテッド検出のページとルールセットを開く

キュレーテッド検出のページを開くには、次の手順に従います。

メインメニューから [Rules] を選択します。

[Curated Detections] をクリックしてルールセット ビューを開きます。

[キュレーションされた検出機能] ページでは、次のような Google SecOps アカウントでアクティブな各ルールセットに関する情報を確認できます。

最終更新: GCTI がルールセットを最後に更新した時刻。

Enabled Rules: 各ルールセットについて Precise ルールと Broad ルールのどちらが有効かを示します。Precise ルールは、悪意のある脅威を高い信頼性で検出します。Broad ルールは、より一般的で誤検出が多くなる可能性のある疑わしい行動を検索します。ルールセットでは、Precise ルールと Broad ルールの両方を使用できる場合があります。

Alerting: 各ルールセットで Precise ルールと Broad ルールのどちらのアラートが有効になっているかを示します。

Mitre Tactics: 各ルールセットの対象となる Mitre ATT&CK® 戦術の識別子。Mitre ATT&CK® 戦術は、悪意のある行動の背後にある意図を表しています。

Mitre Techniques: 各ルールセットの対象となる Mitre ATT&CK® 手法の識別子。Mitre ATT&CK® 手法は、悪意のある行動の特定の動作を表します。

このページで、ルールとルールのアラートを有効または無効にすることもできます。これは、広範なルールにも正確なルールにも実施できます。

キュレーテッド検出のダッシュボードを開く

キュレーテッド検出のダッシュボードには、Google SecOps アカウントのログデータに対して検出を行った、それぞれのキュレーテッド検出に関する情報が表示されます。検出を伴うルールは、ルールセットごとにグループ化されます。

キュレーテッド検出のダッシュボードを開くには、次の手順を行います。

メインメニューから [Rules] を選択します。デフォルトのタブはキュレーテッド検出で、デフォルトのビューはルールセットです。

[ダッシュボード] をクリックします。

図 2: キュレーテッド検出ダッシュボード

キュレーテッド検出のダッシュボードには、Google SecOps アカウントで使用できる各ルールセットが表示されます。各ディスプレイに以下の内容が表示されます。

ルールセットに関連付けられた各ルールの現在のアクティビティを追跡するグラフ。

最終検出時刻。

各ルールのステータス。

最近の検出の重大度。

アラートが有効か無効か。

メニュー アイコン またはルールセット名をクリックすると、ルール設定を編集できます。

[Rule Sets] をクリックすると、ルールセット ビューに戻ります。ルールセット ビューには、Google SecOps アカウントでアクティブな各ルールセットに関する情報が表示されます。

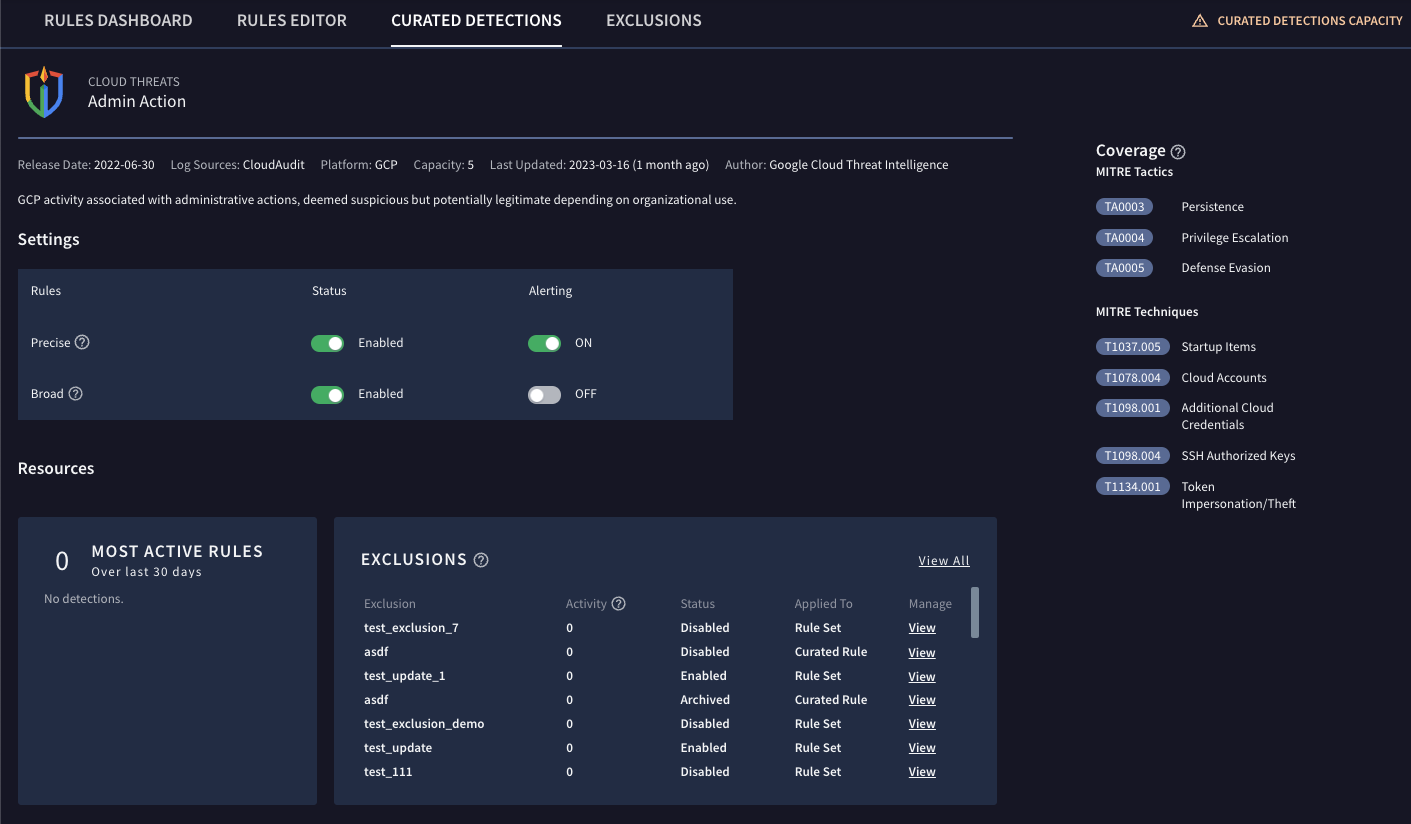

ルールセットの詳細を表示する

キュレートされた検出の設定を変更するには、ルールセットのメニュー アイコン をクリックし、[View and edit rule settings] を選択します。

[Settings] セクションでルールセットを有効または無効にします。[Status] と [Alerting] の切り替えボタンを使用すると、ルールセットで正確かつ広範なルールを有効または無効にできます。アラートをオンまたはオフにすることもできます。

ルールセットに対して構成されたすべての除外対象を表示することもできます。除外対象を編集するには、[View] をクリックします。詳細については、ルールの除外対象の構成をご覧ください。

図 3: ルールの設定

ルールセット内のすべてのルールの変更

[設定] セクションには、ルールセット内のすべてのルールの設定が表示されます。設定を変更するには、組織の使用状況とニーズに固有のキュレートされた検出を作成します。

詳細なルール: ルールのより具体的な特性により、誤検出が少なく、信頼性の高い動作が見つかります。

広範なルール: 悪意または異常である可能性がある動作(ただし、通常はルールのより一般的な性質により、偽陽性がより大きくなる可能性がある)を探します。

ステータス: 対応する [ステータス] オプションを [有効] に設定して、ルールのステータスを正確または広範囲に有効にします。

アラート: [アラート] オプションを [オン] に設定すると、対応する正確なルールまたは広範なルールによって作成された検出を受信できます。

ルールの除外対象を構成する

GCTI キュレーション検出からのアラートの量を管理するには、ルールの除外を構成します。詳細については、ルールの除外対象の構成をご覧ください。

キュレーテッド検出を表示する

キュレーテッド検出は、[キュレーテッド検出] ビューで確認できます。このビューでは、ルールに関連付けられた検出結果を確認して、タイムラインから [Asset] ビューなどの他のビューにピボットできます。

[キュレーテッド検出] ビューを開くには、次の手順を行います。

[ダッシュボード] をクリックします。

[ルール] 列でルール名のリンクをクリックします。

次のステップ

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。