ルールの除外対象を構成する

[除外] タブで除外を作成する

Google Cloud Threat Intelligence(GCTI)チームによるキュレーテッド検出機能では、過剰な数の検出項目が生成される場合があります。キュレーションされた検出ルールの除外を構成して、これらの検出の量を減らすことができます。ルールの除外は、Google Security Operations のキュレーションされた検出でのみ使用されます。

キュレーテッド検出ルールの除外を構成するには、次の手順を行います。

ナビゲーション バーで、[ルールと検出] を選択します。[除外] タブをクリックします。

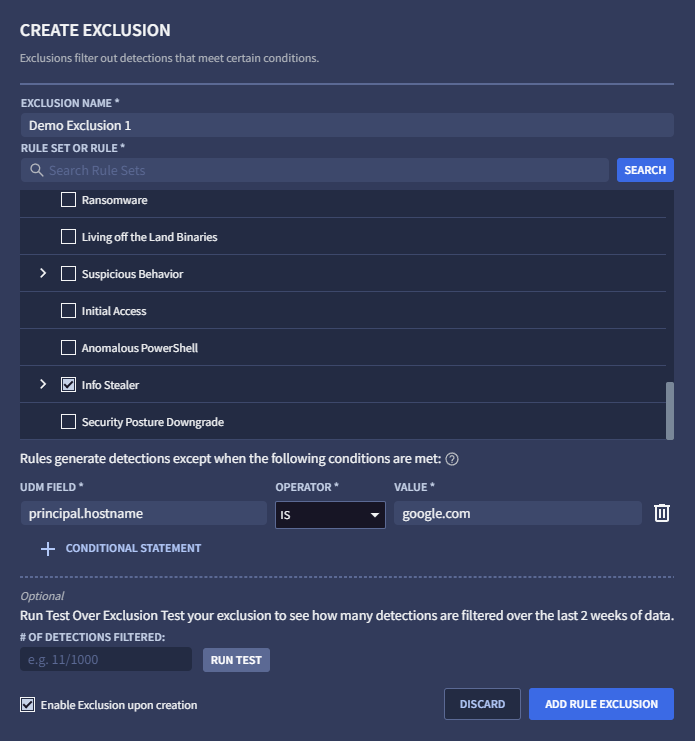

[除外を作成] をクリックして、新しい除外を作成します。[除外の作成] ウィンドウが開きます。

図 1: 除外の作成

一意の除外名を指定します。この名前は、[除外] タブの除外リストに表示されます。

除外を適用するルールまたはルールセットを選択します。ルールのリストをスクロールするか、検索フィールドを使用して [検索] をクリックし特定のルールを検索します。 ルールセット内のルールは、検出をトリガーした場合にのみ表示されます。

除外する UDM 値を入力します。これを行うには、[UDM フィールド] を選択し、演算子を指定して、値を入力します。値ごとに Enter キーを押してください。[+ 条件文] をクリックするとエラー メッセージが表示されます。たとえば、

principal.hostname = google.comの場合に除外を構成できます。条件に値を追加できます。Enter キーを押すたびに値が記録され、別の値を入力できるようになります。1 つの条件の複数の値は論理 OR で結合されます。つまり、いずれかの値が一致すると除外が一致します。

[+ 条件ステートメント] をクリックして、この除外設定に追加条件を追加できます。無効な条件を指定しようとすると、エラー メッセージが表示されます。複数の条件は論理 AND で結合されます。つまり、除外はすべての条件が一致する場合にのみ一致します。

(省略可)[テストを実行] をクリックして、有効にした場合の除外数を確認します。除外数は、過去 2 週間に記録された検出結果に基づいて計算されます。

(省略可)除外を一時的に無効にする場合は、[作成時に除外を有効化] のチェックを外します(このオプションはデフォルトで有効になっています)。

準備ができたら、[ルール除外を追加] をクリックします。

UDM ビューアから除外を作成する

UDM ビューア内から除外を作成することもできます。手順は次のとおりです。

ナビゲーション バーで、[ルールと検出] を選択します。[キュレーションされた検出] タブをクリックします。

[ダッシュボード] をクリックし、検出結果を含むルールを選択します。

[タイムライン] でイベントに移動し、未加工のログと UDM イベント ビューアのアイコンをクリックします。

UDM イベントビューで、除外する UDM フィールドを選択し、[表示オプション] を選択して、[除外] を選択します。[除外の作成] ウィンドウが開きます。ウィンドウには、ルール、UDM フィールド、UDM の選択から引き出された値が事前に入力されます。

新しい除外に一意の名前を付けます。

(省略可)[テストを実行] をクリックして、有効にした場合の除外数を確認します。除外数は、過去 2 週間に記録された検出結果に基づいて計算されます。

準備ができたら、[ルール除外を追加] をクリックします。

除外の管理

1 つ以上の除外を作成したら、[除外] タブで次のオプションを使用できます(ナビゲーション バーで [ルールと検出] を選択します。[除外] タブをクリックします。

- 除外は除外テーブルに一覧表示されます。指定した除外は、[有効]切り替え を [無効] に設定することで、無効にできます。

- フィルタ アイコン をクリックすると、表示される除外対象をフィルタできます。必要に応じて、[有効]、[無効]、[アーカイブ済み] のオプションのいずれかを選択します。

- 除外を編集するには、メニュー アイコン をクリックし、[編集] を選択します。

- 除外をアーカイブするには、メニュー アイコン をクリックし、[アーカイブ] を選択します。

- 除外のアーカイブを解除するには、メニュー アイコン をクリックし、[アーカイブ解除] を選択します。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。