Übersicht

Chrome Enterprise Premium ist die Zero-Trust-Lösung von Google Cloud, Zugriff auf private Anwendungen mit integriertem Bedrohungs- und Datenschutz. Chrome Enterprise Premium nutzt Chrome, um allen sicheren Zugriff zu ermöglichen webbasierte Anwendungen (HTTPS).

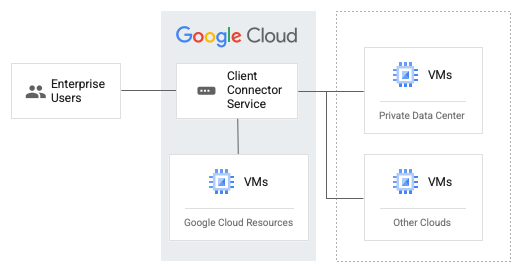

Mit dem Chrome Enterprise Premium-Client-Connector können Sie eine sichere Verbindung zu Anwendungen, die sowohl in Google Cloud und Nicht-Google Cloud-Umgebungen mit vollständigem Kontext und Identitätsbewusstsein Zugriff haben.

Funktionsweise

Das folgende Diagramm bietet einen allgemeinen Überblick über die Architektur des Client-Connectors.

Der Client-Connector besteht aus den folgenden Hauptkomponenten:

Endpunktprüfung und Client-Agent: Der Client-Connector lässt sich Die Endpunktprüfung, eine Chrome-Erweiterung mit einem nativen schlanken Agent die auf Laptops oder Desktop-Computern von Nutzern ausgeführt wird und Geräteinformationen meldet. Die Endpunktprüfung dient auch als Steuerungsebene für den Endnutzer. Verbindungen zu Client-Gateways.

Client-Gateways: Regionale, serverseitige Komponenten, auf die Clients zugreifen können verbinden können. Client-Gateways werden von Administratoren bereitgestellt. Die Gateways mit dem Chrome Enterprise Premium- Erzwingungssystem kommunizieren, kontextsensitive Prüfungen durchführen können. Im Chrome Enterprise Premium-Erzwingungssystem Identity-Aware Proxy und Access Context Manager, eine flexible Zero-Trust-Richtlinie für Chrome Enterprise Premium Suchmaschine.

Der Client-Connector sendet Datenverkehr von Endnutzern, Client, Geräte über einen sicheren Kanal und ein Gateway. Sie können eine Verbindung zum Web und Anwendungen, die in Google Cloud oder außerhalb Google Cloud Mit Cloud VPN oder Cloud Interconnect können Sie eine Verbindung zu Ihren Anwendungen herstellen, die sich nicht in Google Cloud befinden.

Hinweise

Bevor Sie den Chrome Enterprise Premium-Client-Connector aktivieren, müssen Sie haben folgende Elemente:

Eine Google Cloud-Organisationsdomain.

Ein Google Cloud-Projekt mit zugewiesener Abrechnung.

Google Workspace Cloud Identity-Nutzer Konten. Informationen zum Erstellen von Cloud Identity-Konten finden Sie unter Cloud Identity-Nutzerkonten erstellen

Eine Nicht-Webressource, die Sie schützen möchten. Die Ressource kann nativ lokal oder in einer anderen öffentlichen Cloud. Sie können eine benutzerdefinierte VPC erstellen oder Ihr vorhandenes Netzwerk mit einem Anwendung in Google Cloud. Sie können auch Ihr nicht von Google Cloud stammen, Cloud-VPN oder Cloud Interconnect.

Die folgenden APIs wurden aktiviert:

- Compute Engine APIs:

compute.googleapis.com - Chrome Enterprise Premium API APIs:

beyondcorp.googleapis.com - Dienstnetzwerk

APIs:

servicenetworking.googleapis.com - Access Context Manager

APIs:

accesscontextmanager.googleapis.com

- Compute Engine APIs:

Die folgenden IAM:

Projektebene: Compute-Netzwerkadministrator (

roles/compute.networkAdmin), Administrator von BeyondCorp Client Connector (roles/beyondcorp.clientConnectorAdmin)Organisationsebene: Access Context Manager-Administrator (

roles/accesscontextmanager.policyAdmin)

Eine der empfohlenen Hardwarekonfigurationen für den Client:

- Apple® Mac® OS 10.11 und höher mit mindestens zwei Kernen und 2 GB zu speichern.

- Microsoft® Windows® 10 und höher mit mindestens vier Kernen und 2 GB zu speichern.

Chrome Enterprise Premium-Client-Connector aktivieren

Zugriff auf private Dienste einrichten

Der Client-Connector verwendet den Zugriff auf private Dienste. um eine Verbindung zwischen dem von Google verwalteten VPC-Netzwerk und dem Nutzer herzustellen VPC-Netzwerk. Dadurch wird der Traffic von Nutzern an den Nutzer weitergeleitet VPC-Netzwerk.

Console

Für den Zugriff auf private Dienste ist Folgendes erforderlich: Sie reservieren einen IP-Adressbereich, damit es keine IP-Adresskollisionen gibt. zwischen Ihrem VPC-Netzwerk und dem von Google verwalteten VPC-Netzwerk. Schließen Sie die So weisen Sie einen IP-Bereich zu:

Rufen Sie in der Google Cloud Console die Seite VPC-Netzwerke auf.

Zur Seite "VPC-Netzwerke"Wählen Sie das VPC-Netzwerk aus, das mit Ihrer Anwendung verbunden ist.

Wählen Sie den Tab Private Dienstverbindung aus.

Wählen Sie auf dem Tab Private Dienstverbindung den Tab Diensten zugewiesene IP-Bereiche aus.

Klicken Sie auf IP-Bereich zuweisen.

Geben Sie einen Namen und eine Beschreibung für den IP-Bereich ein, der zugewiesen werden soll.

Geben Sie einen IP-Bereich für die Zuweisung an:

- Wenn Sie einen IP-Adressbereich festlegen möchten, wählen Sie Benutzerdefiniert aus und geben einen CIDR-Block ein, z. B.

192.168.0.0/16. - Wenn Sie eine Präfixlänge festlegen möchten und die Auswahl eines verfügbaren Bereichs durch Google erfolgen soll, wählen Sie Automatisch aus und geben eine Präfixlänge ein, beispielsweise

16.

Geben Sie mindestens

/24als Netzwerk an.- Wenn Sie einen IP-Adressbereich festlegen möchten, wählen Sie Benutzerdefiniert aus und geben einen CIDR-Block ein, z. B.

Klicken Sie auf Zuweisen, um den zugewiesenen Bereich zu erstellen.

VPC-Netzwerk-Peering erstellen Verbindung herstellen, indem Sie die folgenden Schritte ausführen:

- Rufen Sie in der Google Cloud Console die Seite VPC-Netzwerke auf.

Zur Seite "VPC-Netzwerke" - Wählen Sie das VPC-Netzwerk aus, das mit Ihrer Anwendung verbunden ist.

- Wählen Sie den Tab Private Dienstverbindung aus.

- Wählen Sie auf dem Tab Private Dienstverbindung den Tab Private Verbindungen zu Diensten aus.

- Klicken Sie auf Verbindung erstellen, um eine private Verbindung zwischen Ihrem und den Client-Connector-Dienst.

- Übernehmen Sie im angezeigten Fenster die Standardeinstellung für Connected Service (Verbundener Dienst)“. Producer. Wählen Sie unter Zugewiesene Zuweisung die zugewiesene die Sie im vorherigen Schritt erstellt haben.

- Klicken Sie auf Verbinden, um die Verbindung zu erstellen.

- Rufen Sie in der Google Cloud Console die Seite VPC-Netzwerke auf.

Erstellen Sie eine Firewallregel.

- Rufen Sie in der Google Cloud Console die Seite Firewall auf.

Zur Seite "Firewall" - Klicken Sie auf Firewallregel erstellen.

- Geben Sie einen Namen für die Firewallregel ein.

Dieser Name muss für das Projekt eindeutig sein. - Optional: Aktivieren Sie Firewallregeln.

Logging:

<ph type="x-smartling-placeholder">

- </ph>

- Klicken Sie auf Logs > Ein.

- Wenn Sie Metadaten ausschließen möchten, maximieren Sie Logdetails und entfernen Sie dann das Häkchen bei Einschließen Metadaten.

- Geben Sie das Netzwerk an, das mit Ihrer Anwendung verbunden ist.

- Legen Sie die Priorität der Regel fest. Je niedriger die Zahl, desto höher Priorität hat.

- Wählen Sie für Traffic-Richtung die Option Eingehend aus.

- Wählen Sie für Aktion bei Übereinstimmung die Option Zulassen aus.

- Wählen Sie für Ziele die Option Alle Instanzen im Netzwerk aus.

- Wählen Sie für Quellfilter die Option IPv4-Bereiche aus und geben Sie

Werte für

addressundprefixLengthaus Schritt 1 um den zugewiesenen IP-Bereich im CIDR-Format darzustellen. Verwenden Sie das Format0.0.0.0/0für eine IPv4-Quelle. - Wählen Sie für Protokolle und Ports die Option Alle zulassen für die Regel aus. gelten für alle Protokolle und Zielports.

- Klicken Sie auf ERSTELLEN.

- Rufen Sie in der Google Cloud Console die Seite Firewall auf.

gcloud

Für den Zugriff auf private Dienste ist Folgendes erforderlich: Sie reservieren einen IP-Adressbereich, damit es keine IP-Adresskollisionen gibt. zwischen Ihrem VPC-Netzwerk und dem von Google verwalteten VPC-Netzwerk. Führen Sie den folgenden Befehl, um einen IP-Bereich zuzuweisen:

gcloud compute addresses create RESERVED_RANGE \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --prefix-length=16 \ --purpose=VPC_PEERING \ --globalErsetzen Sie Folgendes:

- RESERVED_RANGE: Der Name des IP-Adressbereichs, der ausgewählt werden soll für VPC-Peering reserviert. Der Name darf nur Kleinbuchstaben enthalten, Zahlen und Bindestriche.

- CONSUMER_NETWORK: Der Name des VPC-Netzwerk, das mit dem Netzwerk verbunden ist. der Anwendung.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK.

Erstellen Sie die VPC-Peering-Verbindung.

gcloud services vpc-peerings connect \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --ranges=RESERVED_RANGE \ --service="servicenetworking.googleapis.com"Ersetzen Sie Folgendes:

- CONSUMER_NETWORK: Der Name des VPC-Netzwerk, das mit dem Netzwerk verbunden ist. der Anwendung.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - RESERVED_RANGE: Der Name des reservierten Bereichs für VPC-Peering.

Rufen Sie die Details des zugewiesenen IP-Bereichs ab.

gcloud compute addresses describe RESERVED_RANGE \ --global \ --project=CONSUMER_PROJECTErsetzen Sie Folgendes:

- RESERVED_RANGE: Der Name des reservierten Bereichs für VPC-Peering.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK.

Verwenden Sie die Werte

addressundprefixLengthaus der Ausgabe im vorherigen um den zugewiesenen IP-Bereich im CIDR-Format darzustellen, und erstellen Sie dann einen Firewallregel.gcloud compute firewall-rules create "allow-peered-ingress" \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --direction ingress \ --action allow \ --source-ranges={Allocated IP range in CIDR format i.e. address/prefixLength} \ --rules=allErsetzen Sie Folgendes:

- CONSUMER_NETWORK: Der Name des VPC-Netzwerk, das mit dem Netzwerk verbunden ist. der Anwendung.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK.

Informationen zum Konfigurieren von Firewallregeln finden Sie unter VPC-Firewallregeln verwenden.

Client-Connector-Ressourcen einrichten

Es gibt zwei Arten von Ressourcen, die Sie einrichten müssen:

- Client-Connector-Dienst: Definiert eine gemeinsame Konfiguration für eine Gruppe von Client-Gateways.

- Client-Gateway: Bezieht sich auf den Client-Connector-Dienst und steuert den Regionen, in denen Sie den Nutzer-Traffic verwalten möchten.

Nur ein Client-Connector-Dienst pro Domain und ein Client

Gateway pro Region und Client-Connector-Dienst ist zulässig. Darüber hinaus haben Sie

kann nur die folgenden Regionen zum Hosten Ihres Client-Connector-Dienstes und

Gateway-Ressourcen: asia-east1, europe-west1, us-east1 und us-central1.

Client-Connector-Dienst erstellen

Console

Rufen Sie die IAP-Administratorseite auf.

Klicken Sie auf CONNECTORS > CLIENT CONNECTOR aktivieren.

Geben Sie das VPC-Netzwerk ein, das Traffic von verwalteten Clients empfangen wird.

Wählen Sie die Regionen aus, zu denen Ihre Clients eine Verbindung herstellen können. Beachten Sie, dass der Client Gateways werden in diesem Schritt erstellt. Sie müssen die Gateways also nicht im Abschnitt Client-Gateways erstellen, überprüfen oder entfernen erstellen. Verfahren.

Geben Sie den Bereich der IP-Adressen für die Anwendungen ein, für die der zu erreichenden Client-Connector.

Klicken Sie auf CLIENT-CONNECTOR AKTIVIEREN. Das Erstellen des Connectors kann einige Minuten dauern.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud beta beyondcorp client-connector services create CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

Dabei steht config.json für:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Ersetzen Sie Folgendes:

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client erstellt werden soll.

Connector-Service. Sie können eine der folgenden Regionen angeben:

unterstützt:

asia-east1,europe-west1,us-east1undus-central1. - DESTINATION_ADDRESS: die Hostadresse des Ziels

das Subnetz enthält, in dem die Anwendung gehostet wird. Wenn Ihre Anwendung beispielsweise

10.0.0.0/28, die Adresse lautet10.0.0.0. - DESTINATION_MASK: Die Netzwerkmaske des Zielsubnetzes.

Hosting der Anwendung. Wenn Ihre Anwendung beispielsweise

10.0.0.0/28verwendet, ist die Maske255.255.255.240. - CONSUMER_NETWORK: Der Name des VPC-Netzwerk, das mit dem Netzwerk verbunden ist. der Anwendung.

API

Führen Sie dazu diesen Befehl aus:

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @config.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices?client_connector_service_id=CLIENT_CONNECTOR_SERVICE_NAME

Dabei steht config.json für:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Ersetzen Sie Folgendes:

- DESTINATION_ADDRESS: die Hostadresse des Ziels

das Subnetz enthält, in dem die Anwendung gehostet wird. Wenn Ihre Anwendung beispielsweise

10.0.0.0/28, die Adresse lautet10.0.0.0. - DESTINATION_MASK: Die Netzwerkmaske des Zielsubnetzes.

Hosting der Anwendung. Wenn Ihre Anwendung beispielsweise

10.0.0.0/28verwendet, ist die Maske255.255.255.240. - CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - CONSUMER_NETWORK: Der Name des VPC-Netzwerk, das mit dem Netzwerk verbunden ist. der Anwendung.

- SERVICE_LOCATION: Die Region, in der der Client erstellt werden soll. Connector-Service.

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

Prüfen Sie, ob der Client-Connector-Dienst erstellt wurde, indem Sie den Dienst auflisten

Console

Rufen Sie die IAP-Administratorseite auf.

Klicken Sie auf Connectors. Ihr Connector sollte nun im Client Connector und sollte mit einem grünen Häkchen versehen sein.

gcloud

Führen Sie den folgenden Befehl aus:

gcloud beta beyondcorp client-connector services list \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client erstellt werden soll. Connector-Service.

API

Führen Sie dazu diesen Befehl aus:

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

Optional: Client-Connector-Dienst aktualisieren

Console

So aktualisieren Sie die Zielrouten:

Rufen Sie die IAP-Administratorseite auf.

Klicken Sie auf Connectors.

Klicken Sie im Bereich Client-Connector auf das Stiftsymbol neben dem Client-Connector, den Sie aktualisieren möchten.

Geben Sie die neuen Hostadressen und Netzwerkmasken der Zielsubnetze ein die Anwendungen hosten, und klicken Sie dann auf CLIENT CONNECTOR AKTUALISIEREN.

gcloud

Aktualisieren Sie die Zielrouten mit dem folgenden Befehl:

gcloud beta beyondcorp client-connector services update CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

Dabei steht config.json für:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Ersetzen Sie Folgendes:

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

- NEW_DESTINATION_ADDRESS1, NEW_DESTINATION_ADDRESS2: Die neuen Hostadressen der Zielsubnetze, in denen die Anwendungen gehostet werden.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: Die neue Netzwerkmasken für die Zielsubnetze.

API

Führen Sie den folgenden Befehl aus, um die Zielrouten zu aktualisieren:

curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @update.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME?update_mask=ingress.config.destinationRoutes

Wo update.json Folgendes ist:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- NEW_DESTINATION_ADDRESS1, NEW_DESTINATION_ADDRESS2: Die neuen Hostadressen der Zielsubnetze, in denen die Anwendungen gehostet werden.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: Die neue Netzwerkmasken für die Zielsubnetze.

Optional: Client-Connector-Dienst entfernen

Console

Rufen Sie die IAP-Administratorseite auf.

Klicken Sie auf Connectors.

Klicken Sie im Bereich Client-Connector auf das Papierkorbsymbol, um den Client-Connector zu entfernen. den Client-Connector-Dienst und die Gateways. Dieser Vorgang kann einige Minuten dauern.

gcloud

Führen Sie den folgenden Befehl aus:

gcloud beta beyondcorp client-connector services delete CLIENT_CONNECTOR_SERVICE_NAME \ --project CONSUMER_PROJECT \ --location SERVICE_LOCATION

Ersetzen Sie Folgendes:

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

API

Führen Sie den folgenden Befehl aus:

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

Client-Gateways erstellen, überprüfen oder entfernen

Console

Wenn Sie den Client-Connector über die Console einrichten, Die Client-Gateways werden erstellt, wenn Sie den Client-Connector-Dienst erstellt.

So prüfen Sie, ob die Client-Gateways ausgeführt werden:

- Rufen Sie die IAP-Administratorseite auf.

- Klicken Sie auf Connectors. Der Connector und die zugehörigen Gateways sollte im Abschnitt Client-Connector aufgeführt sein und einen grünes Häkchen.

Optional: Führen Sie die folgenden Schritte aus, um ein Client-Gateway zu entfernen.

Rufen Sie die IAP-Administratorseite auf.

Klicken Sie auf Connectors.

Klicken Sie im Bereich Client-Connector auf das Stiftsymbol neben dem Client-Connector, bei dem Sie ein Gateway entfernen möchten.

Entfernen Sie eine Region aus dem Connector-Dienst, indem Sie das Häkchen aus dem Kästchen für die Region in der Drop-down-Liste Gateway-Regionen aus und klicken Sie dann auf CLIENT-CONNECTOR AKTUALISIEREN.

gcloud

Erstellen Sie ein Client-Gateway.

gcloud beta beyondcorp client-connector gateways create CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION \ --client-connector-service \ projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Ersetzen Sie Folgendes:

- CLIENT_GATEWAY_NAME: Der Name Ihres Clientgateways.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - GATEWAY_LOCATION: Die Region, in der der Client erstellt werden soll. Gateway

- SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

Prüfen Sie, ob die Client-Gateways ausgeführt werden.

gcloud beta beyondcorp client-connector gateways list \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem

CONSUMER_NETWORKgehostet wird. - GATEWAY_LOCATION: Die Region, in der sich das Client-Gateway befindet.

- CONSUMER_PROJECT: Die ID des Projekts, in dem

Optional: Entfernen Sie ein Clientgateway.

gcloud beta beyondcorp client-connector gateways delete CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Ersetzen Sie Folgendes:

- CLIENT_GATEWAY_NAME: Der Name Ihres Clientgateways.

- CONSUMER_PROJECT: Die ID des Projekts, in dem

CONSUMER_NETWORKgehostet wird. - GATEWAY_LOCATION: Die Region, in der sich das Client-Gateway befindet.

API

Führen Sie den folgenden Befehl aus:

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d "{client_connector_service: \"projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME\"}" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways?client_gateway_id=CLIENT_GATEWAY_NAMEErsetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der der Client-Connector verwendet wird. wo sich der Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- GATEWAY_LOCATION: Die Region, in der das Client-Gateway erstellt werden soll.

- CLIENT_GATEWAY_NAME: Der Name Ihres Clientgateways.

Dieser Schritt kann mehrere Minuten dauern.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

Prüfen Sie, ob die Client-Gateways ausgeführt werden.

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - GATEWAY_LOCATION: Die Region, in der sich das Client-Gateway befindet. befindet.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

Optional: Entfernen Sie ein Clientgateway.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways/CLIENT_GATEWAY_NAME

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - GATEWAY_LOCATION: Die Region, in der der Client-Connector verwendet wird. Gateway befindet.

- CLIENT_GATEWAY_NAME: Der Name Ihres Clientgateways.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

Richtlinien für den kontextsensitiven Zugriff einrichten

Bestimmen Sie die Hauptkonten oder erstellen Sie eine Nutzergruppe. Identifizieren Sie die Nutzenden, erfordern Zugriff auf die geschützten Anwendungen, die keine Webanwendungen sind. Alternativ können Sie Nutzergruppe erstellen, um die Konfiguration und Verwaltung zu vereinfachen.

Optional: Erstellen Sie eine Zugriffsebene. in Access Context Manager eine kontextsensitive Regel definieren, mit der Sie den Zugriff auf Ihre Anwendung einschränken.

Konfigurieren Sie eine IAM-Richtlinie für den Client Connector-Dienstressource und gewähren Sie dem Hauptkonto oder der Nutzergruppe die Rolle „Cloud BeyondCorp Client Connector Service User“ (

roles/beyondcorp.clientConnectorServiceUser), die für den Zugriff auf Nicht-Web-Apps erforderlich ist. Optional können Sie eine IAM-Bedingung angeben, um die Rolle nur bereitstellen, wenn eine Zugriffsebene erfüllt ist. So aktualisieren Sie die IAM-Richtlinie für eine Ressource können Sie die Console oder die API verwenden.Führen Sie in der Console die folgenden Schritte aus:

- Rufen Sie die IAP-Administratorseite auf.

- Klicken Sie auf ANWENDUNGEN.

- Wenn Sie noch keinen OAuth-Zustimmungsbildschirm konfiguriert haben, gehen Sie so vor: müssen Sie dies tun, um diesen Schritt abzuschließen. Öffnen Sie das Fenster NEUE ANWENDUNG VERKNÜPFEN. wählen Sie unter Nicht-Webanwendungen Ihren Connector aus.

- Klicken Sie im angezeigten Fenster auf HAUPTKONTO HINZUFÜGEN.

- Dem Hauptkonto oder der Nutzergruppe die erforderliche Rolle

Cloud BeyondCorp Client Connector Service User(roles/beyondcorp.clientConnectorServiceUser) gewähren für den Zugriff auf Nicht-Web-Apps. Optional können Sie eine Zugriffsebene für stellen Sie die Rolle nur bereit, wenn die Zugriffsebene erfüllt ist. Um eine Zugriffsebene haben, müssen Sie Organisationsadministrator sein oder dieviewhaben undeditfür die Zugriffsebenen der Organisation. - Klicken Sie auf SPEICHERN.

IAM-Richtlinie aktualisieren

Console

- Rufen Sie die IAP-Administratorseite auf.

- Klicken Sie auf den Tab ANWENDUNGEN und maximieren Sie in der Liste Ressourcen. Nicht-Webanwendungen.

- Wählen Sie Ihren Client-Connector aus. Ein Abschnitt mit den IAM-Berechtigungen, wird der Connector geöffnet.

- Sie können die mit Ihrem Client-Connector verknüpften IAM-Richtlinien aktualisieren im Bereich, der geöffnet wird.

gcloud

Lesen Sie die vorhandene Richtlinie. Die Methode

getIamPolicy()liest die IAM-Richtlinie für die Client-Connector-Dienstressource inpolicy.json.gcloud beta beyondcorp client-connector services get-iam-policy CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION > policy.json

Ersetzen Sie Folgendes:

- CLIENT_CONNECTOR_SERVICE_NAME: der Name Ihres Clients Connector-Service.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der sich der Client befindet. Connector-Service befindet.

Bearbeiten Sie die zurückgegebene Richtlinie. Aktualisieren Sie die Bindungen in

policy.jsonmit die neue IAM-Rollenzuweisung. Du kannst dies per Text- im Editor oder programmatisch erstellen. Beispiel:{ "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] }Ersetzen Sie Folgendes:

- POLICY_NAME: Der numerische Name Ihrer Access Context Manager-Zugriffsrichtlinie.

- LEVEL_NAME: Der Name Ihrer Access Context Manager-Zugriffsebene.

- CONDITION_NAME: Der Titeltext für die IAM-Bedingung.

Schreiben Sie die aktualisierte Richtlinie. Sie können die Methode

setIamPolicy()verwenden, um die aktualisierte IAM-Richtlinie. Beispiel:gcloud beta beyondcorp client-connector services set-iam-policy CLIENT_CONNECTOR_SERVICE_NAME policy.json \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Ersetzen Sie Folgendes:

- CLIENT_CONNECTOR_SERVICE_NAME: Der Name Ihres Client-Connector-Dienstes.

- CONSUMER_PROJECT: Die ID des Projekts, in dem

CONSUMER_NETWORKgehostet wird. - SERVICE_LOCATION: Die Region, in der sich der Client-Connector-Dienst befindet.

API

Lesen Sie die vorhandene Richtlinie. Die Methode

getIamPolicy()liest die IAM-Richtlinie für die Client-Connector-Dienstressource inpolicy.json.curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:getIamPolicy > policy.json

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

CONSUMER_NETWORK. - SERVICE_LOCATION: Die Region, in der sich der Client-Connector-Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: Der Name Ihres Client-Connector-Dienstes.

- CONSUMER_PROJECT: Die ID des Projekts, in dem die

Bearbeiten Sie die zurückgegebene Richtlinie. Aktualisieren Sie die Bindungen in

policy.jsonmit die neue IAM-Rollenzuweisung. Du kannst dies per Text- im Editor oder programmatisch erstellen. Beispiel:{ "policy": { "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] } }Ersetzen Sie Folgendes:

- POLICY_NAME: Der numerische Name Ihrer Access Context Manager-Zugriffsrichtlinie.

- LEVEL_NAME: Der Name Ihrer Access Context Manager-Zugriffsebene.

- CONDITION_NAME: Der Titeltext für die IAM-Bedingung.

Schreiben Sie die aktualisierte Richtlinie. Sie können die Methode

setIamPolicy()verwenden, um die aktualisierte IAM-Richtlinie. Beispiel:curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @policy.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:setIamPolicy

Ersetzen Sie Folgendes:

- CONSUMER_PROJECT: Die ID des Projekts, in dem

CONSUMER_NETWORKgehostet wird. - SERVICE_LOCATION: Die Region, in der sich der Client-Connector-Dienst befindet.

- CLIENT_CONNECTOR_SERVICE_NAME: Der Name Ihres Client-Connector-Dienstes.

- CONSUMER_PROJECT: Die ID des Projekts, in dem

Client-Connector-Agent auf Endpunktgeräten installieren (Windows oder macOS)

Aktivieren Sie die Erweiterung zur Endpunktprüfung, indem Sie die Schritte unter Richten Sie die Endpunktprüfung auf Ihren Geräten ein.

Wenn die Endpunktprüfung eingerichtet ist, wird die Erweiterung Bei einem aktualisierten Nutzer wird die Schaltfläche VERBINDUNG STARTEN angezeigt. So greifen Sie auf die nicht Webanwendungen sind, können Nutzer auf die Schaltfläche VERBINDUNG STARTEN klicken. Schaltfläche.

Wenn ein Nutzer zum ersten Mal eine Verbindung herstellt, werden Sie bei der Endpunktprüfung dazu aufgefordert, um die Binärdateien des Client-Connectors herunterzuladen und zu installieren. Alternativ können Sie können Sie die Binärdateien des Client-Connectors unter folgenden URLs herunterladen:

Nachdem eine Verbindung hergestellt wurde, kann ein Nutzer auf die geschützte Ressource zugreifen. Nutzer können die Verbindung beenden, indem sie auf die Schaltfläche VERBINDUNG BEENDEN klicken.

Fehlerbehebung

Falls bei der Verwendung des Client-Connectors Probleme auftreten, finden Sie hier finden Sie Schritte zur Fehlerbehebung.

Sie können nicht auf Ihre Anwendung zugreifen

Das Client-Connector-Gateway wird ausgeführt und die Verbindung ist können Sie Ihre Bewerbung aber immer noch nicht erreichen.

Im Folgenden sind die häufigsten Gründe und mögliche Lösungen für dieses Problem aufgeführt:

Sie haben den zugewiesenen IP-Bereich nicht beworben auf Cloud VPN Wenn Sie Cloud VPN für die Verbindung mit der Drittanbieter-Cloud verwenden Anwendung nutzen, achten Sie darauf, dass Sie auch den zugewiesenen IP-Bereich für die private Dienstzugriff auf den Peer-Router über das Border Gateway Protocol (BGP). Weitere Informationen Informationen dazu finden Sie unter Werbung in einer Cloud festlegen Router.

Sie haben eine falsche Adresse und Maske in Zielrouten angegeben. Achten Sie darauf, dass die maskierten Bits Null sind, wenn sie die Adresse angeben. Beispiel:

10.0.10.1ist keine gültige Adresse für255.255.255.0 (/24). Netzwerkmaske. Die richtige Adresse ist10.0.10.0.Mögliche IP-Konflikte zwischen dem zugewiesenen IP-Bereich für den privaten Dienst Zugriff und IP-Subnetze, die vom Netzwerk verwendet werden, in dem die Anwendung gehostet wird. Achten Sie darauf, schließen sich diese Bereiche gegenseitig aus. Dieses Problem tritt am häufigsten auf, wenn die Anwendung nicht in einem Google Cloud-Netzwerk gehostet wird.

Sie erhalten die Nachricht Unable to connect to the network

Wenn die Meldung „Unable to connect to the network. Check your network

connection and try again.“ angezeigt wird, ist die Internetverbindung auf Ihrem Gerät nicht aktiv.

Lösung: Vergewissern Sie sich, dass Ihre Internetverbindung aktiv ist, und versuchen Sie es dann erneut.

Audit-Logs

Als Administrator können Sie sich in der Google Cloud Console auf der Seite Logging Audit-Logs für Chrome Enterprise Premium ansehen, einschließlich der Audit-Logs des Client-Connectors. Weitere Informationen finden Sie im Hilfeartikel Audit-Logging von Chrome Enterprise Premium-Diensten.

Wenn Sie Endnutzer sind, können Sie so auf Verbindungslogs zugreifen:

- Klicken Sie im Browser mit der rechten Maustaste auf die Erweiterung „Endpunktprüfung“.

- Klicken Sie auf Optionen.

- Wählen Sie den Detaillierungsgrad für die Logebene aus. Der Detaillierungsgrad ist standardmäßig auf Info festgelegt.

- Klicken Sie auf Protokoll anzeigen.

Nächste Schritte

- Chrome Enterprise Premium API

- gcloud Beta BeyondCorp

- Anwendungen von Drittanbietern mit dem Anwendungs-Connector sichern