Artefaktanalyse ist eine Reihe von Diensten, die die Analyse der Softwarezusammensetzung sowie das Speichern und Abrufen von Metadaten ermöglichen. Die Erkennungspunkte sind in eine Reihe von Google Cloud -Produkten wie Artifact Registry und Google Kubernetes Engine (GKE) integriert, um eine schnelle Aktivierung zu ermöglichen. Der Dienst funktioniert sowohl mit den selbst erhobenen Daten von Google Cloudals auch mit Informationen aus Drittanbieterquellen. Die Scanning-Dienste verwenden einen gemeinsamen Speicher für Sicherheitslücken, um Dateien mit bekannten Sicherheitslücken abzugleichen.

Dieser Dienst hieß früher „Container Analysis“. Der neue Name hat keine Auswirkungen auf bestehende Produkte oder APIs, sondern spiegelt die Erweiterung des Produktangebots über Container hinaus wider.

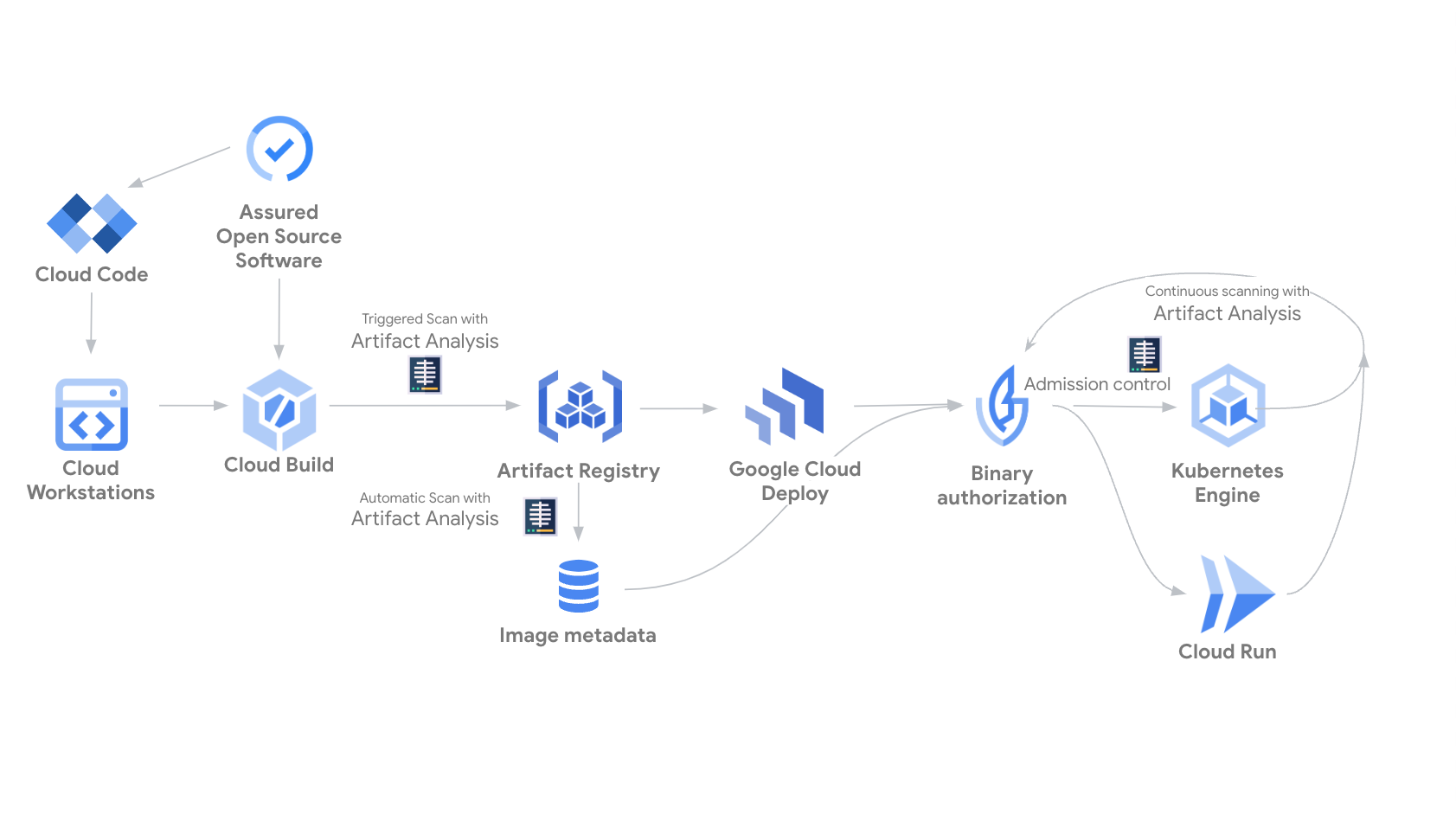

Abbildung 1. Diagramm, das die Artefaktanalyse zeigt, die Metadaten über Quell-, Build-, Speicher-, Bereitstellungs- und Laufzeitumgebungen hinweg erstellt und mit ihnen interagiert.

Registrierungsscans

In diesem Abschnitt werden die Funktionen zum Scannen auf Sicherheitslücken von Artefaktanalyse in Artifact Registry beschrieben. Außerdem werden verwandte Google Cloud-Produkte aufgeführt, in denen Sie ergänzende Funktionen aktivieren können, um Ihre Sicherheitslage zu verbessern.

Automatisches Scannen in Artifact Registry

- Der Scanvorgang wird jedes Mal automatisch ausgelöst, wenn Sie ein neues Image in Artifact Registry hochladen. Die Informationen zu Sicherheitslücken werden kontinuierlich aktualisiert, wenn neue Sicherheitslücken entdeckt werden. Artifact Registry umfasst das Scannen von Paketen in Anwendungssprachen. Aktivieren Sie dazu automatisches Scannen.

Zentralisiertes Risikomanagement mit Security Command Center

- Security Command Center zentralisiert Ihre Cloudsicherheit und bietet Funktionen wie das Scannen auf Sicherheitslücken, die Bedrohungserkennung, die Überwachung des Sicherheitsstatus und die Datenverwaltung. Security Command Center fasst Ergebnisse zu Sicherheitslücken aus Artifact Registry-Scans zusammen. So können Sie Sicherheitslücken in Container-Images in Ihren laufenden Arbeitslasten in allen Projekten zusammen mit Ihren anderen Sicherheitsrisiken in Security Command Center ansehen. Sie können diese Ergebnisse auch nach BigQuery exportieren, um sie detailliert zu analysieren und langfristig zu speichern. Weitere Informationen finden Sie unter Artifact Registry-Sicherheitslückenbewertung.

Scannen auf Sicherheitslücken in GKE-Arbeitslasten – Standard-Stufe

- Das Scannen von Arbeitslasten auf Sicherheitslücken ist Teil des GKE-Sicherheitsstatus-Dashboards und ermöglicht die Erkennung von Sicherheitslücken im Betriebssystem von Container-Images. Das Scannen ist kostenlos und kann pro Cluster aktiviert werden. Die Ergebnisse sind im Sicherheitsstatus-Dashboard verfügbar.

Scannen von GKE-Arbeitslasten auf Sicherheitslücken – erweiterte Informationen zu Sicherheitslücken

- Zusätzlich zum grundlegenden Scannen des Containerbetriebssystems können GKE-Nutzer ein Upgrade auf erweiterte Informationen zu Sicherheitslücken durchführen, um die kontinuierliche Erkennung von Sicherheitslücken in Sprachpaketen zu nutzen. Sie müssen diese Funktion manuell für Ihre Cluster aktivieren. Danach erhalten Sie Ergebnisse zu Sicherheitslücken im Betriebssystem und in Sprachpaketen. Weitere Informationen zum Scannen auf Sicherheitslücken in GKE-Arbeitslasten

On-Demand-Scanning

- Dieser Dienst wird nicht kontinuierlich ausgeführt. Sie müssen einen Befehl ausführen, um den Scan manuell zu starten. Scanergebnisse sind bis zu 48 Stunden nach Abschluss des Scans verfügbar. Die Informationen zu Sicherheitslücken werden nach dem Scan nicht aktualisiert. Sie können lokal gespeicherte Images scannen, ohne sie zuerst in Artifact Registry oder GKE-Laufzeiten hochladen zu müssen. Weitere Informationen finden Sie unter On-Demand-Scans.

Auf Metadaten zugreifen

Artefaktanalyse ist eine Google Cloud Infrastrukturkomponente, mit der Sie strukturierte Metadaten für Google CloudRessourcen speichern und abrufen können. In verschiedenen Phasen des Releaseprozesses können Personen oder automatisierte Systeme Metadaten hinzufügen, die das Ergebnis einer Aktivität beschreiben. Beispielsweise können Sie Ihrem Image Metadaten hinzufügen, die angeben, dass es einen Integrations-Testsuite oder einen Scan auf Sicherheitslücken bestanden hat.

Durch das Einbinden von Artifact Analysis in Ihre CI/CD-Pipeline können Sie auf der Grundlage von Metadaten Entscheidungen treffen. Sie können beispielsweise mit der Binärautorisierung Deployment-Richtlinien erstellen, die nur Deployments für konforme Images aus vertrauenswürdigen Registries zulassen.

Die Artefaktanalyse verknüpft Metadaten mit Bildern mithilfe von Hinweisen und Vorgängen. Weitere Informationen zu diesen Konzepten finden Sie auf der Seite zur Metadatenverwaltung.

Weitere Informationen zur Verwendung von Artefaktanalyse für die Metadatenverwaltung und zu den Kosten für das optionale Scannen auf Sicherheitslücken finden Sie in der Dokumentation zu Artifact Analysis.