Google Cloud Armor の適応型保護を使用すると、 Google Cloud 上のアプリケーション、ウェブサイト、サービスを、HTTP フラッドなどの L7 分散型サービス拒否(DDoS)攻撃や、高頻度のレイヤ 7(アプリケーション レベル)攻撃に分類されるその他の悪意のあるアクティビティから保護できます。適応型保護では、次の処理を行う機械学習モデルが構築されます。

- 異常なアクティビティを検出してアラートを出す

- 潜在的な攻撃を記述するシグネチャを生成する

- シグネチャをブロックするカスタムの Cloud Armor WAF ルールを生成する

適応型保護はセキュリティ ポリシーごとに有効または無効にできます。

異常なトラフィック(潜在的な攻撃)に関するアラート(その攻撃のシグネチャを含む)が、Cloud Logging に送信されたイベントログとともに適応型保護イベント ダッシュボードに表示されます。Cloud Logging では、イベントログが直接分析されるか、ダウンストリーム ログまたはセキュリティ イベントのモニタリング ワークフローに転送されます。潜在的な攻撃のアラートは、Security Command Center で検出結果として生成されます。

適応型保護の利用方法

適応型保護のすべてのアラートを利用できるのは、Google Cloud Armor Enterprise に登録している場合のみです。それ以外の場合は、基本アラートのみを受け取ります。基本アラートには、検出の信頼スコアや攻撃の規模など、最小限の情報のみが含まれます。基本アラートには、ユーザーがデプロイする攻撃シグネチャや推奨ルールは含まれません。

プロジェクトがまだ Cloud Armor Enterprise に登録されていない場合は、登録方法を Cloud Armor Enterprise の使用でご覧ください。

Cloud Logging と Cloud Monitoring

適応型保護を効果的に利用するには、 Google Cloudにおけるロギングとアラートの仕組みを理解している必要があります。Cloud Logging、アラート、アラート ポリシーについて学習することをおすすめします。

- ロギングに関する一般的な情報については、Cloud Logging のドキュメントをご覧ください。

- アラートの詳細については、Cloud Monitoring のドキュメントをご覧ください。

- Cloud Armor 固有のロギング情報については、リクエスト ロギングの使用をご覧ください。

適切なロギングとレポートを実現するには、Cloud Armor が次のログにアクセスする必要があります。これらのログは Cloud Logging に保存されているか、Cloud Armor がアクセスできるロギング バケットに転送する必要があります。

networksecurity.googleapis.com/dos_attacknetworksecurity.googleapis.com/network_dos_attacknetworksecurity.googleapis.com/network_dos_attack_mitigations

アラートの構成と調整

Cloud Armor セキュリティ ポリシーによってすでにアプリケーションを保護しているプロジェクトでは、適応型保護を有効にできます。特定のセキュリティ ポリシーに対して適応型保護を有効にすると、そのセキュリティ ポリシーが関連付けられているすべてのバックエンド サービスに対して適応型保護が有効になります。

適応型適応を有効にしてから、適応型保護が信頼できるベースラインを確立し、トラフィックのモニタリングやアラートの生成を開始するまでに、少なくとも 1 時間のトレーニング期間が必要です。トレーニング期間中、適応型保護は各バックエンド サービスに固有のトラフィックと使用パターンをモデル化し、各バックエンド サービスのベースラインを作成します。トレーニング期間が終了した後は、セキュリティ ポリシーに関連するバックエンド サービスに転送されたトラフィックで高頻度または大量の異常が特定されたときに、適応型保護からリアルタイムのアラートが送られます。

適応型保護のアラートは、複数の指標に基づいて調整できます。Cloud Logging に送信されるアラートには、信頼度レベル、攻撃シグネチャ、推奨ルールのほかに、その推奨ルールに関連付けられ、影響を受けたベースライン レートの予測が含まれます。

- 信頼度は、トラフィック パターンで観測された変化が異常であると Adaptive Protection モデルが予測する信頼度を示しています。

- 提案されたルールの影響を受けるベースライン レートは、ルールによって捕捉された既存のベースライン トラフィックの割合を表します。2 つのレートが用意されています。1 つ目は、攻撃対象の特定のバックエンド サービスへのトラフィック量に対する割合です。2 つ目は、セキュリティ ポリシーを通過するすべてのトラフィックに対する割合です。これには、構成されているすべてのバックエンド サービス ターゲット(攻撃対象であるターゲット以外)も含まれます。

Cloud Logging では、信頼レベルまたは影響を受けるベースライン レートのいずれかまたは両方に基づいてアラートをフィルタリングできます。アラートの調整の詳細については、アラート ポリシーの管理をご覧ください。

適応型保護は、大量のレイヤ 7 DDoS 攻撃からバックエンド サービスを保護することを目的としています。次のシナリオのリクエストは適応型保護でカウントされません。

- リクエストが Cloud CDN から直接配信された場合

- リクエストが Cloud Armor のセキュリティ ポリシーによって拒否された場合

粒度モデル

デフォルトでは、適応型保護による攻撃の検出と緩和策の提案は、各バックエンド サービスに転送される一般的なトラフィックに基づいて行われます。つまり、バックエンド サービスの背後にあるバックエンドが過負荷状態になったとしても、バックエンド サービスで攻撃トラフィックに異常が検出されなければ、何も実行されません。

粒度モデル機能を使用すると、特定のホストまたはパスを、適応型保護が分析する粒度の単位として構成できます。粒度モデルの使用時には、適応型保護が提案する緩和策により、一致したホストまたは URL パスの接頭辞に基づいてトラフィックがフィルタリングされるため、偽陽性を減らすことができます。構成したそれぞれのホストやパスは、粒度トラフィック ユニットと呼ばれます。

攻撃シグネチャの特定は、粒度トラフィック ユニットに着信した攻撃トラフィックのみを対象として行われます。ただし、フィルタリングは、粒度の構成がない場合のように、デプロイされたルールに一致したすべてのリクエストに適用されます。たとえば、特定の粒度トラフィック ユニットのみと一致する自動デプロイ ルールを構成する場合は、evaluateAdaptiveProtectionAutoDeploy() && request.headers['host'] == ... && request.path == ... などの一致条件の使用を検討してください。

ホストと URL パスの接頭辞に加えて、次のオプションの一部またはすべてに基づいてアラートしきい値を構成できます。バックエンド サービスにのみ適用できる負荷しきい値を除き、これらのしきい値は粒度トラフィック ユニットまたはバックエンド サービス全体に適用できます。

- 負荷: 構成されたアプリケーション ロードバランサに応じたバックエンド サービスの最大負荷。このオプションは、粒度トラフィック ユニットでは使用できず、Cloud Run、Cloud Run functions、外部の送信元バックエンドなどのサーバーレス バックエンドでも使用できません。

- 絶対的な秒間クエリ数(QPS): バックエンド サービスまたはトラフィック ユニットが受信するピーク時のトラフィック量(秒間クエリ数)。

- ベースラインを基準とする相対的な QPS: 長期的なベースライン トラフィック量の平均値の倍数。たとえば、値

2はベースライン トラフィック量の 2 倍の QPS を表します。

粒度モデルの構成の詳細については、Google Cloud Armor 適応型保護を構成するをご覧ください。

アラートの使用と解釈

Adaptive Protection により疑わしい攻撃が検出されると、Adaptive Protection イベント ダッシュボードにイベントが生成され、Cloud Logging にログ項目が生成されます。このアラートはログ項目の JSON ペイロード内にあります。ログ項目は、Cloud Logging のネットワーク セキュリティ ポリシー リソースの下に生成されます。ログメッセージには、攻撃を受けたバックエンド サービスの識別子と、特定されたトラフィック パターンの変化を適応型保護がどの程度異常として評価したかを示す信頼度スコアが含まれます。ログメッセージには、攻撃トラフィックの特性を示す攻撃シグネチャと、攻撃を軽減するために適用可能な Cloud Armor 推奨ルールも含まれています。

攻撃シグネチャについて

Adaptive Protection アラートには攻撃シグネチャが含まれます。これは、潜在的な攻撃のトラフィック属性を記述したものです。このシグネチャを使用して攻撃を特定し、場合によっては攻撃をブロックします。攻撃シグネチャには 2 つの形式があります。ユーザーが読み取り可能なテーブルの形式と、関連するセキュリティ ポリシーでデプロイ可能な事前構築済みの Cloud Armor WAF ルールの形式です。Cloud Armor Enterprise に登録していない場合、攻撃シグネチャは基本アラートには含まれません。

シグネチャは、潜在的な攻撃トラフィックと関連付けられた一連の属性(たとえば、送信元 IP アドレス、地理的な位置、Cookie、ユーザー エージェント、リファラーなどの HTTP リクエスト ヘッダー)と属性値で構成されます。ユーザーが属性セットを構成することはできません。属性値は、バックエンド サービスの受信トラフィックの値に依存します。

適応型保護が信頼する各属性値が潜在的な攻撃を示している場合、適応型保護は以下の情報を表示します。

- 攻撃の可能性。

- 攻撃における属性の割合。これは、攻撃が検出された時点で、この値を含む潜在的な攻撃トラフィックの割合を表します。

- ベースラインにおける属性の割合。これは、攻撃が検出された時点で、この属性値を含むベースライン トラフィックの割合を表します。

Cloud Logging のエントリ仕様には、各アラート情報の詳細が記載されています。

以下は、潜在的な攻撃のシグネチャを含むユーザー読み取り可能なテーブルの例です。

| 属性名 | 値 | 一致タイプ | 攻撃の可能性 | 攻撃の割合 | ベースラインの割合 |

|---|---|---|---|---|---|

UserAgent |

"foo" | 完全一致 | 0.7 | 0.85 | 0.12 |

UserAgent |

"bar" | 完全一致 | 0.6 | 0.7 | 0.4 |

| 送信元 IP | "a.b.c.d" | 完全一致 | 0.95 | 0.1 | 0.01 |

| 送信元 IP | a.b.c.e | 完全一致 | 0.95 | 0.1 | 0.01 |

| 送信元 IP | a.b.c.f | 完全一致 | 0.05 | 0.1 | 0.1 |

RegionCode |

UK | 完全一致 | 0.64 | 0.3 | 0.1 |

RegionCode |

IN | 完全一致 | 0.25 | 0.2 | 0.3 |

RequestUri |

/urlpart | 部分文字列 | 0.7 | 0.85 | 0.12 |

適応型保護アラートと関連する Cloud Logging イベントログには、次の情報が含まれます。

- 固有のアラート ID(

alertID)。ユーザーのフィードバックを報告する際に、特定のアラートを参照するために使用されます(詳細は後述)。 - 攻撃を受けているバックエンド サービス(

backendService)。 - 信頼度スコア(

confidence)。これは、0 から 1 までの数値で、適応型保護システムによって検出されたイベントの悪質性を評価した結果です。

また、検出された攻撃を特徴付ける一連のシグネチャとルールを受け取ります。具体的には、このセットは、それぞれ 1 つの HTTP ヘッダーに対応し、特定のヘッダーの significantValues のリストを含む headerSignatures のリストを提供します。重要な値は、観測されたヘッダー値またはその部分文字列です。

以下にシグネチャの例を示します。

...

headerSignatures: [

0: {

name: "Referer"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.6

proportionInBaseline: 0.01

value: "foo.attacker.com"

}

]

}

...

このアラートでは、攻撃を特徴付けるうえでヘッダー Referer の値 foo.attacker.com が重要になります。たとえば、攻撃トラフィックの 60% のトラフィック(proportionInAttack)は、この Referer 値を取得します。すべてのトラフィック(proportionInBaseline)の中で、同じ Referer を持つのはベースライン トラフィックの 1% にすぎません。さらに、この Referer 値に一致するすべてのトラフィックのうち、95% は攻撃トラフィック(attackLikelihood)です。

これらの値は、Referer ヘッダー フィールドに foo.attacker.com を含むすべてのリクエストをブロックした場合、攻撃の 60% とベースライン トラフィックの 1% を正常にブロックできることを示しています。

プロパティ matchType には、攻撃トラフィック内の属性と有意値との関係を指定します。MATCH_TYPE_CONTAINS、MATCH_TYPE_EQUALS のいずれかを指定できます。

次のシグネチャは、リクエスト URI 内の部分文字列 /api? とトラフィックを照合します。

...

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_CONTAINS"

proportionInAttack: 0.9

proportionInBaseline: 0.01

value: "/api?"

}

]

}

...

推奨ルールのデプロイ

適応型保護アラートは、カスタムルール言語で表される推奨の Cloud Armor ルールも提供します。このルールは、攻撃を軽減するために Cloud Armor セキュリティ ポリシーでルールを作成する際に使用できます。アラートには、シグネチャに加えて、影響を受けるベースライン トラフィックのレートも含まれます。これはルールをデプロイした場合の影響を評価するのに役立ちます。影響を受けるベースライン トラフィックのレートは、適応型保護によって特定された攻撃シグネチャに一致することが予測されるベースライン トラフィックの割合です。Cloud Armor Enterprise に登録していない場合、適応型保護によって送信される基本アラートには、適用可能な推奨の Cloud Armor ルールは含まれません。

アラートのシグネチャの一部や影響を受けるベースライン レートは、Cloud Logging に送信されるログメッセージで確認できます。次の例は、サンプル アラートの JSON ペイロードと、ログをフィルタできるリソースラベルを示しています。

...

jsonPayload: {

alertId: "11275630857957031521"

backendService: "test-service"

confidence: 0.71828485

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.88

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0.01

value: "/"

}

]

}

1: {

name: "RegionCode"

significantValues: [

0: {

attackLikelihood: 0.08

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.17

proportionInBaseline: 0.28

value: "US"

}

1: {

attackLikelihood: 0.68

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.09

proportionInBaseline: 0.01

value: "DE"

}

2: {

attackLikelihood: 0.74

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.05

proportionInBaseline: 0

value: "MD"

}

]

}

2: {

name: "UserAgent"

significantValues: [

0: {

attackLikelihood: 0.92

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0

value: "Unusual browser"

}

1: {

attackLikelihood: 0.87

proportionInAttack: 0.7

proportionInBaseline: 0.1

missing: true

}

]

}

]

suggestedRule: [

0: {

action: "DENY"

evaluation: {

impactedAttackProportion: 0.95

impactedBaselineProportion: 0.001

impactedBaselinePolicyProportion: 0.001

}

expression: "evaluateAdaptiveProtection('11275630857957031521')"

}

]

ruleStatus: RULE_GENERATED

attackSize: 5000

}

resource: {

type: "network_security_policy",

labels: {

project_id: "your-project",

policy_name: "your-security-policy-name"

}

},

}

}

...

推奨ルールをデプロイするには、ルールのシグネチャから CEL 式をコピーして、新しく作成したルールの一致条件にその式を貼り付けるか、Cloud Armor UI にある適応型保護ダッシュボードの [適用] ボタンをクリックします。

ルールをデプロイするには、アラートによって特定された対象のバックエンド サービスを保護する新しいルールを Cloud Armor セキュリティ ポリシーに作成します。次に、ルールの構成中に、アラートの CEL 式をコピーして、ルールの [一致条件] フィールドに貼り付け、ルールのアクションを deny に設定します。上記の例では、アラートの suggestedRule セクションから式 evaluateAdaptiveProtection('11275630857957031521') をコピーします。

最初にプレビュー モードでルールをデプロイして、本番環境トラフィックに対するルールの影響を評価することを強くおすすめします。これを行うと、ルールのトリガー時に Cloud Armor がアクションと関連するトラフィックをログに記録しますが、一致したトラフィックに対するアクションは行いません。

さらに、セキュリティ ポリシーが複数のバックエンド サービスに接続されている場合、新しいルールの影響がバックエンド サービスに望ましくない影響をもたらしていないかどうか注意してください。望ましくない影響が発生している場合は、その影響を緩和する新しいセキュリティ ポリシーを構成して適切なバックエンド サービスに接続します。

新しいルールの優先度は、該当するアクションを許可するどのルールよりも高く設定することをおすすめします。これは、影響を予測し、攻撃の低減に最大の効果を発揮するには、論理優先度の最も高い位置にルールをデプロイして、一致するすべてのトラフィックがそのルールによって確実にブロックされるようにする必要があるためです。Cloud Armor セキュリティ ポリシー内のルールは、優先度の順に評価されます。最初に一致したルールがトリガーされた時点で評価は終了し、対応するルールのアクションが実行されます。一部のトラフィックまたは特定のクライアントに対し、このルールから例外を適用する必要がある場合は、優先度の高い(つまりより小さな数値を持つ)許可ルールを作成できます。ルールの優先度の詳細については、ルールの評価順序をご覧ください。

推奨ルールを自動でデプロイする

Adaptive Protection は、提案されたルールを自動でデプロイするように構成することもできます。ルールの自動デプロイを有効にするには、一致条件で式 evaluateAdaptiveProtectionAutoDeploy() を使用して、選択した優先度とアクションでプレースホルダ ルールを作成します。適応型保護が攻撃トラフィックとして識別したリクエストではこのルールが true として評価され、該当するアクションがその攻撃リクエストに適用されます。allow、deny、throttle、redirect など、すべての種類の Cloud Armor アクションを使用できます。プレビュー モードを使用して、構成したアクションを実行せずにルールのトリガーをログに記録することもできます。

サードパーティ CDN などの外部アプリケーション ロードバランサの手前でアップストリーム プロキシを使用する場合は、userIpRequestHeaders フィールドを構成してプロバイダの IP アドレス(または IP アドレス範囲)を許可リストに追加することをおすすめします。これにより、プロキシの送信元 IP アドレスが攻撃への参加者として誤って識別されることを防げます。適応型保護は、トラフィックがプロキシに到達する前にこのフィールドを参照して送信元 IP アドレスを確認します。

ルールの自動デプロイを構成する方法の詳細については、適応型保護が提示するルールを自動でデプロイするをご覧ください。

ルールのステータス

推奨ルールのデプロイ時にルールが表示されない場合、ruleStatus フィールドを使用して原因を特定できます。

attackSize フィールドの値は秒間クエリ数(QPS)です。

] ruleStatus: RULE_GENERATED attackSize: 5000 }

次の表に、フィールドの値として考えられる値とその意味を示します。

| ルールのステータス | 説明 |

|---|---|

| RULE_GENERATED | 使用可能なルールが生成されました。 |

| BASELINE_TOO_RECENT | 信頼できるベースライン トラフィックを蓄積するのに十分な時間がありません。ルールを生成するには、最大で 1 時間ほどかかります。 |

| NO_SIGNIFICANT_VALUE_DETECTED | ヘッダーに攻撃トラフィックに関連付けられた値の数が少ないため、ルールを生成できませんでした。 |

| NO_USABLE_RULE_FOUND | 使用可能なルールを作成できませんでした。 |

| ERROR | ルールの作成中に不明なエラーが発生しました。 |

モニタリング、フィードバック、イベントエラーの報告

適応型保護ダッシュボードを表示または操作するには、次の権限が必要です。

compute.securityPolicies.listcompute.backendServices.listlogging.logEntries.list

Cloud Armor セキュリティ ポリシーで適応型保護を有効にすると、[ネットワーク セキュリティ] > [Cloud Armor] パネルに次のページが表示されます。選択したセキュリティ ポリシーとバックエンド サービスについて、一定期間のトラフィック量が表示されます。適応型保護によって警告される可能性のある攻撃のインスタンスは、グラフにアノテーションが付き、グラフの下に表示されます。特定の攻撃イベントをクリックすると、そのタブに攻撃のシグネチャと提案ルールが表形式で表示されます。これは、Cloud Logging のエントリ仕様で説明されている Cloud Logging ログエントリの情報と同じです。[適用] ボタンをクリックして、提案されたルールを同じセキュリティ ポリシーに追加します。

保護されたバックエンド サービスの固有のコンテキストと環境要因を考えると、すべての適応型保護の検出結果が攻撃と見なされるわけではありません。アラートに記載された潜在的な攻撃が、正常または許容された動作と判断した場合は、イベントエラーを報告して、適応型保護モデルのトレーニングに役立てることができます。グラフの下に表示される各攻撃イベントの横には、インタラクティブ ウィンドウをポップアップするボタンがあり、オプションのコンテキストとともにイベントエラーを報告できます。イベントエラーを報告すると、将来的に同様のエラーが発生する可能性を減らすことができます。時間の経過とともに、適応型保護の正確性が向上します。

モニタリング、アラート、ロギング

適応型保護テレメトリーは、Cloud Logging と Security Command Center に送信されます。Cloud Logging に送信される Adaptive Protection ログ メッセージについては、このドキュメントの前のセクションで説明しています。Adaptive Protection によって潜在的な攻撃が検出され、各エントリに信頼度スコアが追加されます。各エントリの信頼度スコアは、観測されたトラフィックが異常である可能性の高さを示しています。アラートを微調整するには、Cloud Logging でアラート ポリシーを構成します。アラートは、適用型保護のログメッセージとユーザー指定しきい値に信頼スコアがある場合にのみできます。潜在的な攻撃に対する警告が表示されないように、最初は信頼度を 0.5 よりも高く設定することをおすすめします。アラートのしきい値が時間の経過とともに合わなくなってきた場合は、アラート ポリシーの信頼度しきい値を上げることができます。

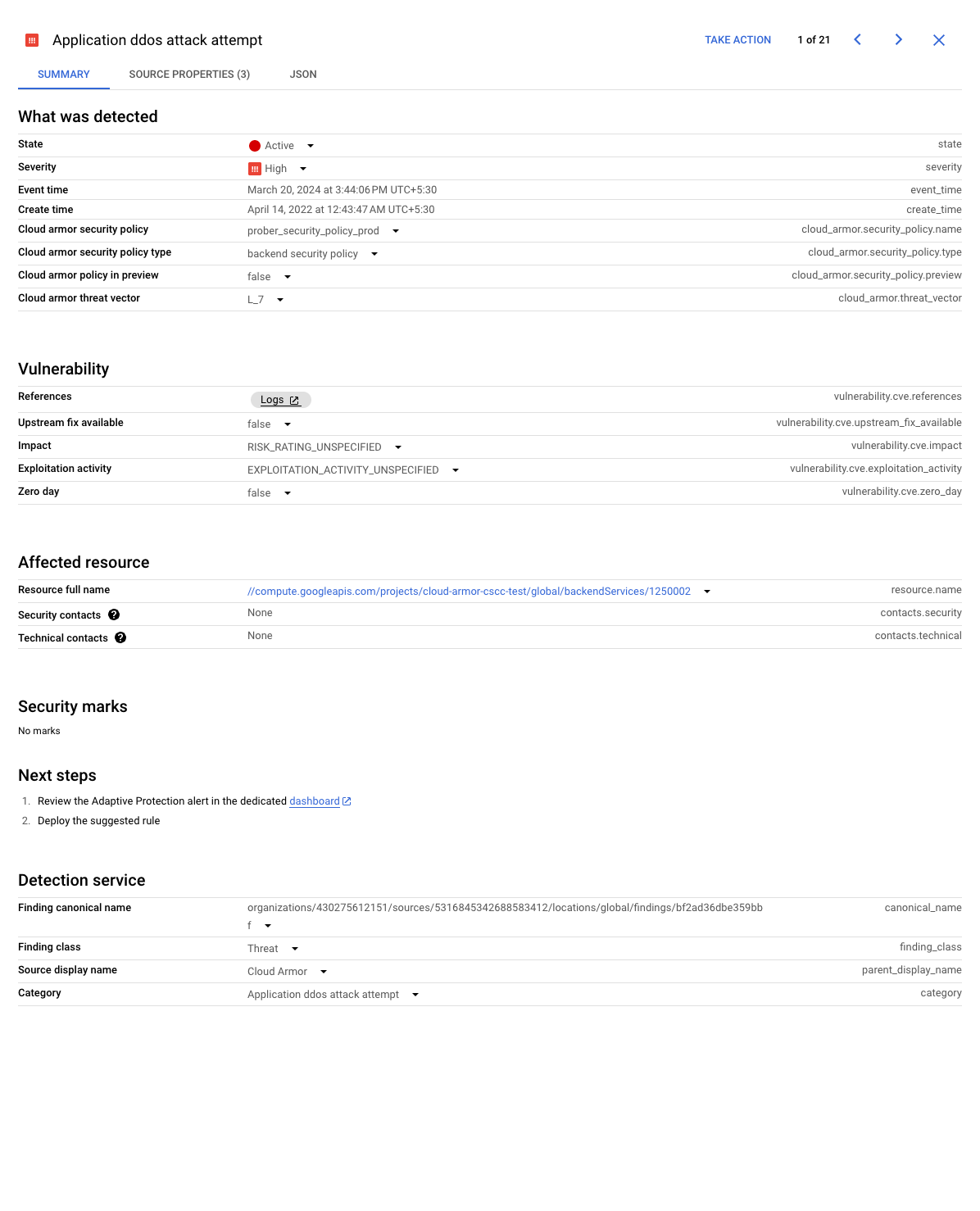

Security Command Center ダッシュボードにも、適応型保護の検出結果が表示されます。この情報は、Cloud Armor カード内で [アプリケーションに対する DDoS 攻撃] カテゴリの下に表示されます。各検出結果には、サービスの詳細、攻撃の信頼度、攻撃に関連するシグネチャ、適応型保護ダッシュボード上の特定のアラートへのリンクなどが含まれます。次のスクリーンショットは、アプリケーションに対して試行された DDoS 攻撃の検出結果の例です。

Cloud Logging エントリの仕様

Cloud Logging に送信される適応型保護アラートは、次の要素を含むログエントリで構成されます。

- アラートの信頼度: 観測されたイベントが攻撃であることを Adaptive Protection が信頼する度合い。

- 自動デプロイ: 自動防御がトリガーされたかどうかを表すブール値。

- 攻撃シグネチャ

- 属性名: 以下の

Valueに一致する属性の名前(特定のリクエスト ヘッダー名や地理的位置など)。 - 値: 不正なトラフィックの属性と一致する値。

- 一致タイプ: 攻撃トラフィックの

Valueと属性の関係。値は、攻撃トラフィックに含まれる属性と完全に一致するか、部分文字列になります。 - 攻撃の可能性: このリクエストの関連属性が

Valueと一致する場合、指定されたリクエストが悪質である可能性。 - 攻撃の割合:

Valueに一致する潜在的な攻撃トラフィックの割合。 - ベースラインにおける割合:

Valueと一致する通常のベースライン トラフィックの割合。

- 属性名: 以下の

- 推奨ルール

- 一致条件: 悪意のあるトラフィックを特定するために条件に一致するルールで使用される式。

- 影響を受けるベースライン レート: 推奨ルールによってキャプチャされた、攻撃対象の特定のバックエンド サービスに対する正常なトラフィックの予測割合。

- ポリシー全体で影響を受けるベースライン レート: 推奨ルールによってキャプチャされた、同じセキュリティ ポリシー内のすべてのバックエンド サービスに対する正常なトラフィックの予想割合。

- 影響を受ける攻撃率: 推奨ルールによってキャプチャされた攻撃トラフィックの予想割合。

- ルールのステータス: ルール生成に関するその他の詳細情報。

機械学習の概要とプライバシー

- トレーニング データと検出データ

- 適応型保護は、潜在的な攻撃を検出し、そのシグネチャを特定する複数のモデルを構築します。攻撃が行われているかどうかを判断するため、これらのモデルで使用されるシグナルは、プロジェクトからの受信リクエスト トラフィックで観測されたメタデータから導出されます。このようなメタデータには、送信元 IP アドレス、送信元の地理的情報、HTTP リクエスト ヘッダーの値などが含まれます。

- モデルで使用される実際の特徴は、上記のシグナルの派生プロパティです。つまり、モデルのトレーニング データには、IP アドレスやリクエスト ヘッダー値などのメタデータの実際の値は含まれません。

- 適応型保護を最初に有効にしたときには、攻撃が行われているかどうかを判断するために、人工データのみを使用してトレーニングされ、共通の検出モデルのセットがすべてのお客様に共有されています。誤検出の攻撃イベントを報告して、プロジェクト固有のトラフィック シグナルを使用してモデルが更新されると、そのモデルはお客様のプロジェクトに限られたものになり、他のお客様には使用されなくなります。

- シグネチャ生成データ

- 適応型保護は、潜在的な攻撃が行われていると判断すると、攻撃を早期に軽減するために効果的な攻撃シグネチャを生成します。上記を達成するために、セキュリティ ポリシーで Adaptive Protection を有効にした後、バックエンド サービス(セキュリティ ポリシーに関連付けられている)へのトラフィック指標とリクエスト メタデータが継続的に記録され、ベースライン トラフィックの特性が学習されます。

- Adaptive Protection ではベースライン トラフィックを学習する必要があるため、潜在的な攻撃を軽減するルールを生成するまでに最大で 1 時間かかることがあります。

次のステップ

- 適応型保護の一般的なユースケースについて学習する

- Cloud Armor Enterprise の各ティアの機能について学習する

- Cloud Armor Enterprise を有効にする方法について学習する