Google Security Operations – Erkennen

Mehr Bedrohungen mit weniger Aufwand erkennen

Dank der modernen Bedrohungserkennung von Google können Sie alle Ihre Daten aufnehmen und über einen Zeitraum von 12 Monaten aktiv aufbewahren und Lücken schließen.

Features

Mehr Bedrohungen mit weniger eigener Entwicklungsarbeit erkennen

Korrelieren Sie Petabyte an Telemetriedaten und erhalten Sie mit einer Suche in Sekundenbruchteilen verwertbare Bedrohungsinformationen.

Von Google abgestimmte Erkennungsmechanismen nutzen, um die neuesten Bedrohungen zu finden und sie MITRE ATT&CKLINK zuzuordnen.

Verwenden Sie natürliche Sprache, um Ihre Daten zu durchsuchen, zu iterieren und aufzuschlüsseln. Gemini generiert zugrunde liegende Abfragen und stellt eine vollständig zugeordnete Syntax bereit.

Erstellen Sie Erkennungen mit einem kontextsensitiven KI-gestützten Chat.

Nur wichtige Bedrohungen eskalieren, wobei die Risikobewertung auf kontextbezogenen Sicherheitslücken und Geschäftsrisiken basiert.

Sie können ganz einfach YARA-L-Erkennungen erstellen, um Regeln für Ihre eigene Umgebung zu erstellen, einschließlich Analysen zum Nutzer- und Entitätsverhalten.

Die neuesten Bedrohungen proaktiv erkennen und sich davor schützen

Ergebnisse automatisch auffinden und priorisieren – mit umfangreichem Kontext zu Bedrohungsakteuren und Kampagnen aus angewendeter Bedrohungsdaten.

Nutzen Sie Informationen von Google, Mandiant und VirusTotal, um potenzielle Bedrohungen automatisch aufzudecken.

Sie erhalten frühzeitig Warnsignale, wenn potenzielle Sicherheitsvorfälle in Ihrer Umgebung erkannt werden. Grundlage dafür sind die Frontline-Informationen von Mandiant aus echten Incident-Response-Prüfungen.

Identifizieren Sie potenziell ausnutzbare Einstiegspunkte, die für Angreifer zugänglich sind, und setzen Sie Prioritäten bei der Behebung mit der Integration von Angriffsflächenmanagement.

Mit der Cloud Lücken schließen

Daten in großem Umfang aufnehmen und analysieren – mit der globalen Infrastruktur von Google Cloud, um alle relevanten Sicherheitstelemetriedaten schnell und sicher zu einem vorhersehbaren Preis aufzunehmen.

Analysieren Sie standardmäßig zwölf Monate lang Hot Data, um den rückwirkenden Abgleich von IoCs und die Suche nach Bedrohungen durch Ihr Team oder durch Mandiant-Experten zu ermöglichen.

Dank integrierter Integrationen mit Ihrer Google Cloud-Infrastruktur sowie Multi-Cloud- und lokalen Umgebungen lassen sich mehr Bedrohungen leichter erkennen.

Funktionsweise

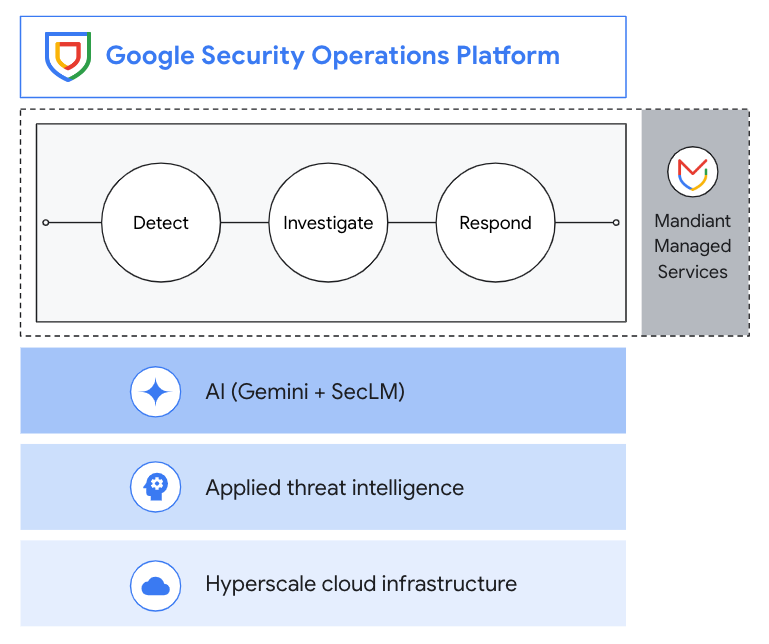

Google Security Operations bietet eine einheitliche Umgebung für SIEM, SOAR und Bedrohungsdaten, um die Erkennung, Untersuchung und Abwehr von Bedrohungen zu verbessern. Erfassen Sie Sicherheitstelemetriedaten, nutzen Sie Bedrohungsinformationen, um Bedrohungen mit hoher Priorität zu identifizieren, fördern Sie Reaktionen über Playbook-Automatisierung, Fallverwaltung und Zusammenarbeit.

Google Security Operations bietet eine einheitliche Umgebung für SIEM, SOAR und Bedrohungsdaten, um die Erkennung, Untersuchung und Abwehr von Bedrohungen zu verbessern. Erfassen Sie Sicherheitstelemetriedaten, nutzen Sie Bedrohungsinformationen, um Bedrohungen mit hoher Priorität zu identifizieren, fördern Sie Reaktionen über Playbook-Automatisierung, Fallverwaltung und Zusammenarbeit.

Gängige Einsatzmöglichkeiten

Bedrohungserkennung

Prüfung

Ermittlung

Proaktiv Bedrohungen in Ihrer Umgebung identifizieren

Tutorials, Kurzanleitungen und Labs

Proaktiv Bedrohungen in Ihrer Umgebung identifizieren

Preise

| Preise für Google Security Operations | Google Security Operations ist in Paketen und basierend auf Aufnahme verfügbar. Enthält ein Jahr für die Aufbewahrung der Sicherheitstelemetriedaten ohne zusätzliche Kosten. | |

|---|---|---|

| Produkt | Beschreibung | Preise |

Standard | SIEM- und SOAR-Basisfunktionen Bietet die wichtigsten Funktionen für Datenaufnahme, Bedrohungserkennung, Untersuchung und Reaktion mit einer 12-monatigen Aufbewahrung von heißen Daten, vollem Zugriff auf unsere mehr als 800 Parser und über 300 SOAR-Integrationen sowie eine Umgebung mit Remote-Agent. Die Erkennungs-Engine für dieses Paket unterstützt bis zu 1.000 Einzelereignis- und 75 Mehrfachereignisregeln. Wählen Sie eine Teilmenge der kuratierten Erkennungsregeln aus. Threat Intelligence Nutzen Sie Ihre eigenen Feeds mit Bedrohungsdaten. Datenpipelineverwaltung Umfasst eingeschränkte Filterung und Transformationen. | Preisinformationen erhalten Sie vom Vertrieb. |

Enterprise | Umfasst alles aus dem Standard-Paket plus: SIEM- und SOAR-Basisfunktionen Erweiterte Unterstützung für eine unbegrenzte Anzahl von Umgebungen mit Remote-Agent und einer Erkennungs-Engine, die bis zu 2.000 Einzelereignis- und 125 Mehrfachereignisregeln unterstützt. UEBA Mit YARA-L können Sie Regeln für Ihre eigenen Analysen zum Verhalten von Nutzern und Entitäten erstellen, ein Risiko-Dashboard und vorkonfigurierte Erkennungsarten für das Verhalten von Nutzern und Entitäten nutzen. Threat Intelligence Hiermit werden angereicherte Open-Source-Intelligence ausgewählt, die zum Filtern, Erkennen, Untersuchen und Nachahmen verwendet werden kann. Angereicherte Open-Source-Daten umfassen Google Safe Browsing, Remotezugriff, Benign und OSINT Threat Associations. Von Google ausgewählte Erkennungsfunktionen Greifen Sie auf sofort einsatzbereite Erkennungen zu, die von Google-Experten verwaltet werden und lokale Bedrohungen und solche in der Cloud abdecken. Gemini in Security Operations Bringen Sie Ihre Produktivität mit KI auf die nächste Stufe. Gemini für Sicherheitsvorgänge bietet natürliche Sprache, einen interaktiven Prüfungsassistenten, kontextbasierte Zusammenfassungen, empfohlene Maßnahmen zur Abwehr sowie Erkennung und Erstellung von Playbooks. Datenpipelineverwaltung Umfasst eingeschränkte Filter- und Transformationsfunktionen. | Preisinformationen erhalten Sie vom Vertrieb. |

Enterprise Plus | Umfasst alles aus dem Enterprise-Paket plus: SIEM- und SOAR-Basisfunktionen Erweiterte Erkennungs-Engine, die bis zu 3.500 Einzelereignisregeln und 200 Mehrfachereignisregeln unterstützt. Angewandte Bedrohungsinformationen Vollständiger Zugriff auf Google Threat Intelligence (darunter Mandiant, VirusTotal und Google Threat Intel), einschließlich Informationen aus aktiven Incident-Response-Interaktionen von Mandiant. Zusätzlich zu den einzigartigen Quellen bietet Applied Threat Intelligence eine sofort einsatzbereite Priorisierung der IoC- Übereinstimmungen mit einer ML-basierten Priorisierung, die die einzigartige Umgebung jedes Kunden berücksichtigt. Wir werden auch über die IoCs hinausgehen und TTPs einbeziehen, um zu verstehen, wie sich ein Angreifer verhält und operiert. Von Google ausgewählte Erkennungsfunktionen Zusätzlicher Zugriff auf neue Bedrohungserkennungen, die auf der Primärforschung von Mandiant und den an vorderster Front beobachteten Bedrohungen basieren, die bei aktiven Incident-Response-Einsätzen beobachtet wurden. Datenpipelineverwaltung Enthält erweiterte Filteroptionen, Schwärzung, Transformationen und Weiterleitung an Google. Außerdem ist das Weiterleiten an andere Ziele für SIEM-Migrationen für 12 Monate enthalten. BigQuery-UDDM-Speicher Kostenloser Speicher für BigQuery-Exporte von Google SecOps-Daten bis zu Ihrer Aufbewahrungsdauer (standardmäßig 12 Monate). | Preisinformationen erhalten Sie vom Vertrieb. |

Preise für Google Security Operations

Google Security Operations ist in Paketen und basierend auf Aufnahme verfügbar. Enthält ein Jahr für die Aufbewahrung der Sicherheitstelemetriedaten ohne zusätzliche Kosten.

Standard

SIEM- und SOAR-Basisfunktionen

Bietet die wichtigsten Funktionen für Datenaufnahme, Bedrohungserkennung, Untersuchung und Reaktion mit einer 12-monatigen Aufbewahrung von heißen Daten, vollem Zugriff auf unsere mehr als 800 Parser und über 300 SOAR-Integrationen sowie eine Umgebung mit Remote-Agent.

Die Erkennungs-Engine für dieses Paket unterstützt bis zu 1.000 Einzelereignis- und 75 Mehrfachereignisregeln. Wählen Sie eine Teilmenge der kuratierten Erkennungsregeln aus.

Threat Intelligence

Nutzen Sie Ihre eigenen Feeds mit Bedrohungsdaten.

Datenpipelineverwaltung

Umfasst eingeschränkte Filterung und Transformationen.

Preisinformationen erhalten Sie vom Vertrieb.

Enterprise

Umfasst alles aus dem Standard-Paket plus:

SIEM- und SOAR-Basisfunktionen

Erweiterte Unterstützung für eine unbegrenzte Anzahl von Umgebungen mit Remote-Agent und einer Erkennungs-Engine, die bis zu 2.000 Einzelereignis- und 125 Mehrfachereignisregeln unterstützt.

UEBA

Mit YARA-L können Sie Regeln für Ihre eigenen Analysen zum Verhalten von Nutzern und Entitäten erstellen, ein Risiko-Dashboard und vorkonfigurierte Erkennungsarten für das Verhalten von Nutzern und Entitäten nutzen.

Threat Intelligence

Hiermit werden angereicherte Open-Source-Intelligence ausgewählt, die zum Filtern, Erkennen, Untersuchen und Nachahmen verwendet werden kann. Angereicherte Open-Source-Daten umfassen Google Safe Browsing, Remotezugriff, Benign und OSINT Threat Associations.

Von Google ausgewählte Erkennungsfunktionen

Greifen Sie auf sofort einsatzbereite Erkennungen zu, die von Google-Experten verwaltet werden und lokale Bedrohungen und solche in der Cloud abdecken.

Gemini in Security Operations

Bringen Sie Ihre Produktivität mit KI auf die nächste Stufe. Gemini für Sicherheitsvorgänge bietet natürliche Sprache, einen interaktiven Prüfungsassistenten, kontextbasierte Zusammenfassungen, empfohlene Maßnahmen zur Abwehr sowie Erkennung und Erstellung von Playbooks.

Datenpipelineverwaltung

Umfasst eingeschränkte Filter- und Transformationsfunktionen.

Preisinformationen erhalten Sie vom Vertrieb.

Enterprise Plus

Umfasst alles aus dem Enterprise-Paket plus:

SIEM- und SOAR-Basisfunktionen

Erweiterte Erkennungs-Engine, die bis zu 3.500 Einzelereignisregeln und 200 Mehrfachereignisregeln unterstützt.

Angewandte Bedrohungsinformationen

Vollständiger Zugriff auf Google Threat Intelligence (darunter Mandiant, VirusTotal und Google Threat Intel), einschließlich Informationen aus aktiven Incident-Response-Interaktionen von Mandiant.

Zusätzlich zu den einzigartigen Quellen bietet Applied Threat Intelligence eine sofort einsatzbereite Priorisierung der IoC- Übereinstimmungen mit einer ML-basierten Priorisierung, die die einzigartige Umgebung jedes Kunden berücksichtigt. Wir werden auch über die IoCs hinausgehen und TTPs einbeziehen, um zu verstehen, wie sich ein Angreifer verhält und operiert.

Von Google ausgewählte Erkennungsfunktionen

Zusätzlicher Zugriff auf neue Bedrohungserkennungen, die auf der Primärforschung von Mandiant und den an vorderster Front beobachteten Bedrohungen basieren, die bei aktiven Incident-Response-Einsätzen beobachtet wurden.

Datenpipelineverwaltung

Enthält erweiterte Filteroptionen, Schwärzung, Transformationen und Weiterleitung an Google. Außerdem ist das Weiterleiten an andere Ziele für SIEM-Migrationen für 12 Monate enthalten.

BigQuery-UDDM-Speicher

Kostenloser Speicher für BigQuery-Exporte von Google SecOps-Daten bis zu Ihrer Aufbewahrungsdauer (standardmäßig 12 Monate).

Preisinformationen erhalten Sie vom Vertrieb.

Vorteile von Google Security Operations

Anwendungsszenario

Erfahren Sie, wie Unternehmen wie Ihres dank Google Security Operations Kosten senken, den ROI steigern und Innovationen vorantreiben

Forrester Consulting-Studie: Kunden nennen einen ROI von 240% mit Google Security Operations

CISO, Versicherungsunternehmen

„Einfach gesagt ist Google SecOps ein Massenrisikoreduzierer. Bedrohungen, die sich früher auf unser Geschäft ausgewirkt hätten, tun dies heute nicht mehr, weil wir eine bessere Transparenz, eine kürzere Erkennungszeit und eine kürzere Reaktionszeit haben.“

Verwandte Inhalte

Forrester-Bericht: Google wurde im Bericht „The Forrester Wave: Security Analytics Platforms, Q2 2025“ als „Strong Performer“ eingestuft

IDC-Bericht: Google wird im IDC MarketScape for SIEM 2024 als einer der führenden Anbieter genannt

Reifegradbewertung: Bewerten Sie den Reifegrad Ihres SOC und erhalten Sie einen personalisierten Bericht mit Empfehlungen von Fachleuten.

Von Sicherheitsteams auf der ganzen Welt genutzt und erprobt

„Die KI-Funktionen von Gemini in Google Security Operations haben mich wirklich beeindruckt. 70 oder 80 % der Erkennungsmechanismen sind sofort einsatzbereit und Sie müssen nur noch so kleine Dinge in der Mitte hinzufügen.“ – Manan Doshi, Senior Security Engineer, Etsy

„Bei einem herkömmlichen SIEM-System wären für eine Umgebung unserer Größe normalerweise fünf bis sieben Personen erforderlich. Mit Google Security Operations protokollieren wir etwa 22-mal so viele Daten, sehen dreimal so viele Ereignisse und schließen Untersuchungen in der Hälfte der Zeit ab.“ – Mike Orosz, CISO, Vertiv

„Früher mussten wir aus unserem Legacy-SIEM-Tool einen Großteil der kontextbezogenen Anreicherung und all der Bedrohungsdaten speisen. Es war Data Engineering, die es zum Laufen brachte. Für Google ist das Produkt eher integriert und speziell für den Einsatz konzipiert. Es ist so intuitiv und die Geschwindigkeit hat uns auch sehr geholfen.“ – Mark Ruiz, Head of Cybersecurity Analytics, Pfizer