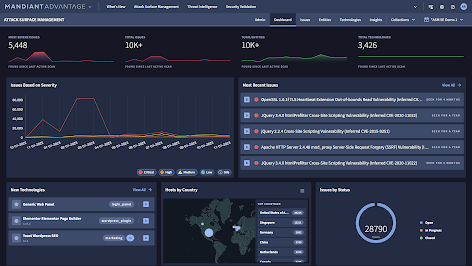

Mandiant Attack Surface Management

Osserva la tua organizzazione con gli occhi dei tuoi nemici

Mandiant Attack Surface Management (ASM) permette di scoprire e analizzare gli asset internet negli attuali ambienti dinamici, distribuiti e condivisi, monitorando costantemente l'ecosistema esterno per individuare le eventuali esposizioni sfruttabili.

Funzionalità

Monitoraggio continuo

Controlla la frequenza di esecuzione delle attività di analisi e scoperta degli asset, tramite scansioni giornaliere, settimanali e on demand.

Identificazione di tecnologie e servizi

Fornisce un inventario di applicazioni e servizi in esecuzione nell'ecosistema esterno.

Rilevamento degli asset basato sui risultati

Puoi specificare il tipo di workflow di rilevamento degli asset eseguito sulla superficie di attacco in base a risultati o casi d'uso specifici.

Ulteriori informazioni sul rilevamento degli asset in base ai risultati.

Controlli degli asset attivi

I controlli attivi degli asset sono payload o script innocui, progettati dagli IOC Mandiant e dai servizi di intelligence in prima linea, che vengono utilizzati allo scopo di determinare se un determinato asset potrebbe essere sfruttato per un attacco.

Come funziona

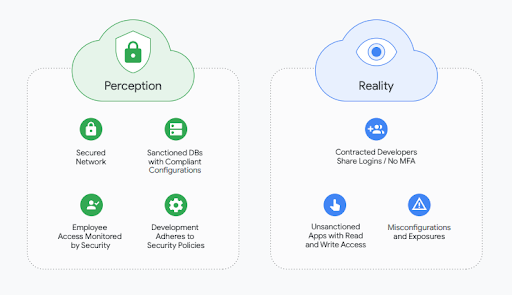

Mandiant Attack Surface Management (ASM) offre il punto di vista degli utenti malintenzionati sulla superficie di attacco della tua organizzazione. Partendo da semplici informazioni sull'organizzazione (ad esempio un dominio, reti note o account SaaS), raccoglie informazioni sugli asset e sull'esposizione come farebbe un utente malintenzionato.

Mandiant Attack Surface Management (ASM) offre il punto di vista degli utenti malintenzionati sulla superficie di attacco della tua organizzazione. Partendo da semplici informazioni sull'organizzazione (ad esempio un dominio, reti note o account SaaS), raccoglie informazioni sugli asset e sull'esposizione come farebbe un utente malintenzionato.

Utilizzi comuni

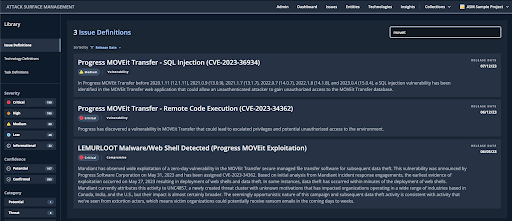

Valuta l'impatto degli exploit ad alta velocità

Identificazione dello shadow IT

Individuazione degli asset non gestiti o sconosciuti

Risorse per l'apprendimento

Individuazione degli asset non gestiti o sconosciuti

Rilevamento degli asset multi-cloud

Controlli di due diligence per fusioni e acquisizioni

Valuta la security posture esterna di un'acquisizione

Risorse per l'apprendimento

Valuta la security posture esterna di un'acquisizione

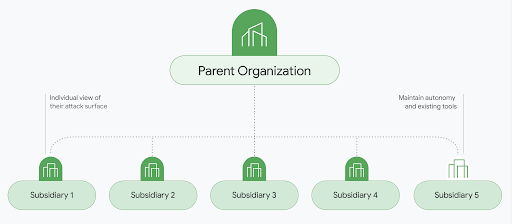

Monitoraggio delle società controllate

Visibilità centralizzata del portafoglio e mitigazione dei rischi

Risorse per l'apprendimento

Visibilità centralizzata del portafoglio e mitigazione dei rischi

Prezzi

| Criteri di determinazione dei prezzi | I prezzi di Mandiant Attack Surface Management si basano sul numero dei dipendenti dell'organizzazione e tutti gli abbonamenti a pagamento includono una tariffa base. | |

|---|---|---|

| Abbonamento | Descrizione | Prezzo |

Autovalutazione | Monitora costantemente la superficie di attacco in espansione. | Contatta il team di vendita per discutere di prezzi aziendali personalizzati. |

Criteri di determinazione dei prezzi

I prezzi di Mandiant Attack Surface Management si basano sul numero dei dipendenti dell'organizzazione e tutti gli abbonamenti a pagamento includono una tariffa base.

Autovalutazione

Monitora costantemente la superficie di attacco in espansione.

Contatta il team di vendita per discutere di prezzi aziendali personalizzati.

Business case

I clienti di Mandiant Attack Surface Management hanno fornito le loro testimonianze concrete nel Gartner Peer Insights™.

Scopri cosa pensano i clienti di Mandiant ASM

Recensione anonima di Gartner Peer Insights

"Mandiant Advantage Attack Surface Management: lo consiglio vivamente!"

Contenuti correlati

Ascendium collabora con gli esperti di Mandiant per migliorare la cybersicurezza

Prepara la controffensiva: scopri di più sulla tua superficie di attacco dell'avversario

Gartner® e Peer Insights™ sono marchi di Gartner, Inc. e/o delle sue società consociate. Tutti i diritti riservati. I contenuti di Gartner Peer Insights raccolgono le opinioni di singoli utenti finali basate sulle loro esperienze e non devono essere interpretati come affermazioni di fatto, né rappresentano il punto di vista di Gartner o delle sue società consociate. Gartner non sponsorizza alcun fornitore, prodotto o servizio descritto in questi contenuti, né fornisce garanzie, esplicite o implicite, in merito a tali contenuti e alla loro accuratezza o completezza, comprese garanzie di commerciabilità o idoneità a uno scopo particolare.

Vantaggi in primo piano

Comprendi a fondo il tuo ecosistema tecnologico.

Scopri quando cambiano gli asset per stare al passo con la minaccia.

Riduci il rischio di esposizione nel mondo reale.

Domande frequenti

Che cosa si intende per gestione della superficie di attacco?

La gestione della superficie di attacco è un approccio alla difesa informatica che valuta e monitora gli asset esterni e interni alla ricerca di vulnerabilità e rischi che potrebbero avere un impatto su un'organizzazione.

Una soluzione di gestione delle superfici di attacco rileva e valuta continuamente gli asset di un'organizzazione per identificare vulnerabilità, configurazioni errate ed esposizioni.

Qual è la differenza tra superficie di attacco e vettore d'attacco?

Un vettore di attacco è un asset sfruttabile nella superficie di attacco. Un vettore di attacco può essere utilizzato da un soggetto malintenzionato per la compromissione iniziale.

Come funzionano le soluzioni esterne per la gestione della superficie di attacco?

In Google Cloud, la gestione della superficie di attacco esterna è definita come il rilevamento automatizzato e continuo di risorse cloud e asset esposti su internet, valutati per identificare relazioni tecnologiche e vulnerabilità, configurazioni errate o esposizioni.

Quali sono le possibili superfici di attacco?

Alcuni esempi di superfici di attacco sono domini, intervalli IP, repository di dati, siti web, server, email, risorse cloud, applicazioni, microservizi e dipendenti.

Quali sono i requisiti per utilizzare Mandiant Attack Surface Management?

L'onboarding è semplice. Abbiamo semplicemente bisogno di un dominio, un indirizzo IP, un URL o un intervallo di indirizzi.

Perché Attack Surface Management consente di ridurre le superfici di attacco?

Per ridurre la superficie di attacco complessiva, le soluzioni di gestione della superficie di attacco generano un inventario degli asset e avvisano il team addetto alla sicurezza degli asset esposti che possono essere scelti come target al fine di essere sfruttati.

I clienti hanno la possibilità di utilizzare il proprio sistema SIEM, SOAR o di gestione dei ticket preferito per risolvere i problemi e ridurre la superficie di attacco. Mandiant Attack Surface Management supporta integrazioni con Chronicle Security Operations, Cortex XSOAR, Splunk Enterprise e ServiceNow. I clienti spesso utilizzano l'API per recuperare i dati da Mandiant Attack Surface e inviarli ai propri sistemi SIEM, SOAR o di gestione dei ticket preferiti.