Betriebs- und Gerätesicherheit

Bei der Entwicklung und Implementierung von Infrastruktursoftware wenden wir strenge Sicherheitspraktiken an. Unsere Teams erkennen und reagieren auf Infrastrukturbedrohungen, die sowohl von Insidern als auch von externen Akteuren ausgehen – und zwar rund um die Uhr das ganze Jahr über.

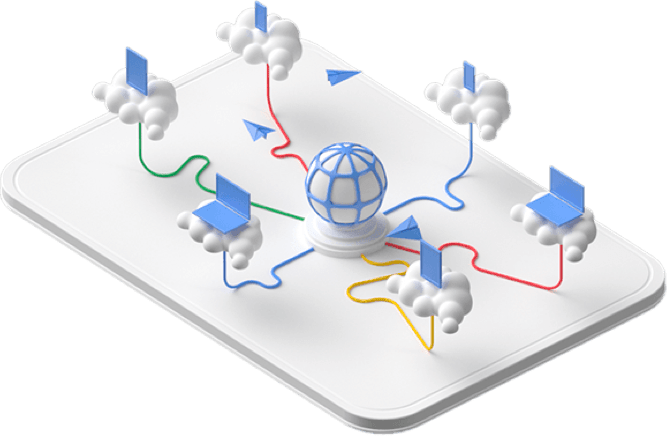

Internetkommunikation

Die Kommunikation mit unseren öffentlichen Cloud-Diensten über das Internet ist während der Übertragung verschlüsselt. Unser Netzwerk und unsere Infrastruktur bieten mehrere Schutzebenen, um unsere Kunden vor Denial-of-Service-Angriffen zu schützen.

Identität

Für Identitäten, Nutzerinnen und Nutzer und Dienste gibt es eine starke Authentifizierung. Der Zugriff auf sensible Daten wird durch fortschrittliche Tools wie Phishing-resistente Sicherheitsschlüssel geschützt.

Speicherdienste

Daten, die in unserer Infrastruktur gespeichert sind, werden bei Inaktivität automatisch verschlüsselt und im Sinne optimaler Verfügbarkeit und Zuverlässigkeit verteilt. Dies schützt vor unbefugtem Zugriff und Unterbrechungen der Dienste.

Dienstbereitstellung

Bei jeder Anwendung, die auf unserer Infrastruktur ausgeführt wird, steht Sicherheit im Vordergrund. Wir gehen nicht davon aus, dass zwischen verschiedenen Diensten Vertrauen besteht. Deshalb nutzen wir vielfältige Methoden, um Vertrauen aufzubauen und zu erhalten. Unsere Infrastruktur wurde von Beginn an auf Mehrmandantenfähigkeit ausgelegt.

Hardwareinfrastruktur

Von den physischen Einrichtungen über die maßgeschneiderten Server, Netzwerkgeräte und speziell konzipierten Sicherheitschips bis hin zum auf den einzelnen Computern ausgeführten Softwareunterbau, wird unsere gesamte Hardwareinfrastruktur von Google erstellt, kontrolliert, gesichert und gehärtet.

Rechenzentren

Die Google-Rechenzentren bieten mehrschichtige Sicherheitsfunktionen, darunter speziell entwickelte elektronische Zugangskarten, Alarme, Fahrzeugzugangsbarrieren, Begrenzungszäune, Metalldetektoren, biometrische Verfahren und Laserschranken. Sie werden rund um die Uhr von hochauflösenden Kameras überwacht, die Eindringlinge erkennen und beobachten können. Nur autorisierte Mitarbeitende mit spezifischen Rollen haben Zugang.

Kontinuierliche Verfügbarkeit

Die Infrastruktur bildet die Grundlage für die Art und Weise, wie Google Cloud Dienste bereitstellt, die unsere hohen Ansprüche an Leistung, Robustheit, Verfügbarkeit, Richtigkeit und Sicherheit erfüllen. Design, Betrieb und Bereitstellung spielen eine große Rolle bei der kontinuierlichen Verfügbarkeit von Diensten.

Unser Netzwerk

Wir bei Google haben und betreiben zur Verbindung unserer Rechenzentren eines der größten Backbone-Netzwerke der Welt. Wenn sich Ihr Traffic in unserem Netzwerk befindet, so wird er nicht mehr über das öffentliche Internet übertragen. Das bedeutet, es ist weniger wahrscheinlich, dass er angegriffen, abgefangen oder manipuliert wird.

Weitere Informationen zu Vertrauen und Sicherheit

- Sicherheitsmodell und Sicherheitsfunktionen von Google Cloud im ÜberblickWeitere Informationen

- Ressourcen, Zertifizierungen und Dokumentationen zur Unterstützung Ihrer Compliance-AnforderungenWeitere Informationen

- Sicherheitsprodukte, mit denen Sie Richtlinien, Verordnungen und Geschäftsziele besser einhalten könnenWeitere Informationen

Gleich loslegen

Welche Herausforderung wollen Sie meistern? Ein Google Cloud-Experte unterstützt Sie gern dabei, die beste Lösung zu finden.

Best Practices für Sicherheit

Mehr über Best PracticesHäufige Probleme beheben

Videos zu sicherheitsbezogenen Fallstudien ansehenUnterstützung durch Partner

Mehr über unsere Sicherheitspartner