Seguridad operativa y de los dispositivos

Desarrollamos y, también, implementamos software de infraestructura con prácticas de seguridad rigurosas. Nuestros equipos operativos detectan y responden a las amenazas de la infraestructura, tanto de usuarios con información privilegiada como de atacantes externos, las 24 horas, todos los días.

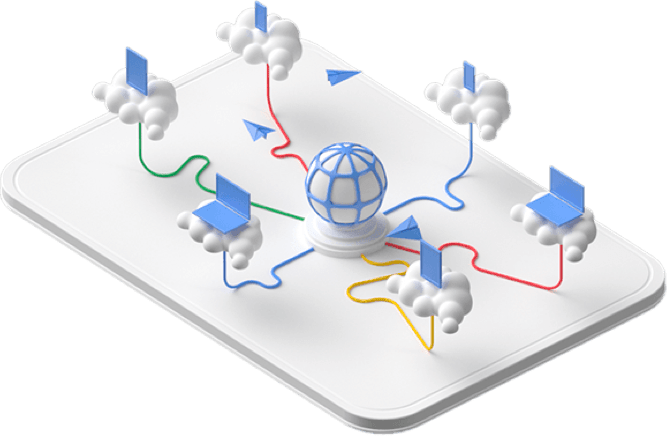

Comunicación en Internet

Las comunicaciones por Internet con nuestros servicios en la nube pública se encriptan en tránsito. Nuestra infraestructura y red tienen varias capas de protección para defender a nuestros clientes contra ataques de denegación del servicio.

Identidad

Las identidades, los usuarios y los servicios se autentican de forma segura. Protegemos el acceso a los datos sensibles con herramientas avanzadas, como las llaves de seguridad a prueba de phishing.

Servicios de almacenamiento

Los datos almacenados en nuestra infraestructura se encriptan en reposo automáticamente y se distribuyen para preservar los niveles de disponibilidad y confiabilidad. De esta manera, se protegen del acceso no autorizado y de las interrupciones del servicio.

Implementación de servicios

Cualquier aplicación que se ejecute en nuestra infraestructura se implementa con la seguridad como prioridad. No damos por sentada la confiabilidad entre servicios y usamos diversos mecanismos para establecer y mantener la confianza. Nuestra infraestructura se diseñó para que sea de instancias múltiples desde el comienzo.

Infraestructura de hardware

Nos encargamos personalmente de controlar, proteger y endurecer toda nuestra infraestructura de hardware, desde las instalaciones físicas, los servidores específicos, los equipos de red y los chips de seguridad personalizados, hasta la pila de software de bajo nivel que se ejecuta en cada una de las máquinas.

Centros de datos

Los Centros de Datos de Google incorporan seguridad en capas con tarjetas de acceso electrónicas personalizadas, alarmas, barreras de acceso para vehículos, cercas perimetrales, detectores de metal, sistemas biométricos y detección de intrusiones por rayos láser. Se supervisan las 24 horas, todos los días, con cámaras de alta resolución que pueden detectar y rastrear a los intrusos. Solo pueden ingresar los empleados autorizados que tengan roles específicos.

Disponibilidad continua

La infraestructura respalda la forma en la que Google Cloud presta servicios que cumplen con nuestros altos estándares de rendimiento, resiliencia, disponibilidad, precisión y seguridad. El diseño, la operación y la entrega desempeñan un rol importante para la disponibilidad continua de los servicios.

Nuestra red

Una de las redes troncales más grandes del mundo, que administra Google y es de su propiedad, conecta nuestros centros de datos. Cuando tu tráfico se encuentra en nuestra red, ya no transita por la Internet pública, por lo que es menos probable que sea objeto de ataques, intercepciones o manipulaciones.

Obtén más información sobre la confianza y la seguridad

- Obtén una descripción general del modelo de seguridad y las capacidades de Google CloudMás información

- Recursos, certificaciones y documentación que te ayudarán a satisfacer tus necesidades de cumplimientoMás información

- Productos de seguridad que te ayudan a cumplir con los objetivos comerciales, de políticas y regulatoriosMás información

Da el siguiente paso

Dinos en qué estás trabajando. Un experto de Google Cloud te ayudará a encontrar la mejor solución.

Conoce las prácticas recomendadas sobre seguridad

Consultar nuestras prácticas recomendadasSoluciona problemas comunes

Mirar videos de casos de uso sobre la seguridadTrabaja con un socio

Consultar nuestros socios de seguridad