Obtén la ventaja de la seguridad de Google Cloud

Obtén la ventaja de la seguridad de Google Cloud

Las fortalezas de seguridad de Google son tus poderosas ventajas de seguridad: protección integrada y basada en IA que usa nuestra vasta inteligencia contra amenazas global para detectar, prevenir y responder a las amenazas a gran escala. Protege tu empresa en nuestra plataforma en la nube con diseño de seguridad integral y aprovecha la experiencia de Google Security Operations y Mandiant para una defensa, investigación y respuesta proactivas y aceleradas.

Obtén inteligencia práctica contra amenazas a escala de Google

Descubre y comprende las amenazas más rápido con una visibilidad global sin igual. Google Threat Intelligence combina la experiencia de primera línea de Mandiant, la protección de miles de millones de usuarios y dispositivos de Google, y las estadísticas de participación colectiva de VirusTotal para ofrecer la visión más completa del panorama de amenazas del mundo. Con el análisis potenciado por IA de Gemini, obtienes resúmenes más rápidos, estadísticas personalizadas y explicaciones del comportamiento del código, lo que convierte la inteligencia en una defensa práctica a gran escala.

Anticípate a las amenazas con operaciones de seguridad potenciadas por IA

Detecta y explora las amenazas, además de responder ante estas, con la velocidad y el escalamiento de Google. Google Security Operations transfiere y analiza tus datos a escala planetaria, aplicando la inteligencia contra amenazas de Google y más de 4,000 detecciones seleccionadas para descubrir incluso las amenazas más novedosas. Con las capacidades potenciadas por IA de Gemini, los equipos pueden revelar contexto fundamental, generar detecciones y guías, y reducir el trabajo repetitivo operativo, todo mientras retienen datos por más tiempo para una búsqueda de amenazas eficaz y una toma de decisiones más rápida. Google Unified Security es una solución de seguridad adaptada al contexto diseñada para ofrecer flujos de trabajo de seguridad integrados, basados en la inteligencia y con IA a través de Gemini.

Protege tu innovación de IA en la nube más confiable

Ejecuta tu empresa y cargas de trabajo de IA en una base con diseño centrado en la seguridad, con una infraestructura principal diseñada, construida y operada con la seguridad en mente. Nuestras plataformas de nube y navegación empresarial ofrecen capacidades integradas de seguridad y cumplimiento, por lo que las empresas pueden lograr una postura de seguridad sólida. Administra tu empresa con menos vulnerabilidades, protege a los usuarios y las cargas de trabajo de las amenazas emergentes, y mantén la soberanía digital con nuestros servicios de seguridad en la nube.

Recibe ayuda experta cuando más la necesitas con Mandiant

Para que Google sea una extensión de tu equipo de seguridad, los expertos de Mandiant están disponibles cuando los clientes más los necesitan: antes, durante y después de una violación de la seguridad. Nuestros equipos de respuesta ante incidentes y consultoría de Mandiant aportan una experiencia de primera línea sin igual: más de 450,000 horas investigando incidentes de seguridad el año pasado, incluidos algunos de los más grandes y de mayor impacto del mundo. Estos expertos de renombre brindan defensa estratégica y técnica, lo que te ayuda a prepararte para incidentes de ciberseguridad críticos y recuperarte de ellos, y a volver a la actividad rápidamente.

Acelera tu transformación con IA

Acelera tu transformación con IA

Google Cloud te permite proteger tu innovación de IA y, al mismo tiempo, potenciar a tus defensores con operaciones de seguridad potenciadas por IA. Nos comprometemos a que nuestra plataforma sea el lugar más seguro para crear, implementar y ejecutar cargas de trabajo de IA de forma segura, privada y que cumpla con los requisitos.

Protege toda la pila y el ciclo de vida de la IA

AI Protection de Google Cloud protege tu recorrido de IA desde el desarrollo hasta la implementación y más allá, descubriendo y protegiendo modelos, agentes, aplicaciones y datos con controles y políticas personalizados. Herramientas como Model Armor protegen los modelos de ataques adversarios como la inyección de instrucciones, mientras que Security Command Center proporciona una vista unificada de tu postura de seguridad, lo que ayuda a los equipos a detectar amenazas y responder a ellas en todas las cargas de trabajo, incluidos los sistemas de IA. Juntos, garantizan que tus iniciativas de IA sean resilientes, confiables y cumplan con las reglamentaciones en todo el ciclo de vida.

Transforma SecOps con SOC agente

El SOC basado en agentes combina la automatización impulsada por IA con la experiencia humana para transformar las operaciones de seguridad. Los agentes de IA clasifican alertas de forma continua, investigan amenazas y administran tareas repetitivas, lo que libera a los equipos para que se enfoquen en riesgos complejos y de alta prioridad. Con la reducción de la fatiga por alertas y la aceleración de la respuesta, el SOC basado en agentes crea una defensa más inteligente y resiliente, lo que lleva el futuro de la seguridad impulsada por IA y dirigida por humanos a tu organización.

Adopta la IA con la orientación de Mandiant

Las soluciones de asesoramiento sobre la seguridad de la IA de Mandiant ayudan a tu organización a integrar la IA de forma segura y a aprovecharla para lograr defensas cibernéticas sólidas. Nuestros expertos ofrecen evaluaciones de seguridad de IA, ejercicios con equipos rojos contra modelos y aplicaciones de IA generativa, y la integración de la IA en tus operaciones para reducir el trabajo repetitivo manual y crear detecciones avanzadas de amenazas.

Acelera la implementación de la IA responsable con SAIF

El Secure AI Framework (SAIF) de Google está diseñado para abordar cuestiones fundamentales para los profesionales de la seguridad, como la administración de riesgos de modelos de IA/AA, la seguridad y la privacidad, lo que ayuda a garantizar que los sistemas de IA estén protegidos de forma predeterminada desde el principio. Para facilitar la adopción, creamos SAIF.google, que incluye una autoevaluación de riesgos de SAIF, para que las organizaciones puedan poner en práctica el SAIF y crear e implementar IA de forma responsable.

Cuenta con la confianza de las organizaciones líderes

Cuenta con la confianza de las organizaciones líderes

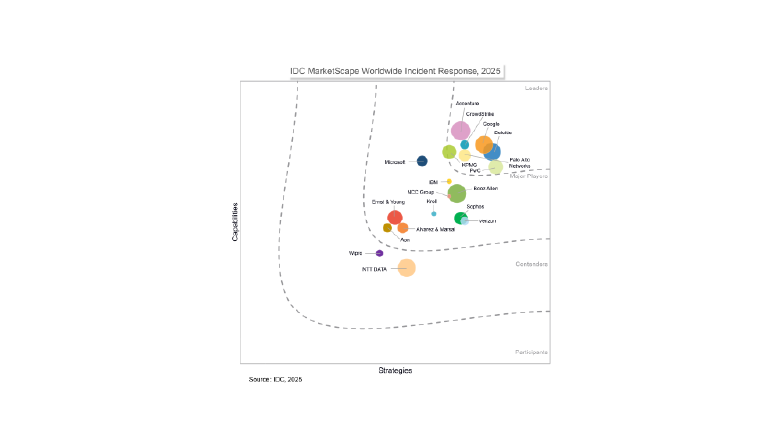

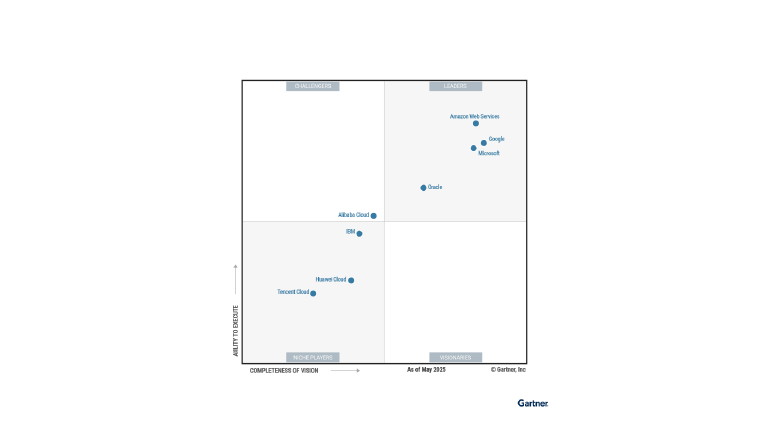

Reconocido por analistas de la industria

Reconocido por analistas de la industria

Líder en la Evaluación de proveedores de IDC MarketScape: Worldwide SIEM for Enterprise 2024

Leer el informe

Líder en la Evaluación de proveedores de IDC MarketScape: Worldwide Cybersecurity Consulting Services 2024

Leer el informe

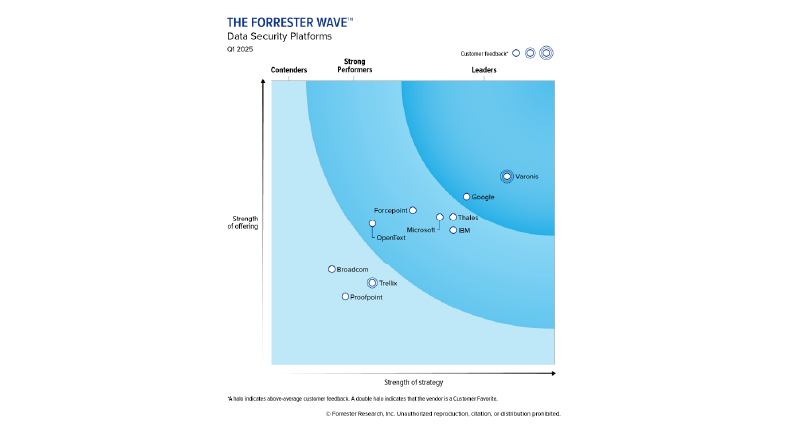

Líder en el informe The Forrester Wave™: Data Security Platforms del 1ᵉʳ trim. de 2025

Leer el informe

Explorar recursos

Blog de Google Cloud SecurityNoticias, sugerencias e inspiración para acelerar tu transformación de seguridad y de IA.

Blog de Google Cloud SecurityNoticias, sugerencias e inspiración para acelerar tu transformación de seguridad y de IA.Lectura de 5 min

Leer el blog Blog de Google Threat IntelligenceLas investigaciones de primera línea, los análisis y la investigación de seguridad en profundidad más recientes de los expertos de Mandiant.

Blog de Google Threat IntelligenceLas investigaciones de primera línea, los análisis y la investigación de seguridad en profundidad más recientes de los expertos de Mandiant.Lectura de 5 min

Leer el blog Blog de la comunidad de Seguridad de Google CloudEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de Googlers y usuarios experimentados.

Blog de la comunidad de Seguridad de Google CloudEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de Googlers y usuarios experimentados.Lectura de 5 min

Leer el blog

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las historias más interesantes de seguridad en la nube de la actualidad, incluido lo que estamos haciendo en Google Cloud. Ven por las estadísticas directas y quédate por el cuestionamiento del modelo de amenazas y los chistes malos.

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las historias más interesantes de seguridad en la nube de la actualidad, incluido lo que estamos haciendo en Google Cloud. Ven por las estadísticas directas y quédate por el cuestionamiento del modelo de amenazas y los chistes malos.Lectura de 5 min

Escuchar ahora Podcast The Defender's AdvantageLuke McNamara se une a otros expertos en ciberseguridad para brindar información de primera línea sobre los ataques, la investigación de amenazas y las tendencias más recientes. Profundiza en la actividad de los estados-nación, el software malicioso y mucho más.

Podcast The Defender's AdvantageLuke McNamara se une a otros expertos en ciberseguridad para brindar información de primera línea sobre los ataques, la investigación de amenazas y las tendencias más recientes. Profundiza en la actividad de los estados-nación, el software malicioso y mucho más.Lectura de 5 min

Escuchar ahora Podcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital a través de la ingeniería inversa.

Podcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital a través de la ingeniería inversa.Lectura de 5 min

Escuchar ahora

The Defender's AdvantageUna guía para activar la defensa cibernética.

The Defender's AdvantageUna guía para activar la defensa cibernética.Lectura de 5 min

Leer el informe Informe Total Economic Impact™ de Google Security OperationsUn estudio detallado de Forrester Consulting.

Informe Total Economic Impact™ de Google Security OperationsUn estudio detallado de Forrester Consulting.Lectura de 5 min

Leer el informe Previsión de ciberseguridad para el 2026Obtén estadísticas prospectivas para planificar el año que viene.

Previsión de ciberseguridad para el 2026Obtén estadísticas prospectivas para planificar el año que viene.Lectura de 5 min

Leer el informe

Google Cloud Next 2026Reserva la fecha para Next '26: del 22 al 24 de abril de 2026 en el Mandalay Bay Convention Center de Las Vegas.

Google Cloud Next 2026Reserva la fecha para Next '26: del 22 al 24 de abril de 2026 en el Mandalay Bay Convention Center de Las Vegas.Lectura de 5 min

Suscríbete para recibir actualizaciones Cyber Defense Summit 2025Transmite las presentaciones principales y las sesiones detalladas sobre cómo proteger la innovación de la IA, desarrollar la resiliencia ejecutiva y contrarrestar las amenazas cibernéticas más sofisticadas de la actualidad.

Cyber Defense Summit 2025Transmite las presentaciones principales y las sesiones detalladas sobre cómo proteger la innovación de la IA, desarrollar la resiliencia ejecutiva y contrarrestar las amenazas cibernéticas más sofisticadas de la actualidad.Lectura de 5 min

Mirar ahora Charlas sobre seguridadÚnete a nuestros expertos en seguridad en esta serie continua mientras exploran las innovaciones de IA más recientes en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia contra amenazas y mucho más.

Charlas sobre seguridadÚnete a nuestros expertos en seguridad en esta serie continua mientras exploran las innovaciones de IA más recientes en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia contra amenazas y mucho más.Lectura de 5 min

Mirar el video on demand

Panel central de estadísticas de CISOPerspectivas de expertos, informes y marcos de trabajo para ayudar a los líderes de seguridad a navegar por el panorama de amenazas en evolución actual, con estadísticas de la Oficina del CISO de Google Cloud.

Panel central de estadísticas de CISOPerspectivas de expertos, informes y marcos de trabajo para ayudar a los líderes de seguridad a navegar por el panorama de amenazas en evolución actual, con estadísticas de la Oficina del CISO de Google Cloud.Lectura de 5 min

Más información Centro de estadísticas de la junta directivaEstadísticas y prácticas recomendadas diseñadas para que los directorios tomen decisiones de seguridad y garanticen operaciones resilientes y seguras.

Centro de estadísticas de la junta directivaEstadísticas y prácticas recomendadas diseñadas para que los directorios tomen decisiones de seguridad y garanticen operaciones resilientes y seguras.Lectura de 5 min

Más información The Cyber Savvy BoardroomObtén estadísticas estratégicas mensuales de líderes de seguridad, ejecutivos y miembros de juntas directivas de la Oficina del CISO de Google Cloud para ayudarte a definir con confianza la postura de seguridad y el futuro de tu organización.

The Cyber Savvy BoardroomObtén estadísticas estratégicas mensuales de líderes de seguridad, ejecutivos y miembros de juntas directivas de la Oficina del CISO de Google Cloud para ayudarte a definir con confianza la postura de seguridad y el futuro de tu organización.Video (1:47)

Escuchar ahora

Blogs

Blog de Google Cloud SecurityNoticias, sugerencias e inspiración para acelerar tu transformación de seguridad y de IA.

Blog de Google Cloud SecurityNoticias, sugerencias e inspiración para acelerar tu transformación de seguridad y de IA.Lectura de 5 min

Leer el blog Blog de Google Threat IntelligenceLas investigaciones de primera línea, los análisis y la investigación de seguridad en profundidad más recientes de los expertos de Mandiant.

Blog de Google Threat IntelligenceLas investigaciones de primera línea, los análisis y la investigación de seguridad en profundidad más recientes de los expertos de Mandiant.Lectura de 5 min

Leer el blog Blog de la comunidad de Seguridad de Google CloudEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de Googlers y usuarios experimentados.

Blog de la comunidad de Seguridad de Google CloudEstadísticas, respuestas y perspectivas de expertos para optimizar tus herramientas de seguridad, de Googlers y usuarios experimentados.Lectura de 5 min

Leer el blog

Podcasts

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las historias más interesantes de seguridad en la nube de la actualidad, incluido lo que estamos haciendo en Google Cloud. Ven por las estadísticas directas y quédate por el cuestionamiento del modelo de amenazas y los chistes malos.

Cloud Security PodcastAnton Chuvakin y Timothy Peacock abordan las historias más interesantes de seguridad en la nube de la actualidad, incluido lo que estamos haciendo en Google Cloud. Ven por las estadísticas directas y quédate por el cuestionamiento del modelo de amenazas y los chistes malos.Lectura de 5 min

Escuchar ahora Podcast The Defender's AdvantageLuke McNamara se une a otros expertos en ciberseguridad para brindar información de primera línea sobre los ataques, la investigación de amenazas y las tendencias más recientes. Profundiza en la actividad de los estados-nación, el software malicioso y mucho más.

Podcast The Defender's AdvantageLuke McNamara se une a otros expertos en ciberseguridad para brindar información de primera línea sobre los ataques, la investigación de amenazas y las tendencias más recientes. Profundiza en la actividad de los estados-nación, el software malicioso y mucho más.Lectura de 5 min

Escuchar ahora Podcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital a través de la ingeniería inversa.

Podcast Behind the BinaryJosh Stroschein, miembro del equipo de FLARE de Google, descubre las historias humanas y las perspectivas únicas de los expertos que protegen nuestro mundo digital a través de la ingeniería inversa.Lectura de 5 min

Escuchar ahora

Informes

The Defender's AdvantageUna guía para activar la defensa cibernética.

The Defender's AdvantageUna guía para activar la defensa cibernética.Lectura de 5 min

Leer el informe Informe Total Economic Impact™ de Google Security OperationsUn estudio detallado de Forrester Consulting.

Informe Total Economic Impact™ de Google Security OperationsUn estudio detallado de Forrester Consulting.Lectura de 5 min

Leer el informe Previsión de ciberseguridad para el 2026Obtén estadísticas prospectivas para planificar el año que viene.

Previsión de ciberseguridad para el 2026Obtén estadísticas prospectivas para planificar el año que viene.Lectura de 5 min

Leer el informe

Eventos

Google Cloud Next 2026Reserva la fecha para Next '26: del 22 al 24 de abril de 2026 en el Mandalay Bay Convention Center de Las Vegas.

Google Cloud Next 2026Reserva la fecha para Next '26: del 22 al 24 de abril de 2026 en el Mandalay Bay Convention Center de Las Vegas.Lectura de 5 min

Suscríbete para recibir actualizaciones Cyber Defense Summit 2025Transmite las presentaciones principales y las sesiones detalladas sobre cómo proteger la innovación de la IA, desarrollar la resiliencia ejecutiva y contrarrestar las amenazas cibernéticas más sofisticadas de la actualidad.

Cyber Defense Summit 2025Transmite las presentaciones principales y las sesiones detalladas sobre cómo proteger la innovación de la IA, desarrollar la resiliencia ejecutiva y contrarrestar las amenazas cibernéticas más sofisticadas de la actualidad.Lectura de 5 min

Mirar ahora Charlas sobre seguridadÚnete a nuestros expertos en seguridad en esta serie continua mientras exploran las innovaciones de IA más recientes en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia contra amenazas y mucho más.

Charlas sobre seguridadÚnete a nuestros expertos en seguridad en esta serie continua mientras exploran las innovaciones de IA más recientes en nuestra cartera de productos de seguridad, las prácticas recomendadas de inteligencia contra amenazas y mucho más.Lectura de 5 min

Mirar el video on demand

Para el CISO

Panel central de estadísticas de CISOPerspectivas de expertos, informes y marcos de trabajo para ayudar a los líderes de seguridad a navegar por el panorama de amenazas en evolución actual, con estadísticas de la Oficina del CISO de Google Cloud.

Panel central de estadísticas de CISOPerspectivas de expertos, informes y marcos de trabajo para ayudar a los líderes de seguridad a navegar por el panorama de amenazas en evolución actual, con estadísticas de la Oficina del CISO de Google Cloud.Lectura de 5 min

Más información Centro de estadísticas de la junta directivaEstadísticas y prácticas recomendadas diseñadas para que los directorios tomen decisiones de seguridad y garanticen operaciones resilientes y seguras.

Centro de estadísticas de la junta directivaEstadísticas y prácticas recomendadas diseñadas para que los directorios tomen decisiones de seguridad y garanticen operaciones resilientes y seguras.Lectura de 5 min

Más información The Cyber Savvy BoardroomObtén estadísticas estratégicas mensuales de líderes de seguridad, ejecutivos y miembros de juntas directivas de la Oficina del CISO de Google Cloud para ayudarte a definir con confianza la postura de seguridad y el futuro de tu organización.

The Cyber Savvy BoardroomObtén estadísticas estratégicas mensuales de líderes de seguridad, ejecutivos y miembros de juntas directivas de la Oficina del CISO de Google Cloud para ayudarte a definir con confianza la postura de seguridad y el futuro de tu organización.Video (1:47)

Escuchar ahora

Únete a nuestra comunidad de seguridad para desarrollar habilidades y compartir estadísticas

Comunidad de Google Cloud SecurityExplora las prácticas recomendadas para respaldar tus objetivos de seguridad y cumplimiento.

Centro de prácticas recomendadas para la seguridadDesarrolla las habilidades de seguridad cibernética de tu organización con Mandiant Academy

Explorar los cursos disponibles