Sicherheit für Google Cloud

Cloud-Sicherheit und KI-Schutz

Security Command Center bietet die beste Sicherheit für Google Cloud-Umgebungen und den besten Schutz für den gesamten KI-Stack.

Treten Sie der Security Command Center-Community bei, um Antworten zu finden, Fähigkeiten zu erwerben, auf dem Laufenden zu bleiben und Kontakte zu knüpfen.

Features

KI-Schutz

Sichern Sie den gesamten KI-Stack und ‑Lebenszyklus von Ihren Daten, Modellen, Anwendungen, Plattformen und Ihrer Infrastruktur aus. Sie können alle KI-Assets ermitteln und Risiken priorisieren, Arbeitslasten und Interaktionen mit Model Armor sichern (Schutz vor Prompt Injection, Verlust sensibler Daten und vor schädlichen Inhalten) sowie KI-spezifische Bedrohungen im gesamten KI-Stack erkennen und darauf reagieren. Sie erhalten Transparenz, Kontrolle und Sicherheit für Ihre KI-Innovationen – von der Entwicklung bis zur Laufzeit.

Integrierte Bedrohungserkennung

Mithilfe von speziellen Detektoren, die in die Google Cloud-Infrastruktur integriert sind, werden aktive Bedrohungen nahezu in Echtzeit erkannt. Schnelles Erkennen bösartiger und verdächtiger Aktivitäten in Google Cloud-Diensten wie Compute Engine, GKE, BigQuery und Cloud Run. Schützen Sie Ihre Organisation mit dem branchenweit einzigartigen Cryptomining-Schutzprogramm.

Virtuelles Red Teaming

Durch die Simulation eines ausgeklügelten und entschlossenen Angreifers lassen sich risikoreiche Lücken in der Cloud-Sicherheit aufdecken. Virtual Red Teaming führt Millionen von Angriffs-Permutationen gegen ein digitales Zwillingmodell der Cloud-Umgebung eines Unternehmens aus und kann Angriffspfade, gefährliche Kombinationen und Engpässe entdecken, die für die Cloud-Umgebung eines jeden Kunden einzigartig sind.

Compliancemanagement

Kombinieren Sie Richtliniendefinition, Steuerungskonfiguration, Durchsetzung, Überwachung und Prüfung in einem einheitlichen Workflow. Sie erhalten eine End-to-End-Ansicht des Compliance-Status mit einfachem Monitoring und Berichten. Mit Audit Manager können Sie automatisch prüfbare Nachweisberichte erstellen, um die Compliance gegenüber Prüfern nachzuweisen.

Cloud-Sicherheitsstatus verwalten

Scannen Sie Ihre Cloud-Umgebung automatisch, um Fehlkonfigurationen und Software-Sicherheitslücken zu erkennen, die zu einer Kompromittierung führen könnten – ohne dass Sie Agents installieren oder verwalten müssen. Ergebnisse mit hohem Risiko werden im Risiko-Dashboard des Security Command Center angezeigt, sodass Sie wissen, welche Probleme Sie priorisieren sollten.

Verwaltung des Datensicherheitsstatus

Die Verwaltung des Datensicherheitsstatus (Data Security Posture Management, DSPM) bietet Governance für Sicherheit und Compliance sensibler Daten. Mit mehr als 150 KI-gestützten Datenklassifikatoren von Sensitive Data Protection können Sie mit DSPM sensible Daten ermitteln, schützen und überwachen. DSPM bietet eine Datenkartenvisualisierung für alle Datenressourcen, erweiterte Datenkontrollen für Google Cloud Storage, BigQuery und Vertex AI. Mit DSPM können Sie sensible Daten vor Sicherheits- und Compliance-Risiken schützen.

Sicherheit nach links verschieben

Erkennen Sie Sicherheitsprobleme, bevor sie auftreten. Entwickler erhalten Zugriff auf Tausende von Softwarepaketen, die von Google mit Assured Open Source Software getestet und validiert wurden. DevOps- und DevSecOps-Teams erhalten Statuskontrollen, um Sicherheitsvorkehrungen in der Infrastruktur zu definieren und zu überwachen. Sie können Scans über die Infrastruktur als Code (IaC) durchführen, um konsistente Sicherheitsrichtlinien vom Code bis zur Cloud zu implementieren, indem sie Sicherheitskontrollen während des Build-Prozesses validieren.

Cloud Infrastructure and Entitlement Management (CIEM)

Reduzieren Sie identitätsbezogene Risiken, indem Sie Nutzern nur die Mindestzugriffsebene und Berechtigungen gewähren, die für ihre Arbeit erforderlich sind. Sie erfahren, welche Nutzer Zugriff auf welche Cloud-Ressourcen haben, erhalten ML-generierte Empfehlungen zur Reduzierung ungenutzter und unnötiger Berechtigungen und verwenden sofort einsatzbereite Playbooks, um die Reaktion auf identitätsbezogene Sicherheitslücken zu beschleunigen. Kompatibel mit Google Cloud IAM, Entra ID (Azure AD), AWS IAM und Okta.

Weitere Informationen

| Security Command Center | Beschreibung | Optimal für | Aktivierung und Preise |

|---|---|---|---|

Enterprise | Umfassende Multi-Cloud-Sicherheit sowie Playbooks für die automatisierte Fallverwaltung und Behebung von Bedrohungen | Google Cloud, AWS und/oder Azure mit automatisierten Abhilfemaßnahmen schützen | Abobasierte Preise |

Premium | Der beste Schutz für Google Cloud umfasst: KI-Sicherheit, Sicherheitsstatusverwaltung, virtuelle Red-Team-Einsätze, Bedrohungserkennung, Datensicherheit, Compliance-Management und mehr | Google Cloud-Kunden, die den umfassendsten Sicherheitsschutz möchten | Abobasierte Preise ODER „Pay as you go“-Preise mit Self-Service-Aktivierung |

Standard | Einfache Verwaltung des Sicherheitsstatus nur für Google Cloud | Google Cloud-Umgebungen mit minimalen Sicherheitsanforderungen | Kostenlose Self-Service-Aktivierung |

Weitere Informationen zu den Angeboten von Security Command Center finden Sie in unserer Dokumentation.

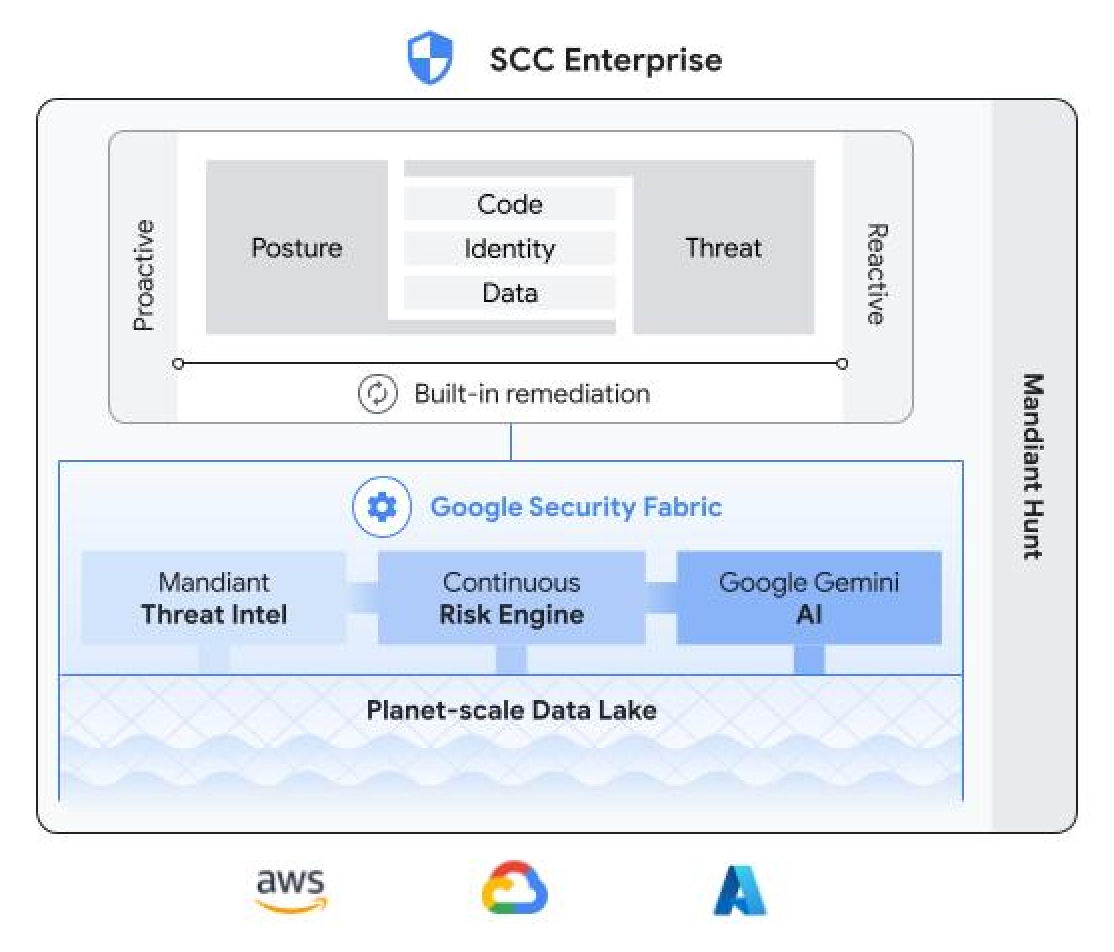

Enterprise

Umfassende Multi-Cloud-Sicherheit sowie Playbooks für die automatisierte Fallverwaltung und Behebung von Bedrohungen

Google Cloud, AWS und/oder Azure mit automatisierten Abhilfemaßnahmen schützen

Abobasierte Preise

Premium

Der beste Schutz für Google Cloud umfasst: KI-Sicherheit, Sicherheitsstatusverwaltung, virtuelle Red-Team-Einsätze, Bedrohungserkennung, Datensicherheit, Compliance-Management und mehr

Google Cloud-Kunden, die den umfassendsten Sicherheitsschutz möchten

Abobasierte Preise ODER „Pay as you go“-Preise mit Self-Service-Aktivierung

Standard

Einfache Verwaltung des Sicherheitsstatus nur für Google Cloud

Google Cloud-Umgebungen mit minimalen Sicherheitsanforderungen

Kostenlose Self-Service-Aktivierung

Weitere Informationen zu den Angeboten von Security Command Center finden Sie in unserer Dokumentation.

Funktionsweise

Mit Security Command Center können Sie Risiken proaktiv verwalten und reaktiv auf Bedrohungen reagieren, indem Sie den Sicherheitsstatus verwalten und Bedrohungen für KI, Infrastruktur und Daten erkennen. Es bietet den besten Schutz für Google Cloud mit mehr als 175 proprietären Detektoren und umfassenden KI-Schutz, der den gesamten KI-Stack und -Lebenszyklus sichert.

Mit Security Command Center können Sie Risiken proaktiv verwalten und reaktiv auf Bedrohungen reagieren, indem Sie den Sicherheitsstatus verwalten und Bedrohungen für KI, Infrastruktur und Daten erkennen. Es bietet den besten Schutz für Google Cloud mit mehr als 175 proprietären Detektoren und umfassenden KI-Schutz, der den gesamten KI-Stack und -Lebenszyklus sichert.

Gängige Einsatzmöglichkeiten

KI-Sicherheit über den gesamten Lebenszyklus

Ihren gesamten KI-Stack und ‑Lebenszyklus schützen

Lernressourcen

Ihren gesamten KI-Stack und ‑Lebenszyklus schützen

Risikoorientierte Cloud-Sicherheit

Wichtige Cloud-Risiken priorisieren

Wichtige Cloud-Risiken priorisieren

Nutzen Sie virtuelle Red-Team-Funktionen, um schnell die risikoreichen Cloud-Sicherheitsprobleme zu identifizieren, die erhebliche Auswirkungen auf das Geschäft haben könnten. Nutzen Sie ein detailliertes Risiko-Dashboard mit Details zu Angriffspfaden, schädlichen Kombinationen von Problemen, Bewertungen der Angriffsgefahr und handgefertigte CVE-Informationen von Mandiant, um die Reaktionsmaßnahmen zu priorisieren.

Cloud-Risiken mit einer cloudnativen Plattform zum Schutz von Anwendungen identifizieren und priorisieren

Tutorials, Kurzanleitungen und Labs

Wichtige Cloud-Risiken priorisieren

Wichtige Cloud-Risiken priorisieren

Nutzen Sie virtuelle Red-Team-Funktionen, um schnell die risikoreichen Cloud-Sicherheitsprobleme zu identifizieren, die erhebliche Auswirkungen auf das Geschäft haben könnten. Nutzen Sie ein detailliertes Risiko-Dashboard mit Details zu Angriffspfaden, schädlichen Kombinationen von Problemen, Bewertungen der Angriffsgefahr und handgefertigte CVE-Informationen von Mandiant, um die Reaktionsmaßnahmen zu priorisieren.

Lernressourcen

Cloud-Risiken mit einer cloudnativen Plattform zum Schutz von Anwendungen identifizieren und priorisieren

Cloud-Arbeitslastschutz

Aktive Angriffe erkennen

Aktive Angriffe erkennen

Finden Sie heraus, wenn böswillige Akteure Ihre Cloud-Umgebung infiltriert haben. Mit speziellen in Google Cloud eingebundenen Bedrohungsdetektoren und den branchenweit besten Bedrohungsinformationen lassen sich Cyberangriffe wie die Ausführung von schädlichem Code, Rechteausweitung, Daten-Exfiltration, KI-Bedrohungen und mehr erkennen.

Tutorials, Kurzanleitungen und Labs

Aktive Angriffe erkennen

Aktive Angriffe erkennen

Finden Sie heraus, wenn böswillige Akteure Ihre Cloud-Umgebung infiltriert haben. Mit speziellen in Google Cloud eingebundenen Bedrohungsdetektoren und den branchenweit besten Bedrohungsinformationen lassen sich Cyberangriffe wie die Ausführung von schädlichem Code, Rechteausweitung, Daten-Exfiltration, KI-Bedrohungen und mehr erkennen.

Sicherheitsstatus

Google Cloud für kritische Anwendungen und Daten sichern

Google Cloud für kritische Anwendungen und Daten sichern

Mit agentenloser Technologie können Sie proaktiv Sicherheitslücken und Fehlkonfigurationen in Ihrer Google Cloud-Umgebung finden, bevor Angreifende sie ausnutzen können, um auf sensible Cloud-Ressourcen zuzugreifen. Anschließend können Sie mit der virtuellen Red-Team-Technologie mögliche Angriffspfade ermitteln und mit der Bewertung der Angriffsgefahr die Sicherheitsprobleme priorisieren, die das größte Risiko darstellen.

Tutorials, Kurzanleitungen und Labs

Google Cloud für kritische Anwendungen und Daten sichern

Google Cloud für kritische Anwendungen und Daten sichern

Mit agentenloser Technologie können Sie proaktiv Sicherheitslücken und Fehlkonfigurationen in Ihrer Google Cloud-Umgebung finden, bevor Angreifende sie ausnutzen können, um auf sensible Cloud-Ressourcen zuzugreifen. Anschließend können Sie mit der virtuellen Red-Team-Technologie mögliche Angriffspfade ermitteln und mit der Bewertung der Angriffsgefahr die Sicherheitsprobleme priorisieren, die das größte Risiko darstellen.

Compliance-Management

Compliance von Konfiguration, Monitoring und Prüfung optimieren

Lernressourcen

Compliance von Konfiguration, Monitoring und Prüfung optimieren

Preise

| Preisgestaltung von Security Command Center | Die Preise richten sich nach der Gesamtzahl der Assets in den geschützten Cloud-Umgebungen. | |

|---|---|---|

| Produktstufe | Aktivierung | Preis in USD |

Enterprise | Verfügbar mit ein- oder mehrjährigem Abo, mit integrierten Rabatten für die Laufzeit | |

Premium | Verfügbar mit ein- oder mehrjährigem Abo oder Self-Service-Aktivierung mit „Pay as you go“-Preisen auf Projekt- oder Organisationsebene | |

Standard | Verfügbar mit Self-Service-Aktivierung auf Projekt- oder Organisationsebene | Keine Kosten |

Preisgestaltung von Security Command Center

Die Preise richten sich nach der Gesamtzahl der Assets in den geschützten Cloud-Umgebungen.

Enterprise

Verfügbar mit ein- oder mehrjährigem Abo, mit integrierten Rabatten für die Laufzeit

Premium

Verfügbar mit ein- oder mehrjährigem Abo oder Self-Service-Aktivierung mit „Pay as you go“-Preisen auf Projekt- oder Organisationsebene

Standard

Verfügbar mit Self-Service-Aktivierung auf Projekt- oder Organisationsebene

Keine Kosten