En este instructivo, se muestra cómo crear un servicio de votación, que consiste en lo siguiente:

Un cliente basado en el navegador que realiza las siguientes acciones:

- Usa Identity Platform para recuperar un token de ID.

- Permite a los usuarios votar por su animales nacionales favoritos.

- Agrega ese token de ID a una solicitud al servidor de Cloud Run que procesa el voto.

Un servidor de Cloud Run que realiza las siguientes acciones:

- Verifica que el usuario final se haya autenticado de forma correcta mediante un token de ID válido.

- Procesa el voto del usuario final.

- Con sus propias credenciales, se envía el voto a Cloud SQL para el almacenamiento.

Una base de datos PostgreSQL que almacena los votos.

Para que sea más simple, en este instructivo se usa Google como proveedor: los usuarios deben autenticarse con una Cuenta de Google a fin de adquirir su token de ID. Sin embargo, puedes usar otros proveedores o métodos de autenticación para que los usuarios accedan.

Este servicio minimiza los riesgos de seguridad con Secret Manager a fin de proteger los datos sensibles que se usan para conectarse a la instancia de Cloud SQL. También usa una identidad de servicio con privilegios mínimos para proteger el acceso a la base de datos.

Objetivos

Escribir, compilar e implementar un servicio en Cloud Run que muestre cómo realizar lo siguiente:

Usa Identity Platform para autenticar un usuario final en el backend del servicio de Cloud Run.

Crea una identidad con privilegios mínimos para que el servicio otorgue acceso mínimo a los recursos de Google Cloud.

Usa Secret Manager para manejar datos sensibles cuando conectas el servicio de Cloud Run a una base de datos PostgreSQL.

Costos

En este documento, usarás los siguientes componentes facturables de Google Cloud:

Para generar una estimación de costos en función del uso previsto, usa la calculadora de precios.

Antes de comenzar

- Accede a tu cuenta de Google Cloud. Si eres nuevo en Google Cloud, crea una cuenta para evaluar el rendimiento de nuestros productos en situaciones reales. Los clientes nuevos también obtienen $300 en créditos gratuitos para ejecutar, probar y, además, implementar cargas de trabajo.

-

En la página del selector de proyectos de la consola de Google Cloud, selecciona o crea un proyecto de Google Cloud.

-

Asegúrate de que la facturación esté habilitada para tu proyecto de Google Cloud.

-

En la página del selector de proyectos de la consola de Google Cloud, selecciona o crea un proyecto de Google Cloud.

-

Asegúrate de que la facturación esté habilitada para tu proyecto de Google Cloud.

-

Habilita las API de Cloud Run, Secret Manager, Cloud SQL, Artifact Registry, and Cloud Build .

Roles obligatorios

Si deseas obtener los permisos que necesitas para completar el instructivo,

pídele a tu administrador que te otorgue el rol

de IAM de propietario (roles/owner) en tu proyecto.

Para obtener más información sobre cómo otorgar roles, consulta Administra el acceso.

También puedes obtener los permisos necesarios mediante roles personalizados o cualquier otro rol predefinido.

Configura los valores predeterminados de gcloud

A fin de configurar gcloud con los valores predeterminados para el servicio de Cloud Run, sigue estos pasos:

Configura el proyecto predeterminado:

gcloud config set project PROJECT_ID

Reemplaza PROJECT_ID por el nombre del proyecto que creaste para este instructivo.

Configura gcloud en la región que elegiste:

gcloud config set run/region REGION

Reemplaza REGION por la región de Cloud Run compatible que prefieras.

Ubicaciones de Cloud Run

Cloud Run es regional, lo que significa que la infraestructura que ejecuta los servicios se ubica en una región específica, y Google la administra para que esté disponible de manera redundante en todas las zonas de esa región.

El cumplimiento de los requisitos de latencia, disponibilidad o durabilidad es el factor principal para seleccionar la región en la que se ejecutan los servicios de Cloud Run.

Por lo general, puedes seleccionar la región más cercana a los usuarios, pero debes considerar la ubicación de los otros productos de Google Cloud que usa el servicio de Cloud Run.

Si usas productos de Google Cloud en varias ubicaciones, la latencia y el costo del servicio pueden verse afectados.

Cloud Run está disponible en las siguientes regiones:

Sujetas a los Precios del nivel 1

asia-east1(Taiwán)asia-northeast1(Tokio)asia-northeast2(Osaka)europe-north1(Finlandia)Bajo nivel de CO2

europe-southwest1(Madrid)europe-west1(Bélgica)Bajo nivel de CO2

europe-west4(Países Bajos)europe-west8(Milán)europe-west9(París)Bajo nivel de CO2

me-west1(Tel Aviv)us-central1(Iowa)Bajo nivel de CO2

us-east1(Carolina del Sur)us-east4(Virginia del Norte)us-east5(Columbus)us-south1(Dallas)us-west1(Oregón)Bajo nivel de CO2

Sujetas a los Precios del nivel 2

africa-south1(Johannesburgo)asia-east2(Hong Kong)asia-northeast3(Seúl, Corea del Sur)asia-southeast1(Singapur)asia-southeast2(Yakarta)asia-south1(Bombay, India)asia-south2Delhi (India)australia-southeast1(Sídney)australia-southeast2(Melbourne)europe-central2(Varsovia, Polonia)europe-west10(Berlín)europe-west12(Turín)europe-west2(Londres, Reino Unido)Bajo nivel de CO2

europe-west3(Fráncfort, Alemania)Bajo nivel de CO2

europe-west6(Zúrich, Suiza)Bajo nivel de CO2

me-central1(Doha)me-central2(Dammam)northamerica-northeast1(Montreal)Bajo nivel de CO2

northamerica-northeast2(Toronto)Bajo nivel de CO2

southamerica-east1(São Paulo, Brasil)Bajo nivel de CO2

southamerica-west1(Santiago, Chile)Bajo nivel de CO2

us-west2(Los Ángeles)us-west3(Salt Lake City)us-west4(Las Vegas)

Si ya creaste un servicio de Cloud Run, puedes ver la región en el panel de Cloud Run en la consola de Google Cloud.

Recupera la muestra de código

A fin de recuperar la muestra de código para su uso, haz lo siguiente:

Clona el repositorio de la app de muestra en tu máquina local:

Node.js

git clone https://github.com/GoogleCloudPlatform/nodejs-docs-samples.git

De manera opcional, puedes descargar la muestra como un archivo zip y extraerla.

Python

git clone https://github.com/GoogleCloudPlatform/python-docs-samples.git

De manera opcional, puedes descargar la muestra como un archivo ZIP y extraerla.

Java

git clone https://github.com/GoogleCloudPlatform/java-docs-samples.git

De manera opcional, puedes descargar la muestra como un archivo ZIP y extraerla.

Ve al directorio que contiene el código de muestra de Cloud Run:

Node.js

cd nodejs-docs-samples/run/idp-sql/

Python

cd python-docs-samples/run/idp-sql/

Java

cd java-docs-samples/run/idp-sql/

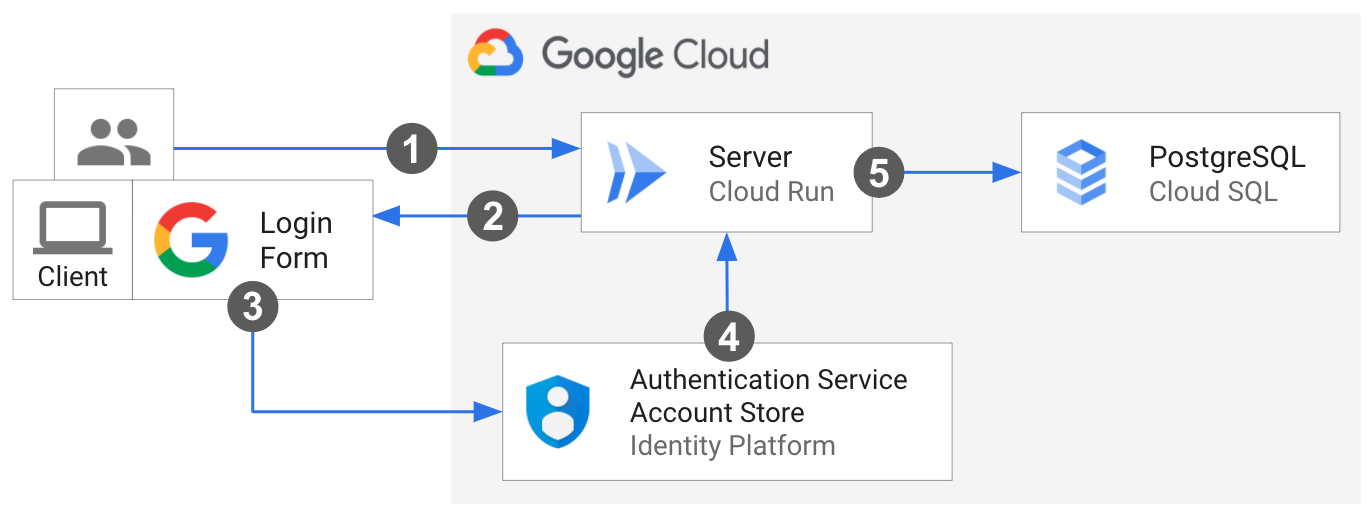

Visualiza la arquitectura

Un usuario final realiza la primera solicitud al servidor de Cloud Run.

El cliente se carga en el navegador.

El usuario proporciona credenciales de acceso a través de la ventana emergente de Acceso con Google desde Identity Platform. Una alerta le da la bienvenida al usuario que accedió.

El control se redirecciona al servidor. El usuario final vota por el cliente, que recupera un token de ID de Identity Platform y lo agrega al encabezado de la solicitud de votación.

Cuando el servidor recibe la solicitud, verifica el token de ID de Identity Platform y confirma que el usuario final está autenticado de forma adecuada. Luego, el servidor envía el voto a Cloud SQL con sus propias credenciales.

Comprende el código central

La muestra se implementa como cliente y servidor, como se describe a continuación.

Integración en Identity Platform: código del cliente

En esta muestra, se usan los SDK de Firebase a fin de integrarse a Identity Platform para acceder y administrar usuarios. Para conectarse a Identity Platform, el JavaScript del cliente contiene la referencia a las credenciales del proyecto como un objeto de configuración e importa los SDK de Firebase JavaScript necesarios:

El SDK de Firebase JavaScript controla el flujo de acceso. Para ello, solicita al usuario final que acceda a su Cuenta de Google a través de una ventana emergente. Luego, los redirecciona al servicio.

Cuando un usuario accede de forma correcta, el cliente usa los métodos de Firebase para crear un token de ID. El cliente agrega el token de ID al encabezado Authorization de su solicitud al servidor.

Integración en Identity Platform: código del servidor

El servidor usa el SDK de Firebase Admin para verificar el token de ID de usuario que se envió desde el cliente. Si el token de ID proporcionado tiene el formato correcto, no está vencido y tiene la firma adecuada, el método muestra el token de ID decodificado. El servidor extrae uid de Identity Platform para ese usuario.

Node.js

Python

Java

Conecta el servidor a Cloud SQL

El servidor se conecta al socket de dominio Unix de la instancia de Cloud SQL con el siguiente formato: /cloudsql/CLOUD_SQL_CONNECTION_NAME.

Node.js

Python

Java

Usa la integración del activador de PostgreSQL Spring Cloud Google Cloud para interactuar con tus bases de datos de PostgreSQL en Google Cloud SQL mediante las bibliotecas de JDBC de Spring. Establece tu configuración de Cloud SQL para MySQL para que configure automáticamente un beanDataSource, que, junto con JDBC de Spring, proporciona un bean de objeto JdbcTemplate que permite operaciones como consultar y modificar una base de datos.

Controla la configuración sensible con Secret Manager

Secret Manager proporciona almacenamiento centralizado y seguro de datos sensibles, como la configuración de Cloud SQL. El server inserta las credenciales de Cloud SQL desde Secret Manager en el entorno de ejecución a través de una variable de entorno. Obtén más información sobre cómo usar secretos con Cloud Run.

Node.js

Python

Java

Configura Identity Platform

Identity Platform requiere una configuración manual en la consola de Google Cloud.

Ve a la página Marketplace de Identity Platform en la consola de Google Cloud.

Haz clic en Habilitar Identity Platform.

Crea tu pantalla de consentimiento de OAuth:

En una ventana nueva, ve a la página APIs y servicios > Credenciales.

Haz clic en Configurar pantalla de consentimiento.

Para realizar pruebas, selecciona Externo.

Haz clic en Crear.

En el cuadro de diálogo Información de la app, haz lo siguiente:

- Proporciona el nombre de la aplicación.

- Selecciona uno de los correos electrónicos de asistencia al usuario que se muestran.

- Ingresa el correo electrónico que deseas usar para el contacto del desarrollador.

Haz clic en Save and Continue.

En el cuadro de diálogo Alcances y usuarios de prueba, haz clic en Guardar y continuar.

Haz clic en Volver al panel.

En Estado de publicación, haz clic en Publicar app.

Haz clic en Confirmar.

Crea y obtén tu ID de cliente de OAuth y tu secreto:

En la parte superior de la página, haz clic en Crear credenciales y selecciona

OAuth client ID.En Tipo de aplicación, selecciona Aplicación web y proporciona el nombre.

Ten en cuenta

client_idyclient_secretpara usarlos más adelante en este procedimiento.

Configura Google como proveedor:

Ve a la página Proveedores de identidad en la consola de Cloud.

Haz clic en Agregar un proveedor.

Selecciona Google de la lista.

En la configuración del SDK web, ingresa los valores

client_idyclient_secretde los pasos anteriores.En Configura tu aplicación, haz clic en Detalles de la configuración.

Copia los valores de

apiKeyyauthDomainen elstatic/config.jsde la muestra para inicializar el SDK de cliente de Identity Platform.Haz clic en Guardar.

Implementa el servicio

Sigue los pasos que se indican a continuación para completar el aprovisionamiento y la implementación de la infraestructura, o bien automatiza el proceso en Cloud Shell. Para ello, haz clic en “Ejecutar en Google Cloud”:

Crea una instancia de Cloud SQL con base de datos PostgreSQL mediante Console o la CLI:

gcloud sql instances create CLOUD_SQL_INSTANCE_NAME \ --database-version=POSTGRES_12 \ --region=CLOUD_SQL_REGION \ --cpu=2 \ --memory=7680MB \ --root-password=DB_PASSWORDAgrega los valores de la credencial de Cloud SQL a

postgres-secrets.json:Node.js

Python

Java

Crea un secreto con versión mediante Console o la CLI:

gcloud secrets create idp-sql-secrets \ --replication-policy="automatic" \ --data-file=postgres-secrets.jsonCrea una cuenta de servicio para el servidor mediante Console o la CLI:

gcloud iam service-accounts create idp-sql-identity

Otorga roles para el acceso de Secret Manager y Cloud SQL mediante Console o la CLI:

Permite que la cuenta de servicio asociada con el servidor acceda al secreto creado:

gcloud secrets add-iam-policy-binding idp-sql-secrets \ --member serviceAccount:idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/secretmanager.secretAccessor

Permite que la cuenta de servicio asociada con el servidor acceda a Cloud SQL:

gcloud projects add-iam-policy-binding PROJECT_ID \ --member serviceAccount:idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/cloudsql.client

Crea un Artifact Registry:

gcloud artifacts repositories create REPOSITORY \ --repository-format docker \ --location REGIONREPOSITORYes el nombre del repositorio. Para la ubicación de cada repositorio en un proyecto, los nombres de los repositorios deben ser únicos.

Usa Cloud Build para compilar la imagen de contenedor:

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Java

En esta muestra, se usa Jib para compilar imágenes de Docker mediante herramientas de Java comunes. Jib optimiza las compilaciones de contenedores sin la necesidad de tener un Dockerfile o tener Docker instalado. Obtén más información sobre la compilación de contenedores de Java con Jib.

Usa el auxiliar de credenciales de gcloud para autorizar a Docker a que envíe contenido a tu Artefact Registry.

gcloud auth configure-docker

Usa el complemento de Maven para Jib a fin de compilar y enviar el contenedor a Artefact Registry.

mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql

Implementa la imagen de contenedor en Cloud Run mediante Console o la CLI. Ten en cuenta que el servidor se implementa para permitir el acceso no autenticado. Esto es para que el usuario pueda cargar el cliente y comenzar el proceso. El servidor verifica el token de ID que se agregó a la solicitud de votación de forma manual y autentica al usuario final.

gcloud run deploy idp-sql \ --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/idp-sql \ --allow-unauthenticated \ --service-account idp-sql-identity@PROJECT_ID.iam.gserviceaccount.com \ --add-cloudsql-instances PROJECT_ID:REGION:CLOUD_SQL_INSTANCE_NAME \ --update-secrets CLOUD_SQL_CREDENTIALS_SECRET=idp-sql-secrets:latestTambién toma nota de las marcas,

--service-account,--add-cloudsql-instancesy--update-secrets, que especifican la identidad del servicio, la conexión de la instancia de Cloud SQL y el nombre del secreto con la versión como entorno, respectivamente.

Retoques finales

Identity Platform requiere que autorices la URL del servicio de Cloud Run como un redireccionamiento permitido después del acceso del usuario:

Para editar el proveedor de Google, haz clic en el ícono de lápiz en la página Proveedores de identidad.

Haz clic en Agregar un dominio en Dominios autorizados en el panel derecho y, luego, ingresa la URL de servicio de Cloud Run.

Puedes ubicar la URL del servicio en los registros después de la compilación o implementación, o puedes encontrarla en cualquier momento con el siguiente comando:

gcloud run services describe idp-sql --format 'value(status.url)'

Ir a la página APIs y servicios > Credenciales

Haz clic en el ícono de lápiz junto a tu ID de cliente de OAuth para editarlo y en el botón

Authorized redirect URIs click theAgregar URI.En el campo de campo, pega y pega la siguiente URL y haz clic en el botón Guardar en la parte inferior de la página.

https://PROJECT_ID.firebaseapp.com/__/auth/handler

Prueba

Para probar el servicio completo, haz lo siguiente:

Dirige tu navegador a la URL proporcionada en el paso de implementación anterior.

Haz clic en el botón Acceder con Google y completa el flujo de autenticación.

Agrega tu voto.

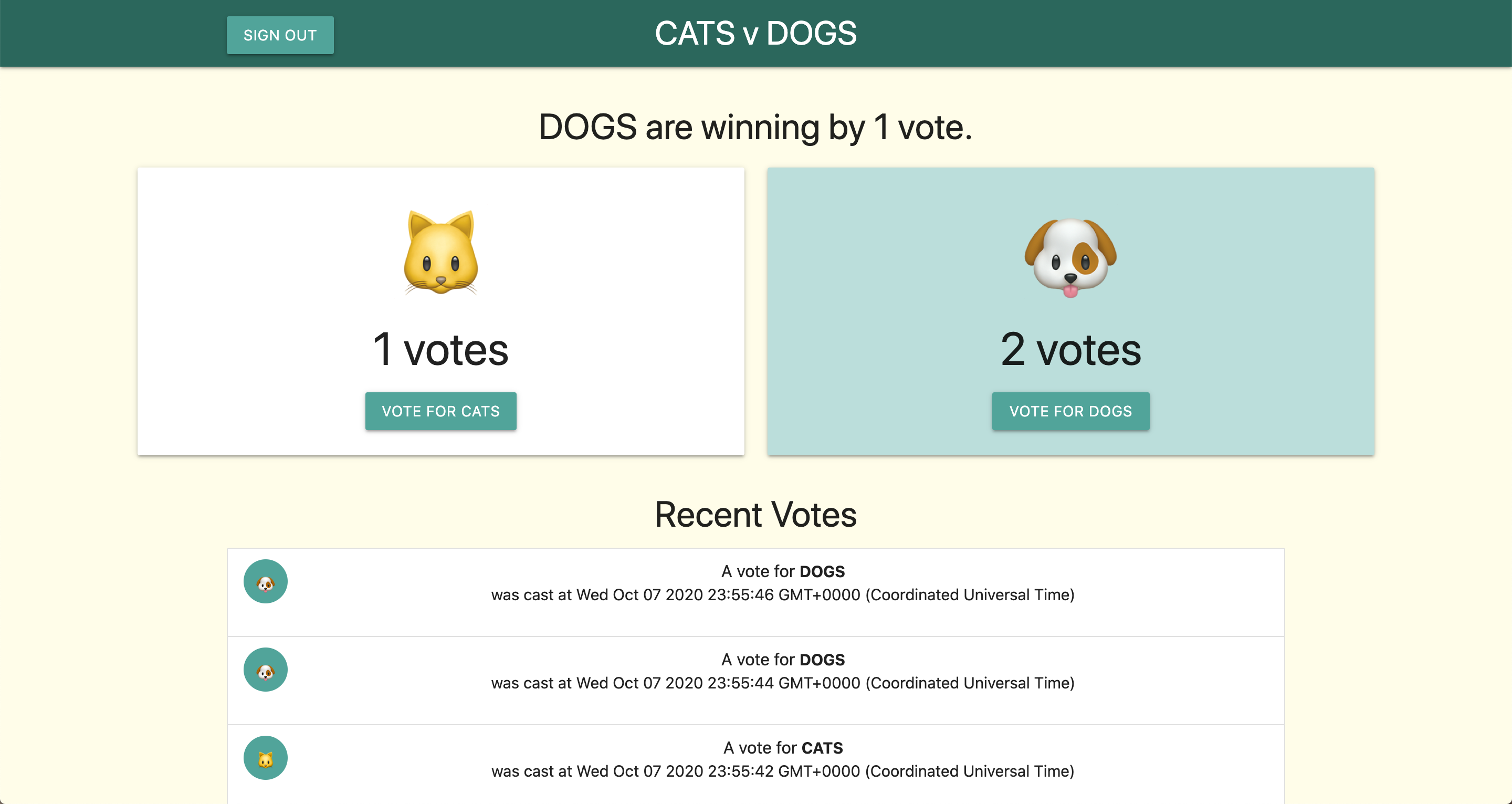

Se verá de la siguiente manera:

Si eliges seguir desarrollando estos servicios, recuerda que tienen acceso restringido de la administración de identidades y accesos (IAM) al resto de Google Cloud y necesitarán tener funciones de IAM adicionales para acceder a muchos otros servicios.

Limpia

Si creaste un proyecto nuevo para este instructivo, bórralo. Si usaste un proyecto existente y deseas conservarlo sin los cambios que se agregaron en este instructivo, borra los recursos creados para el instructivo.

Borra el proyecto

La manera más fácil de eliminar la facturación es borrar el proyecto que creaste para el instructivo.

Para borrar el proyecto, sigue estos pasos:

- En la consola de Google Cloud, ve a la página Administrar recursos.

- En la lista de proyectos, elige el proyecto que quieres borrar y haz clic en Borrar.

- En el diálogo, escribe el ID del proyecto y, luego, haz clic en Cerrar para borrar el proyecto.

Borra los recursos del instructivo

Usa este comando para borrar el servicio de Cloud Run que implementaste en este instructivo:

gcloud run services delete SERVICE-NAME

En el ejemplo anterior, SERVICE-NAME es el nombre del servicio que elegiste.

También puedes borrar los servicios de Cloud Run desde la consola de Google Cloud.

Quita la configuración de región predeterminada de gcloud que agregaste durante la configuración en el instructivo:

gcloud config unset run/regionQuita la configuración del proyecto:

gcloud config unset projectBorra otros recursos de Google Cloud que creaste en este instructivo:

¿Qué sigue?

- Obtén más información en Conéctate desde Cloud Run a Cloud SQL.

- Obtén más información sobre los métodos de acceso y la administración de usuarios con Identity Platform.

- Revisa otras formas de autenticar desarrolladores, servicios y usuarios de los servicios implementados en Cloud Run.

- Analiza otras demostraciones, instructivos y muestras de Cloud Run.