Una versione della chiave ha un stato:

In attesa di generazione (

PENDING_GENERATION): (si applica solo alle chiavi asimmetriche). Questa versione della chiave è ancora in fase di generazione. Non può essere ancora utilizzato, attivato, disattivato o distrutto. Cloud Key Management Service imposta automaticamente lo stato su Attivato non appena la versione è pronta.In attesa di importazione (

PENDING_IMPORT): (si applica solo alle chiavi importate). L'importazione di questa versione della chiave è ancora in corso. Non può essere ancora utilizzato, attivato, disattivato o distrutto. Cloud Key Management Service imposta automaticamente lo stato su Attivato non appena la versione è pronta.Attivata (

ENABLED): la versione della chiave è pronta per essere utilizzata.Disattivata (

DISABLED): questa versione della chiave potrebbe non essere utilizzata, ma il materiale della chiave è ancora disponibile e la versione può essere riattivata.Pianificata per l'eliminazione (

DESTROY_SCHEDULED): è stata pianificata l'eliminazione di questa versione della chiave, che verrà eliminata a breve. Quando una versione della chiave è in questo stato, non può essere utilizzata per le operazioni crittografiche e le richieste di utilizzo della chiave non vanno a buon fine. La versione della chiave può essere ripristinata nello stato disattivato nel periodo di eliminazione programmata. Questo stato corrisponde alla Fase 2 - Eliminazione temporanea nella pipeline di eliminazione dei dati.Distrutta (

DESTROYED): questa versione della chiave viene distrutta e il materiale della chiave non è più archiviato in Cloud KMS. Se la versione della chiave è stata utilizzata per la crittografia asimmetrica o simmetrica, qualsiasi testo cifrato criptato con questa versione non è recuperabile. Se la versione della chiave è stata utilizzata per la firma digitale, non è possibile creare nuove firme. Inoltre, per tutte le versioni di chiavi asimmetriche, la chiave pubblica non è più disponibile per il download. Una volta inserita, una versione della chiave non può uscire dallo stato Eliminata, tranne quando viene reimportata. Questo stato corrisponde alla fase 3 - Eliminazione logica dai sistemi attivi nella pipeline di eliminazione dei dati, il che significa che il materiale delle chiavi viene eliminato da tutti i sistemi Cloud KMS attivi. Sono necessari 45 giorni dal momento della distruzione per l'eliminazione del materiale chiave da tutti i sistemi attivi e di backup di Google. Per ulteriori informazioni, consulta la tempistica di eliminazione di Cloud KMS.Importazione non riuscita (

IMPORT_FAILED): non è stato possibile importare questa versione della chiave. Per ulteriori informazioni sulle condizioni che causano errori di importazione, consulta la sezione Risoluzione dei problemi relativi alle importazioni non riuscite.

Modifica degli stati di una versione della chiave

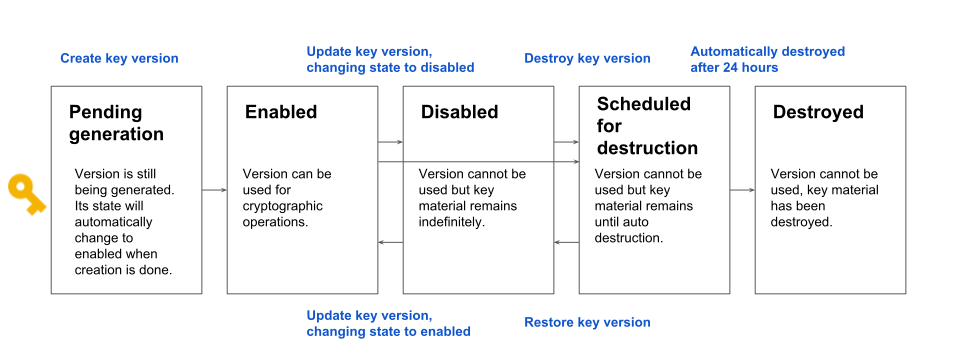

Di seguito viene descritto in che modo una versione della chiave può cambiare stato:

Quando viene creata una versione della chiave per una chiave asimmetrica, lo stato iniziale è generation pending (generazione in attesa). Quando Cloud KMS termina di generare la versione della chiave, lo stato diventa automaticamente attivo.

Quando viene creata una versione della chiave per una chiave simmetrica, lo stato iniziale è attivo.

Una versione della chiave può passare da abilitata a disabilitata e viceversa utilizzando

UpdateCryptoKeyVersione le interfacce a questo metodo. Per alcuni esempi, consulta Attivare e disattivare le versioni delle chiavi.Una versione della chiave abilitata o disabilitata può passare allo stato pianificata per l'eliminazione utilizzando

DestroyCryptoKeyVersione le interfacce a questo metodo. Per esempi, consulta Pianificare l'eliminazione di una versione della chiave.È possibile ripristinare la disattivazione di una versione della chiave pianificata per l'eliminazione utilizzando

RestoreCryptoKeyVersione le interfacce a questo metodo. Per alcuni esempi, consulta Ripristinare una versione della chiave.

Il seguente diagramma mostra gli stati consentiti per una versione della chiave.

Tieni presente che solo le versioni delle chiavi per le chiavi asimmetriche iniziano nello stato di generazione in attesa. Le versioni delle chiavi per le chiavi simmetriche iniziano in stato attivo.

Impatto dello stato della versione della chiave sulle operazioni crittografiche

L'impatto dello stato della versione della chiave sulle operazioni crittografiche dipende dal fatto che la chiave venga utilizzata per:

- Crittografia simmetrica

- Crittografia asimmetrica o firma digitale

Crittografia simmetrica

Ogni chiave di crittografia simmetrica ha una versione primaria designata che viene utilizzata in quel momento per criptare i dati. Affinché una chiave sia disponibile per la crittografia dei dati, è necessario che sia attiva una versione della chiave primaria.

Quando una chiave viene utilizzata per criptare il testo non cifrato, la relativa versione principale viene utilizzata per criptare i dati. Le informazioni sulla versione utilizzata per criptare i dati sono memorizzate nel testo cifrato dei dati. In un determinato momento, è possibile avere una sola versione di una chiave principale.

Se la versione della chiave primaria è disabilitata, non può essere utilizzata per criptare i dati. Tieni presente che una versione della chiave primaria abilitata può essere disabilitata, pianificata per l'eliminazione o eliminata e una versione non abilitata può essere impostata come versione principale.

La versione della chiave principale non influisce sulla possibilità di decriptare i dati. Una versione della chiave può essere utilizzata per decriptare i dati purché sia abilitata.

Crittografia asimmetrica o firma digitale

Ogni volta che viene utilizzata una chiave asimmetrica per la crittografia o la firma digitale, è necessario specificare una versione della chiave. Affinché la versione della chiave sia disponibile per la crittografia asimmetrica o la firma digitale, deve essere attivata. Puoi recuperare la chiave pubblica di una versione della chiave solo se la versione è abilitata.

Durata variabile dello stato Pianificata per l'eliminazione

Per impostazione predefinita, le chiavi in Cloud KMS rimangono per 30 giorni nello stato Pianificata per l'eliminazione (eliminate temporaneamente) prima che il materiale della chiave venga eliminato logicamente dal sistema. Questa durata può essere configurata, con le seguenti limitazioni:

- La durata è configurabile solo durante la creazione della chiave.

- Una volta specificata, la durata della chiave non può essere modificata.

- La durata si applica a tutte le versioni della chiave create in futuro.

- La durata minima è di 24 ore per tutte le chiavi, ad eccezione di quelle di sola importazione, che hanno una durata minima pari a 0.

- La durata massima è di 120 giorni.

Il valore viene configurato utilizzando il campo destroy_scheduled_duration di CryptoKey in CreateCryptoKeyRequest.

Ti consigliamo di utilizzare la durata predefinita di 30 giorni per tutte le chiavi, a meno che non abbia requisiti normativi o di applicazione specifici che richiedono un valore diverso.