Cette page explique comment accorder, modifier et révoquer des accès à des projets, des dossiers et des organisations. Lorsque vous accordez l'accès à des projets, des dossiers et des organisations, vous accordez également l'accès aux ressources qu'ils contiennent.

Pour savoir comment gérer l'accès à d'autres ressources, consultez les guides suivants :

Dans la gestion de l'authentification et des accès (IAM), l'accès est accordé via des stratégies d'autorisation, également appelées stratégies IAM. Une stratégie d'autorisation est associée à une ressourceGoogle Cloud . Chaque stratégie d'autorisation contient un ensemble de liaisons de rôles qui associent un ou plusieurs comptes principaux, tels que des utilisateurs ou des comptes de service, à un rôle IAM. Ces liaisons de rôles accordent les rôles spécifiés aux comptes principaux, à la fois sur la ressource associée à la stratégie d'autorisation et sur tous les descendants de cette ressource. Pour en savoir plus sur les stratégies d'autorisation, consultez Comprendre les stratégies d'autorisation.

Vous pouvez gérer l'accès aux projets, aux dossiers et aux organisations à l'aide de la consoleGoogle Cloud , du Google Cloud CLI, de l'API REST ou des bibliothèques clientes Resource Manager.

Avant de commencer

Enable the Resource Manager API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Configurez l'authentification.

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

C#

Pour utiliser les exemples .NET de cette page dans un environnement de développement local, installez et initialisez la gcloud CLI, puis configurez le service Identifiants par défaut de l'application à l'aide de vos identifiants utilisateur.

Installez la Google Cloud CLI.

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Pour en savoir plus, consultez la section Configurer les ADC pour un environnement de développement local dans la documentation sur l'authentification Google Cloud .

Java

Pour utiliser les exemples Java de cette page dans un environnement de développement local, installez et initialisez la gcloud CLI, puis configurez le service Identifiants par défaut de l'application à l'aide de vos identifiants utilisateur.

Installez la Google Cloud CLI.

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Pour en savoir plus, consultez la section Configurer les ADC pour un environnement de développement local dans la documentation sur l'authentification Google Cloud .

Python

Pour utiliser les exemples Python de cette page dans un environnement de développement local, installez et initialisez la gcloud CLI, puis configurez le service Identifiants par défaut de l'application à l'aide de vos identifiants utilisateur.

Installez la Google Cloud CLI.

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Pour en savoir plus, consultez la section Configurer les ADC pour un environnement de développement local dans la documentation sur l'authentification Google Cloud .

REST

Pour utiliser les exemples API REST de cette page dans un environnement de développement local, vous devez utiliser les identifiants que vous fournissez à la gcloud CLI.

Installez la Google Cloud CLI.

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

Pour en savoir plus, consultez la section S'authentifier pour utiliser REST dans la documentation sur l'authentification Google Cloud .

Rôles IAM requis

Lorsque vous créez un projet, un dossier ou une organisation, un rôle vous permettant de gérer l'accès à cette ressource vous est automatiquement attribué. Pour en savoir plus, consultez la section Stratégies par défaut.

Si vous n'avez pas créé votre projet, dossier ou organisation, assurez-vous de disposer des rôles nécessaires pour gérer l'accès à cette ressource.

Pour obtenir les autorisations nécessaires pour gérer l'accès à un projet, un dossier ou une organisation, demandez à votre administrateur de vous accorder les rôles IAM suivants sur la ressource dont vous souhaitez gérer l'accès (projet, dossier ou organisation) :

-

Pour gérer l'accès à un projet :

Administrateur de projet IAM (

roles/resourcemanager.projectIamAdmin) -

Pour gérer l'accès à un dossier :

Administrateur de dossier (

roles/resourcemanager.folderAdmin) -

Pour gérer l'accès aux projets, aux dossiers et aux organisations :

Administrateur de l'organisation (

roles/resourcemanager.organizationAdmin) -

Pour gérer l'accès à presque toutes les ressources Google Cloud :

Administrateur de sécurité (

roles/iam.securityAdmin)

Ces rôles prédéfinis contiennent les autorisations requises pour gérer l'accès à un projet, un dossier ou une organisation. Pour connaître les autorisations exactes requises, développez la section Autorisations requises :

Autorisations requises

Les autorisations suivantes sont requises pour gérer l'accès à un projet, un dossier ou une organisation :

-

Pour gérer l'accès aux projets :

-

resourcemanager.projects.getIamPolicy -

resourcemanager.projects.setIamPolicy

-

-

Pour gérer l'accès aux dossiers :

-

resourcemanager.folders.getIamPolicy -

resourcemanager.folders.setIamPolicy

-

-

Pour gérer l'accès aux organisations :

-

resourcemanager.organizations.getIamPolicy -

resourcemanager.organizations.setIamPolicy

-

Vous pouvez également obtenir ces autorisations avec des rôles personnalisés ou d'autres rôles prédéfinis.

Afficher l'accès actuel

Vous pouvez voir qui a accès à votre projet, dossier ou organisation à l'aide de la console Google Cloud , de gcloud CLI, de l'API REST ou des bibliothèques clientes Resource Manager.

Console

Dans la console Google Cloud , accédez à la page IAM.

Sélectionnez un projet, un dossier ou une organisation.

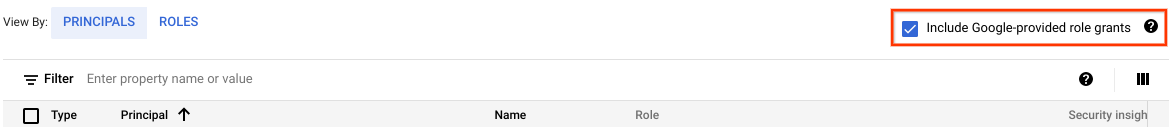

La console Google Cloud liste tous les comptes principaux auxquels des rôles ont été attribués sur votre projet, dossier ou organisation. Cette liste inclut les comptes principaux qui ont hérité de rôles sur la ressource à partir de ressources parentes. Pour en savoir plus sur l'héritage des stratégies, consultez Héritage des stratégies et hiérarchie des ressources.

Facultatif : Pour afficher les attributions de rôles pour les agents de service, cochez la case Inclure les attributions de rôles fournies par Google.

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

Pour savoir qui a accès à votre projet, dossier ou organisation, obtenez la stratégie d'autorisation de la ressource. Pour apprendre à interpréter les stratégies d'autorisation, consultez la page Comprendre les stratégies d'autorisation.

Pour obtenir la stratégie d'autorisation associée à la ressource, exécutez la commande

get-iam-policycorrespondante.gcloud RESOURCE_TYPE get-iam-policy RESOURCE_ID --format=FORMAT > PATH

Indiquez les valeurs suivantes :

-

RESOURCE_TYPE: type de la ressource dont vous souhaitez consulter l'accès. Utilisez l'une des valeurs suivantes :projects,resource-manager foldersouorganizations. -

RESOURCE_ID: ID de votre projet Google Cloud , dossier ou organisation. Les ID de projets sont alphanumériques, par exemplemy-project. Les ID de dossiers et d'organisations sont numériques, tels que123456789012. -

FORMAT: format souhaité pour la stratégie. Utilisezjsonouyaml. -

PATH: le chemin d'accès à un nouveau fichier de sortie pour la stratégie.

Par exemple, la commande suivante récupère la stratégie du projet

my-projectet l'enregistre dans votre répertoire d'accueil au format JSON :gcloud projects get-iam-policy my-project --format=json > ~/policy.json

-

API_VERSION: version de l'API à utiliser. Pour les projets et les organisations, utilisezv1. Pour les dossiers, utilisezv2.RESOURCE_TYPE: type de ressource dont vous souhaitez gérer la stratégie. Utilisez la valeurprojects,foldersouorganizations.RESOURCE_ID: ID de votre projet, de votre organisation ou de votre dossier Google Cloud. Les ID de projet sont des chaînes alphanumériques, telles quemy-project. Les ID de dossier et d'organisation sont numériques, tels que123456789012.POLICY_VERSION: version de la stratégie à renvoyer. Les requêtes doivent spécifier la version de stratégie la plus récente, qui est la version 3. Pour plus d'informations, consultez la section Spécifier une version de stratégie lors de l'obtention d'une stratégie.

C#

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Pour savoir qui a accès à votre projet, dossier ou organisation, obtenez la stratégie d'autorisation de la ressource. Pour apprendre à interpréter les stratégies d'autorisation, consultez la page Comprendre les stratégies d'autorisation.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation pour un dossier ou une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

Java

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Pour savoir qui a accès à votre projet, dossier ou organisation, obtenez la stratégie d'autorisation de la ressource. Pour apprendre à interpréter les stratégies d'autorisation, consultez la page Comprendre les stratégies d'autorisation.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation pour un dossier ou une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

Python

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Pour savoir qui a accès à votre projet, dossier ou organisation, obtenez la stratégie d'autorisation de la ressource. Pour apprendre à interpréter les stratégies d'autorisation, consultez la page Comprendre les stratégies d'autorisation.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation pour un dossier ou une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

REST

Pour savoir qui a accès à votre projet, dossier ou organisation, obtenez la stratégie d'autorisation de la ressource. Pour apprendre à interpréter les stratégies d'autorisation, consultez la page Comprendre les stratégies d'autorisation.

La méthode

getIamPolicyde l'API Resource Manager permet d'obtenir la stratégie d'autorisation d'un projet, d'un dossier ou d'une organisation.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

Méthode HTTP et URL :

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:getIamPolicy

Corps JSON de la requête :

{ "options": { "requestedPolicyVersion": POLICY_VERSION } }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse contient la stratégie d'autorisation de la ressource. Exemple :

{ "version": 1, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] } ] }Attribuer ou révoquer un rôle IAM unique

Vous pouvez utiliser la console Google Cloud et gcloud CLI pour accorder ou révoquer rapidement un rôle unique pour un seul compte principal, sans modifier directement la stratégie d'autorisation de la ressource. Les types de comptes principaux courants incluent les comptes principaux Google, les comptes de service, les Google Groupes et les domaines. Pour obtenir la liste de tous les types de comptes principaux, consultez Types de comptes principaux.

En règle générale, les modifications apportées aux stratégies prennent effet en moins de deux minutes. Toutefois, dans certains cas, la propagation des modifications dans le système peut prendre sept minutes ou plus.

Si vous avez besoin d'aide pour identifier le rôle prédéfini le plus approprié, consultez Trouver les rôles prédéfinis appropriés.

Attribuer un seul rôle IAM

Pour attribuer un seul rôle à un compte principal, procédez comme suit :

Console

Dans la console Google Cloud , accédez à la page IAM.

Sélectionnez un projet, un dossier ou une organisation.

Sélectionnez un compte principal auquel attribuer un rôle :

Pour attribuer un rôle à un compte principal qui dispose déjà d'autres rôles sur la ressource, recherchez la ligne contenant le compte principal, puis cliquez sur Modifier le compte principal sur cette ligne, puis sur Ajouter un autre rôle.

Pour attribuer un rôle à un agent de service, cochez la case Inclure les attributions de rôles fournies parGoogle pour afficher son adresse e-mail.

Pour attribuer un rôle à un compte principal qui ne dispose d'aucun rôle sur la ressource, cliquez sur Accorder l'accès, puis saisissez un identifiant de compte principal (par exemple,

my-user@example.comou//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com).

Sélectionnez un rôle à attribuer dans la liste déroulante. Pour respecter les bonnes pratiques de sécurité, choisissez un rôle qui n'inclut que les autorisations dont votre compte principal a besoin.

Facultatif : ajoutez une condition au rôle.

Cliquez sur Enregistrer. Le rôle est attribué au compte principal sur la ressource.

Pour attribuer un rôle à un compte principal sur plusieurs projets, dossiers ou organisations, procédez comme suit :

Dans la console Google Cloud , accédez à la page Gérer les ressources.

Sélectionnez tous les projets pour lesquels vous souhaitez accorder des autorisations.

Si le panneau d'informations n'est pas déjà visible, cliquez sur Afficher le panneau d'informations. Cliquez ensuite sur Autorisations.

Sélectionnez un compte principal auquel attribuer un rôle :

- Pour attribuer un rôle à un compte principal qui dispose déjà d'autres rôles, recherchez une ligne contenant le compte principal, cliquez sur Modifier le compte principal sur cette ligne, puis cliquez sur Ajoutez un autre rôle.

- Pour attribuer un rôle à un compte principal qui ne dispose pas déjà d'autres rôles, cliquez sur Ajouter un compte principal, puis saisissez un identifiant de compte principal (par exemple,

my-user@example.comou//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com).

Sélectionnez un rôle à attribuer dans la liste déroulante.

Facultatif : ajoutez une condition au rôle.

Cliquez sur Enregistrer. Le rôle sélectionné est attribué au compte principal sur chacune des ressources sélectionnées.

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

La commande

add-iam-policy-bindingvous permet d'attribuer rapidement un rôle à un compte principal.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

-

RESOURCE_TYPE: type de ressource dont vous souhaitez gérer l'accès. Utilisezprojects,resource-manager foldersouorganizations. -

RESOURCE_ID: ID de votre projet Google Cloud , dossier ou organisation. Les ID de projets sont alphanumériques, par exemplemy-project. Les ID de dossier et d'organisation sont numériques, tels que123456789012. -

PRINCIPAL: identifiant du compte principal ou membre, se présentant généralement sous la forme suivante :PRINCIPAL_TYPE:ID. Par exemple,user:my-user@example.comouprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com. Pour obtenir la liste complète des valeurs possibles pourPRINCIPAL, consultez Identifiants principaux.Pour le type de compte principal

user, le nom de domaine indiqué dans l'identifiant doit être un domaine Google Workspace ou Cloud Identity. Pour savoir comment configurer un domaine Cloud Identity, consultez la présentation de Cloud Identity. -

ROLE_NAME: nom du rôle que vous souhaitez révoquer. Utilisez l'un des formats suivants :- Rôles prédéfinis :

roles/SERVICE.IDENTIFIER - Rôles personnalisés au niveau du projet :

projects/PROJECT_ID/roles/IDENTIFIER - Rôles personnalisés au niveau de l'organisation :

organizations/ORG_ID/roles/IDENTIFIER

Pour obtenir la liste complète des rôles prédéfinis, consultez la page Comprendre les rôles.

- Rôles prédéfinis :

-

CONDITION: condition à ajouter à la liaison de rôle. Si vous ne souhaitez pas ajouter de condition, utilisez la valeurNone. Pour en savoir plus sur les conditions, consultez la présentation des conditions.

Exécutez la commande suivante :

Linux, macOS ou Cloud Shell

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID \ --member=PRINCIPAL --role=ROLE_NAME \ --condition=CONDITION

Windows (PowerShell)

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID ` --member=PRINCIPAL --role=ROLE_NAME ` --condition=CONDITION

Windows (cmd.exe)

gcloud RESOURCE_TYPE add-iam-policy-binding RESOURCE_ID ^ --member=PRINCIPAL --role=ROLE_NAME ^ --condition=CONDITION

La réponse contient la stratégie IAM mise à jour.

-

Révoquer un rôle IAM unique

Pour révoquer un seul rôle d'un compte principal, procédez comme suit :

Console

Dans la console Google Cloud , accédez à la page IAM.

Sélectionnez un projet, un dossier ou une organisation.

Recherchez la ligne contenant le compte principal dont vous souhaitez révoquer l'accès. Cliquez ensuite sur Modifier le compte principal sur cette ligne.

Cliquez sur le bouton Supprimer () correspondant au rôle que vous souhaitez révoquer, puis cliquez sur Enregistrer.

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

Pour révoquer rapidement un rôle d'un utilisateur, exécutez la commande

remove-iam-policy-binding:gcloud RESOURCE_TYPE remove-iam-policy-binding RESOURCE_ID

--member=PRINCIPAL --role=ROLE_NAMEIndiquez les valeurs suivantes :

-

RESOURCE_TYPE: type de ressource dont vous souhaitez gérer l'accès. Utilisezprojects,resource-manager foldersouorganizations. -

RESOURCE_ID: ID de votre projet Google Cloud , dossier ou organisation. Les ID de projets sont alphanumériques, par exemplemy-project. Les ID de dossier et d'organisation sont numériques, tels que123456789012. -

PRINCIPAL: l'identifiant du compte principal, ou du membre, qui se présente généralement sous la forme suivante :PRINCIPAL_TYPE:ID. Par exemple,user:my-user@example.comouprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com.Pour le type de membre

user, le nom de domaine indiqué dans l'identifiant doit être un domaine Google Workspace ou Cloud Identity. Pour savoir comment configurer un domaine Cloud Identity, consultez la présentation de Cloud Identity. -

ROLE_NAME: nom du rôle que vous souhaitez révoquer. Utilisez l'un des formats suivants :- Rôles prédéfinis :

roles/SERVICE.IDENTIFIER - Rôles personnalisés au niveau du projet :

projects/PROJECT_ID/roles/IDENTIFIER - Rôles personnalisés au niveau de l'organisation :

organizations/ORG_ID/roles/IDENTIFIER

Pour obtenir la liste complète des rôles prédéfinis, consultez la page Comprendre les rôles.

- Rôles prédéfinis :

Par exemple, pour révoquer le rôle de créateur de projet du compte de service

example-service-account@example-project.iam.gserviceaccount.comsur le projetexample-project, procédez comme suit :gcloud projects remove-iam-policy-binding example-project

--member=serviceAccount:example-service-account@example-project.iam.gserviceaccount.com

--role=roles/resourcemanager.projectCreator -

Pour vous assurer de ne pas révoquer les rôles nécessaires, vous pouvez activer les recommandations pour la modification des risques. Les recommandations de modification de risque génèrent des avertissements lorsque vous essayez de révoquer des rôles au niveau du projet queGoogle Cloud a identifiés comme importants.

Attribuer ou révoquer plusieurs rôles IAM à l'aide de la console Google Cloud

Vous pouvez attribuer et révoquer plusieurs rôles pour un même compte principal à l'aide de la console Google Cloud :

Dans la console Google Cloud , accédez à la page IAM.

Sélectionnez un projet, un dossier ou une organisation.

Sélectionnez le compte principal dont vous souhaitez modifier le rôle :

Pour modifier les rôles d'un compte principal disposant déjà de rôles sur la ressource, recherchez une ligne contenant le compte principal, puis cliquez sur Modifier le compte principal sur cette ligne, puis cliquez sur Ajouter un autre rôle.

Pour modifier les rôles d'un agent de service, cochez la case Inclure les attributions de rôles fournies par Google pour afficher son adresse e-mail.

Pour attribuer des rôles à un compte principal qui ne dispose d'aucun rôle sur la ressource, cliquez sur Accorder l'accès, puis saisissez un identifiant de compte principal (par exemple,

my-user@example.comou//iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com).

Modifiez les rôles du compte principal :

- Pour attribuer un rôle à un compte principal qui ne dispose pas de rôles existants sur la ressource, cliquez sur Sélectionner un rôle, puis sélectionnez un rôle à attribuer dans la liste déroulante.

- Pour attribuer un rôle supplémentaire au compte principal, cliquez sur Ajouter un autre rôle, puis sélectionnez un rôle à attribuer dans la liste déroulante.

- Pour remplacer l'un des rôles du compte principal par un autre rôle, cliquez sur le rôle existant, puis choisissez un autre rôle à attribuer dans la liste déroulante.

- Pour révoquer l'un des rôles du compte principal, cliquez sur le bouton Supprimer pour chaque rôle à révoquer.

Vous pouvez également ajouter une condition à un rôle, modifier la condition d'un rôle ou supprimer la condition d'un rôle.

Cliquez sur Enregistrer.

Attribuer ou révoquer plusieurs rôles IAM de manière programmatique

Pour effectuer des modifications d'accès à grande échelle impliquant l'attribution et la révocation de plusieurs rôles pour plusieurs comptes principaux, utilisez le modèle lecture-modification-écriture pour mettre à jour la stratégie d'autorisation de la ressource :

- Lisez la stratégie d'autorisation actuelle en appelant

getIamPolicy(). - Modifiez la stratégie d'autorisation, à l’aide d’un éditeur de texte ou de façon automatisée, afin d'ajouter ou de supprimer des comptes principaux ou des liaisons de rôles.

- Écrivez la stratégie d'autorisation mise à jour en appelant

setIamPolicy().

Vous pouvez utiliser gcloud CLI, l'API REST ou les bibliothèques clientes Resource Manager pour mettre à jour la stratégie d'autorisation.

En règle générale, les modifications apportées aux stratégies prennent effet en moins de deux minutes. Toutefois, dans certains cas, la propagation des modifications dans le système peut prendre sept minutes ou plus.

Obtenir la stratégie d'autorisation actuelle

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

Pour obtenir la stratégie d'autorisation associée à la ressource, exécutez la commande

get-iam-policycorrespondante.gcloud RESOURCE_TYPE get-iam-policy RESOURCE_ID --format=FORMAT > PATH

Indiquez les valeurs suivantes :

-

RESOURCE_TYPE: type de la ressource pour laquelle vous souhaitez obtenir la stratégie d'autorisation. Utilisez l'une des valeurs suivantes :projects,resource-manager foldersouorganizations. -

RESOURCE_ID: ID de votre projet Google Cloud , dossier ou organisation. Les ID de projets sont alphanumériques, par exemplemy-project. Les ID de dossiers et d'organisations sont numériques, tels que123456789012. -

FORMAT: format souhaité pour la stratégie d'autorisation. Utilisezjsonouyaml. -

PATH: le chemin d'accès à un nouveau fichier de sortie pour la stratégie d'autorisation.

Par exemple, la commande suivante récupère la stratégie d'autorisation du projet

my-projectet l'enregistre dans votre répertoire d'accueil au format JSON :gcloud projects get-iam-policy my-project --format json > ~/policy.json

-

API_VERSION: version de l'API à utiliser. Pour les projets et les organisations, utilisezv1. Pour les dossiers, utilisezv2.RESOURCE_TYPE: type de ressource dont vous souhaitez gérer la stratégie. Utilisez la valeurprojects,foldersouorganizations.RESOURCE_ID: ID de votre projet, de votre organisation ou de votre dossier Google Cloud. Les ID de projet sont des chaînes alphanumériques, telles quemy-project. Les ID de dossier et d'organisation sont numériques, tels que123456789012.POLICY_VERSION: version de la stratégie à renvoyer. Les requêtes doivent spécifier la version de stratégie la plus récente, qui est la version 3. Pour plus d'informations, consultez la section Spécifier une version de stratégie lors de l'obtention d'une stratégie.

C#

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation d'un dossier ou d'une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

Java

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation d'un dossier ou d'une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

Python

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

L'exemple suivant montre comment obtenir la stratégie d'autorisation d'un projet. Pour savoir comment obtenir la stratégie d'autorisation d'un dossier ou d'une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

REST

La méthode

getIamPolicyde l'API Resource Manager permet d'obtenir la stratégie d'autorisation d'un projet, d'un dossier ou d'une organisation.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

Méthode HTTP et URL :

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:getIamPolicy

Corps JSON de la requête :

{ "options": { "requestedPolicyVersion": POLICY_VERSION } }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse contient la stratégie d'autorisation de la ressource. Par exemple :

{ "version": 1, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] } ] }Enregistrez la réponse dans un fichier du type approprié (

jsonouyaml).Modifier la stratégie d'autorisation

De façon automatisée ou à l'aide d'un éditeur de texte, modifiez la copie locale de la stratégie d'autorisation de votre ressource afin de refléter les rôles que vous souhaitez accorder ou révoquer.

Pour vous assurer de ne pas écraser les autres modifications, ne modifiez pas et ne supprimez pas le champ

etagde la stratégie d'autorisation. Le champetagidentifie l'état actuel de la stratégie d'autorisation. Lorsque vous définissez la stratégie d'autorisation modifiée, Cloud IAM compare la valeuretagde la requête avec la valeuretagexistante et n'écrit la stratégie d'autorisation que si les valeurs correspondent.Pour modifier les rôles accordés par une stratégie d'autorisation, vous devez modifier les liaisons de rôle dans la stratégie d'autorisation. Les liaisons de rôle ont le format suivant :

{ "role": "ROLE_NAME", "members": [ "PRINCIPAL_1", "PRINCIPAL_2", ... "PRINCIPAL_N" ], "conditions:" { CONDITIONS } }

Les espaces réservés prennent les valeurs suivantes :

ROLE_NAME: nom du rôle que vous souhaitez attribuer. Utilisez l'un des formats suivants :- Rôles prédéfinis :

roles/SERVICE.IDENTIFIER - Rôles personnalisés au niveau du projet :

projects/PROJECT_ID/roles/IDENTIFIER - Rôles personnalisés au niveau de l'organisation :

organizations/ORG_ID/roles/IDENTIFIER

Pour obtenir la liste complète des rôles prédéfinis, consultez la page Comprendre les rôles.

- Rôles prédéfinis :

PRINCIPAL_1,PRINCIPAL_2,...PRINCIPAL_N: identifiants des comptes principaux auxquels vous souhaitez accorder le rôle.Les identifiants des comptes principaux se présentent généralement sous la forme suivante :

PRINCIPAL-TYPE:ID. Par exemple,user:my-user@example.comouprincipalSet://iam.googleapis.com/locations/global/workforcePools/example-pool/group/example-group@example.com. Pour obtenir la liste complète des valeurs possibles pourPRINCIPAL, consultez Identifiants principaux.Pour le type de compte principal

user, le nom de domaine indiqué dans l'identifiant doit être un domaine Google Workspace ou Cloud Identity. Pour savoir comment configurer un domaine Cloud Identity, consultez la présentation de Cloud Identity.CONDITIONS: facultatif. Toutes les conditions qui spécifient quand l'accès sera accordé.

Accorder un rôle IAM

Pour attribuer des rôles à vos comptes principaux, modifiez les liaisons de rôles dans la stratégie d'autorisation. Pour savoir quels rôles vous pouvez attribuer, consultez la section Comprendre les rôles ou Afficher les rôles pouvant être attribués sur la ressource. Si vous avez besoin d'identifier les rôles prédéfinis les plus appropriés, consultez Trouver les rôles prédéfinis adaptés.

Vous pouvez éventuellement utiliser des conditions pour n'accorder des rôles que lorsque certaines conditions sont remplies.

Pour accorder un rôle déjà inclus dans la stratégie d'autorisation, ajoutez le compte principal à une liaison de rôle existante :

gcloud

Modifiez la stratégie d'autorisation renvoyée en ajoutant le compte principal à une liaison de rôle existante. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.

Par exemple, imaginons que la stratégie d'autorisation contienne la liaison de rôle suivante, qui attribue le rôle Examinateur de sécurité (

roles/iam.securityReviewer) à Kai :{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com" ] }Pour accorder ce même rôle à Raha, ajoutez l'identifiant principal de Raha à la liaison de rôle existante :

{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com", "user:raha@example.com" ] }

C#

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Go

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Java

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Python

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

REST

Modifiez la stratégie d'autorisation renvoyée en ajoutant le compte principal à une liaison de rôle existante. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.

Par exemple, imaginons que la stratégie d'autorisation contienne la liaison de rôle suivante, qui attribue le rôle Examinateur de sécurité (

roles/iam.securityReviewer) à Kai :{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com" ] }Pour accorder ce même rôle à Raha, ajoutez l'identifiant principal de Raha à la liaison de rôle existante :

{ "role": "roles/iam.securityReviewer", "members": [ "user:kai@example.com", "user:raha@example.com" ] }

Pour accorder un rôle qui n'est pas encore inclus dans la stratégie, d'autorisation ajoutez une liaison de rôle :

gcloud

Modifiez la stratégie d'autorisation en ajoutant une nouvelle liaison de rôle qui accorde le rôle au compte principal. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.

Par exemple, pour accorder le rôle Administrateur de Compute Storage (

roles/compute.storageAdmin) à Raha, ajoutez la liaison de rôle suivante au tableaubindingsde la stratégie d'autorisation :{ "role": "roles/compute.storageAdmin", "members": [ "user:raha@example.com" ] }C#

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM C#.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Java

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM Java.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Python

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM Python.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

REST

Modifiez la stratégie d'autorisation en ajoutant une nouvelle liaison de rôle qui accorde le rôle au compte principal. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.

Par exemple, pour accorder le rôle Administrateur de Compute Storage (

roles/compute.storageAdmin) à Raha, ajoutez la liaison de rôle suivante au tableaubindingsde la stratégie d'autorisation :{ "role": "roles/compute.storageAdmin", "members": [ "user:raha@example.com" ] }Vous pouvez uniquement attribuer des rôles liés à des services d'API activés. Si un service, tel que Compute Engine, n'est pas actif, vous ne pouvez pas attribuer des rôles exclusivement liés à Compute Engine. Pour en savoir plus, consultez l'article Activer et désactiver des API.

L'octroi d'autorisations sur des projets présente certaines contraintes, en particulier lors de l'attribution du rôle Propriétaire (

roles/owner). Pour en savoir plus, consultez la documentation de référence deprojects.setIamPolicy().Révoquer un rôle IAM

Pour révoquer un rôle, supprimez le compte principal de la liaison de rôle. Si la liaison de rôle ne comporte aucun autre compte principal, supprimez toute la liaison de rôle.

gcloud

Révoquez un rôle en modifiant la stratégie d'autorisation JSON ou YAML renvoyée par la commande

get-iam-policy. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.Pour révoquer un rôle d'un compte principal, supprimez le compte principal ou la liaison du tableau

bindingsde la stratégie d'autorisation.C#

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM C#.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Go

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM Go.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Java

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM Java.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

Python

Pour savoir comment installer et utiliser la bibliothèque cliente pour IAM, consultez la page Bibliothèques clientes IAM. Pour en savoir plus, consultez la documentation de référence de l'API Cloud IAM Python.

Pour vous authentifier auprès d'IAM, configurez le service Identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

REST

Révoquez un rôle en modifiant la stratégie d'autorisation JSON ou YAML renvoyée par la commande

get-iam-policy. Cette modification ne prendra effet que lorsque vous aurez défini la stratégie d'autorisation mise à jour.Pour révoquer un rôle d'un compte principal, supprimez le compte principal ou la liaison du tableau

bindingsde la stratégie d'autorisation.Définir la stratégie d'autorisation

Après avoir modifié la stratégie d'autorisation pour accorder et révoquer des rôles, appelez

setIamPolicy()pour mettre à jour la stratégie.gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

-

Pour définir la stratégie d'autorisation de la ressource, exécutez la commande

set-iam-policy:gcloud RESOURCE_TYPE set-iam-policy RESOURCE_ID PATH

Indiquez les valeurs suivantes :

-

RESOURCE_TYPE: type de la ressource sur laquelle vous souhaitez définir la stratégie d'autorisation. Utilisez l'une des valeurs suivantes :projects,resource-manager foldersouorganizations. -

RESOURCE_ID: ID de votre projet Google Cloud , dossier ou organisation. Les ID de projets sont alphanumériques, par exemplemy-project. Les ID de dossiers et d'organisations sont numériques, tels que123456789012. -

PATH: le chemin d'accès à un fichier contenant la nouvelle stratégie d'autorisation.

La réponse contient la stratégie d'autorisation mise à jour :

Par exemple, la commande suivante définit la stratégie d'autorisation stockée dans

policy.jsonen tant que stratégie d'autorisation pour le projetmy-project:gcloud projects set-iam-policy my-project ~/policy.json

-

API_VERSION: version de l'API à utiliser. Pour les projets et les organisations, utilisezv1. Pour les dossiers, utilisezv2.RESOURCE_TYPE: type de ressource dont vous souhaitez gérer la stratégie. Utilisez la valeurprojects,foldersouorganizations.RESOURCE_ID: ID de votre projet, de votre organisation ou de votre dossier Google Cloud. Les ID de projet sont des chaînes alphanumériques, telles quemy-project. Les ID de dossier et d'organisation sont numériques, tels que123456789012.-

POLICY: représentation JSON de la stratégie que vous souhaitez définir. Pour en savoir plus sur le format d'une stratégie, consultez la documentation de référence sur les stratégies.

C#

Java

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

L'exemple suivant montre comment définir la stratégie d'autorisation pour un projet. Pour savoir comment définir la stratégie d'autorisation d'un dossier ou d'une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

Python

Pour vous authentifier auprès de Resource Manager, configurez les identifiants par défaut de l'application. Pour plus d'informations, consultez la section Avant de commencer.

Pour savoir comment installer et utiliser la bibliothèque cliente pour Resource Manager, consultez la page Bibliothèques clientes Resource Manager.

L'exemple suivant montre comment définir la stratégie d'autorisation pour un projet. Pour savoir comment définir la stratégie d'autorisation d'un dossier ou d'une organisation, consultez la documentation de la bibliothèque cliente Resource Manager pour votre langage de programmation.

REST

La méthode

setIamPolicyde l'API Resource Manager définit la stratégie de la requête comme nouvelle stratégie d'autorisation pour le projet, le dossier ou l'organisation.Avant d'utiliser les données de requête ci-dessous, effectuez les remplacements suivants :

Méthode HTTP et URL :

POST https://cloudresourcemanager.googleapis.com/API_VERSION/RESOURCE_TYPE/RESOURCE_ID:setIamPolicy

Corps JSON de la requête :

{ "policy": POLICY }Pour envoyer votre requête, développez l'une des options suivantes :

La réponse contient la stratégie d'autorisation mise à jour.

Étapes suivantes

- Découvrez comment gérer l'accès aux comptes de service.

- Découvrez les étapes générales de gestion de l'accès à d'autres ressources.

- Découvrez comment choisir les rôles prédéfinis les plus appropriés.

- Utilisez l'outil Policy Troubleshooter pour comprendre pourquoi un utilisateur est autorisé ou non à accéder à une ressource ou à appeler une API.

- Découvrez comment afficher les rôles que vous pouvez attribuer pour une ressource particulière.

- Découvrez comment rendre l'accès d'un compte principal conditionnel avec des liaisons de rôle conditionnelles.

- Découvrez comment sécuriser vos applications avec Identity-Aware Proxy.

Faites l'essai

Si vous débutez sur Google Cloud, créez un compte pour évaluer les performances de nos produits en conditions réelles. Les nouveaux clients bénéficient également de 300 $ de crédits gratuits pour exécuter, tester et déployer des charges de travail.

Essai gratuitSauf indication contraire, le contenu de cette page est régi par une licence Creative Commons Attribution 4.0, et les échantillons de code sont régis par une licence Apache 2.0. Pour en savoir plus, consultez les Règles du site Google Developers. Java est une marque déposée d'Oracle et/ou de ses sociétés affiliées.

Dernière mise à jour le 2025/10/17 (UTC).

-

Pour gérer l'accès à un projet :

Administrateur de projet IAM (