Neste guia, descrevemos como usar a federação de identidade da carga de trabalho para permitir que as cargas de trabalho usem credenciais do Active Directory para autenticação no Google Cloud.

Se você estiver executando cargas de trabalho do Windows Server em um ambiente do Active Directory, essas cargas de trabalho poderão ter acesso a credenciais do Active Directory. Por exemplo:

- Um Serviço do Windows pode ser configurado para fazer login como um usuário do domínio.

- Um aplicativo IIS pode ser configurado para ser executado como uma conta de serviço gerenciada para o grupo (gMSA).

Ao usar a federação de identidade da carga de trabalho em combinação com o Active Directory Federation Services (AD FS), é possível permitir que essas cargas de trabalho troquem as credenciais do Active Directory Kerberos por credenciais de curta duração Google Cloud . As cargas de trabalho podem usar essas credenciais de curta duração para acessar as APIs Google Cloud.

A troca de credenciais do Active Directory por credenciais de curta duração do Google Cloud encadeia duas trocas de token:

- Uma carga de trabalho usa o OpenID Connect (OIDC), SAML-POST ou WS-Trust para solicitar um token OIDC ou declaração SAML do AD FS. Para autenticar no AD FS, a carga de trabalho usa a autenticação integrada do Windows (IWA) e as credenciais atuais do Active Directory.

- Em seguida, a carga de trabalho usa a federação de identidade da carga de trabalho para trocar o token OIDC ou declaração SAML por um token do Security Token Service e, opcionalmente, representar uma conta de serviço Google Cloud .

Neste documento, mostramos como automatizar esse processo de forma que não exija alterações no seu aplicativo usando o Workload Authenticator para Windows.

Preparar o AD FS

Você só precisa realizar essas etapas uma vez.

Selecionar um protocolo

A maneira de preparar o AD FS depende do protocolo que você quer usar:

SAML: é possível permitir que as cargas de trabalho usem SAML ou WS-Trust para receber declarações SAML.

Para usar o SAML ou o WS-Trust, crie uma parte confiável no AD FS e configure um pool de identidades de carga de trabalho para confiar em declarações emitidas para essa parte confiável.

Uma carga de trabalho pode usar o usuário do Active Directory para se autenticar no AD FS, seja usando a vinculação SAML-POST ou o WS-Trust. Em seguida, o AD FS emite uma declaração SAML que contém informações sobre o usuário do Active Directory da carga de trabalho e outras informações, como associações ao grupo.

O uso de SAML ou WS-Trust requer o AD FS 3.0, o AD FS para o Windows Server 2016 ou uma versão mais recente do AD FS.

OIDC: é possível permitir que cargas de trabalho usem o OIDC para receber tokens do OIDC.

Para usá-lo, crie um cliente OIDC (aplicativo nativo) e um recurso OIDC (API Web) no AD FS. Em seguida, configure um pool de identidades de carga de trabalho para confiar em tokens de acesso emitidos para a API Web.

Uma carga de trabalho pode usar o usuário do Active Directory e a concessão de

client_credentialsdo OAuth para autenticação no AD FS. Em seguida, o AD FS emite um token de acesso, mas não um token de ID.O token de acesso contém informações sobre o aplicativo cliente OIDC, mas não inclui informações sobre o usuário do Active Directory da carga de trabalho nem as associações ao grupo.

Como os tokens de acesso não contêm informações sobre o usuário do Active Directory, usar OIDC pode ser menos flexível do que usar SAML ou WS-Trust.

O uso do OIDC requer o AD FS para o Windows Server 2016 ou uma versão mais recente do AD FS.

Para fazer login, seu IdP precisa fornecer informações de autenticação assinadas. Os IdPs OIDC precisam fornecer um JWT, e as respostas do IdP SAML precisam ser assinadas.

Pré-requisitos do IWA

Nesta seção, descrevemos os pré-requisitos do IWA necessários para usar este guia.

Se você nunca usou o IWA com o AD FS, verifique se atende aos seguintes pré-requisitos:

- Você configurou o AD FS para permitir a Autenticação do Windows e usar o nome principal do serviço correto.

- Você configurou a proteção estendida para autenticação para que seja compatível com sua implantação do AD FS.

Registrar a carga de trabalho

Para registrar a carga de trabalho no AD FS, faça o seguinte:

OIDC

Para permitir que as cargas de trabalho usem o OIDC, você precisa de dois registros de aplicativos no AD FS:

Um registro de aplicativo do tipo app nativo ou aplicativo de servidor.

Um registro de aplicativo do tipo API da Web que corresponda a um provedor de pool de identidades da carga de trabalho em Google Cloud.

Como registrar o aplicativo cliente

Crie um aplicativo cliente que represente a carga de trabalho. Se você tiver várias cargas de trabalho que precisam de acesso ao Google Cloud, talvez seja necessário criar vários aplicativos cliente.

Para registrar um aplicativo cliente no AD FS, siga estas etapas:

- Abra o snap-in de MMC do AD FS e acesse Grupos de aplicativos.

- Clique em Adicionar grupo de aplicativos.

Na página de boas-vindas, faça o seguinte:

- No campo de texto, insira um nome para o cliente.

- Selecione Aplicativo do servidor.

- Clique em Próxima.

Na página Aplicativo do servidor, faça o seguinte:

No campo de texto text-field, insira um identificador de cliente (ID do cliente) e um URI de redirecionamento.

Se você vai usar apenas o tipo de concessão

client_credentials, o URI de redirecionamento não será usado, e é possível usar um URI comohttp://localhost/.Clique em Próxima.

Na página Configurar credenciais do aplicativo, faça o seguinte:

- Escolha como o cliente fará a autenticação. Para usar a IWA, defina a Autenticação Integrada do Windows como ativada.

- Selecione o usuário do domínio em que o aplicativo está configurado para ser executado.

- Clique em Próxima.

Na página Resumo, revise as configurações e clique em Avançar.

Clique em Fechar para dispensar a caixa de diálogo.

Como criar um aplicativo de API da Web para o pool de identidade da carga de trabalho

Crie outro registro de aplicativo do tipo API da Web. Esse aplicativo corresponde a um provedor de pool de identidade da carga de trabalho, que pode ser usado para configurar uma relação de confiança com Google Cloud.

Para criar o aplicativo no AD FS, siga estas etapas:

- Abra o snap-in de MMC do AD FS e acesse Grupos de aplicativos.

- Clique em Adicionar grupo de aplicativos.

- Na página de Boas-vindas, insira um nome como

Workload Identity Federation (test environment)e selecione API da Web. Depois, clique em Avançar. Na página Configurar API da Web, insira um identificador da parte confiável para essa API.

Em vez de definir um identificador personalizado, use o seguinte URI como identificador da parte confiável:

https://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/WORKLOAD_POOL_ID/providers/WORKLOAD_PROVIDER_ID

Substitua:

PROJECT_NUMBER: o número do projeto do projeto Google Cloud que você usa para criar o pool de identidade da carga de trabalho.WORKLOAD_POOL_ID: ID de sua escolha que identifica o pool de identidades da carga de trabalho. É necessário usar o mesmo ID ao criar o pool de identidades da carga de trabalho posteriormente.WORKLOAD_PROVIDER_ID: ID de sua escolha que identifica o provedor de pools de identidades de cargas de trabalho. É necessário usar o mesmo ID ao criar o provedor de pool de identidade da carga de trabalho posteriormente.

A formatação do URI dessa maneira garante que o identificador da parte confiável identifique exclusivamente um provedor de pool de identidade da carga de trabalho.

Você precisará do identificador da parte confiável mais adiante ao configurar o provedor de pool de identidade da carga de trabalho.

Clique em Próxima.

Na página Aplicar política de controle de acesso, selecione uma política de acesso apropriada e clique em Avançar.

Na página Configurar permissões do aplicativo, adicione o aplicativo cliente que você criou. Depois clique em Next.

Na página Resumo, revise as configurações e clique em Avançar.

Clique em Fechar para dispensar a caixa de diálogo.

SAML ou confiança WS

Crie uma relação de confiança com parte confiável no AD FS:

- Abra o snap-in do MMC do AD FS.

- Acesse Relações confiáveis de terceiros.

- Clique em Adicionar relação de confiança com terceira parte confiável.

- Na página de boas-vindas do assistente Adicionar relação de confiança com a parte confiável,

faça o seguinte:

- Selecione Reconhecimento de reivindicações.

- Clique em Iniciar.

- Na página Selecionar fonte de dados, faça o seguinte:

- Selecione Inserir dados sobre terceiros confiáveis manualmente.

- Clique em Próxima.

Na página Especificar nome de exibição, faça o seguinte:

- Digite um nome para a confiança.

- Clique em Próxima.

Na página Configurar certificado, clique em Avançar. Embora a federação de identidade da carga de trabalho seja compatível com SAML criptografado, não a descrevemos neste procedimento. Para saber mais, consulte as instruções da CLI gcloud em Criar o pool de identidades e o provedor, mais adiante neste guia.

Na página Configurar URL, faça o seguinte:

SAML

Use as seguintes configurações:

- Defina Ativar suporte para o protocolo WebSSO do SAML 2.0 como ativado.

No campo URL de serviço de SSO do SAML 2.0 da parte confiável, digite o seguinte URL:

https://sts.googleapis.com/v1/token

Confiança WS

Mantenha as configurações padrão

Clique em Próxima.

Na página Configurar identificadores, insira um identificador de terceira parte confiável.

Em vez de personalizar um identificador da parte confiável, use o seguinte URI como identificador da parte confiável:

https://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/WORKLOAD_POOL_ID/providers/WORKLOAD_PROVIDER_ID

Substitua:

PROJECT_NUMBER: o número do projeto do projeto Google Cloud que você usa para criar o pool de identidade da carga de trabalho.WORKLOAD_POOL_ID: ID de sua escolha que identifica o pool de identidades da carga de trabalho. É necessário usar o mesmo ID ao criar o pool de identidades da carga de trabalho posteriormente.WORKLOAD_PROVIDER_ID: ID de sua escolha que identifica o provedor de pools de identidades de cargas de trabalho. É necessário usar o mesmo ID ao criar o provedor do pool de identidade da carga de trabalho posteriormente.

A formatação do URI dessa maneira garante que o identificador da parte confiável identifique exclusivamente um provedor de pool de identidade da carga de trabalho.

Você precisará do identificador da parte confiável mais adiante ao configurar o provedor de pool de identidade da carga de trabalho.

Clique em Próxima.

Na página Escolher política de controle de acesso, selecione uma política de controle de acesso apropriada e clique em Avançar.

Na página Tudo pronto para adicionar confiança, revise as configurações e clique em Avançar.

Na página Concluir, clique em Fechar para dispensar a caixa de diálogo.

Para serem compatíveis com a federação de identidade da carga de trabalho, as declarações SAML precisam conter pelo menos uma declaração

que identifique o usuário do Active Directory de maneira exclusiva. Normalmente, é usada a declaração ID de nome para essa finalidade, que corresponde ao valor do elemento NameID na declaração SAML.

Para personalizar o conjunto de declarações da asserção SAML, é necessário editar a política de emissão de reivindicações da relação de confiança com terceira parte confiável. Para editar a política de emissão de declarações, faça isto:

- Na lista de relações de confiança com terceira parte confiável, selecione a confiança que você acabou de criar e clique em Editar política de emissão de declarações.

- Clique em Adicionar regra.

- Na página Escolher tipo de regra do assistente Adicionar regra de declaração de transformação, faça isto:

- Selecione Transformar uma reivindicação recebida.

- Clique em Próxima.

Na página Configurar regra de declaração, defina as seguintes configurações:

- Nome da regra de reivindicação:

Name Identifier. - Tipo de reivindicação de entrada: selecione SID principal, UPN ou outra reivindicação para identificar o sujeito de forma exclusiva.

- Tipo de reivindicação de saída: ID de nome.

- Formato de ID de nome de saída: Não especificado.

- Nome da regra de reivindicação:

Selecione Passar por todos os valores de reivindicação e clique em Concluir.

Você também pode configurar regras adicionais para incluir mais atributos nas declarações SAML.

Clique em OK para fechar a caixa de diálogo da política de emissão de reivindicações.

Configurar a federação de identidade da carga de trabalho

Você só precisa realizar essas etapas uma vez para cada domínio do Microsoft Active Directory com que quer federar. É possível, então, usar o mesmo pool de identidade da carga de trabalho e servidor em várias cargas de trabalho e em vários projetos doGoogle Cloud .

Para começar a configurar a federação de identidade da carga de trabalho, faça isto:

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

É melhor

usar um projeto dedicado para gerenciar pools e provedores de identidade da carga de trabalho.

-

Verify that billing is enabled for your Google Cloud project.

Enable the IAM, Resource Manager, Service Account Credentials, and Security Token Service APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM

role (roles/serviceusage.serviceUsageAdmin), which

contains the serviceusage.services.enable permission. Learn how to grant

roles.

Definir um mapeamento e uma condição de atributo

As credenciais específicas do ambiente da carga de trabalho do Active Directory contêm vários atributos, e você precisa decidir qual atributo quer usar como identificador do assunto (google.subject) em Google Cloud.

Também é possível mapear outros atributos. Consulte esses atributos adicionais ao conceder acesso aos recursos.

OIDC

Os mapeamentos de atributos podem usar as declarações incorporadas aos tokens de acesso do AD FS como atributos de origem.

Para autenticar um aplicativo, use o seguinte mapeamento de atributos:

google.subject=assertion.appid

Esse mapeamento define google.subject como o valor da declaração appid, que

contém o ID do cliente do aplicativo do AD FS.

SAML ou confiança WS

Os mapeamentos de atributos podem usar as reivindicações incorporadas na declaração emitida pelo AD FS, conforme descrito anteriormente neste guia.

Use o seguinte mapeamento para permitir que a federação de identidade da carga de trabalho use a declaração do ID de nome pela declaração SAML para identificar o usuário de forma exclusiva:

google.subject=assertion.subject

Se você configurou a política de emissão de reivindicação para incluir declarações adicionais em declarações SAML, será possível adicionar outros mapeamentos. Por exemplo:

google.groups=assertion.attributes['http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'] attribute.userip=['http://schemas.microsoft.com/2014/09/requestcontext/claims/userip'][0]

Também é possível definir uma condição de atributo. As condições do atributo

são expressões CEL que podem verificar atributos de declaração e atributos de destino.

Se a condição do atributo for avaliada como true para uma determinada credencial, a

credencial será aceita. Caso contrário, a credencial será rejeitada.

OIDC

Use uma condição de atributo para restringir quais clientes podem usar a federação de identidade da carga de trabalho para conseguir tokens de curta duração doGoogle Cloud .

Por exemplo, a condição a seguir define que os aplicativos precisam usar IWA para fazer autenticação no AD FS:

assertion.authmethod=='http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/windows'

Para controlar a lista de aplicativos que podem conseguir credenciais de curta duração para Google Cloud, não defina condições de atributos. Em vez disso, use permissões de cliente no AD FS para definir quais aplicativos são permitidos.

SAML ou confiança WS

Use uma condição de atributo para restringir quais usuários do Active Directory podem usar a federação de identidade da carga de trabalho para conseguir tokens de curta duração doGoogle Cloud .

Por exemplo, a condição a seguir permite apenas declarações SAML que incluam uma determinada reivindicação de associação a grupo:

"S-1-5-6" in google.groups

Crie um pool de identidades e um provedor de carga de trabalho

Funções exigidas

Para receber as permissões necessárias para configurar a federação de identidade da carga de trabalho, peça ao administrador para conceder a você os seguintes papéis do IAM no projeto:

-

Administrador de pool de Identidade da carga de trabalho (

roles/iam.workloadIdentityPoolAdmin) -

Administrador da conta de serviço (

roles/iam.serviceAccountAdmin)

Para mais informações sobre a concessão de papéis, consulte Gerenciar o acesso a projetos, pastas e organizações.

Também é possível conseguir as permissões necessárias por meio de papéis personalizados ou de outros papéis predefinidos.

Como alternativa, o papel básico de Proprietário do IAM (roles/owner) também inclui permissões para configurar a federação de identidade.

Não conceda papéis básicos em um ambiente de produção, recomendamos que você faça isso em um

ambiente de desenvolvimento ou teste.

Console

No console Google Cloud , acesse a página Novo provedor de carga de trabalho e pool.

Em Criar um pool de identidades, digite o seguinte:

- Nome: o nome do pool. O nome também é usado como o ID do pool. Não será possível alterar o ID do pool posteriormente.

- Descrição: texto que descreve a finalidade do pool.

Clique em Continuar.

Defina as configurações do provedor:

OIDC

- Selecione um provedor: OpenID Connect (OIDC).

- Nome do provedor: nome do provedor. O nome também é usado como o ID do provedor. Não será possível alterar o ID depois.

- URL do emissor:

https://ADFS_DOMAIN/adfs, em queADFS_DOMAINé o nome do domínio público do servidor ou farm do AD FS.

SAML

Para configurar a federação de identidade da carga de trabalho de um IdP compatível com SAML 2.0, use as instruções da gcloud CLI.

Clique em Continuar.

Em Configurar atributos do provedor, adicione os mapeamentos de atributos identificados anteriormente.

Em Condições de atributo, digite a condição do atributo que você identificou anteriormente. Deixe o campo em branco se não houver uma condição de atributo.

Clique em Salvar para criar o pool de identidades e o provedor da carga de trabalho.

gcloud

Crie um novo pool de identidades de carga de trabalho:

gcloud iam workload-identity-pools create WORKLOAD_POOL_ID \ --location="global" \ --description="DESCRIPTION" \ --display-name="DISPLAY_NAME"Substitua:

WORKLOAD_POOL_ID: o ID exclusivo do pool.DISPLAY_NAME: nome do pool.DESCRIPTION: descrição do pool; Essa descrição aparece ao conceder acesso às identidades do pool.

Adicione um provedor de pool de identidades de carga de trabalho:

OIDC

gcloud iam workload-identity-pools providers create-oidc WORKLOAD_PROVIDER_ID \ --location="global" \ --workload-identity-pool="WORKLOAD_POOL_ID" \ --issuer-uri="https://ADFS_DOMAIN/adfs" \ --allowed-audiences="RELYING_PARTY_ID" \ --attribute-mapping="MAPPINGS" \ --attribute-condition="CONDITIONS"Substitua:

WORKLOAD_PROVIDER_ID: um ID exclusivo para o provedor.WORKLOAD_POOL_ID: o ID do pool.ADFS_DOMAIN: nome de domínio público do servidor do AD FS ou farm.RELYING_PARTY_ID: o identificador da parte confiável do aplicativo de API da Web para o pool de identidade da carga de trabalho no AD FS. Você só precisará desse parâmetro se usar um identificador da parte confiável personalizado.MAPPINGS: lista separada por vírgulas de mapeamentos de atributos identificados anteriormente.CONDITIONS: condição de atributo que você identificou anteriormente. Remova o parâmetro se você não tiver uma condição de atributo.

O prefixo

gcp-é reservado e não pode ser usado em um pool de identidades da força de trabalho ou em um ID de provedor do pool de identidades da força de trabalho.SAML ou confiança WS

curl -O https://ADFS_DOMAIN/federationmetadata/2007-06/federationmetadata.xml gcloud iam workload-identity-pools providers create-saml WORKLOAD_PROVIDER_ID \ --location="global" \ --workload-identity-pool="POOL_ID" \ --idp-metadata-path="federationmetadata.xml" \ --attribute-mapping="MAPPINGS" \ --attribute-condition="CONDITIONS"Substitua:

WORKLOAD_PROVIDER_ID: um ID exclusivo para o provedor.ADFS_DOMAIN: o nome de domínio do servidor do AD FS ou do farm de servidores.WORKLOAD_POOL_ID: o ID do pool.MAPPINGS: a lista separada por vírgulas de mapeamentos de atributos identificados anteriormenteCONDITIONS: opcional. A condição do atributo que você criou anteriormente neste guia.

O prefixo

gcp-é reservado e não pode ser usado em um pool de identidades da força de trabalho ou em um ID de provedor do pool de identidades da força de trabalho.Exemplo:

gcloud iam workload-identity-pools providers create-saml example-provider \ --location="global" \ --workload-identity-pool="pool-1" \ --idp-metadata-path="federationmetadata.xml" \ --attribute-mapping=google.subject=assertion.subject"Opcional: aceitar declarações SAML criptografadas do seu IdP

Para permitir que o IdP do SAML 2.0 produza declarações SAML criptografadas que podem ser aceitas pela federação de identidade da carga de trabalho, faça isto:

- Na federação de identidade da carga de trabalho, faça isto:

- Crie um par de chaves assimétricas para seu provedor de pool de identidade da carga de trabalho.

- Faça o download de um arquivo de certificado que contém a chave pública.

- Configure o IdP do SAML para que use a chave pública para criptografar as declarações SAML emitidas.

- No IdP, faça isto:

- Ative a criptografia de declaração, também conhecida como criptografia de token.

- Faça upload da chave pública que você criou na federação de identidade da carga de trabalho.

- Confirme se o IdP produz declarações SAML criptografadas.

Criar chaves de criptografia de declaração SAML da federação de identidade da carga de trabalho

Nesta seção, mostramos como criar um par de chaves assimétricas que permite que a federação de identidade da carga de trabalho aceite declarações SAML criptografadas.

Google Cloud usa a chave privada para descriptografar as declarações SAML emitidas pelo IdP. Para criar um par de chaves assimétricas para uso com criptografia SAML, execute o seguinte comando. Para saber mais, consulte Algoritmos de criptografia SAML compatíveis.

gcloud iam workload-identity-pools providers keys create KEY_ID \ --workload-identity-pool WORKLOAD_POOL_ID \ --provider WORKLOAD_PROVIDER_ID \ --location global \ --use encryption \ --spec KEY_SPECIFICATION

Substitua:

KEY_ID: o nome da chave que você escolherWORKLOAD_POOL_ID: o ID do poolWORKLOAD_PROVIDER_ID: o ID do provedor do pool de identidade da força de trabalho-

KEY_SPECIFICATION: a especificação da chave, que pode ser uma destas:rsa-2048,rsa-3072ersa-4096.

Depois que o par de chaves for criado, execute o comando a seguir para fazer o download da chave pública em um arquivo de certificado. Somente a federação de identidade da carga de trabalho tem acesso à chave privada.

gcloud iam workload-identity-pools providers keys describe KEY_ID \ --workload-identity-pool WORKLOAD_POOL_ID \ --provider WORKLOAD_PROVIDER_ID \ --location global \ --format "value(keyData.key)" \ > CERTIFICATE_PATH

Substitua:

KEY_ID: o nome da chaveWORKLOAD_POOL_ID: o ID do poolWORKLOAD_PROVIDER_ID: o ID do provedor do pool de identidade da força de trabalhoCERTIFICATE_PATH: o caminho para gravar o certificado em, por exemplo,saml-certificate.cerousaml-certificate.pem

Configurar o IdP compatível com SAML 2.0 para emitir declarações SAML criptografadas

- Mova o arquivo de certificado para o servidor do AD FS.

- No servidor do AD FS, clique com o botão direito do mouse no botão Iniciar (ou pressione Win+X) e clique em Windows PowerShell (Admin).

-

No PowerShell, execute o seguinte comando para ativar a criptografia:

Set-AdfsRelyingPartyTrust ` -TargetName NAME ` -SamlResponseSignature MessageAndAssertion ` -EncryptionCertificate PATH ` -EncryptClaims $TrueSubstitua:

NAME: o nome do objeto de confiança da parte confiávelPATH: o caminho do arquivo de certificado

Usuários do WS-Trust: esse recurso só está disponível quando você usa SAML.

Depois de configurar o IdP para criptografar declarações SAML, recomendamos que você confira se as declarações geradas estão realmente criptografadas. Mesmo com a criptografia da declaração SAML configurada, a federação de identidade da carga de trabalho ainda pode processar declarações de texto simples.

Excluir chaves de criptografia da federação de identidade da carga de trabalho

Para excluir as chaves de criptografia SAML, execute o seguinte comando:gcloud iam workload-identity-pools providers keys delete KEY_ID \ --workload-identity-pool WORKLOAD_POOL_ID \ --provider WORKLOAD_PROVIDER_ID \ --location global

Substitua:

KEY_ID: o nome da chaveWORKLOAD_POOL_ID: o ID do poolWORKLOAD_PROVIDER_ID: o ID do provedor do pool de identidade da força de trabalho

Algoritmos de criptografia SAML compatíveis

A federação de identidade da carga de trabalho é compatível com os seguintes algoritmos de transporte de chaves:

- http://www.w3.org/2001/04/xmlenc#rsa-oaep-mgf1p (link em inglês)

- http://www.w3.org/2009/xmlenc11#rsa-oaep" (link em inglês)

- http://www.w3.org/2001/04/xmlenc#rsa-1_5" (link em inglês)

A federação de identidade da carga de trabalho é compatível com os seguintes algoritmos de criptografia em blocos:

- http://www.w3.org/2001/04/xmlenc#aes128-cbc (link em inglês)

- http://www.w3.org/2001/04/xmlenc#aes192-cbc (link em inglês)

- http://www.w3.org/2001/04/xmlenc#aes256-cbc (link em inglês)

- http://www.w3.org/2009/xmlenc11#aes128-gcm (link em inglês)

- http://www.w3.org/2009/xmlenc11#aes256-gcm

Opcional: ativar a criptografia SAML

As declarações SAML emitidas pelo AD FS são assinadas criptograficamente e trocadas por um canal TLS criptografado. No entanto, as declarações do SAML não são criptografadas. Ao usar a criptografia SAML, é possível configurar o AD FS para criptografar declarações, de modo que elas só possam ser descriptografadas e lidas pelo pool de identidades da carga de trabalho.

OIDC

Esse recurso só está disponível ao usar o SAML.

SAML ou confiança WS

Crie uma chave de criptografia para o provedor do pool de identidade da carga de trabalho:

gcloud iam workload-identity-pools providers keys create rsa2048 \ --workload-identity-pool=POOL_ID \ --provider=WORKLOAD_PROVIDER_ID \ --location=global \ --use=ENCRYPTION \ --spec=RSA_2048Substitua:

WORKLOAD_PROVIDER_ID: ID do provedor.POOL_ID: o ID do pool.

O par de chaves é armazenado e gerenciado pela federação de identidade da carga de trabalho. É possível exportar a chave pública, mas apenas a federação de identidade da carga de trabalho pode acessar a chave privada.

Exporte um certificado que contém a chave pública:

gcloud iam workload-identity-pools providers keys describe rsa2048 \ --workload-identity-pool=POOL_ID \ --provider=WORKLOAD_PROVIDER_ID \ --location=global \ --format="value(keyData.key)" > workload-identity-federation.cerMova o arquivo de certificado para o servidor do AD FS.

No servidor do AD FS, clique com o botão direito do mouse em Iniciar e, em seguida, em Windows PowerShell (administrador).

No PowerShell, modifique a confiança da parte confiável para que ela use a criptografia:

Set-AdfsRelyingPartyTrust ` -TargetName NAME ` -SamlResponseSignature MessageAndAssertion ` -EncryptionCertificate PATH ` -EncryptClaims $True

Substitua:

NAME: o nome do objeto de confiança da parte confiávelPATH: o caminho do arquivo de certificado

Autenticar uma carga de trabalho

É necessário realizar essas etapas uma vez por carga de trabalho.

Permitir que a carga de trabalho externa acesse recursos do Google Cloud

Para fornecer à sua carga de trabalho acesso aos recursos do Google Cloud , recomendamos que você conceda ao principal acesso direto aos recursos. Nesse caso, o principal é o usuário federado. Alguns produtos do Google Cloud têm limitações de APIs do Google Cloud. Se sua carga de trabalho chamar um endpoint de API que apresenta limitação, será possível usar a identidade temporária de conta de serviço. Nesse caso, o principal é a conta de serviçoGoogle Cloud , que atua como a identidade. Você concede acesso à conta de serviço no recurso.

Acesso direto a recursos

É possível conceder acesso a uma identidade federada diretamente nos recursos usando o console Google Cloud ou a gcloud CLI.

Console

Para usar o console do Google Cloud para conceder papéis do IAM

diretamente em um recurso, acesse a página do recurso e conceda o papel. O exemplo a seguir mostra como acessar a página do Cloud Storage e conceder o papel Leitor de objetos do Storage (roles/storage.objectViewer) a uma identidade federada diretamente em um bucket do Cloud Storage.

- No console Google Cloud , acesse a página Buckets do Cloud Storage.

Na lista de buckets, clique no nome do bucket ao qual você quer conceder o papel.

Selecione a guia Permissões na parte superior da página.

Clique no botão add_boxPermitir acesso.

A caixa de diálogo Adicionar principais será exibida.

No campo Novos principais, insira uma ou mais identidades que precisam acessar seu bucket.

Por assunto

principal://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/subject/SUBJECTSubstitua:

PROJECT_NUMBER: o número do projetoPOOL_ID: o ID do pool de carga de trabalhoSUBJECT: o sujeito individual mapeado do IdP, por exemplo,administrator@example.com

Por grupo

principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/group/GROUPSubstitua:

PROJECT_NUMBER: o número do projetoWORKLOAD_POOL_ID: o ID do pool de carga de trabalhoGROUP: o grupo mapeado do IdP, por exemplo:administrator-group@example.com

Por atributo

principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/attribute.ATTRIBUTE_NAME/ATTRIBUTE_VALUESubstitua:

PROJECT_NUMBER: o número do projetoWORKLOAD_POOL_ID: o ID do pool de carga de trabalhoATTRIBUTE_NAME: um dos atributos que foi mapeado do IdPATTRIBUTE_VALUE: o valor do atributo

Escolha um papel ou mais no menu suspenso Selecionar um papel. Os papéis selecionados são exibidos no painel com uma breve descrição das permissões que eles concedem.

Clique em Salvar.

gcloud

Para usar a gcloud CLI a fim de conceder papéis do IAM em um recurso de um projeto, faça isto:

Consiga o número do projeto em que o recurso está definido.

gcloud projects describe $(gcloud config get-value core/project) --format=value\(projectNumber\)

Conceda acesso ao recurso.

Para usar a gcloud CLI para conceder o papel de leitor de objetos de armazenamento (

roles/storage.objectViewer) a identidades externas que atendam a determinados critérios, execute o comando a seguir.Por assunto

gcloud storage buckets add-iam-policy-binding BUCKET_ID \ --role=roles/storage.objectViewer \ --member="principal://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/subject/SUBJECT"Por grupo

gcloud storage buckets add-iam-policy-binding BUCKET_ID \ --role=roles/storage.objectViewer \ --member="principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/group/GROUP"Por atributo

gcloud storage buckets add-iam-policy-binding BUCKET_ID \ --role=roles/storage.objectViewer \ --member="principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/attribute.ATTRIBUTE_NAME/ATTRIBUTE_VALUE"Substitua:

BUCKET_ID: o bucket em que o acesso será concedidoPROJECT_NUMBER: o número do projeto que contém o pool de Identidade da carga de trabalhoPOOL_ID: o ID do pool de identidade da carga de trabalhoSUBJECT: o valor esperado do atributo mapeado paragoogle.subjectGROUP: o valor esperado do atributo mapeado paragoogle.groupsATTRIBUTE_NAME: o nome de um atributo personalizado no seu mapeamento de atributosATTRIBUTE_VALUE: o valor do atributo personalizado no seu mapeamento de atributos

É possível conceder papéis em qualquer recurso do Google Cloud que seja compatível com políticas de permissão do IAM.

Identidade temporária de conta de serviço

Para criar uma conta de serviço para a carga de trabalho externa, faça isto:

Enable the IAM, Security Token Service, and Service Account Credentials APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Crie uma conta de serviço que represente a carga de trabalho. Recomendamos que você use uma conta de serviço dedicada para cada carga de trabalho. A conta de serviço não precisa estar no mesmo projeto que o pool de Identidade da carga de trabalho, mas você precisa se referir ao projeto que contém a conta de serviço.

Conceda à conta de serviço acesso a recursos que você quer que as identidades externas acessem.

Para permitir que a identidade federada represente a conta de serviço, faça o seguinte:

Console

Para usar o console Google Cloud para conceder papéis do IAM a uma identidade federada com conta de serviço, faça o seguinte:

Conta de serviço no mesmo projeto

Para conceder acesso usando a identidade temporária de conta de serviço no mesmo projeto, faça o seguinte:

Acesse a página pools de Identidade da carga de trabalho.

Selecione Conceder acesso.

Na caixa de diálogo Conceder acesso à conta de serviço, selecione Conceder acesso usando a identidade temporária de conta de serviço.

Na lista Contas de serviço, selecione a conta de serviço para as identidades externas que serão representadas e faça isto:

Para escolher quais identidades no pool podem representar a conta de serviço, realize uma das seguintes ações:

Para permitir que apenas identidades específicas do pool de Identidade da carga de trabalho representem a conta de serviço, selecione Somente identidades correspondentes ao filtro.

Na lista Nome do atributo, selecione o atributo que você quer filtrar.

No campo Valor do atributo, insira o valor esperado do atributo. Por exemplo, se você usar um

google.subject=assertion.subde mapeamento de atributos, defina o nome do Atributo comsubjecte o Valor do atributo com o valor da declaraçãosubem tokens emitidos pelo seu provedor de identidade externo.

Para salvar a configuração, clique em Salvar e em Dispensar.

Conta de serviço em um projeto diferente

Para conceder acesso usando a identidade temporária de conta de serviço em um projeto diferente, faça o seguinte:

Acesse a página Contas de serviço.

Selecione a conta de serviço que você quer representar.

Clique em Gerenciar acesso.

Clique em Adicionar principal.

No campo Novo principal, insira um dos seguintes identificadores principais para as identidades no pool que vão representar a identidade da conta de serviço.

Por assunto

principal://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/subject/SUBJECTSubstitua:

PROJECT_NUMBER: o número do projetoPOOL_ID: o ID do pool de carga de trabalhoSUBJECT: o sujeito individual mapeado do IdP, por exemplo,administrator@example.com

Por grupo

principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/group/GROUPSubstitua:

PROJECT_NUMBER: o número do projetoWORKLOAD_POOL_ID: o ID do pool de carga de trabalhoGROUP: o grupo mapeado do IdP, por exemplo:administrator-group@example.com

Por atributo

principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/attribute.ATTRIBUTE_NAME/ATTRIBUTE_VALUESubstitua:

PROJECT_NUMBER: o número do projetoWORKLOAD_POOL_ID: o ID do pool de carga de trabalhoATTRIBUTE_NAME: um dos atributos que foi mapeado do IdPATTRIBUTE_VALUE: o valor do atributo

Por pool

principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/*Substitua:

PROJECT_NUMBER: o número do projetoWORKLOAD_POOL_ID: o ID do pool de carga de trabalho

Em Selecionar um papel, selecione a função de usuário da Identidade da carga de trabalho (

roles/iam.workloadIdentityUser).Para salvar a configuração, clique em Salvar.

gcloud

Para conceder o papel de usuário da Identidade da carga de trabalho (roles/iam.workloadIdentityUser)

a um principal federado ou conjunto de principais, execute o seguinte

comando. Para saber mais sobre os identificadores principais da federação de identidade da carga de trabalho, consulte Tipos principais.

Por assunto

gcloud iam service-accounts add-iam-policy-binding SERVICE_ACCOUNT_EMAIL \

--role=roles/iam.workloadIdentityUser \

--member="principal://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/subject/SUBJECT"Por grupo

gcloud iam service-accounts add-iam-policy-binding SERVICE_ACCOUNT_EMAIL \

--role=roles/iam.workloadIdentityUser \

--member="principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/group/GROUP"Por atributo

gcloud iam service-accounts add-iam-policy-binding SERVICE_ACCOUNT_EMAIL \

--role=roles/iam.workloadIdentityUser \

--member="principalSet://iam.googleapis.com/projects/PROJECT_NUMBER/locations/global/workloadIdentityPools/POOL_ID/attribute.ATTRIBUTE_NAME/ATTRIBUTE_VALUE"Substitua:

SERVICE_ACCOUNT_EMAIL: o endereço de e-mail da conta de serviçoPROJECT_NUMBER: o número do projeto que contém o pool de Identidade da carga de trabalhoPOOL_ID: o ID do pool de identidade da carga de trabalhoSUBJECT: o valor esperado do atributo mapeado paragoogle.subjectGROUP: o valor esperado do atributo mapeado paragoogle.groupsATTRIBUTE_NAME: o nome de um atributo personalizado no seu mapeamento de atributosATTRIBUTE_VALUE: o valor do atributo personalizado no seu mapeamento de atributos

Criar uma configuração de credencial

É possível permitir que as bibliotecas de cliente do Cloud e as ferramentas como a CLI gcloud e o Terraform usem credenciais do Active Directory para fazer a autenticação no Google Cloud com o Autenticador de carga de trabalho do Windows.

O Workload Authenticator para Windows é uma ferramenta de código aberto que funciona como um plug-in para as bibliotecas de cliente do Cloud e ferramentas como a CLI gcloud:

- Quando a ferramenta ou biblioteca precisar de uma nova credencial, ela iniciará o autenticador da carga de trabalho em segundo plano.

- O autenticador de carga de trabalho usa OIDC, SAML ou WS-Trust para receber um novo token ou declaração SAML do AD FS e o transmite de volta à ferramenta ou biblioteca.

- A ferramenta ou biblioteca usa trocas de tokens ou declarações SAML em credenciais Google Cloud de curta duração usando a federação de identidade da carga de trabalho.

Para usar o autenticador de carga de trabalho para Windows, é preciso criar um arquivo de configuração de credencial. Esse arquivo define o seguinte:

- Onde encontrar o autenticador de carga de trabalho para Windows (

wwauth.exe) e com quais parâmetros executá-lo - Qual pool de identidades de carga de trabalho e provedor usar

- Qual conta de serviço representar

Para criar um arquivo de configuração de credenciais, faça isto no Windows Server que executa a carga de trabalho:

- Clique com o botão direito do mouse no botão Iniciar (ou pressione Win+X) e clique em Windows PowerShell.

Faça o download do Autenticador de cargas de trabalho para Windows e salve-o em um local acessível pela sua carga de trabalho:

(New-Object Net.WebClient).DownloadFile( "https://github.com/GoogleCloudPlatform/iam-windows-authenticator/releases/latest/download/wwauth.exe", "${env:ProgramData}\wwauth.exe")Se você criar um arquivo de configuração de credencial usando o autenticador de carga de trabalho do Windows, o arquivo conterá o caminho para o executável. Se você mais tarde excluir ou mover o executável, as cargas de trabalho não vão poder encontrá-lo nem usá-lo.

Lançamento

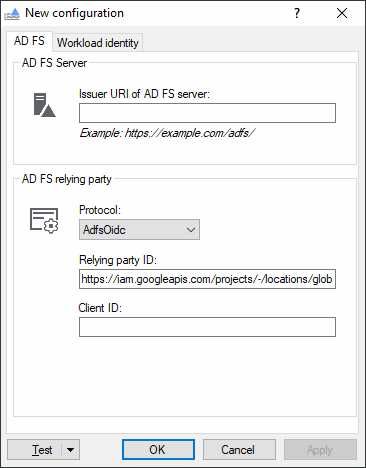

wwauth.exe:& ${env:ProgramData}\wwauth.exeUma caixa de diálogo de configuração é aberta.

Selecione a guia AD FS e insira as seguintes configurações:

URI do emissor do servidor do AD FS: URI público do servidor ou farm do AD FS.

https://ADFS_DOMAIN/adfs/

Substitua

ADFS_DOMAINpelo nome de domínio público do servidor do AD FS ou do farm de servidores.

As próximas configurações dependem do protocolo que você quer usar:

OIDC

- Protocolo: AdfsOidc

- ID da entidade confiável: mantenha o padrão.

- ID do cliente identificador do cliente (ID do cliente) do aplicativo do servidor no AD FS.

SAML

- Protocolo: AdfsSamlPost

- Assertion consumer service URL:

https://sts.googleapis.com/v1/token. - Assinar solicitações usando o certificado: desativado

Confiança WS

- Protocolo: AdfsWsTrust

Selecione a guia Identidade da carga de trabalho e insira as seguintes configurações:

- Número do projeto: número do projeto que contém o pool de identidades da carga de trabalho

- ID do pool: ID do pool de identidades da carga de trabalho

- ID do provedor: o ID do provedor do pool de identidade da carga de trabalho

- Representar conta de serviço: ativada, se você usa a identidade temporária de conta de serviço

- Endereço de e-mail: endereço de e-mail da conta de serviço, se você usa a identidade temporária de conta de serviço

Selecione a guia AD FS e verifique se o campo ID de entidade confiável agora contém o URL do seu provedor de pool de identidade da carga de trabalho.

Clique em Aplicar e escolha um local de arquivo para salvar o arquivo de configuração de credencial.

Ao contrário de uma chave de conta de serviço, um arquivo de configuração de credenciais não contém secrets e não precisa ser mantido em sigilo. Veja detalhes sobre o arquivo de configuração de credenciais em https://google.aip.dev/auth/4117.

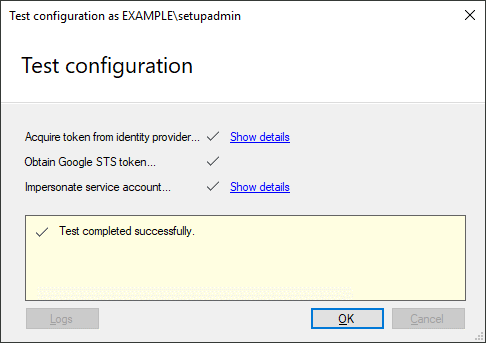

Agora está tudo pronto para testar a configuração:

Selecione um usuário do Active Directory para testar. Pode ser o usuário do Active Directory da carga de trabalho ou o usuário com o qual você fez login.

Para testar a configuração com seu usuário atual, clique em Testar.

Para testar com um usuário diferente, selecione Testar > Testar configuração como usuário e insira as credenciais para o usuário.

Agora, a ferramenta tenta se autenticar no Google Cloud seguindo estas etapas:

- Receber um token OIDC ou declaração SAML do AD FS.

- Receber um token do Google Security Token Service.

- Representar a conta de serviço se você usa a identidade temporária de conta de serviço.

Se a autenticação for bem-sucedida, você verá a mensagem Teste concluído com sucesso:

Usar a configuração de credencial para acessar Google Cloud

Para permitir que as ferramentas e as bibliotecas de cliente usem a configuração da sua credencial, faça o seguinte no Windows Server que executa a carga de trabalho:

- Clique com o botão direito do mouse no botão Start e clique em Run.

- Insira

sysdm.cple clique em OK. - Na guia Avançado, clique em Variáveis de ambiente.

Na seção Variáveis do sistema, adicione duas novas variáveis:

Nome Valor GOOGLE_APPLICATION_CREDENTIALSCaminho para o arquivo de configuração de credenciais GOOGLE_EXTERNAL_ACCOUNT_ALLOW_EXECUTABLES1Clique em OK.

Use uma biblioteca de cliente ou ferramenta compatível com a federação de identidade da carga de trabalho e que possa encontrar credenciais automaticamente:

C++

As bibliotecas de clienteGoogle Cloud para C++ são compatíveis com a federação de identidade da carga de trabalho desde a versão v2.6.0. Para usar a federação de identidade da carga de trabalho, crie as bibliotecas de cliente com a versão 1.36.0 ou mais recente do gRPC.

Go

As bibliotecas de cliente do Go são compatíveis com a federação de identidade da carga de trabalho se usarem a versão v0.0.0-20210218202405-ba52d332ba99 ou posteriores do módulo

golang.org/x/oauth2.Para verificar qual versão deste módulo sua biblioteca de cliente usa, execute os seguintes comandos:

cd $GOPATH/src/cloud.google.com/go go list -m golang.org/x/oauth2Java

As bibliotecas de cliente do Java aceitam federação de identidade da carga de trabalho se usarem a versão 0.24.0 ou posteriores do artefato

com.google.auth:google-auth-library-oauth2-http.Para verificar qual versão desse artefato a biblioteca de cliente usa, execute o seguinte comando do Maven no diretório do aplicativo:

mvn dependency:list -DincludeArtifactIds=google-auth-library-oauth2-httpNode.js

As bibliotecas de cliente do Node.js são compatíveis com a federação de identidade da carga de trabalho se usarem a versão 7.0.2 ou posteriores do pacote

google-auth-library.Para verificar qual versão desse pacote sua biblioteca de cliente usa, execute o seguinte comando no diretório do seu aplicativo:

npm list google-auth-libraryAo criar um objeto

GoogleAuth, é possível especificar um ID de projeto ou permitir queGoogleAuthencontre o ID do projeto automaticamente. Para encontrar o ID do projeto automaticamente, a conta de serviço no arquivo de configuração precisa ter o papel de navegador (roles/browser), ou um papel com permissões equivalentes no projeto. Para ver detalhes, consulte oREADMEdo pacotegoogle-auth-library.Python

As bibliotecas de cliente do Python são compatíveis com a federação de identidade da carga de trabalho se usarem a versão 1.27.0 ou posteriores do pacote

google-auth.Para verificar qual versão desse pacote sua biblioteca de cliente usa, execute o seguinte comando no ambiente em que o pacote está instalado:

pip show google-authPara especificar um ID de projeto para o cliente de autenticação, defina a variável de ambiente

GOOGLE_CLOUD_PROJECTou permita que o cliente encontre o ID do projeto automaticamente. Para encontrar o ID do projeto automaticamente, a conta de serviço no arquivo de configuração precisa ter o papel de Navegador (roles/browser) ou um papel com permissões equivalentes no projeto. Para ver detalhes, consulte o guia do usuário do pacotegoogle-auth.gcloud

Para autenticar usando a federação de identidade da carga de trabalho, use o comando

gcloud auth login:gcloud auth login --cred-file=FILEPATH.json

Substitua

FILEPATHpelo caminho para o arquivo de configuração de credencial.O suporte para a federação de identidade da carga de trabalho na gcloud CLI está disponível na versão 363.0.0 e posteriores da gcloud CLI.

Terraform

O provedorGoogle Cloud é compatível com a federação de identidade da carga de trabalho se você usar a versão 3.61.0 ou posterior:

terraform { required_providers { google = { source = "hashicorp/google" version = "~> 3.61.0" } } }bq

Para autenticar usando a federação de identidade da carga de trabalho, use o comando

gcloud auth loginda seguinte maneira:gcloud auth login --cred-file=FILEPATH.json

Substitua

FILEPATHpelo caminho para o arquivo de configuração de credencial.O suporte para a federação de identidade da carga de trabalho no bq está disponível na versão 390.0.0 e posteriores da gcloud CLI.

A seguir

- Leia mais sobre a federação de identidade da carga de trabalho.

- Conheça as práticas recomendadas para usar a federação de identidade da carga de trabalho.

- Veja como gerenciar pools e provedores de identidade de carga de trabalho.