Conceder un rol de gestión de identidades y accesos mediante la Google Cloud consola

Consulta cómo usar la Google Cloud consola para asignar roles de IAM a principales a nivel de proyecto.

En este vídeo se explica brevemente cómo hacerlo:

Para seguir las instrucciones paso a paso de esta tarea directamente en la Google Cloud consola, haga clic en Ayúdame:

Antes de empezar

Crea un Google Cloud proyecto

Para esta guía de inicio rápido, necesitas un proyecto Google Cloud nuevo.

-

Ensure that you have the Project Creator IAM role

(

roles/resourcemanager.projectCreator). Learn how to grant roles. -

In the Google Cloud console, go to the project selector page.

-

Click Create project.

-

Name your project. Make a note of your generated project ID.

-

Edit the other fields as needed.

-

Click Create.

Asegúrate de que tienes los roles necesarios

-

In the Google Cloud console, go to the IAM page.

Go to IAM - Select the project.

-

In the Principal column, find all rows that identify you or a group that you're included in. To learn which groups you're included in, contact your administrator.

- For all rows that specify or include you, check the Role column to see whether the list of roles includes the required roles.

-

In the Google Cloud console, go to the IAM page.

Ir a IAM - Selecciona el proyecto.

- Haz clic en Conceder acceso.

-

En el campo Nuevos principales, introduce tu identificador de usuario. Normalmente, se trata de la dirección de correo de una cuenta de Google.

- En la lista Selecciona un rol, elige un rol.

- Para conceder más roles, haz clic en Añadir otro rol y añade cada rol adicional.

- Haz clic en Guardar.

Make sure that you have the following role or roles on the project: Project IAM Admin

Check for the roles

Grant the roles

Habilitar las APIs

Enable the IAM and Resource Manager APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM

role (roles/serviceusage.serviceUsageAdmin), which

contains the serviceusage.services.enable permission. Learn how to grant

roles.

Conceder un rol de gestión de identidades y accesos

Asigna el rol Lector de registros a un principal en el proyecto.

En la consola, ve a la página Gestión de identidades y accesos. Google Cloud

Selecciona el nuevo proyecto.

Haz clic en Conceder acceso.

Introduce un identificador para la entidad de seguridad. Por ejemplo,

my-user@example.com.En el menú desplegable Seleccionar un rol, busca Lector de registros y haz clic en Lector de registros.

Haz clic en Guardar.

Comprueba que la entidad de seguridad y el rol correspondiente aparezcan en la página Gestión de identidades y accesos.

Has concedido correctamente un rol de gestión de identidades y accesos a un principal.

Observar los efectos de los roles de gestión de identidades y accesos

Verifica que la entidad a la que has asignado un rol puede acceder a las páginas de la consolaGoogle Cloud esperadas haciendo lo siguiente:

Envía la siguiente URL al principal al que le has concedido el rol en el paso anterior:

https://console.cloud.google.com/logs?project=PROJECT_IDEsta URL lleva al principal a la página Explorador de registros de tu proyecto.

Comprueba que la entidad de seguridad puede acceder a la URL y verla.

Si la cuenta principal intenta acceder a otra página de la consola a la que no tiene acceso, verá un mensaje de error. Google Cloud

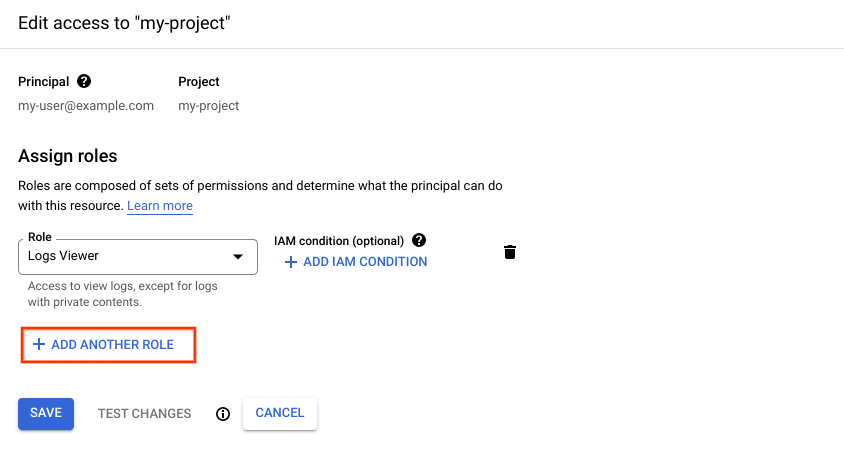

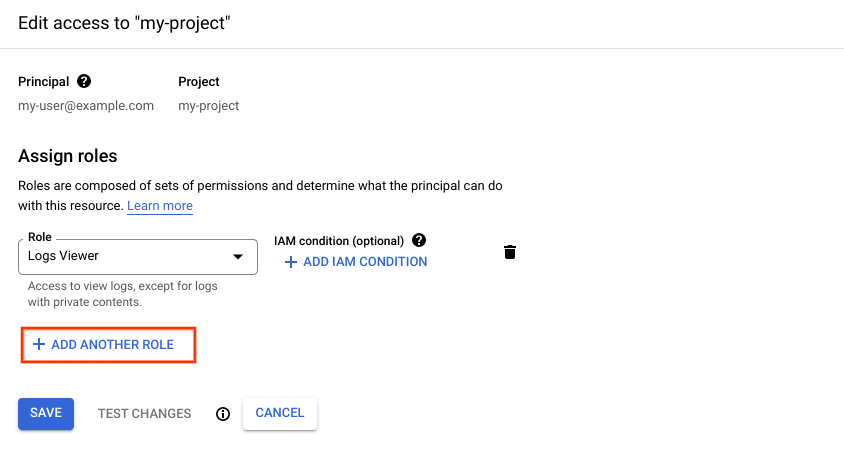

Asignar roles adicionales a la misma cuenta principal

Concede al principal el rol Lector de Compute además del rol Lector de registros.

En la consola, ve a la página Gestión de identidades y accesos. Google Cloud

Busca la fila que contiene el principal al que quieres asignar otro rol y haz clic en Editar principal en esa fila.

En el panel Editar permisos, haz clic en Añadir otro rol.

En el menú desplegable Seleccionar un rol, busca Lector de Compute y haz clic en Lector de Compute. Haz clic en Guardar.

Haz clic en Guardar.

Ahora, la principal tiene un segundo rol de IAM.

Revocar roles de gestión de identidades y accesos

Revoca los roles que has concedido al principal en los pasos anteriores haciendo lo siguiente:

Busca la fila que contiene la cuenta principal a la que has concedido roles y haz clic en Editar cuenta principal en esa fila.

En el panel Editar permisos, haz clic en el icono de eliminar situado junto a los roles Lector de registros y Lector de Compute.

Haz clic en Guardar.

Ahora has quitado el principal de ambos roles. Si intentan ver la página Explorador de registros, aparece el siguiente mensaje de error:

You don't have permissions to view logs.

Limpieza

Para evitar que se apliquen cargos en tu cuenta de Google Cloud por los recursos utilizados en esta página, sigue estos pasos.

Para limpiar, elimina el proyecto que has creado para esta guía de inicio rápido.

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

Siguientes pasos

- Consulta los conceptos básicos de IAM.

- Consulta la lista de todos los roles de gestión de identidades y accesos.

- Consulte cómo gestionar el acceso con la gestión de identidades y accesos.