Este documento aborda as mensagens de erro que podem aparecer se você não tiver as permissões de acesso necessárias para um recurso e descreve como resolver esses erros.

Mensagens de erro de permissão

O console Google Cloud , Google Cloud CLI e a API REST mostram mensagens de erro quando você tenta acessar um recurso sem permissão.

Essas mensagens de erro podem ser causadas por um dos seguintes motivos:

- Você não tem as permissões necessárias. Você precisa ter uma vinculação de papel de política de permissão ou um direito do Privileged Access Manager ativo para um papel com as permissões necessárias. Se você não tiver as permissões necessárias, o Google Cloud vai mostrar uma mensagem de erro.

- Há uma política de negação que bloqueia o acesso. Se uma política de negação impedir que você use qualquer uma das permissões necessárias, o Google Cloud vai mostrar uma mensagem de erro.

- Você não atende aos requisitos para acessar o recurso. Se você estiver sujeito a alguma política de limite de acesso de principal, o recurso que você está tentando acessar precisará estar incluído nas regras de limite de acesso de principal das políticas. Caso contrário, Google Cloud vai mostrar uma mensagem de erro.

- O recurso não existe. Se o recurso não existir, o Google Cloud vai mostrar uma mensagem de erro.

As seções a seguir mostram como essas mensagens de erro aparecem no consoleGoogle Cloud , na CLI gcloud e na API REST.

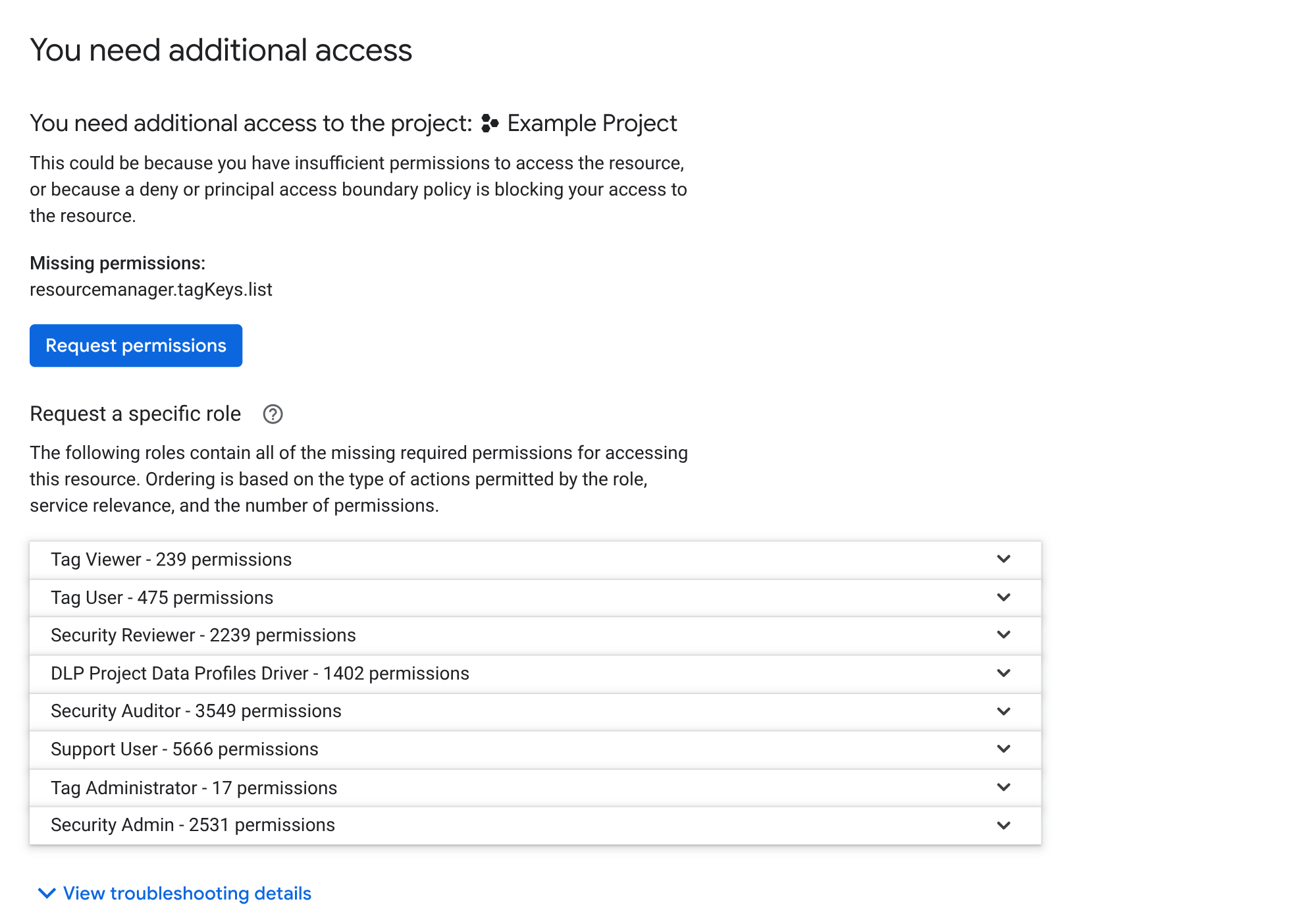

Google Cloud mensagens de erro do console

No console Google Cloud , as mensagens de erro são semelhantes a estas:

Essas mensagens de erro contêm as seguintes informações:

- O recurso que você tentou acessar:o nome do recurso aparece no título da página de erro e indica o recurso que você estava tentando acessar quando encontrou o erro de permissão.

- As permissões necessárias ausentes:uma lista das permissões necessárias para acessar o recurso.

Uma lista de direitos do Privileged Access Manager com papéis que contêm as permissões necessárias:essa lista não é exaustiva. Ela contém apenas os principais direitos que o Google Cloud sugere para resolver o problema de acesso.

Essa lista só está disponível para erros de permissão que podem ser resolvidos concedendo mais papéis do IAM.

Clique em um direito para saber mais sobre ele e solicitar uma concessão. Para saber mais, consulte Solicitar uma concessão de acesso do Privileged Access Manager neste documento.

Se nenhum direito tiver as permissões necessárias, a página de mensagem de erro não vai incluir a lista de direitos.

Uma lista de papéis do IAM que contêm as permissões necessárias:essa lista não é exaustiva. Ela contém uma lista selecionada de papéis que oGoogle Cloud sugere para resolver o problema de acesso. A ordem é baseada no tipo de ações permitidas pelo papel, na relevância do serviço e no número de permissões.

Se você tiver as permissões necessárias para conceder papéis, essa seção vai se chamar Selecionar um papel para conceder. Se você não tiver as permissões necessárias, essa seção vai se chamar Solicitar uma função específica.

Clique em um papel para saber mais sobre ele e pedir que ele seja concedido a você. Se você tiver as permissões necessárias para conceder papéis, poderá atribuir um papel a si mesmo em vez de solicitar.

Mensagens de erro da Google Cloud CLI e da API REST

A redação exata da mensagem de erro depende do comando executado. No entanto, ele normalmente contém as seguintes informações:

- A permissão necessária

- O recurso em que você tentou realizar uma ação

- A conta de autenticação

Por exemplo, se você não tiver permissão para listar buckets em um projeto, vai aparecer uma mensagem de erro como esta:

gcloud

ERROR: (gcloud.storage.buckets.list) HTTPError 403:

EMAIL_ADDRESS does not have

storage.buckets.list access to the Google Cloud project. Permission

'storage.buckets.list' denied on resource (or it may not exist). This command

is authenticated as EMAIL_ADDRESS which

is the active account specified by the [core/account] property.

REST

{

"error": {

"code": 403,

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"errors": [

{

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"domain": "global",

"reason": "forbidden"

}

]

}

}

Solicitar permissões ausentes

Se você não tiver permissão para modificar políticas relacionadas ao acesso na sua organização, não será possível resolver os erros de permissão por conta própria. No entanto, é possível enviar uma solicitação de acesso a um administrador usando o contexto da mensagem de erro.

Você pode solicitar acesso das seguintes maneiras:

Solicite as permissões necessárias. Essa resolução é válida para todos os tipos de erros de permissão.

Solicite uma concessão para um direito do Privileged Access Manager. Essa resolução só é eficaz se o erro de permissão for causado pelas políticas de permissão e se você tiver um direito do Privileged Access Manager com as permissões necessárias.

Solicite um papel com as permissões necessárias. Essa resolução só será eficaz se o erro de permissão for causado pelas políticas de permissão.

Se você estiver usando o console do Google Cloud e tiver as permissões necessárias para conceder papéis, poderá conceder a si mesmo o papel diretamente na mensagem de erro, sem precisar solicitar. Para mais informações, consulte Conceder um papel a si mesmo no console do Google Cloud .

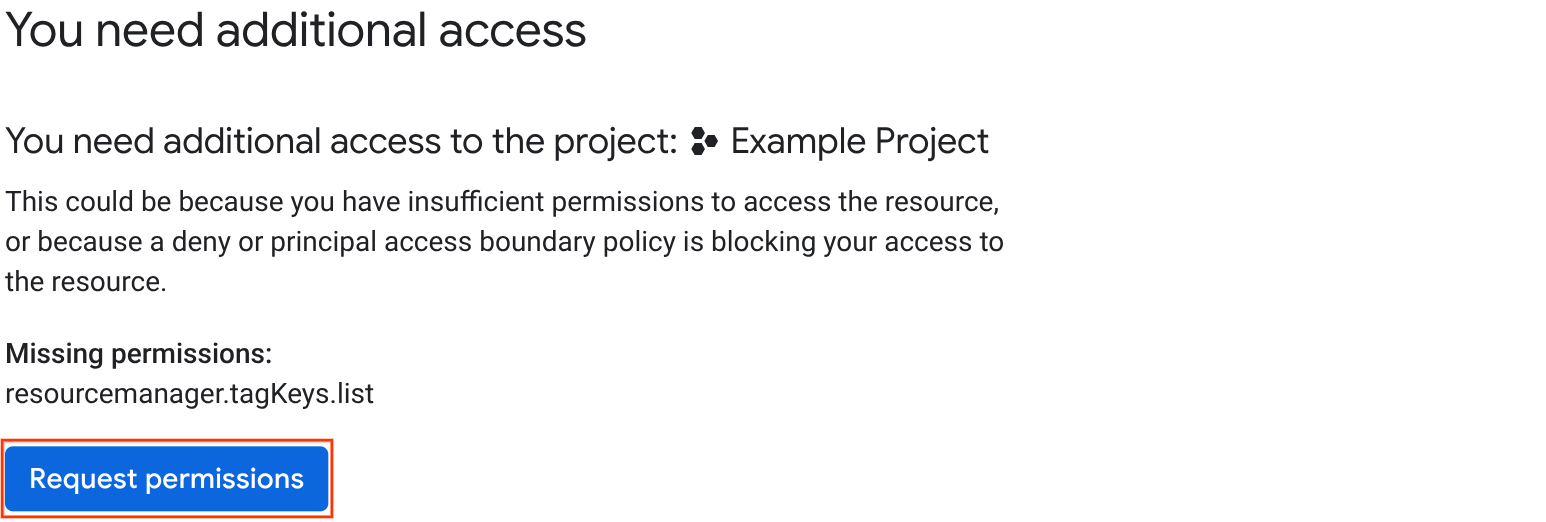

Solicitar as permissões necessárias

Para solicitar as permissões necessárias, faça o seguinte:

Console

Na lista de permissões ausentes, clique em Solicitar permissões.

No painel Solicitar acesso, escolha como você quer notificar seu administrador:

Se a sua organização oferecer suporte aos Contatos essenciais e permitir e-mails de solicitação de acesso gerados automaticamente, você poderá enviar um e-mail gerado automaticamente para o Contato essencial técnico da organização. Para enviar este e-mail, faça o seguinte:

- Selecione Enviar e-mail gerado automaticamente.

- Adicione o contexto que você quer incluir.

- Clique em Enviar solicitação.

Para copiar e colar o pedido de acesso no sistema de gerenciamento de solicitações que você preferir, faça o seguinte:

- Se a sua organização oferecer suporte aos contatos essenciais e permitir e-mails gerados automaticamente, mas você quiser enviar a notificação manualmente, selecione Notificar manualmente.

- Adicione o contexto que você quer incluir.

- Clique em Copiar mensagem.

- Cole o conteúdo no sistema de gerenciamento de solicitações que você preferir.

Seu administrador recebe o pedido de acesso, além de qualquer contexto adicional que você tenha fornecido.

gcloud

Copie a lista de permissões ausentes da mensagem de erro e use seu sistema de gerenciamento de solicitações preferido para pedir a um administrador que conceda essas permissões.

REST

Copie a lista de permissões ausentes da mensagem de erro e use seu sistema de gerenciamento de solicitações preferido para pedir a um administrador que conceda essas permissões.

Solicitar um benefício de um direito do Privileged Access Manager

Os direitos do Privileged Access Manager definem um conjunto de papéis do IAM que podem ser solicitados a qualquer momento. Se a solicitação for bem-sucedida, os papéis solicitados serão concedidos temporariamente.

Essa opção de resolução só está disponível se o erro de permissão for causado pelas políticas de permissão e se você tiver um direito do Privileged Access Manager com as permissões necessárias.

Para solicitar uma concessão de um direito, faça o seguinte:

Console

Quando você encontrar uma mensagem de erro, procure a seção Solicitar acesso temporário. Esta seção lista todos os direitos do Privileged Access Manager que contêm uma função com as permissões necessárias.

Se nenhuma seção Solicitar acesso temporário for retornada, isso significa que nenhum direito tem as permissões necessárias. Nesse caso, peça a um administrador para criar um novo direito.

Analise a lista de direitos disponíveis e selecione aquele para o qual você quer solicitar uma concessão.

Clique no direito e em Solicitar acesso.

No painel Solicitar concessão, insira os detalhes da solicitação:

A duração necessária para a concessão, até a duração máxima definida no direito.

Se necessário, uma justificativa para a concessão.

Opcional: os endereços de e-mail que vão receber a solicitação de concessão. As identidades do Google associadas aos aprovadores são notificadas automaticamente. No entanto, você pode notificar um conjunto diferente de endereços de e-mail, especialmente se estiver usando a federação de identidade de colaboradores.

Clique em Solicitar concessão.

Para conferir o histórico de concessões, incluindo os status de aprovação, acesse a página do Privileged Access Manager no console doGoogle Cloud e clique em Concessões > Minhas concessões.

gcloud

Pesquise direitos disponíveis para encontrar um direito com um papel que tenha as permissões necessárias.

Se nenhum direito for retornado, peça a um administrador para criar um novo direito.

REST

Pesquise direitos disponíveis para encontrar um direito com um papel que tenha as permissões necessárias.

Se nenhum direito for retornado, peça a um administrador para criar um novo direito.

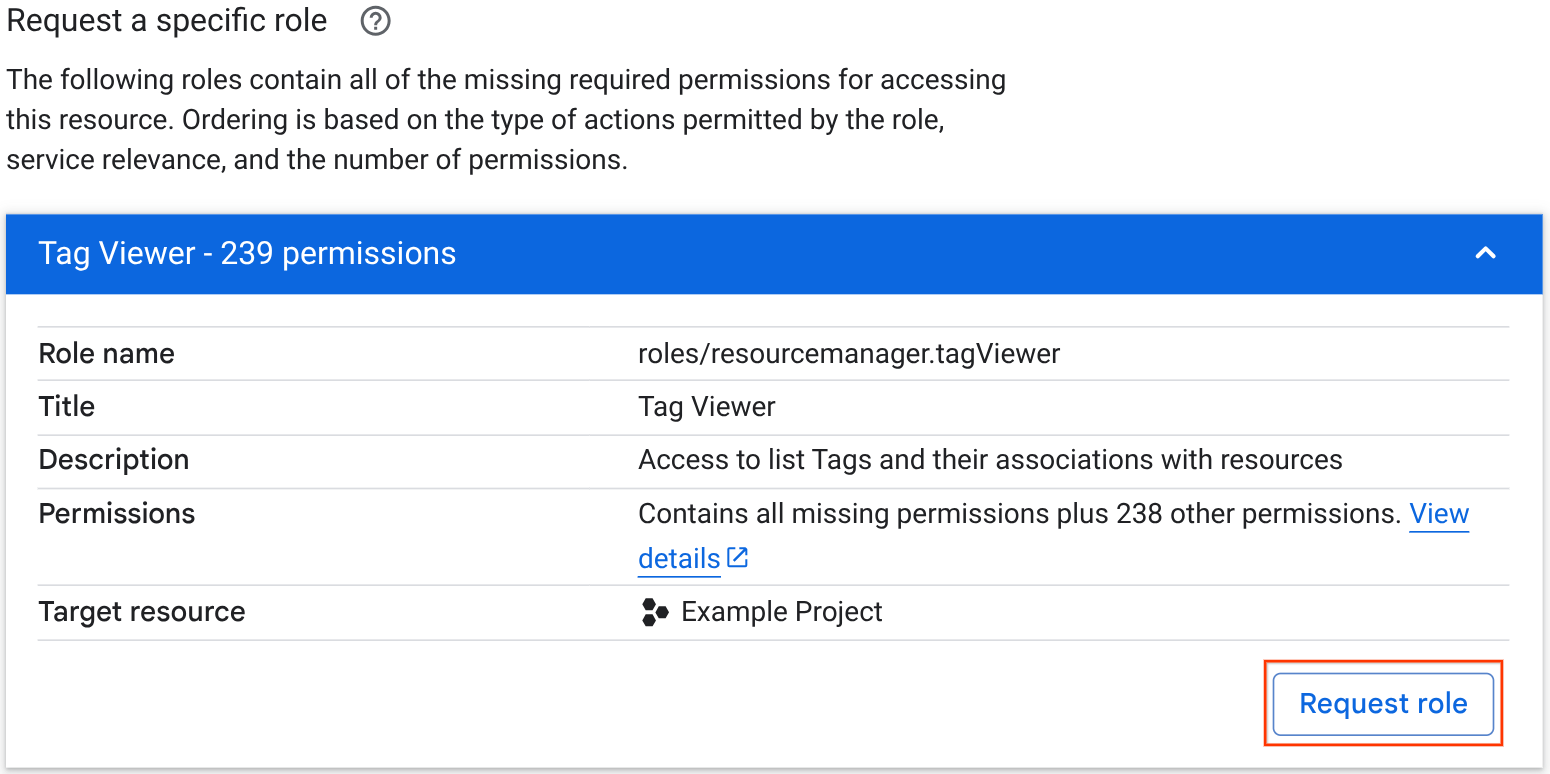

Solicitar uma função

Se o erro de permissão for causado por uma política de permissão, peça a um administrador para conceder a você um papel com as permissões necessárias para resolver o problema.

Se o erro for causado por um tipo de política diferente ou se você não tiver certeza de qual tipo está causando o problema, solicite as permissões necessárias.

Console

Na seção Solicitar uma função específica, revise a lista de funções recomendadas e escolha a que você quer solicitar. Clique nos papéis para ver mais detalhes sobre eles. Essa seção só aparece se o erro de permissão for causado por uma política de permissão.

Clique na função escolhida e em Solicitar função.

No painel Solicitar acesso, escolha uma das opções para notificar seu administrador:

Se a sua organização oferece suporte ao Essential Contacts e permite e-mails de solicitação de acesso gerados automaticamente, você pode enviar um e-mail automático para o contato técnico essencial da sua organização. Para enviar este e-mail, faça o seguinte:

- Selecione Enviar e-mail gerado automaticamente.

- Adicione o contexto que você quer incluir.

- Clique em Enviar solicitação.

Para copiar e colar o pedido de acesso no sistema de gerenciamento de solicitações que você preferir, faça o seguinte:

- Se a sua organização oferecer suporte aos contatos essenciais e permitir e-mails gerados automaticamente, mas você quiser enviar a notificação manualmente, selecione Notificar manualmente.

- Adicione o contexto que você quer incluir.

- Clique em Copiar mensagem.

- Cole o conteúdo no sistema de gerenciamento de solicitações que você preferir.

Seu administrador recebe o pedido de acesso, além de qualquer contexto adicional que você tenha fornecido.

gcloud

Identifique um papel do IAM que contenha as permissões ausentes.

Para conferir todos os papéis em que uma determinada permissão está incluída, pesquise a permissão no índice de papéis e permissões do IAM e clique no nome dela.

Se nenhum papel predefinido corresponder ao seu caso de uso, crie um papel personalizado.

Use seu sistema de gerenciamento de solicitações preferido para pedir que um administrador conceda o papel a você.

REST

Identifique um papel do IAM que contenha as permissões ausentes.

Para conferir todos os papéis em que uma determinada permissão está incluída, pesquise a permissão no índice de papéis e permissões do IAM e clique no nome dela.

Se nenhum papel predefinido corresponder ao seu caso de uso, crie um papel personalizado.

Use seu sistema de gerenciamento de solicitações preferido para pedir que um administrador conceda o papel a você.

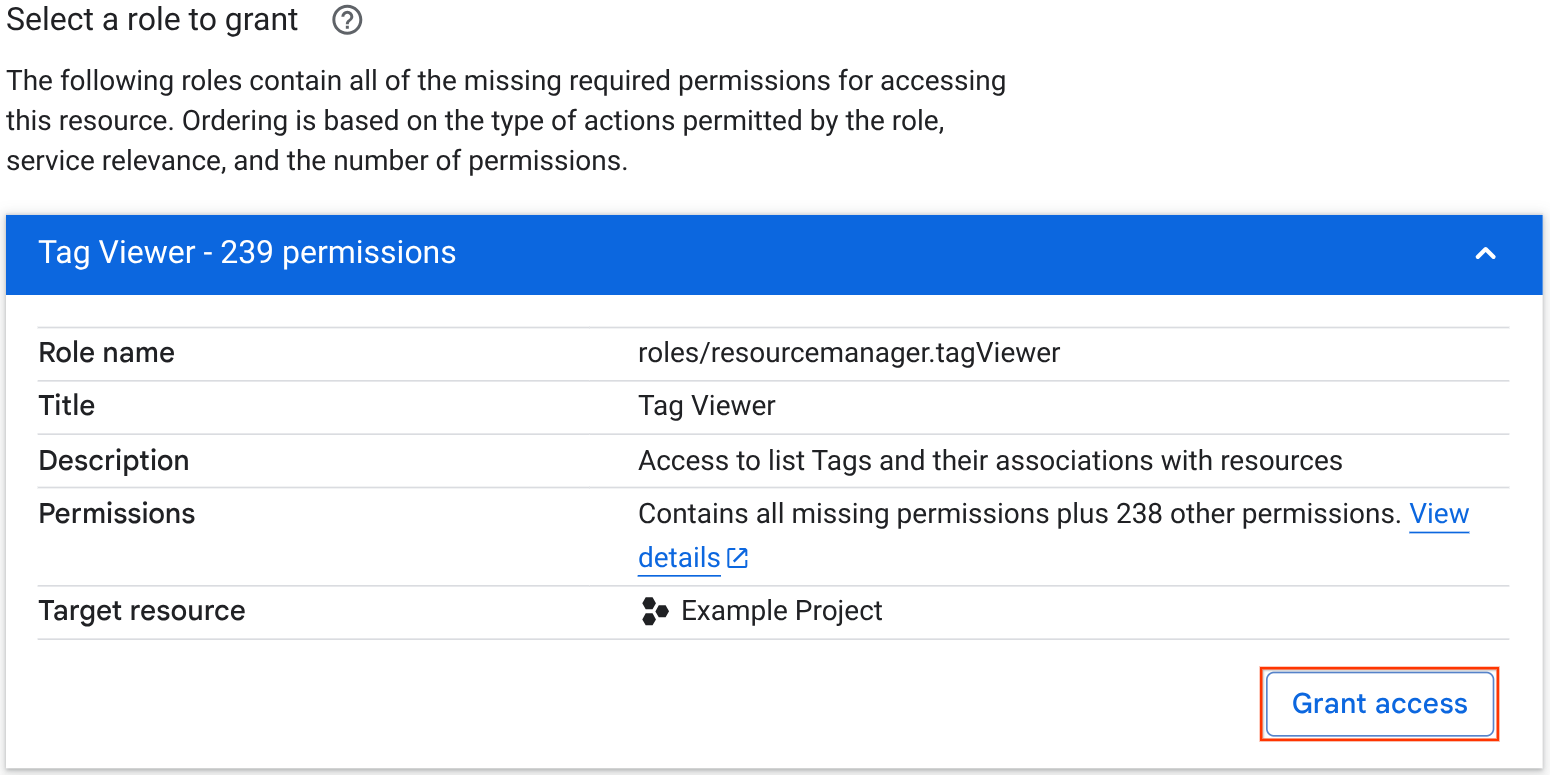

Conceder a si mesmo um papel no console do Google Cloud

Se você encontrar um erro de permissão no console Google Cloud e tiver as permissões necessárias para conceder papéis, poderá conceder um papel a si mesmo diretamente na mensagem de erro de permissão:

Na seção Selecionar um papel para conceder, revise a lista de papéis recomendados e escolha o que você quer solicitar. Clique nos papéis para ver mais detalhes sobre eles.

Para conceder o papel escolhido, clique nele e em Conceder acesso.

Resolver erros de permissão em solicitações de acesso

Se você for administrador, talvez receba solicitações de acesso de usuários que encontraram erros de permissão no console Google Cloud . Esses pedidos geralmente são enviados para as seguintes pessoas:

O contato técnico essencial da sua organização. Se a sua organização tiver ativado os Contatos essenciais e permitir e-mails de solicitação de acesso gerados automaticamente, os usuários que encontrarem erros de permissão no consoleGoogle Cloud poderão enviar uma solicitação de acesso gerada automaticamente para o contato essencial técnico da organização.

Contatos configurados no sistema de gerenciamento de solicitações que você preferir. Os usuários que encontrarem erros de permissão no console do Google Cloud podem copiar uma mensagem de solicitação de acesso e enviá-la usando o sistema de gerenciamento de solicitações preferido.

Essas mensagens geralmente têm o seguinte formato:

user@example.com is requesting a role on the resource example.com:example-project.

Requestor's message:

"I need access to example-project to complete my work."

You may be able to resolve this request by granting access directly at:

ACCESS_REQUEST_PANEL_URL

Or use the Policy Troubleshooter to determine what's preventing access for user@example.com:

POLICY_TROUBLESHOOTER_URL

Você pode atender a essas solicitações das seguintes maneiras:

Resolver o acesso diretamente: as solicitações de acesso contêm um link para um painel de solicitação de acesso no console do Google Cloud . Se o erro de permissão for causado por uma política de permissão, você poderá resolver o acesso diretamente nesse painel.

No painel de solicitação de acesso, você pode analisar os detalhes e escolher como responder. Você pode responder das seguintes maneiras:

- Conceder a função solicitada

- Adicionar o usuário a um grupo que já tenha o acesso necessário

- Recusar o pedido

Ver mais detalhes no solucionador de problemas de políticas: as solicitações de acesso contêm um link para o solucionador de problemas de políticas, que permite ver quais políticas estão bloqueando o acesso do usuário. Use essas informações para decidir como resolver o problema de acesso do usuário. Para mais informações, consulte Identificar políticas que causam erros de permissão nesta página.

Corrigir problemas de acesso com o solucionador de problemas de políticas (prévia): as solicitações de acesso também contêm um link para um resumo da correção de políticas, que descreve os detalhes da solicitação, incluindo o principal, o recurso e a permissão solicitados. No resumo da correção de políticas, você pode resolver diretamente solicitações de acesso envolvendo políticas de permissão e receber mais informações sobre as políticas que estão bloqueando o acesso do usuário.

Para mais informações sobre como resolver solicitações de acesso usando o resumo da correção da política, consulte Corrigir problemas de acesso.

Resolver erros de permissão manualmente

Se você for um administrador com permissão para modificar as políticas relacionadas ao acesso na sua organização, poderá usar essas estratégias para resolver erros de permissão, seja qual for o tipo de política que está causando o problema.

Para resolver erros de permissão, primeiro determine quais políticas (permitir, negar ou limite de acesso de principal) estão causando o problema. Em seguida, resolva o erro.

Identificar políticas que causam erros de permissão

Para determinar quais políticas estão causando um erro de permissão, use o Solucionador de problemas de políticas.

O solucionador de problemas de políticas ajuda a entender se uma conta principal pode acessar um recurso. Com um principal, um recurso e uma permissão, o solucionador de problemas de políticas examina as políticas de permissão, negação e limite de acesso do principal, na sigla em inglês (PAB) que afetam o acesso do principal. Em seguida, ele informa se, com base nessas políticas, o principal pode usar a permissão especificada para acessar o recurso. Ele também lista as políticas relevantes e explica como elas afetam o acesso do principal.Para saber como resolver problemas de acesso e interpretar os resultados do solucionador de problemas de políticas, consulte Resolver problemas de permissões do IAM.

As mensagens de erro no console Google Cloud contêm um link para uma página de correção do solucionador de problemas de políticas (Prévia) para o principal, as permissões e o recurso envolvidos na solicitação. Para ver esse link, clique em Ver detalhes da solução de problemas e em Solucionador de problemas de políticas. Para mais informações, consulte Corrigir solicitações de acesso.

Atualizar o acesso para resolver erros de permissão

Depois de saber quais políticas estão causando um erro de permissão, siga as etapas para resolver o problema.

Muitas vezes, resolver um erro envolve criar ou atualizar políticas de permissão, negação ou limite de acesso de principal.

No entanto, há outras opções para resolver erros que não envolvem a atualização de políticas. Por exemplo, você pode adicionar o usuário a um grupo que tenha as permissões necessárias ou adicionar tags para isentar um recurso de uma política.

Para saber as diferentes maneiras de resolver erros de permissão causados por cada um dos tipos de política, consulte o seguinte:

- Resolver erros de permissão da política de permissão

- Resolver erros de permissão da política de negação

Resolver erros de permissão da política de permissão

Para resolver erros de permissão causados por políticas de permissão, faça o seguinte:

Conceder um papel com as permissões necessárias

Para encontrar e conceder um papel com as permissões necessárias, faça o seguinte:

Identifique um papel do IAM que contenha as permissões ausentes.

Para conferir todos os papéis em que uma determinada permissão está incluída, pesquise a permissão no índice de papéis e permissões do IAM e clique no nome dela.

Se nenhum papel predefinido corresponder ao seu caso de uso, crie um papel personalizado.

Identifique um principal para conceder o papel:

- Se o usuário for a única pessoa que precisa da permissão, conceda a função diretamente a ele.

- Se o usuário fizer parte de um grupo do Google com usuários que precisam de permissões semelhantes, conceda o papel ao grupo. Se você conceder o papel ao grupo, todos os membros poderão usar essa permissão, a menos que tenham sido explicitamente impedidos de usá-la.

Conceda o papel ao principal.

Aprovar um benefício de direito do Privileged Access Manager

Com os direitos do Privileged Access Manager, os usuários podem pedir para receber papéis específicos do IAM. Se você aprovar o pedido de concessão de um usuário, ele vai receber os papéis solicitados temporariamente.

Se o usuário já tiver um direito de acesso do Privileged Access Manager com uma função que contenha as permissões necessárias, ele poderá solicitar uma concessão para esse direito de acesso. Depois que eles solicitarem a concessão, você poderá aprovar a concessão para resolver o erro de permissão.

Se um usuário não tiver um direito de acesso, você poderá criar um novo para que ele possa solicitar concessões.

Adicionar o usuário a um grupo do Google

Se um grupo do Google receber um papel em um recurso, todos os membros desse grupo poderão usar as permissões desse papel para acessar o recurso.

Se um grupo já tiver recebido um papel com as permissões necessárias, adicione um usuário a ele para conceder as permissões necessárias:

Identifique um grupo que tenha um papel com as permissões necessárias. Se você já usou o Solucionador de problemas de políticas para resolver o problema da solicitação, revise os resultados dele para identificar um grupo com as permissões necessárias.

Se preferir, use a Análise de políticas para identificar um grupo com as permissões necessárias.

Resolver erros de permissão da política de negação

Para resolver erros de permissão relacionados a políticas de negação, faça o seguinte:

Se isentar de uma política de negação

Se uma regra de negação estiver bloqueando o acesso de um usuário a um recurso, faça uma das seguintes ações para isentar o usuário da regra:

Adicione o usuário como principal de exceção na regra de negação. Os principais de exceção não são afetados pela regra de negação, mesmo que façam parte de um grupo incluído nela.

Para adicionar um principal de exceção a uma regra de negação, siga as etapas para atualizar a política de negação. Ao atualizar a política de negação, encontre a regra que bloqueia o acesso e adicione o identificador principal do usuário como um principal de exceção.

Adicione o usuário a um grupo isento da regra. Se um grupo for listado como um principal de exceção, todos os membros dele serão isentos da regra de negação.

Para adicionar o usuário a um grupo isento, faça o seguinte:

- Use o Solucionador de problemas de políticas para identificar as políticas de negação que estão bloqueando o acesso ao recurso.

- Confira a política de negação.

- Confira a lista de principais de exceção para grupos.

- Se você identificar um grupo isento, adicione o usuário a ele.

Remover a permissão da política de negação

As regras de negação impedem que os principais listados usem permissões específicas. Se uma regra de negação estiver bloqueando o acesso de um usuário a um recurso, remova as permissões necessárias da regra de negação.

Para remover permissões de uma regra de negação, siga as etapas para atualizar a política de negação. Ao atualizar a política de negação, encontre a regra de negação que bloqueia o acesso e faça uma destas ações:

- Se a política de negação listar as permissões necessárias individualmente, encontre-as e remova-as da regra de negação.

- Se a regra de negação usar grupos de permissões, adicione as permissões necessárias como exceções. As permissões de exceção são aquelas que não são bloqueadas pela regra de negação, mesmo que façam parte de um grupo de permissões incluído na regra.

Excluir o recurso da política de negação

É possível usar condições em políticas de negação para aplicar uma regra de negação com base nas tags de um recurso. Se as tags do recurso não atenderem à condição na regra de negação, ela não será aplicada.

Se uma regra de negação estiver bloqueando o acesso a um recurso, edite as condições na regra de negação ou as tags no recurso para garantir que a regra não se aplique a ele.

Para saber como usar condições em uma regra de negação, consulte Condições em políticas de negação.

Para saber como atualizar políticas de negação, consulte Atualizar uma política de negação.

Para saber como editar as tags de um recurso, consulte Como criar e gerenciar tags.

Resolver erros de permissão da política de limite de acesso de principal

Por padrão, os principais podem acessar qualquer recurso Google Cloud . No entanto, se eles estiverem sujeitos a alguma política de limite de acesso de principal, só poderão acessar os recursos listados nas políticas de limite de acesso de principal a que estão sujeitos. Nesses casos, uma política de limite de acesso de principal pode impedir que um principal acesse um recurso.

Para resolver erros relacionados a políticas de limite de acesso de principal, faça uma das seguintes ações.

Adicionar o recurso a uma política de limite de acesso principal

Se um recurso estiver incluído em uma política de limite de acesso de principal a que um usuário está sujeito, ele poderá acessar esse recurso.

Para adicionar um recurso a uma política de limite de acesso de principal, faça o seguinte:

Crie uma política de limite de acesso de principal:

- Crie uma política de limite de acesso de principal que inclua o recurso.

Vincule a política a um conjunto de principais em que o usuário está incluído.

Para saber mais sobre conjuntos de principais, consulte Conjuntos de principais compatíveis.

Atualize uma política de limite de acesso de principal:

- Liste as vinculações de políticas de limite de acesso principal para um conjunto de principais em que o usuário está incluído. Cada vinculação representa uma política de limite de acesso de principal vinculada ao conjunto de principais.

- Na lista de vinculações, identifique uma política de limite de acesso de principal para modificar.

- Opcional: liste as vinculações de políticas de limite de acesso de principal para ver a quais conjuntos de principais a política está vinculada. A atualização da política vai afetar o acesso de todos os conjuntos de principais a que ela está vinculada.

- Edite a política de limite de acesso de principal para incluir o recurso.

Adicionar uma condição para isentar principais específicos

É possível usar condições em vinculações de políticas de limite de acesso principal para refinar os principais em que a política de limite de acesso principal é aplicada.

Se você não quiser que um usuário esteja sujeito a políticas de limite de acesso de principal, use condições em vinculações de políticas de limite de acesso de principal para isentar o usuário dessas políticas.

Para que essa abordagem resolva os erros, é necessário isentar o usuário de todas as políticas de limite de acesso de principal a que ele está sujeito. Assim, o usuário poderá acessar qualquer recurso do Google Cloud .

Não recomendamos essa abordagem. Em vez disso, considere adicionar o recurso a uma política de limite de acesso de principal.

Para conferir as políticas de limite de acesso de principal a que um usuário está sujeito, liste as vinculações de políticas dos conjuntos de principais em que ele está incluído. Cada vinculação representa uma política de limite de acesso de principal vinculada ao conjunto de principais.

Para saber como adicionar condições às vinculações de políticas de limite de acesso principal, consulte Editar vinculações de políticas atuais para políticas de limite de acesso principal.

A seguir

- Testar mudanças de papéis com o Simulador de política

- Testar mudanças na política de negação com o Simulador de política

- Testar mudanças na política de limite de acesso de principal