Les solutions Google Cloud vous aident à proposer des expériences de jeu exceptionnelles et à découvrir de nouvelles façons de faire plaisir aux joueurs, pour qu'ils reviennent.

Renforcer la productivité des équipes de développement de jeux et créer des expériences inédites

Nous aidons les développeurs du monde entier à faire passer leurs jeux en direct au niveau supérieur. Avec la plate-forme Vertex AI de Google Cloud, les studios peuvent exploiter l'IA générative pour créer du contenu et du code plus rapidement, et lancer facilement des environnements de test de jeux basés sur l'IA.

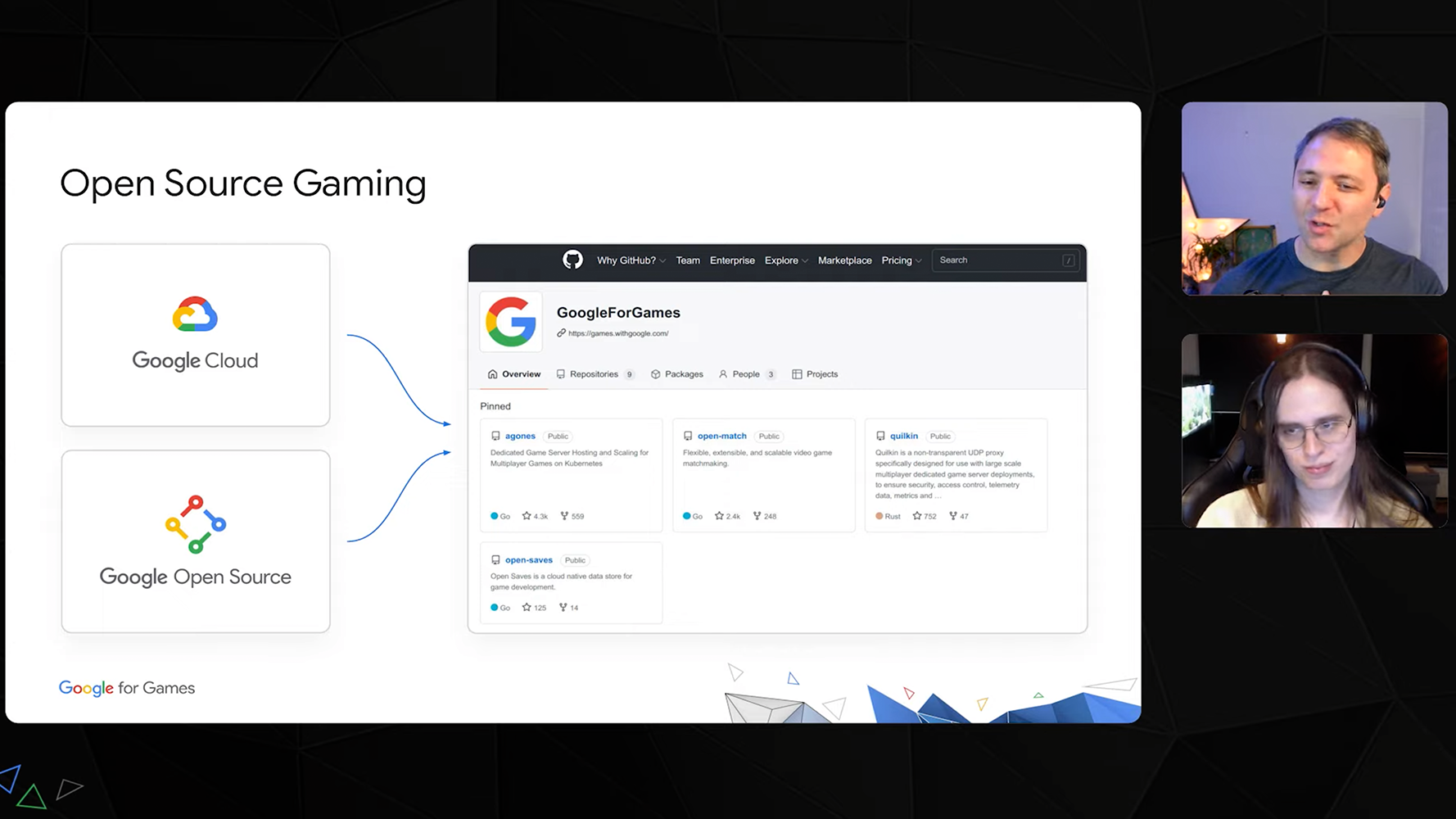

Moderniser avec Kubernetes et Agones

Pour les serveurs de jeu, c'est l'ensemble des éléments qui améliore l'expérience globale. En exécutant Google Kubernetes Engine (GKE) avec Agones, vous pouvez optimiser l'utilisation de vos serveurs et maximiser la stabilité, la sécurité et la réactivité grâce à la meilleure solution Kubernetes disponible.

Cloud Spanner pour les jeux

À mesure que le nombre de joueurs augmente, vos besoins en termes de bases de données deviennent plus complexes. Cloud Spanner peut effectuer un scaling à la hausse et à la baisse de manière fluide, ce qui vous permet d'adapter la capacité à la taille de votre base de joueurs, sans compromettre leur expérience.

Cloud de données unifié pour les jeux

Avec l'entrepôt de données et la plate-forme d'analyse de Google Cloud, vous pouvez rendre les données moins complexes et les faire évoluer pour obtenir des informations en temps réel selon les besoins, tout en garantissant une logique de données cohérente pour tous les jeux.

IA générative pour les jeux

Renforcer la productivité des équipes de développement de jeux et créer des expériences inédites

Nous aidons les développeurs du monde entier à faire passer leurs jeux en direct au niveau supérieur. Avec la plate-forme Vertex AI de Google Cloud, les studios peuvent exploiter l'IA générative pour créer du contenu et du code plus rapidement, et lancer facilement des environnements de test de jeux basés sur l'IA.

Moderniser et améliorer les serveurs et services de jeu

Moderniser avec Kubernetes et Agones

Pour les serveurs de jeu, c'est l'ensemble des éléments qui améliore l'expérience globale. En exécutant Google Kubernetes Engine (GKE) avec Agones, vous pouvez optimiser l'utilisation de vos serveurs et maximiser la stabilité, la sécurité et la réactivité grâce à la meilleure solution Kubernetes disponible.

Faire évoluer massivement les bases de données

Cloud Spanner pour les jeux

À mesure que le nombre de joueurs augmente, vos besoins en termes de bases de données deviennent plus complexes. Cloud Spanner peut effectuer un scaling à la hausse et à la baisse de manière fluide, ce qui vous permet d'adapter la capacité à la taille de votre base de joueurs, sans compromettre leur expérience.

Analyser les données en profondeur

Cloud de données unifié pour les jeux

Avec l'entrepôt de données et la plate-forme d'analyse de Google Cloud, vous pouvez rendre les données moins complexes et les faire évoluer pour obtenir des informations en temps réel selon les besoins, tout en garantissant une logique de données cohérente pour tous les jeux.