In diesem Dokument werden die grundlegenden Konzepte der Endpunktprüfung beschrieben.

Mit der Endpunktprüfung können Sicherheitsadministratoren oder Sicherheitsexperten Google Cloud, lokale Anwendungen und Ressourcen sowie Google Workspace-Anwendungen schützen.

Die Endpunktprüfung ist Teil von Google Cloud Chrome Enterprise Premium und für alleGoogle Cloud-, Cloud Identity-, Google Workspace for Business- und Google Workspace for Enterprise-Kunden verfügbar.

Wann Endpunktprüfung verwenden

Mit der Endpunktprüfung können Sie sich einen Überblick über die Sicherheitsstatus der Geräte verschaffen, die für den Zugriff auf die Ressourcen Ihrer Organisation verwendet werden, z. B. Laptops und Computer.

Als Sicherheitsadministrator oder Sicherheitsexperte besteht Ihr Ziel darin, den sicheren Zugriff auf die Ressourcen Ihrer Organisation zu verwalten. Die Mitarbeiter Ihrer Organisation können entweder die unternehmenseigenen Geräte oder ihre nicht verwalteten privaten Geräte verwenden, um auf die Ressourcen der Organisation zuzugreifen. Wenn die Endpunktprüfung auf den Geräten installiert ist, die auf die Ressourcen Ihrer Organisation zugreifen, werden Informationen zum Geräteinventar erfasst und gemeldet. Sie können diese Geräteinventardaten verwenden, um den sicheren Zugriff auf die Ressourcen Ihrer Organisation zu verwalten.

In Kombination mit den anderen Angeboten von Chrome Enterprise Premium hilft die Endpunktprüfung, eine detaillierte Zugriffssteuerung für Ihre Google Cloud Ressourcen zu erzwingen.

Funktionsweise der Endpunktprüfung

Die Endpunktprüfung besteht aus einer Chrome-Erweiterung, die Geräteinventarinformationen erfasst und meldet, indem sie ständig mit Google Cloudsynchronisiert wird. Mit der Endpunktprüfung wird ein Inventar von Geräten mit Chrome-Browser erstellt, die auf die Daten Ihrer Organisation zugreifen.

Nachdem die Endpunktprüfung beispielsweise auf Geräten bereitgestellt wurde, die für den Zugriff auf Google Cloud -Ressourcen verwendet werden, werden Informationen zu diesen Geräten erfasst. Als Administrator können Sie die Geräteinformationen wie Verschlüsselungsstatus, Betriebssystem und andere Details prüfen und diese Informationen zur Verwaltung der Zugriffssteuerung verwenden.

Weitere Informationen finden Sie unter Von der Endpunktprüfung erfasste Geräteattribute.

Funktionsweise der Endpunktprüfung mit Access Context Manager

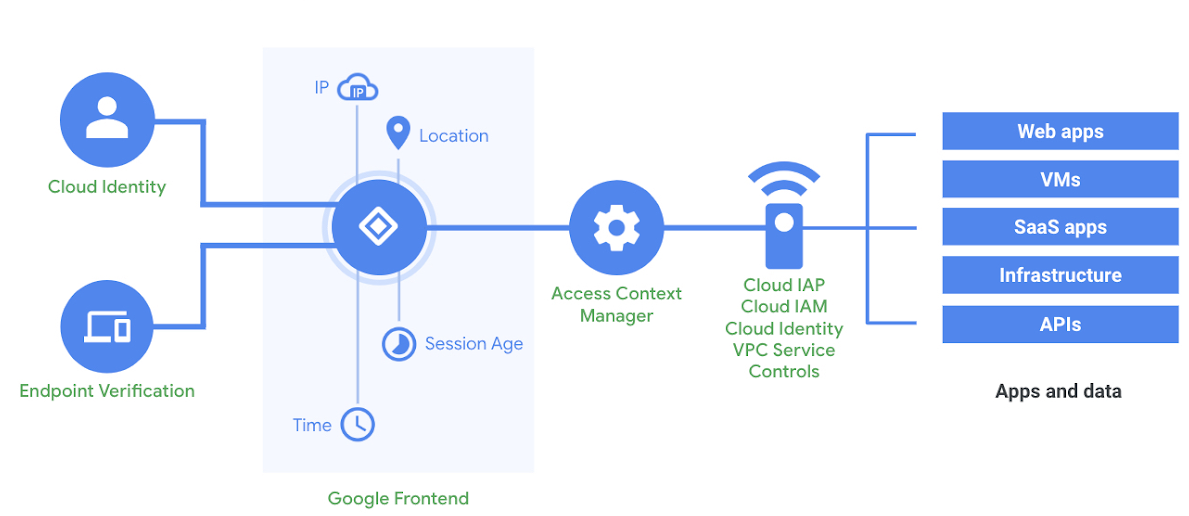

Mit Access Context Manager, das Teil von Google Cloud Chrome Enterprise Premium ist, können Sicherheitsadministratoren oder Sicherheitsfachleute eine detaillierte und attributbasierte Zugriffssteuerung für Projekte und Ressourcen inGoogle Cloud und Google Workspace definieren.

Access Context Manager verweist auf die von Endpoint Verification erfassten Geräteattribute, um eine detaillierte Zugriffssteuerung mit Zugriffsebenen zu erzwingen.

Das folgende Diagramm zeigt, wie die Endpunktprüfung mit Access Context Manager funktioniert:

Funktionsweise der Endpunktprüfung mit Drittanbieter-Clients

Bei der Chrome Enterprise Premium- und Drittanbieter-Client-Integration erfassen Drittanbieter-Clients wie CrowdStrike und Microsoft Intune Geräteinformationen in Echtzeit. Endpoint Verification kommuniziert mit diesen Drittanbieter-Clients, um ihre Geräteinformationen zu erfassen und für Access Context Manager verfügbar zu machen.

Access Context Manager verweist auf die von Endpoint Verification und Drittanbieterclients erfassten Geräteattribute, um eine detaillierte Zugriffssteuerung mit Zugriffsebenen zu erzwingen.

Das folgende Diagramm zeigt, wie die Endpunktüberprüfung und Drittanbieter-Clients mit Access Context Manager zusammenarbeiten:

Nächste Schritte

- Schnellstart: Endpunktprüfung auf Ihren Geräten einrichten

- Von der Endpunktprüfung erfasste Geräteattribute

- Endpunktprüfung implementieren